Déployer et configurer le conteneur hébergeant l’agent de connecteur de données SAP

Cet article explique comment déployer le conteneur qui héberge l’agent de connecteur de données SAP et comment l’utiliser pour créer des connexions à vos systèmes SAP. Ce processus en deux étapes est nécessaire pour ingérer des données SAP dans Microsoft Sentinel, dans le cadre de la solution Microsoft Sentinel pour les applications SAP.

La méthode recommandée pour déployer le conteneur et créer des connexions à des systèmes SAP est via le portail Microsoft Azure. Cette méthode est expliquée dans l’article, et également illustrée dans cette vidéo sur YouTube. L’article décrit également un moyen d’atteindre ces objectifs en appelant un script kickstart à partir de la ligne de commande.

Vous pouvez également déployer manuellement l’agent de conteneur Docker du connecteur de données, comme dans un cluster Kubernetes. Pour plus d’informations, ouvrez un ticket de support.

Important

Le déploiement du conteneur et la création de connexions à des systèmes SAP via le portail Microsoft Azure est actuellement en PRÉVERSION. Les Conditions d’utilisation supplémentaires des préversions Microsoft Azure incluent des conditions légales supplémentaires qui s’appliquent aux fonctionnalités Azure en version bêta, en préversion ou pas encore disponibles dans la version en disponibilité générale.

Microsoft Sentinel est disponible comme faisant partie de la préversion publique de la plateforme d’opérations de sécurité unifiée dans le Portail Microsoft Defender. Pour en savoir plus, consultez Microsoft Sentinel dans le portail Microsoft Defender.

Jalons de déploiement

Le déploiement des applications Solution Microsoft Sentinel pour SAP® est réparti sur différentes sections :

Fonctionne avec la solution sur plusieurs espaces de travail (PRÉVERSION)

Déployer la solution Microsoft Sentinel pour les applications SAP® à partir du hub de contenu

Déployer l’agent de connecteur de données (Vous êtes ici)

Configurer les applications Solution Microsoft Sentinel pour SAP®

Étapes de déploiement facultatives

Vue d’ensemble du déploiement de l’agent du connecteur de données

Pour que les applications de solution Microsoft Sentinel pour SAP fonctionnent correctement, vous devez d’abord transférer vos données SAP dans Microsoft Sentinel. Pour ce faire, vous devez déployer l’agent de connecteur de données SAP de la solution.

L’agent de connecteur de données s’exécute en tant que conteneur sur une machine virtuelle Linux. Cette machine virtuelle peut être hébergée dans Azure, dans un cloud tiers ou localement. Nous vous recommandons d’installer et de configurer ce conteneur à l’aide du portail Microsoft Azure (en PRÉVERSION). Toutefois, vous pouvez choisir de déployer le conteneur à l’aide d’un script kickstart. Si vous souhaitez déployer manuellement l’agent de conteneur Docker du connecteur de données, tel que dans un cluster Kubernetes, ouvrez un ticket de support pour plus d’informations.

L’agent se connecte à votre système SAP pour extraire les journaux et d’autres données, puis envoie ces journaux à votre espace de travail Microsoft Sentinel. Pour ce faire, l’agent doit s’authentifier auprès de votre système SAP, c’est pourquoi vous avez créé un utilisateur et un rôle pour l’agent dans votre système SAP à l’étape précédente.

Vous pouvez choisir comment et où stocker vos informations de configuration de l’agent, y compris vos secrets d’authentification SAP. Le choix de l’emplacement peut être influencé par l’endroit où vous déployez votre machine virtuelle et par le mécanisme d’authentification SAP que vous décidez d'utiliser. Voici les options, dans l’ordre décroissant de préférence :

- Un coffre Azure Key Vault, accessible via une identité managée affectée par le système Azure

- Un coffre Azure Key Vault, accessible via un principal de service d’application inscrite Microsoft Entra ID

- Un fichier de configuration en texte clair

Pour ces scénarios, vous avez la possibilité supplémentaire de vous authentifier à l’aide des certificats SNC (Secure Network Communication) et X.509 de SAP. Cette option fournit un niveau supérieur de sécurité d’authentification, mais il s’agit uniquement d’une option pratique dans un ensemble limité de scénarios.

Le déploiement du conteneur de l’agent de connecteur de données comprend les étapes suivantes :

Création de la machine virtuelle et configuration de l’accès à vos informations d’identification système SAP. Cette procédure peut être effectuée par une autre équipe de votre organisation, mais doit être effectuée avant les autres procédures de cet article.

Prérequis

Avant de déployer l’agent de connecteur de données, vérifiez que toutes les conditions préalables au déploiement sont réunies. Pour plus d’informations, consultez Prérequis pour le déploiement des applications de solution Microsoft Sentinel pour SAP.

En outre, si vous envisagez d’ingérer des journaux NetWeaver/ABAP via une connexion sécurisée à l’aide de Secure Network Communications (SNC), effectuez les étapes préparatoires pertinentes. Pour plus d’informations, consultez Déployer le connecteur de données Microsoft Sentinel pour SAP avec SNC.

Créer une machine virtuelle et configurer l’accès à vos informations d’identification

Idéalement, vos secrets de configuration et d’authentification SAP peuvent et doivent être stockés dans un coffre Azure Key Vault. La façon dont vous accédez à votre coffre de clés dépend de l’emplacement où votre machine virtuelle est déployée :

Un conteneur sur une machine virtuelle Azure peut utiliser une identité managée affectée par le système Azure pour accéder en toute transparence à Azure Key Vault.

Si une identité managée affectée par le système ne peut pas être utilisée, le conteneur peut également s’authentifier auprès d’Azure Key Vault à l’aide d’un principal de service d’application inscrite Microsoft Entra ID ou, en dernier recours, d’un fichier de configuration.

Un conteneur sur une machine virtuelle locale ou une machine virtuelle dans un environnement cloud tiers ne peut pas utiliser l’identité managée Azure, mais peut s’authentifier auprès d’Azure Key Vault à l’aide d’un principal de service d’application inscrite Microsoft Entra ID.

Si, pour une raison quelconque, un principal de service d’application inscrite ne peut pas être utilisé, vous pouvez utiliser un fichier de configuration, bien que cela soit déconseillé.

Remarque

Cette procédure peut être effectuée par une autre équipe de votre organisation, mais doit être effectuée avant les autres procédures de cet article.

Sélectionnez l’un des onglets suivants, selon la façon dont vous envisagez de stocker et d’accéder à vos informations d’identification d’authentification et aux données de configuration.

Créer une identité managée avec une machine virtuelle Azure

Exécutez la commande suivante pour créer une machine virtuelle dans Azure (remplacez

<placeholders>par des noms réels de votre environnement) :az vm create --resource-group <resource group name> --name <VM Name> --image Canonical:0001-com-ubuntu-server-focal:20_04-lts-gen2:latest --admin-username <azureuser> --public-ip-address "" --size Standard_D2as_v5 --generate-ssh-keys --assign-identity --role <role name> --scope <subscription Id>Pour plus d’informations, consultez Démarrage rapide : Créer une machine virtuelle Linux avec Azure CLI.

Important

Une fois la machine virtuelle créée, veillez à appliquer les exigences de sécurité et les procédures de renforcement applicables dans votre organisation.

La commande ci-dessus crée la ressource de machine virtuelle, en produisant une sortie semblable à celle-ci :

{ "fqdns": "", "id": "/subscriptions/xxxxxxxx-xxxx-xxxx-xxxx-xxxxxxxxxxxx/resourceGroups/resourcegroupname/providers/Microsoft.Compute/virtualMachines/vmname", "identity": { "systemAssignedIdentity": "yyyyyyyy-yyyy-yyyy-yyyy-yyyyyyyyyyyy", "userAssignedIdentities": {} }, "location": "westeurope", "macAddress": "00-11-22-33-44-55", "powerState": "VM running", "privateIpAddress": "192.168.136.5", "publicIpAddress": "", "resourceGroup": "resourcegroupname", "zones": "" }Copiez le GUID systemAssignedIdentity, car il sera utilisé dans les étapes à venir. Il s’agit de votre identité managée.

Création d’un coffre de clés

Cette procédure explique comment créer un coffre de clés pour stocker les informations de configuration de votre agent, y compris vos secrets d’authentification SAP. Si vous utilisez un coffre de clés existant, passez directement à l’étape 2.

Pour créer votre coffre de clés :

Exécutez les commandes suivantes, en remplaçant les valeurs

<placeholder>par des noms réels.az keyvault create \ --name <KeyVaultName> \ --resource-group <KeyVaultResourceGroupName>Copiez le nom de votre coffre de clés et le nom de son groupe de ressources. Vous en aurez besoin lorsque vous affecterez les autorisations d’accès au coffre de clés et exécuterez le script de déploiement dans les étapes suivantes.

Attribuer les autorisations d’accès au coffre de clés

Dans votre coffre de clés, attribuez les autorisations de contrôle d’accès basé sur les rôles Azure ou de politique d’accès au coffre-fort suivantes sur l’étendue des secrets à l’identité que vous avez créée et copiée précédemment.

Modèle d’autorisation Autorisations requises Contrôle d’accès en fonction du rôle Azure Utilisateur des secrets Key Vault Stratégie d’accès au coffre get,listUtilisez les options du portail pour attribuer les autorisations, ou exécutez l’une des commandes suivantes pour attribuer des autorisations de secrets de coffre de clés à votre identité, en remplaçant les valeurs

<placeholder>par des noms réels. Sélectionnez l’onglet pour le type d’identité que vous avez créé.- Attribuer des autorisations des identités managées

- Attribuer des autorisations d’application inscrites

Exécutez l’une des commandes suivantes, en fonction de votre modèle d’autorisation Key Vault préféré, pour attribuer des autorisations de secrets de coffre de clés à l’identité managée affectée par le système de votre machine virtuelle. La stratégie spécifiée dans les commandes permet à la machine virtuelle de répertorier et de lire les secrets à partir du coffre de clés.

Modèle d’autorisation de contrôle d’accès en fonction du rôle Azure :

az role assignment create --assignee-object-id <ManagedIdentityId> --role "Key Vault Secrets User" --scope /subscriptions/<KeyVaultSubscriptionId>/resourceGroups/<KeyVaultResourceGroupName> /providers/Microsoft.KeyVault/vaults/<KeyVaultName>Modèle d’autorisation de stratégie d’accès au coffre :

az keyvault set-policy -n <KeyVaultName> -g <KeyVaultResourceGroupName> --object-id <ManagedIdentityId> --secret-permissions get list

Dans le même coffre de clés, attribuez les autorisations de contrôle d’accès en fonction du rôle Azure ou de stratégie d’accès au coffre suivantes sur l’étendue des secrets à l’utilisateur configurant l’agent du connecteur de données :

Modèle d’autorisation Autorisations requises Contrôle d’accès en fonction du rôle Azure Agent des secrets Key Vault Stratégie d’accès au coffre get,list,set,deleteUtilisez les options du portail pour attribuer les autorisations, ou exécutez l’une des commandes suivantes pour attribuer des autorisations de secrets de coffre de clés à l’utilisateur, en remplaçant les valeurs

<placeholder>par des noms réels :Modèle d’autorisation de contrôle d’accès en fonction du rôle Azure :

az role assignment create --role "Key Vault Secrets Officer" --assignee <UserPrincipalName> --scope /subscriptions/<KeyVaultSubscriptionId>/resourceGroups/<KeyVaultResourceGroupName>/providers/Microsoft.KeyVault/vaults/<KeyVaultName>Modèle d’autorisation de stratégie d’accès au coffre :

az keyvault set-policy -n <KeyVaultName> -g <KeyVaultResourceGroupName> --upn <UserPrincipalName>--secret-permissions get list set delete

Déploiement de l’agent connecteur de données

Maintenant que vous avez créé une machine virtuelle et un coffre de clés, l’étape suivante consiste à créer un agent et à vous connecter à l’un de vos systèmes SAP.

Connectez-vous à la machine virtuelle nouvellement créée sur laquelle vous installez l’agent en tant qu’utilisateur disposant de privilèges sudo.

Téléchargez ou transférez le Kit de développement logiciel (SDK) SAP NetWeaver sur l’ordinateur.

Utilisez l’un des ensembles de procédures suivants, selon que vous utilisez une identité managée ou une application inscrite pour accéder à votre coffre de clés, et selon que vous utilisez le portail Microsoft Azure ou la ligne de commande pour déployer l’agent :

Conseil

Le portail Microsoft Azure ne peut être utilisé qu’avec un coffre de clés Azure. Si vous utilisez plutôt un fichier de configuration, utilisez l’option de ligne de commande appropriée.

Options du portail Microsoft Azure (préversion)

Sélectionnez l’un des onglets suivants, en fonction du type d’identité que vous utilisez pour accéder à votre coffre de clés.

Remarque

Si vous avez précédemment installé des agents de connecteur SAP manuellement ou à l’aide des scripts kickstart, vous ne pouvez pas configurer ou gérer ces agents dans le portail Microsoft Azure. Si vous souhaitez utiliser le portail pour configurer et mettre à jour des agents, vous devez réinstaller vos agents existants à l’aide du portail.

Cette procédure explique comment créer un agent via le portail Microsoft Azure, en s’authentifiant avec une identité managée :

Dans le menu de navigation de Microsoft Sentinel, sélectionnez Connecteurs de données.

Dans la barre de recherche, entrez SAP.

Sélectionnez Microsoft Sentinel pour SAP dans les résultats de la recherche, puis sélectionnez Ouvrir la page du connecteur.

Pour collecter des données à partir d’un système SAP, vous devez suivre ces deux étapes :

Créer un agent

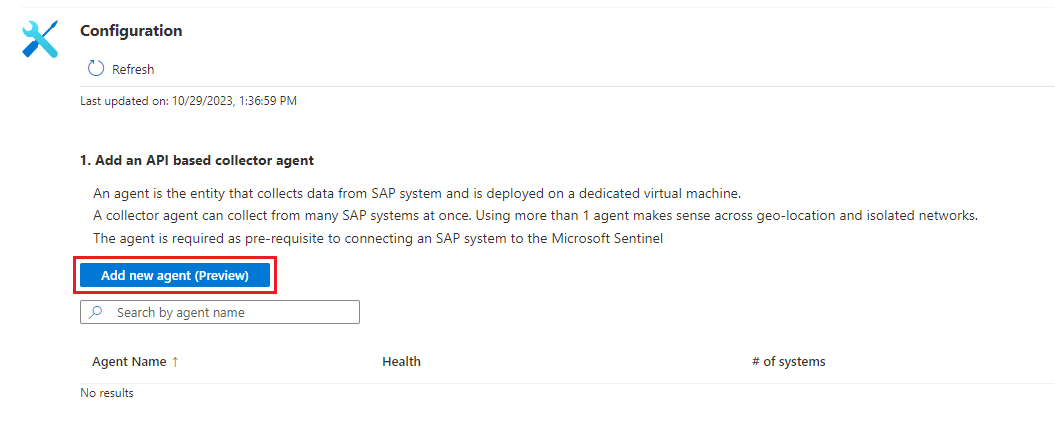

Dans la zone Configuration, sélectionnez Add new agent (Preview) (Ajouter un nouvel agent (préversion)).

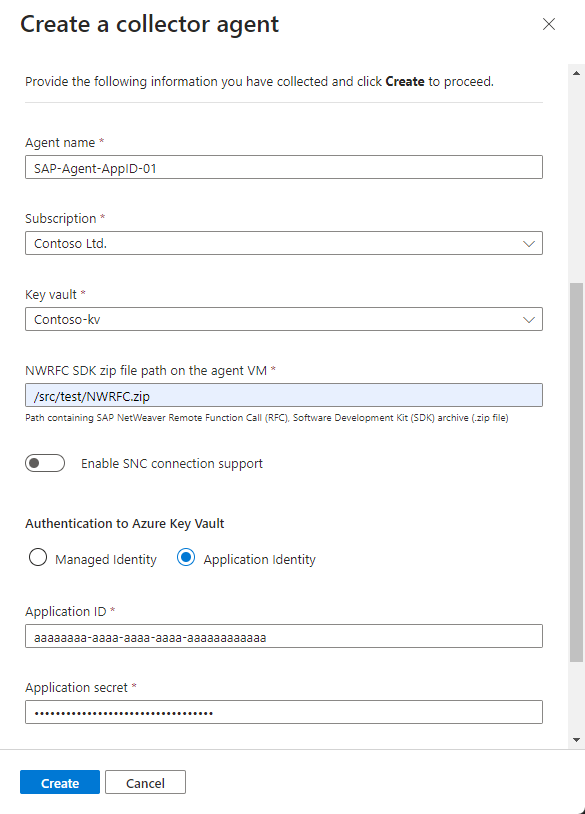

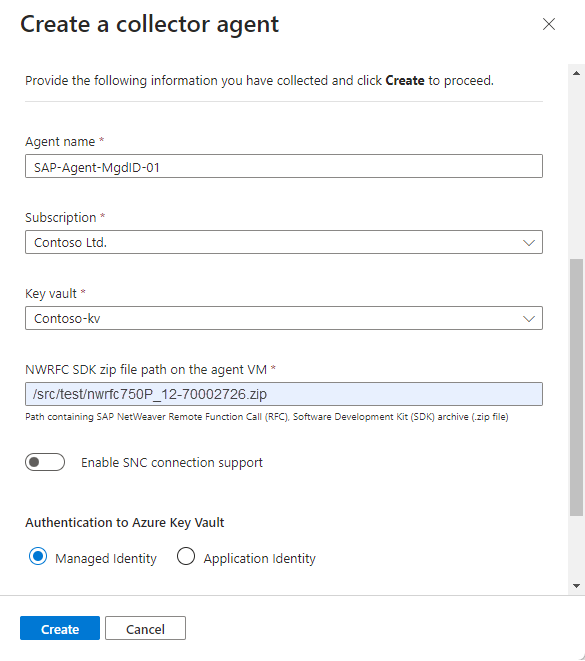

Sous Create a collector agent (Créer un agent collecteur) à droite, définissez les détails de l’agent :

Nom Description Nom de l’agent Entrez un nom d’agent, y compris l’un des caractères suivants : - a-z

- A-Z

- 0-9

- _ (souligné)

- . (period)

- - (tiret)

Abonnement / Coffre de clés Sélectionnez Abonnement et Coffre de clés dans leurs listes déroulantes respectives. Chemin du fichier zip du kit de développement logiciel (SDK) NWRFC sur la machine virtuelle de l’agent Entrez le chemin d’accès de votre machine virtuelle qui contient l’archive (fichier .zip) du kit de développement logiciel (SDK) SAP NetWeaver Remote Function Call (RFC).

Vérifiez que ce chemin d’accès inclut le numéro de version du Kit de développement logiciel (SDK) dans la syntaxe suivante :<path>/NWRFC<version number>.zip. Par exemple :/src/test/nwrfc750P_12-70002726.zip.Activer la prise en charge des connexions SNC Sélectionnez cette option pour ingérer les journaux NetWeaver/ABAP via une connexion sécurisée à l’aide de Secure Network Communications (SNC).

Si vous sélectionnez cette option, indiquez le chemin qui contient le fichier binairesapgenpseet la bibliothèquelibsapcrypto.sosous Chemin de la bibliothèque de chiffrement SAP sur la machine virtuelle de l’agent.Authentification auprès d’Azure Key Vault Pour vous authentifier auprès de votre coffre de clés à l’aide d’une identité managée, laissez l’option Identité managée par défaut sélectionnée.

Vous devez configurer l’identité managée à l’avance. Pour plus d’informations, consultez Créer une machine virtuelle et configurer l’accès à vos informations d’identification.Remarque

Si vous souhaitez utiliser une connexion SNC, veillez à sélectionner Activer la prise en charge des connexions SNC à ce stade, car vous ne pouvez pas revenir en arrière et activer une connexion SNC une fois que vous avez terminé le déploiement de l’agent. Pour plus d’informations, consultez Déployer le connecteur de données Microsoft Sentinel pour SAP avec SNC.

Par exemple :

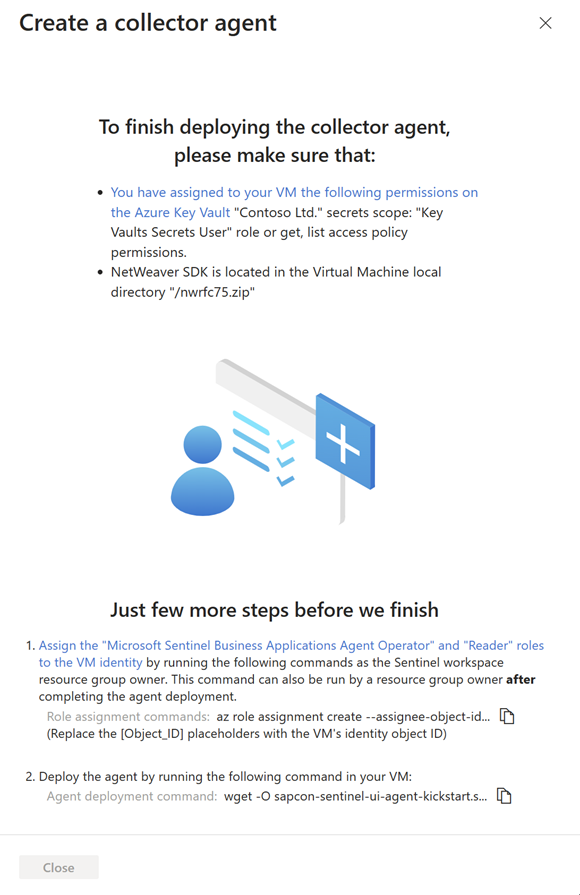

Sélectionnez Créer et passez en revue les recommandations avant de terminer le déploiement :

Le déploiement de l’agent du connecteur de données SAP nécessite que vous accordiez à l’identité de machine virtuelle de votre agent des autorisations spécifiques à l’espace de travail Microsoft Sentinel, à l’aide du rôle Opérateur d’agent d’applications métiers Microsoft Sentinel.

Pour exécuter la commande à cette étape, vous devez être propriétaire du groupe de ressources sur votre espace de travail Microsoft Sentinel. Si vous n’êtes pas propriétaire d’un groupe de ressources sur votre espace de travail, cette procédure peut également être effectuée une fois le déploiement de l’agent terminé.

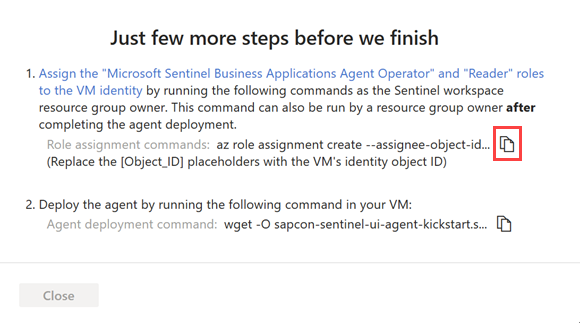

Copiez la commande d’attribution de rôle de l’étape 1 et exécutez-la sur la machine virtuelle de votre agent, en remplaçant l’espace réservé

Object_IDpar votre ID d’objet d’identité de machine virtuelle. Par exemple :

Pour rechercher votre ID d’objet d’identité de machine virtuelle dans Azure, accédez à Application d’entreprise>Toutes les applications, puis sélectionnez le nom de votre machine virtuelle. Copiez la valeur du champ ID d’objet à utiliser avec votre commande copiée.

Cette commande affecte le rôle Azure Opérateur d’agent d’applications métiers Microsoft Sentinel à l’identité managée de votre machine virtuelle, y compris uniquement l’étendue des données de l’agent spécifié dans l’espace de travail.

Important

L’attribution du rôle Opérateur d’agent d’applications métiers Microsoft Sentinel via l’interface CLI attribue le rôle uniquement dans l’étendue des données de l’agent spécifié dans l’espace de travail. Il s’agit de l’option la plus sécurisée et donc recommandée.

Si vous devez attribuer le rôle via le portail Microsoft Azure, nous vous recommandons d’attribuer le rôle sur une petite étendue, par exemple uniquement sur l’espace de travail Microsoft Sentinel.

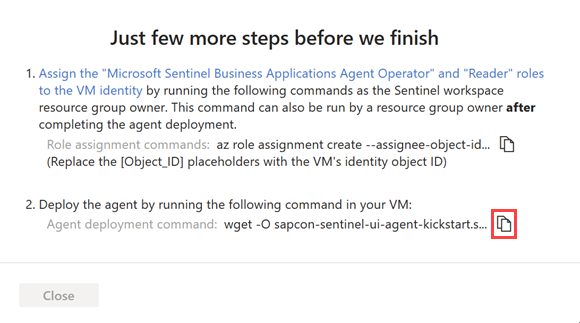

Sélectionnez Copier

en regard de la commande Agent à l’étape 2. Par exemple :

en regard de la commande Agent à l’étape 2. Par exemple :

Une fois que vous avez copié la ligne de commande, sélectionnez Fermer.

Les informations pertinentes sur l’agent sont déployées dans Azure Key Vault, et le nouvel agent est visible dans le tableau sous Add an API based collector agent (Ajouter un agent collecteur basé sur l’API).

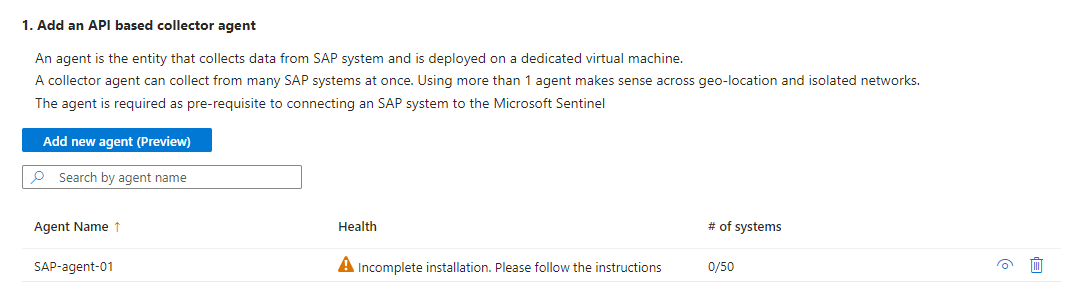

À ce stade, l’état Intégrité l’agent est « Installation incomplète. Suivez les instructions ». Une fois l’agent installé, l’état passe à Agent sain. Cette mise à jour peut prendre jusqu’à 10 minutes. Par exemple :

Remarque

Le tableau affiche le nom de l’agent et l’état d’intégrité uniquement pour les agents que vous déployez via le portail Microsoft Azure. Les agents déployés à l’aide de la ligne de commande ne sont pas affichés ici.

Sur la machine virtuelle où vous envisagez d’installer l’agent, ouvrez un terminal et exécutez la commande Agent que vous avez copiée à l’étape précédente.

Le script met à jour les composants du système d’exploitation et installe Azure CLI, le logiciel Docker et d’autres utilitaires requis, tels que jq, netcat et curl.

Fournissez des paramètres supplémentaires au script si nécessaire pour personnaliser le déploiement du conteneur. Pour plus d’informations sur les options de ligne de commande disponibles, consultez référence du script kickstart.

Si vous avez besoin de copier votre commande, sélectionnez View (Afficher)

à droite de la colonne Health (Intégrité) et copiez la commande en regard de la commande Agent en bas à droite.

à droite de la colonne Health (Intégrité) et copiez la commande en regard de la commande Agent en bas à droite.

Se connecter à un nouveau système SAP

Toute personne ajoutant une nouvelle connexion à un système SAP doit disposer d’une autorisation d’écriture dans le coffre de clés où les informations d’identification SAP sont stockées. Pour plus d’informations, consultez Créer une machine virtuelle et configurer l’accès à vos informations d’identification.

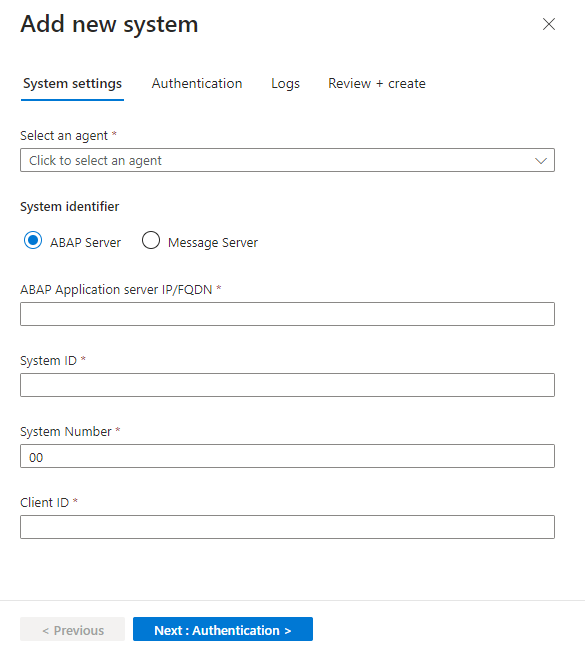

Dans la zone Configuration, sélectionnez Add new system (Preview) (Ajouter un nouveau système (préversion)).

Sous Select an agent (Sélectionner un agent), sélectionnez l’agent que vous avez créé à l’étape précédente.

Sous System identifier (Identificateur système), sélectionnez le type de serveur et fournissez les détails du serveur.

Sélectionnez Suivant : authentification.

Pour l’authentification de base, indiquez l’utilisateur et le mot de passe. Si vous avez sélectionné une connexion SNC lors de la configuration de l’agent, sélectionnez SNC et fournissez les détails du certificat.

Sélectionnez Next: Logs (Suivant : Journaux).

Sélectionnez les journaux que vous souhaitez extraire de SAP, puis sélectionnez Next: Review and create (Suivant : Vérifier et créer).

Passez en revue les paramètres que vous avez définis. Sélectionnez Précédent pour modifier les paramètres, ou sélectionnez Déployer pour déployer le système.

La configuration système que vous avez définie est déployée dans Azure Key Vault. Vous pouvez maintenant voir les détails du système dans le tableau sous Configure an SAP system and assign it to a collector agent (Configurer un système SAP et l’affecter à un agent collecteur). Ce tableau affiche le nom de l’agent associé, l’ID de système SAP (SID) et l’état d’intégrité des systèmes que vous avez ajoutés via le portail Microsoft Azure ou d’autres méthodes.

À ce stade, l’état d’intégrité du système est Pending (En attente). Si l’agent est mis à jour, il extrait la configuration d’Azure Key Vault et l’état devient System healthy (Système sain). Cette mise à jour peut prendre jusqu’à 10 minutes.

En savoir plus sur la supervision de l’intégrité de votre système SAP.

Options de ligne de commande

Sélectionnez l’un des onglets suivants, en fonction du type d’identité que vous utilisez pour accéder à votre coffre de clés :

- Déployer avec une identité managée

- Déployer avec une application inscrite

- Déployer avec un fichier de configuration

Créez un agent à l’aide de la ligne de commande, en s’authentifiant avec une identité managée :

Téléchargez et exécutez le script Kickstart de déploiement :

Pour le cloud commercial public Azure, la commande est :

wget -O sapcon-sentinel-kickstart.sh https://raw.githubusercontent.com/Azure/Azure-Sentinel/master/Solutions/SAP/sapcon-sentinel-kickstart.sh && bash ./sapcon-sentinel-kickstart.shPour Microsoft Azure géré par 21Vianet, ajoutez

--cloud mooncakeà la fin de la commande copiée.Pour Azure Government : États-Unis, ajoutez

--cloud fairfaxà la fin de la commande copiée.

Le script met à jour les composants du système d’exploitation, installe l’interface de ligne de commande Azure et le logiciel Docker et d’autres utilitaires requis (jq, netcat, curl) et vous invite à entrer des valeurs de paramètres de configuration. Vous pouvez fournir des paramètres supplémentaires au script pour réduire le nombre d’invites ou personnaliser le déploiement du conteneur. Pour plus d’informations sur les options de ligne de commande disponibles, consultez référence du script kickstart.

Suivez les instructions à l’écran pour entrer les détails de votre instance SAP et de votre coffre Key Vault, et effectuez le déploiement. Une fois le déploiement terminé, un message de confirmation s’affiche :

The process has been successfully completed, thank you!Notez le nom du conteneur Docker dans la sortie du script. Pour afficher la liste des conteneurs Docker sur votre machine virtuelle, exécutez :

docker ps -aVous allez utiliser le nom du conteneur Docker à l’étape suivante.

Le déploiement de l’agent du connecteur de données SAP nécessite que vous accordiez à l’identité de machine virtuelle de votre agent des autorisations spécifiques à l’espace de travail Microsoft Sentinel, à l’aide du rôle Opérateur d’agent d’applications métiers Microsoft Sentinel.

Pour exécuter la commande à cette étape, vous devez être propriétaire du groupe de ressources sur votre espace de travail Microsoft Sentinel. Si vous n’êtes pas propriétaire d’un groupe de ressources sur votre espace de travail, cette procédure peut également être effectuée ultérieurement.

Attribuez le rôle Opérateur d’agent d’applications métiers Microsoft Sentinel à l’identité de la machine virtuelle :

Obtenez l’ID de l’agent en exécutant la commande suivante, en remplaçant l’espace réservé

<container_name>par le nom du conteneur Docker que vous avez créé avec le script Kickstart :docker inspect <container_name> | grep -oP '"SENTINEL_AGENT_GUID=\K[^"]+Par exemple, un ID d’agent retourné peut être

234fba02-3b34-4c55-8c0e-e6423ceb405b.Attribuez le rôle Opérateur d’agent d’applications métiers Microsoft Sentinel en exécutant la commande suivante :

az role assignment create --assignee <OBJ_ID> --role "Microsoft Sentinel Business Applications Agent Operator" --scope /subscriptions/<SUB_ID>/resourcegroups/<RESOURCE_GROUP_NAME>/providers/microsoft.operationalinsights/workspaces/<WS_NAME>/providers/Microsoft.SecurityInsights/BusinessApplicationAgents/<AGENT_IDENTIFIER>Remplacez les valeurs d’espace réservé comme suit :

Paramètre substituable Valeur <OBJ_ID>L’ID d’objet d’identité de votre machine virtuelle.

Pour rechercher votre ID d’objet d’identité de machine virtuelle dans Azure, accédez à Application d’entreprise>Toutes les applications, puis sélectionnez le nom de votre machine virtuelle. Copiez la valeur du champ ID d’objet à utiliser avec votre commande copiée.<SUB_ID>L’ID d’abonnement de votre espace de travail Microsoft Sentinel <RESOURCE_GROUP_NAME>Le nom du groupe de ressources de votre espace de travail Microsoft Sentinel <WS_NAME>Le nom de votre espace de travail Microsoft Sentinel <AGENT_IDENTIFIER>L’ID de l’agent affiché après avoir exécuté la commande de l’étape précédente. Pour configurer le conteneur Docker pour démarrer automatiquement, exécutez la commande suivante, en remplaçant l’espace réservé

<container-name>par le nom de votre conteneur :docker update --restart unless-stopped <container-name>

Étapes suivantes

Une fois le connecteur déployé, passez au déploiement le contenu des applications Solution Microsoft Sentinel pour SAP® :

Consultez cette vidéo YouTube, sur la chaîne YouTube communautaire de Microsoft Security, pour obtenir des conseils sur la vérification de l’intégrité et de la connectivité du connecteur SAP.