Notes

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de vous connecter ou de modifier des répertoires.

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de modifier des répertoires.

Confiance zéro est une stratégie de sécurité pour la conception et l’implémentation des ensembles de principes de sécurité suivants :

| Vérifier explicitement | Utiliser l’accès du moindre privilège | Supposer une violation |

|---|---|---|

| Authentifiez et autorisez systématiquement en fonction de tous les points de données disponibles. | Limitez l’accès utilisateur avec l’accès juste-à-temps et juste suffisant (JIT/JEA), des stratégies adaptatives basées sur les risques et une protection des données. | Réduisez le rayon d’explosion et segmentez l’accès. Vérifiez le chiffrement de bout en bout et utilisez l’analytique pour obtenir de la visibilité, détecter les menaces et améliorer les défenses. |

Cet article explique comment utiliser la solution Confiance Zéro (TIC 3.0), Microsoft Sentinel qui aide les équipes de gouvernance et de conformité à surveiller et à répondre aux exigences Confiance Zéro conformément à l’initiative CONNEXIONS INTERNET APPROUVÉES (TIC) 3.0.

Les Solutions Microsoft Sentinel sont des ensembles de contenu en groupe, préconfigurés pour un jeu de données spécifique. La solution Confiance Zéro (TIC 3.0) comprend un classeur, des règles d’analyse et un guide opérationnel, qui fournissent une visualisation automatisée des principes de Confiance Zéro, transposés jusqu’à l’infrastructure Connexions Internet approuvées, aidant les organisations à surveiller les configurations au fil du temps.

Remarque

Obtenez une vue complète de l’état Confiance Zéro de votre organisation avec l’initiative Confiance Zéro dans Microsoft Exposure Management. Pour plus d’informations, consultez Moderniser rapidement votre posture de sécurité pour la Confiance Zéro | Microsoft Learn.

La solution Confiance Zéro et le framework TIC 3.0

Confiance Zéro et TIC 3.0 ne sont pas les mêmes, mais ils partagent de nombreux thèmes communs et fournissent ensemble une histoire commune. La solution Microsoft Sentinel pour Confiance Zéro (TIC 3.0) offre des passages croisés détaillés entre Microsoft Sentinel et le modèle Confiance Zéro avec l’infrastructure TIC 3.0. Ces croisements aident les utilisateurs à mieux comprendre les chevauchements entre les deux.

Bien que la solution Microsoft Sentinel pour Confiance Zéro (TIC 3.0) fournisse des conseils sur les meilleures pratiques, Microsoft ne garantit ni n’implique la conformité. Toutes les exigences, validations et contrôles TIC (Trusted Internet Connection) sont régis par l’Agence de sécurité de l’infrastructure et cybersécurité.

La solution Confiance Zéro (TIC 3.0) offre une visibilité et une connaissance de la situation pour les exigences de contrôle fournies avec les technologies Microsoft dans des environnements principalement basés sur le cloud. L’expérience client varie selon l’utilisateur, et certains volets peuvent nécessiter des configurations supplémentaires et des modifications de requête pour le fonctionnement.

Les recommandations n’impliquent pas la couverture des contrôles respectifs, car elles font souvent partie de plusieurs cours d’action pour l’approche des exigences, qui est unique à chaque client. Les recommandations doivent être considérées comme un point de départ pour la planification d’une couverture complète ou partielle des exigences de contrôle respectives.

La solution Microsoft Sentinel pour Confiance Zéro (TIC 3.0) est utile pour les utilisateurs et les cas d’usage suivants :

- Professionnels de la gouvernance de la sécurité, des risques et de la conformité, pour l’évaluation de la posture de conformité et la création de rapports

- Ingénieurs et architectes, qui doivent concevoir des charges de travail Confiance Zéro et alignées sur TIC 3.0

- Analystes de sécurité, pour la création d’alertes et d’automatisation

- Fournisseurs de services de sécurité managés (MSSP) pour les services de conseil

- Responsables de la sécurité, qui ont besoin de passer en revue les exigences, d’analyser les rapports et d’évaluer les fonctionnalités

Prérequis

Avant d’installer la solution Confiance Zéro (TIC 3.0), vérifiez que vous disposez des conditions préalables suivantes :

Intégrer les services Microsoft : assurez-vous que Microsoft Sentinel et Microsoft Defender pour le cloud sont activés dans votre abonnement Azure.

Configuration requise de Microsoft Defender pour le cloud: dans Microsoft Defender pour le cloud :

Ajoutez les normes réglementaires requises à votre tableau de bord. Veillez à ajouter le Point de référence de sécurité Microsoft Cloud et les Évaluations NIST SP 800-53 R5 à votre tableau de bord Microsoft Defender for cloud. Pour plus d’informations, consultez Ajouter une norme réglementaire à votre tableau de bord dans la documentation Microsoft Defender for cloud.

Exportez en continu les données Microsoft Defender pour le cloud vers votre espace de travail Log Analytics. Consultez Exportation continue des données de Microsoft Defender pour le cloud.

Autorisations utilisateur requises. Pour installer la solution Confiance Zéro (TIC 3.0), vous devez avoir accès à votre espace de travail Microsoft Sentinel avec les autorisations Lecteur de sécurité.

La solution Confiance Zéro (TIC 3.0) est également améliorée grâce à des intégrations à d’autres services Microsoft, telles que :

- Microsoft Defender XDR

- Microsoft Information Protection

- Microsoft Entra ID

- Microsoft Defender for cloud

- Microsoft Defender pour point de terminaison

- Microsoft Defender pour Identity

- Microsoft Defender pour Cloud Apps

- Microsoft Defender for Office 365

Installer la solution Confiance Zéro (TIC 3.0)

Pour déployer la solution Confiance Zéro (TIC 3.0) à partir du Portail Azure :

Dans Microsoft Sentinel, sélectionnez Hub de contenu et recherchez la solution Confiance Zéro (TIC 3.0).

En bas à droite, sélectionnez Afficher les détails, puis Créer. Sélectionnez l’abonnement, le groupe de ressources et l’espace de travail dans lesquels vous souhaitez installer la solution, puis passez en revue le contenu de sécurité associé qui sera déployé.

Lorsque vous avez terminé, sélectionnez Vérifier + créer pour installer la solution.

Pour plus d’informations, consultez Déployer des solutions et du contenu prêt à l’emploi.

Exemple de scénario d’utilisation

Les sections suivantes montrent comment un analyste des opérations de sécurité peut utiliser les ressources déployées avec la solution Confiance Zéro (TIC 3.0) pour passer en revue des exigences, explorer des requêtes, configurer des alertes et implémenter l’automatisation.

Après avoir installé la solution Confiance Zéro (TIC 3.0), utilisez le classeur, les règles d’analyse et le playbook déployés dans votre espace de travail Microsoft Sentinel pour gérer Confiance Zéro dans votre réseau.

Visualiser les données Confiance Zéro

Accédez au classeur Classeurs> Microsoft Sentinel Confiance Zéro (TIC 3.0), puis sélectionnez Afficher le classeur enregistré.

Dans la page de classeur Confiance Zéro (TIC 3.0), sélectionnez les fonctionnalités TIC 3.0 que vous souhaitez afficher. Pour cette procédure, sélectionnez Détection des intrusions.

Conseil

Utilisez le bouton bascule Guide en haut de la page pour afficher ou masquer les recommandations et les volets guides. Assurez-vous que les détails corrects sont sélectionnés dans les options Abonnement, Espace de travail et TimeRange afin de pouvoir afficher les données spécifiques que vous souhaitez rechercher.

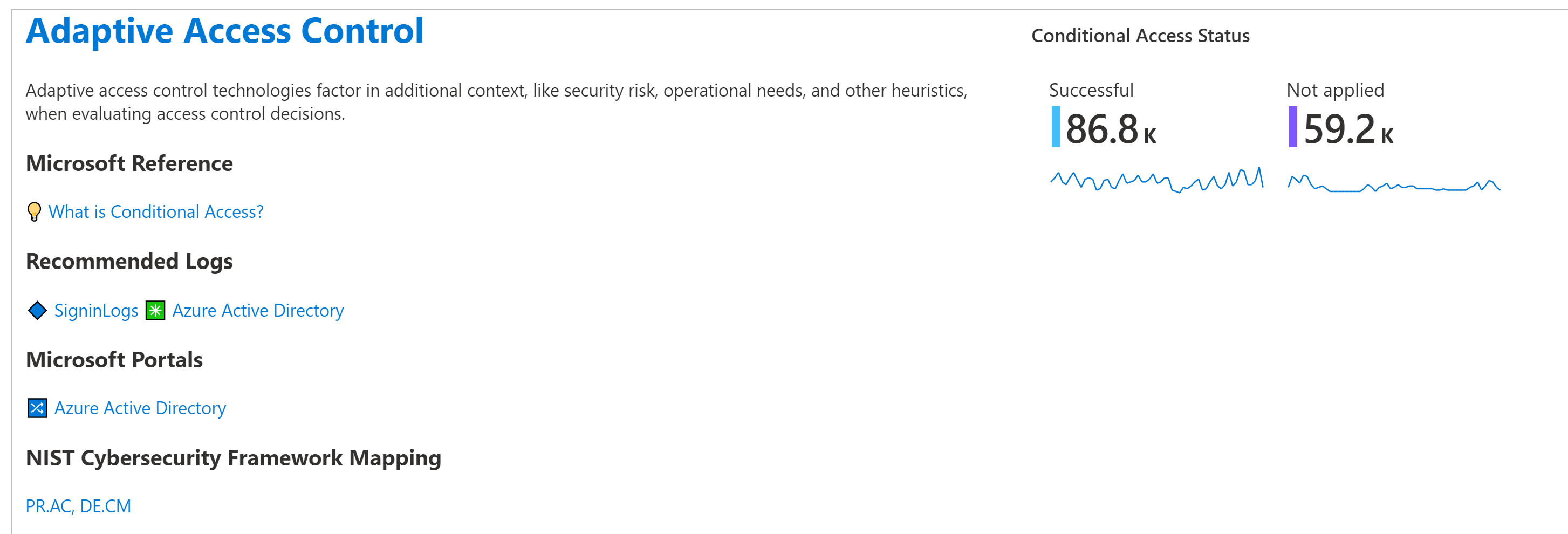

Sélectionnez les cartes de contrôle à afficher. Pour cette procédure, sélectionnez Contrôle d’accès adaptatif, puis continuez à défiler pour voir la carte affichée.

Conseil

Utilisez le bouton bascule Guides en haut à gauche pour afficher ou masquer les recommandations et les volets guides. Par exemple, celles-ci peuvent être utiles lorsque vous accédez au classeur pour la première fois, mais inutiles une fois que vous avez compris les concepts pertinents.

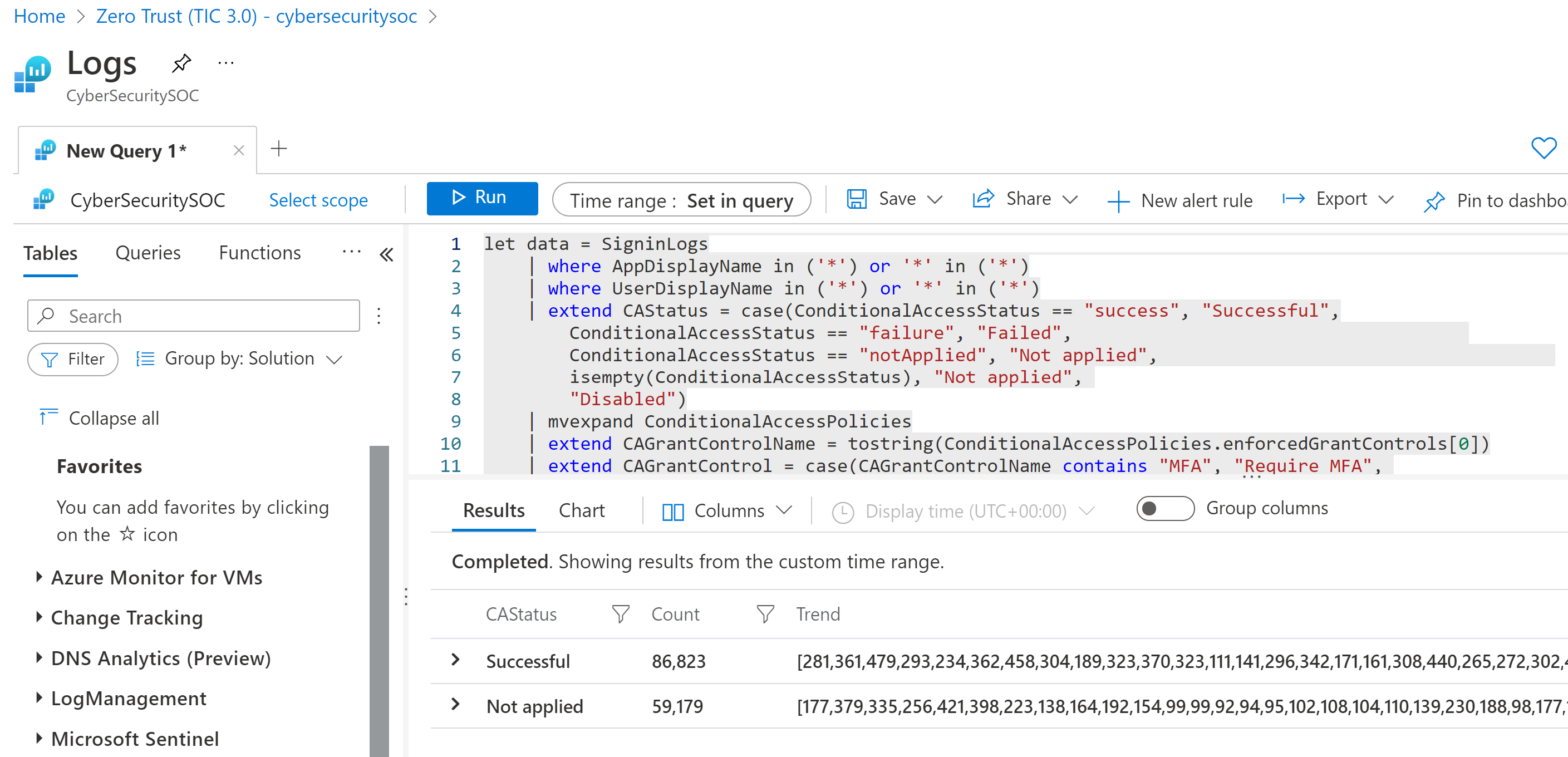

Explorez les requêtes. Par exemple, en haut à droite de la carte Contrôle d’accès adaptatif, sélectionnez le menu Options à trois points, puis sélectionnez Ouvrir la dernière requête exécutée dans la vue Journaux.

La requête est ouverte dans la page Journaux Microsoft Sentinel :

Configurer des alertes liées à Confiance Zéro

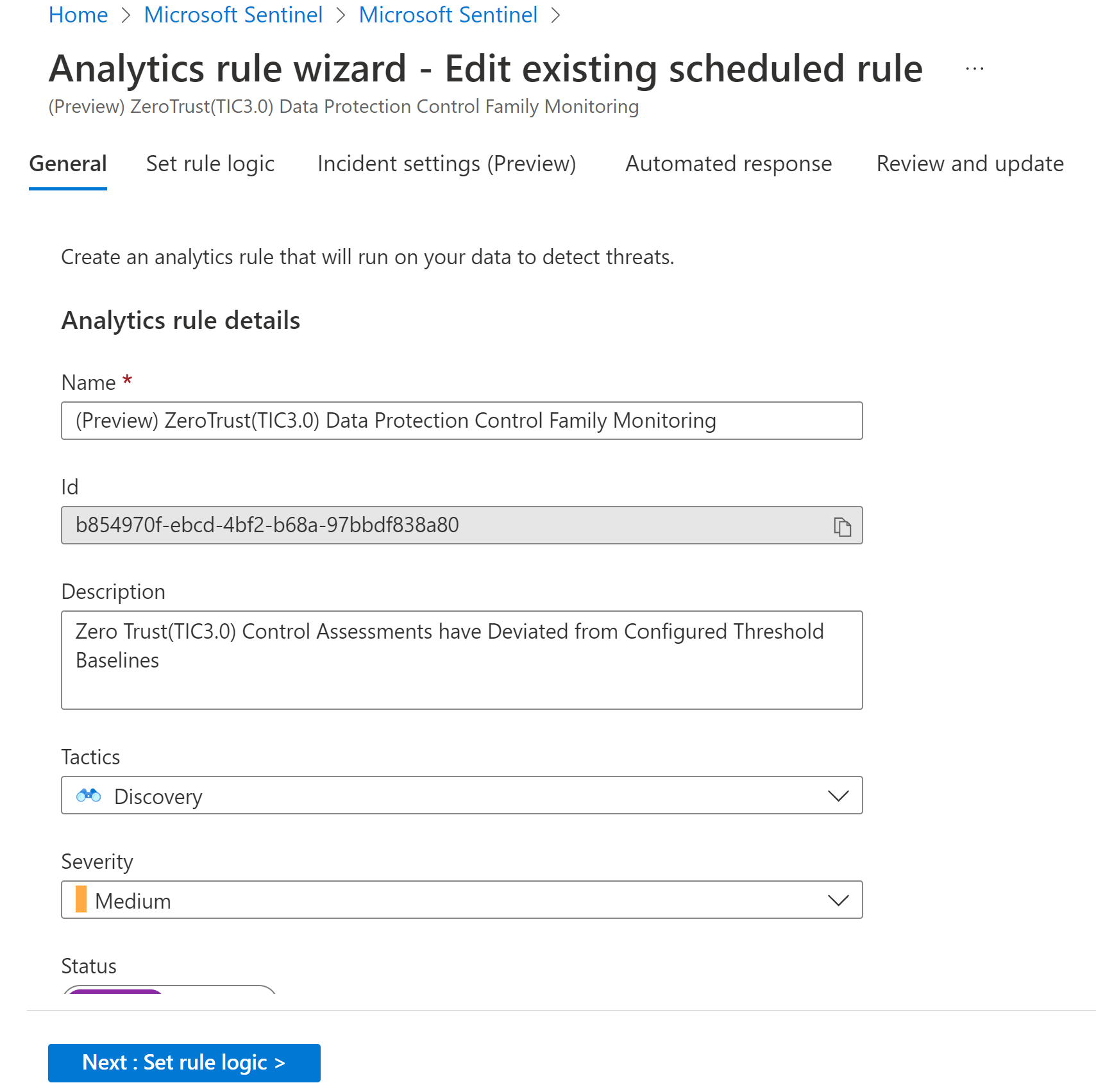

Dans Microsoft Sentinel, accédez à la zone Analytique . Affichez les règles d’analyse prêtes à l’emploi déployées avec la solution Confiance Zéro (TIC 3.0) en recherchant TIC3.0.

Par défaut, la solution Confiance Zéro (TIC 3.0) installe un ensemble de règles d’analyse qui sont configurées pour surveiller la posture de Confiance Zéro (TIC3.0) par famille de contrôle, et vous pouvez personnaliser des seuils pour alerter les équipes de conformité en cas de changement de posture.

Par exemple, si la posture de résilience de votre charge de travail tombe en dessous d’un pourcentage spécifié au cours d’une semaine, Microsoft Sentinel génère une alerte pour détailler l’état de la stratégie respective (réussite/échec), les ressources identifiées, l’heure de la dernière évaluation et fournir des liens profonds vers Microsoft Defender pour le cloud pour les actions de correction.

Mettez à jour les règles en fonction des besoins ou configurez-en une nouvelle :

Pour plus d’informations, consultez Créer des règles analytiques personnalisées pour détecter des menaces.

Répondre avec SOAR

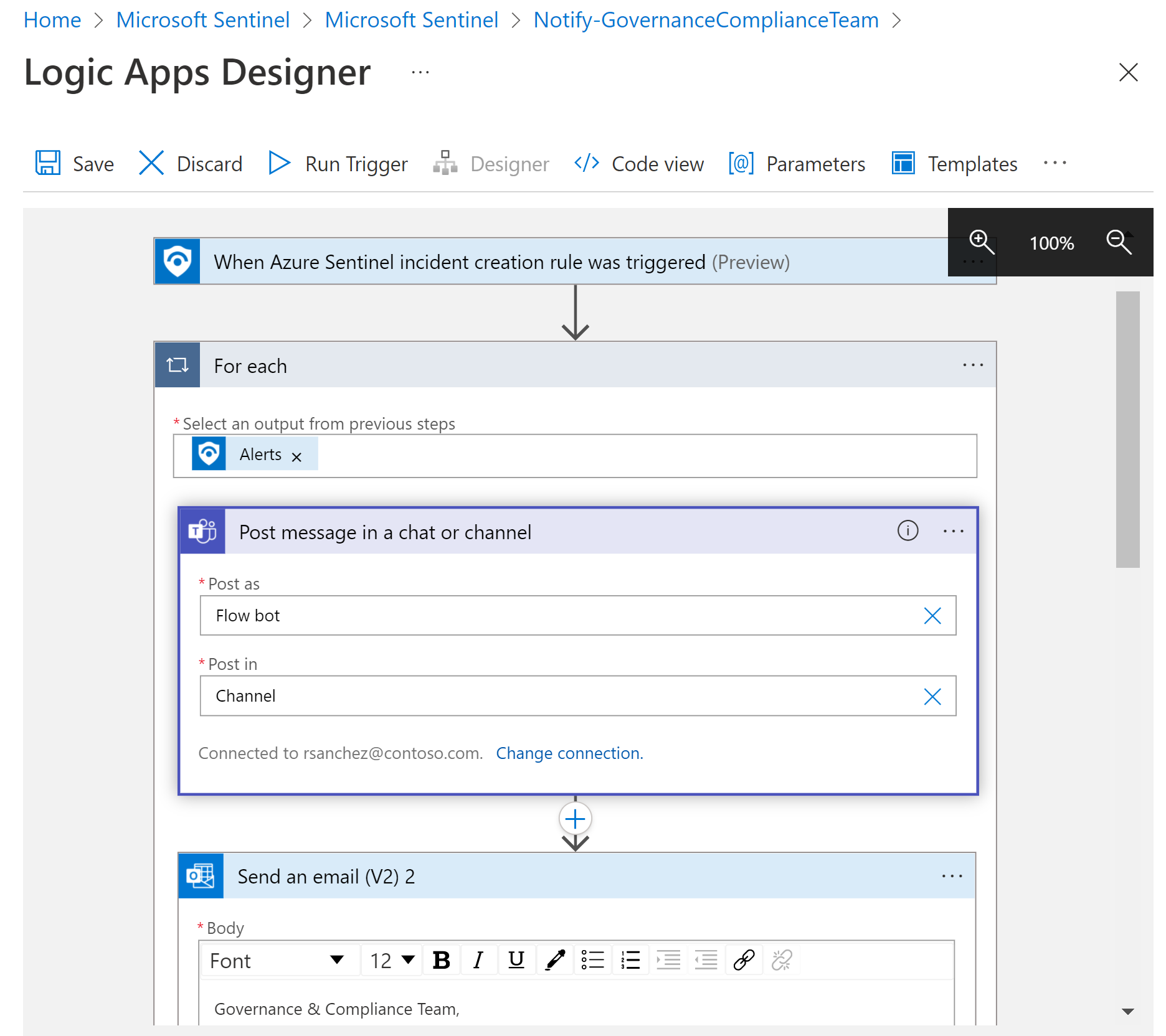

Dans Microsoft Sentinel, accédez à l’ongletPlaybooks Actifs>Automation et recherchez le playbook Notify-GovernanceComplianceTeam.

Utilisez ce playbook pour surveiller automatiquement les alertes CMMC et informer l’équipe de conformité de gouvernance avec des détails pertinents par e-mail et par messages Microsoft Teams. Modifiez le playbook en fonction des besoins :

Pour plus d’informations, voir Utilisation de déclencheurs et d’actions dans les playbooks Microsoft Sentinel.

Forum aux questions

Les vues et les rapports personnalisés sont-ils pris en charge ?

Oui. Vous pouvez personnaliser votre classeur Confiance Zéro (TIC 3.0) pour afficher les données par abonnement, espace de travail, heure, famille de contrôle ou paramètres de niveau de maturité, et vous pouvez exporter et imprimer votre classeur.

Pour plus d’informations, consultez Utiliser des classeurs Azure Monitor pour visualiser et surveiller vos données.

Des produits supplémentaires sont-ils nécessaires ?

Microsoft Sentinel et Microsoft Defender pour le cloud sont requis.

En dehors de ces services, chaque carte de contrôle est basée sur les données de plusieurs services, en fonction des types de données et de visualisations affichés dans la carte. Plus de 25 services Microsoft permettent d’enrichir la solution Confiance Zéro (TIC 3.0).

Que dois-je faire avec des panneaux sans données ?

Les panneaux sans données fournissent un point de départ pour répondre aux exigences de contrôle Confiance Zéro et TIC 3.0, y compris des recommandations pour traiter les contrôles respectifs.

Plusieurs abonnements, clouds et locataires sont-ils pris en charge ?

Oui. Vous pouvez utiliser des paramètres de classeur, Azure Lighthouse et Azure Arc pour tirer parti de la solution Confiance Zéro (TIC 3.0) sur tous vos abonnements, clouds et locataires.

Pour plus d’informations, consultez Utiliser des classeurs Azure Monitor pour visualiser et surveiller vos données et Gérer plusieurs locataires dans Microsoft Sentinel en tant que MSSP.

L’intégration des partenaires est-elle prise en charge ?

Oui. Les classeurs et les règles d’analyse sont personnalisables pour les intégrations avec des services partenaires.

Pour plus d’informations, consultez Utiliser des classeurs Azure Monitor pour visualiser et surveiller vos données et Détails des événements personnalisés Surface dans les alertes.

Est-ce disponible dans les régions gouvernementales?

Oui. La solution Confiance Zéro (TIC 3.0) est disponible en préversion publique et peut être déployée dans les régions commerciales/gouvernementales. Pour plus d’informations, consultez Disponibilité des fonctionnalités cloud pour les clients commerciaux et gouvernementaux des États-Unis.

Quelles autorisations sont requises pour utiliser ce contenu ?

Contributeur Microsoft Sentinel les utilisateurs peuvent créer et modifier des classeurs, des règles d’analytique et d’autres ressources Microsoft Sentinel.

Lecteur Microsoft Sentinelles utilisateurs peuvent visualiser les données, les incidents, les classeurs et d’autres ressources Microsoft Sentinel.

Pour plus d’informations, consultez Autorisations dans Microsoft Sentinel.

Étapes suivantes

Pour plus d'informations, consultez les pages suivantes :

- Bien démarrer avec Microsoft Sentinel

- Visualiser et surveiller vos données avec des classeurs

- Modèle Confiance Zéro de Microsoft

- Centre de déploiement zéro confiance

Regardez nos vidéos :

- Démonstration : Solution Microsoft Sentinel Confiance Zéro (TIC 3.0)

- Microsoft Sentinel : version de démonstration de classeur Confiance Zéro (TIC 3.0)

Consultez nos blogs !

- Annonce de la solution Microsoft Sentinel : Confiance Zéro (TIC3.0)

- Création et surveillance des charges de travail Confiance Zéro (TIC 3.0) pour les systèmes d’information fédéraux avec Microsoft Sentinel

- Confiance Zéro : 7 stratégies d’adoption des responsables de la sécurité

- Implémentation de Confiance Zéro avec Microsoft Azure : Gestion des identités et des accès (série 6 parties)