Migrer vers Microsoft Sentinel avec l’expérience de migration SIEM

Migrez votre SIEM vers Microsoft Sentinel pour tous vos cas d'utilisation en matière de surveillance de la sécurité. L'assistance automatisée de l'expérience SIEM Migration simplifie votre migration.

Ces fonctionnalités sont actuellement incluses dans l'expérience de migration SIEM :

Splunk

- L’expérience se concentre sur la migration de la surveillance de sécurité Splunk vers Microsoft Sentinel et le mappage des règles analytiques prêtes à l’emploi (OOTB) dans la mesure du possible.

- L’expérience prend en charge la migration des détections Splunk vers les règles analytiques Microsoft Sentinel, notamment le mappage des sources de données et des recherches Splunk.

Prérequis

Les éléments suivants doivent être fournis par le SIEM source :

Splunk

- L'expérience de migration est compatible avec les éditions Splunk Enterprise et Splunk Cloud.

- Un rôle d'administrateur Splunk est nécessaire pour exporter toutes les alertes Splunk. Pour plus d’informations, consultez Accès utilisateur en fonction du rôle Splunk.

- Exportez les données historiques de Splunk vers les tables appropriées de l'espace de travail Log Analytics. Pour plus d’informations, consultez Exporter des données historiques à partir de Splunk.

Vous avez besoin des éléments suivants sur la cible, Microsoft Sentinel :

L'expérience de migration SIEM déploie des règles d'analyse. Cette capacité nécessite le rôle Contributeur Microsoft Sentinel. Pour plus d’informations, consultez Autorisations dans Microsoft Sentinel.

Ingérer dans Microsoft Sentinel les données de sécurité précédemment utilisées dans votre SIEM source. Avant qu’une règle analytique ne soit traduite et activée, sa source de données doit être présente dans l’espace de travail Log Analytics. Installez et activez les connecteurs de données prêts à l’emploi (OOTB) dans le hub Contenu pour qu’ils correspondent à votre patrimoine de surveillance de la sécurité de votre SIEM source. Si aucun connecteur de données n'existe, créez un pipeline d'ingestion personnalisé.

Pour plus d’informations, consultez les articles suivants :

Créez des watchlists Microsoft Sentinel à partir de vos recherches Splunk afin que les champs utilisés soient mappés pour les règles analytiques traduites.

Traduire les règles de détection Splunk

Le langage de traitement des recherches (SPL) est au cœur des règles de détection de Splunk. L'expérience de migration SIEM traduit systématiquement SPL en langage de requête Kusto (KQL) pour chaque règle Splunk. Examinez attentivement les traductions et procédez aux ajustements nécessaires pour que les règles migrées fonctionnent comme prévu dans votre espace de travail Microsoft Sentinel. Pour plus d’informations sur les concepts importants dans la traduction de règles de détection, consultez migrer des règles de détection Splunk.

Fonctionnalités actuelles :

- Mappez les détections Splunk aux règles analytiques Microsoft Sentinel prêtes à l’emploi.

- Traduisez des requêtes simples avec une seule source de données.

- Traductions automatiques de SPL en KQL pour les mappages répertoriés dans l’article Splunk en Kusto : Aide-mémoire.

- Le mappage de schéma (préversion) crée des liens logiques pour les règles traduites en mappant les sources de données Splunk aux tables Microsoft Sentinel et les recherches Splunk aux watchlists.

- La révision des requêtes traduites fournit des commentaires sur les erreurs avec possibilité d'édition pour gagner du temps dans le processus de traduction des règles de détection

- État de traduction indiquant jusqu’à quel point la syntaxe SPL est traduite en KQL au niveau grammatical.

- Prise en charge de la traduction de macros Splunk à l’aide de la définition de macro de remplacement inline dans les requêtes SPL.

- Prise en charge de la traduction du modèle CIM (Common Information Model) de Splunk en modèle ASIM (Advanced Security Information Model) de Microsoft Sentinel.

- Récapitulatif pré- et post-migration téléchargeable.

Démarrer l’expérience de migration SIEM

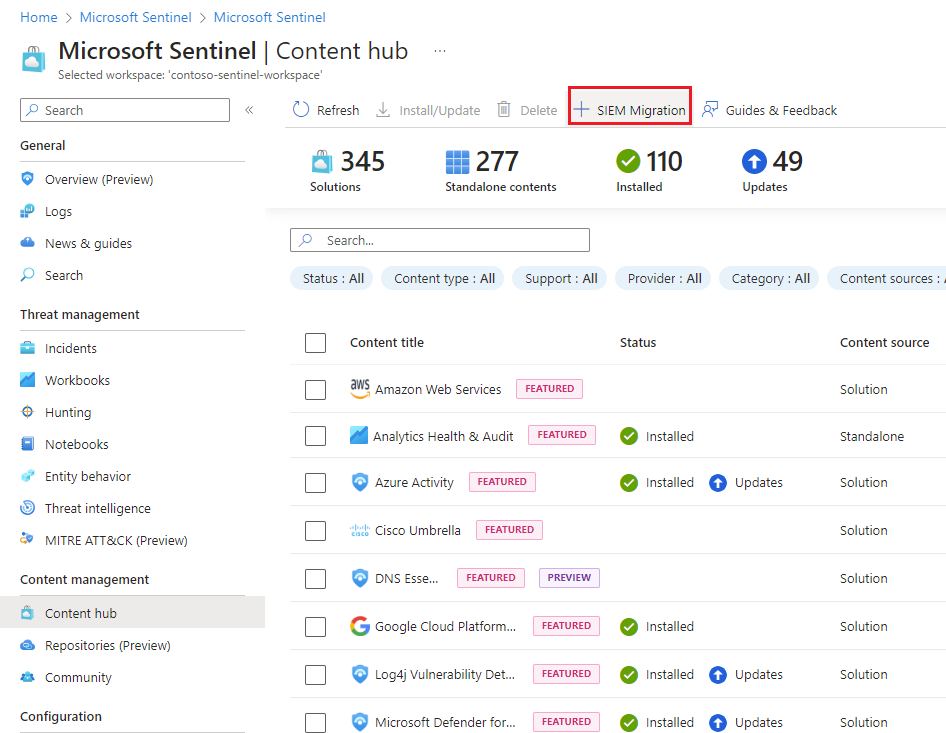

Retrouvez l’expérience de migration SIEM dans Microsoft Sentinel à partir du portail Azure ou du portail Defender, sous Gestion de contenu>Hub de contenu.

Sélectionnez Migration SIEM.

Télécharger les détections Splunk

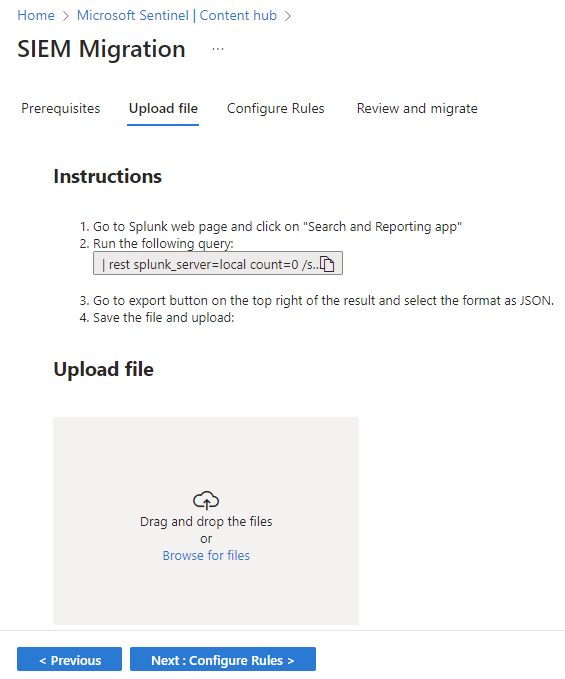

Dans Splunk Web, sélectionnez Rechercher et créer des rapports dans le volet Applications.

Exécutez la requête suivante :

|rest splunk_server=local count=0 /servicesNS/-/-/saved/searches |search disabled=0 |search alert_threshold != "" |table title,search,description,cron_schedule,dispatch.earliest_time,alert.severity,alert_comparator,alert_threshold,alert.suppress.period,id |tojson|table _raw |rename _raw as alertrules|mvcombine delim=", " alertrules |append [| rest splunk_server=local count=0 /servicesNS/-/-/admin/macros|table title,definition,args,iseval|tojson|table _raw |rename _raw as macros|mvcombine delim=", " macros] |filldown alertrules |tail 1Sélectionnez le bouton d'exportation et choisissez le format JSON.

Enregistrez le fichier.

Téléchargez le fichier Splunk JSON exporté.

Remarque

L'exportation Splunk doit être un fichier JSON valide et la taille du téléchargement est limitée à 50 Mo.

Mappage de schéma

Utilisez le mappage de schéma pour définir précisément la façon dont les types de données et les champs de la logique des règles analytiques sont mappés en fonction des sources extraites des requêtes SPL aux tables Microsoft Sentinel.

Sources de données

Les sources connues, telles que les modèles de données et les schémas CIM Splunk, sont automatiquement mappées aux schémas ASIM le cas échéant. Les autres sources utilisées dans la détection Splunk doivent être mappées manuellement aux tables Microsoft Sentinel ou Log Analytics. Les schémas de mappage sont hiérarchiques afin que les sources Splunk soient mappées une à une aux tables Microsoft Sentinel et aux champs contenus dans ces sources.

Une fois le mappage de schéma terminé, toutes les mises à jour manuelles sont reflétées dans l’État du mappage comme « Mappées manuellement ». Les changement sont pris en compte à l’étape suivante lorsque les règles sont traduites. Le mappage est enregistré par espace de travail, donc vous n’avez pas besoin de le répéter.

Recherches

Les recherches Splunk sont comparées aux watchlists Microsoft Sentinel, qui sont des listes de combinaisons champ-valeur organisées à mettre en corrélation avec les événements de votre environnement Microsoft Sentinel. Étant donné que les recherches Splunk sont définies et disponibles en dehors des limites des requêtes SPL, la watchlist Microsoft Sentinel équivalente doit être créée comme prérequis. Le mappage de schéma prend ensuite les recherches automatiquement identifiées à partir des requêtes Splunk chargées et les mappe aux watchlists Sentinel.

Pour plus d’informations, consultez Créer une watchlist.

Les requêtes SPL référencent les recherches avec les mots clés lookup, inputlookup et outputlookup. L’opération outputlookup écrit des données dans une recherche et n’est pas prise en charge dans la traduction. Le moteur de traduction de migration SIEM utilise la fonction _GetWatchlist() KQL à mapper à la watchlist Sentinel appropriée, ainsi que d’autres fonctions KQL pour effectuer la logique de règle.

Lorsqu’une recherche Splunk n’a pas de watchlist correspondante mappée, le moteur de traduction conserve le même nom pour la watchlist et ses champs et pour la recherche Splunk et ses champs.

Configurer des règles

Sélectionnez Configurer les règles.

Examinez l'analyse de l'exportation Splunk.

- Nom est le nom de la règle de détection Splunk d’origine.

- Type de traduction indique si une règle d’analyse OOTB Sentinel correspond à la logique de détection de Splunk.

- L’État de traduction fournit des commentaires qui indiquent jusqu’à quel point la syntaxe d’une détection Splunk a été traduite en KQL. L’état de traduction ne teste pas la règle ni ne vérifie la source de données.

- Entièrement traduites : les requêtes de cette règle ont été entièrement traduites en KQL, mais la logique de règle et la source de données n’ont pas été validées.

- Partiellement traduites : les requêtes dans cette règle n’ont pas été entièrement traduites en KQL.

- Non traduites : indique une erreur dans la traduction.

- Manuellement traduites : cet état est défini quand une règle est modifiée et enregistrée.

Mettez en surbrillance une règle pour résoudre la traduction et sélectionnez Modifier. Lorsque vous êtes satisfait des résultats, sélectionnez Enregistrer les changements.

Activez le bouton bascule Déployer pour les règles analytiques que vous souhaitez déployer.

Une fois la révision terminée, sélectionnez Vérifier et migrer.

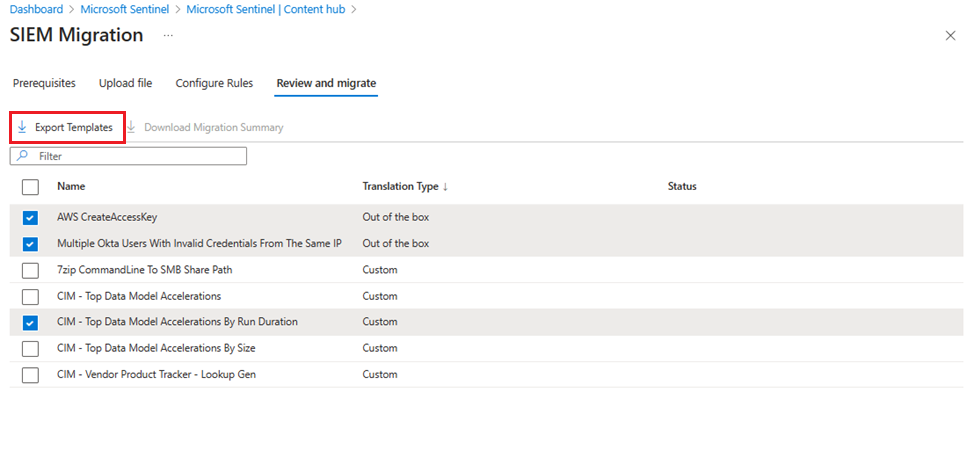

Déployer les règles Analytics

Sélectionnez Déployer.

Type de traduction Ressource déployée Prête à l’emploi Les solutions correspondantes du Hub de contenu qui contiennent les modèles de règles d’analyse correspondants sont installées. Les règles correspondantes sont déployées en tant que règles d’analyse actives dans l’état désactivé.

Pour plus d’informations, consultez Gérer les modèles de règles d’analyse.Personnalisée Les règles sont déployées en tant que règles d’analyse actives dans l’état désactivé. (Facultatif) Sélectionnez Exporter des modèles pour télécharger toutes les règles traduites en tant que modèles ARM et les utiliser dans vos processus de déploiement CI/CD ou personnalisés.

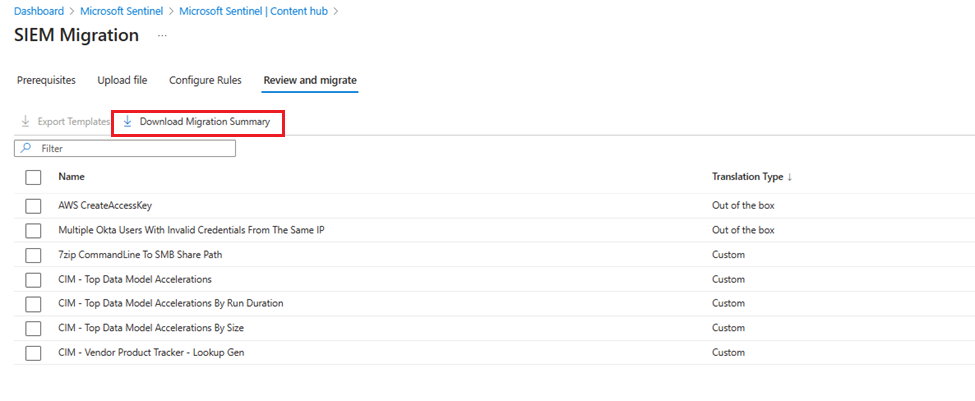

Avant de quitter l’expérience de migration SIEM, sélectionnez Télécharger le résumé de migration pour conserver un résumé du déploiement d’analyse.

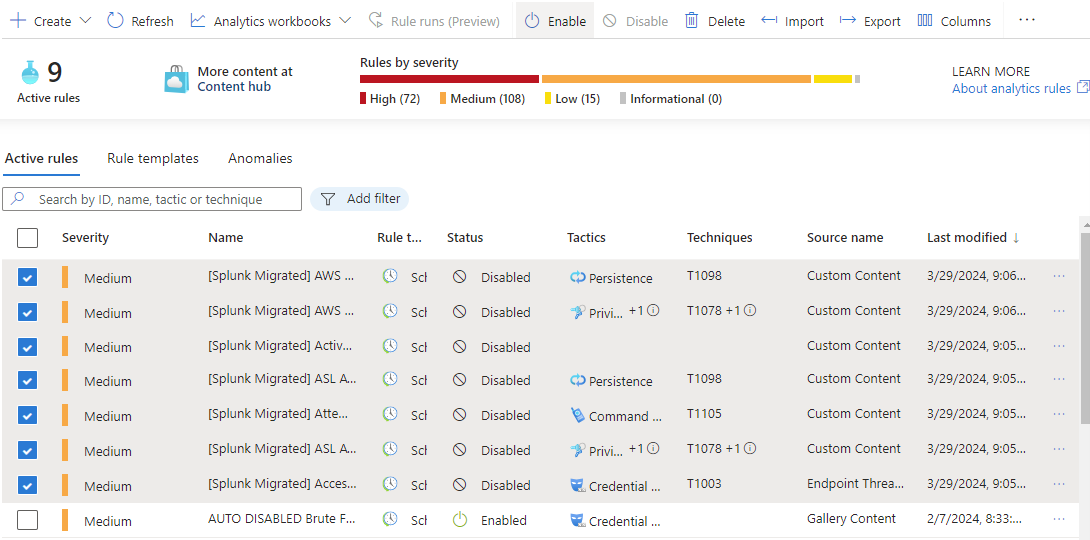

Valider et activer les règles

Affichez les propriétés des règles déployées à partir de Microsoft Sentinel Analytics.

- Toutes les règles migrées sont déployées avec le préfixe [Splunk Migrated].

- Toutes les règles migrées sont désactivées.

- Dans la mesure du possible, les propriétés suivantes sont conservées dans l'exportation Splunk :

Severity

queryFrequency

queryPeriod

triggerOperator

triggerThreshold

suppressionDuration

Activez les règles après les avoir examinées et vérifiées.

Contenu connexe

Dans cet article, vous avez appris à utiliser l'expérience de migration SIEM.

Pour plus d’informations sur l’expérience de migration SIEM, consultez les articles suivants :