Notes

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de vous connecter ou de modifier des répertoires.

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de modifier des répertoires.

Un moyen rapide et simple d’évaluer la gravité d’un incident est de voir si les adresses IP qu’il contient sont connues comme sources d’activités malveillantes. Avoir un moyen de le faire automatiquement peut vous épargner beaucoup de temps et de travail.

Dans ce tutoriel, vous découvrez comment utiliser des règles et des playbooks d’automatisation Microsoft Sentinel pour vérifier automatiquement les adresses IP dans vos incidents par rapport à une source Threat Intelligence et enregistrer chaque résultat dans son incident approprié.

Grâce à ce didacticiel, vous pourrez :

- Créer un playbook à partir d’un modèle

- Configurer et autoriser les connexions du playbook à d’autres ressources

- Créer une règle d’automatisation pour appeler le playbook

- Voir les résultats de votre processus automatisé

Important

Microsoft Sentinel est généralement disponible dans le portail Microsoft Defender, notamment pour les clients sans licence Microsoft Defender XDR ou E5. Pour en savoir plus, consultez Microsoft Sentinel dans le portail Microsoft Defender.

Prérequis

Pour suivre ce tutoriel, veillez à disposer des éléments suivants :

Un abonnement Azure. Créez un compte gratuit si vous n’en avez pas déjà un.

Un espace de travail Log Analytics avec la solution Sentinel Microsoft déployée sur celui-ci et les données qui y sont ingérées.

Un utilisateur Azure avec les rôles suivants attribués sur les ressources suivantes :

- Contributeur Microsoft Sentinel sur l’espace de travail Log Analytics où Microsoft Sentinel est déployé.

- Contributeur d’application logique, et Propriétaire ou équivalent sur le groupe de ressources qui contiendra le playbook créé dans ce tutoriel.

La solution VirusTotal a été installée à partir du hub de contenus.

Un compte VirusTotal suffit pour ce tutoriel. Une implémentation de production nécessite un compte VirusTotal Premium.

Un agent Azure Monitor installé sur au moins un ordinateur de votre environnement, afin que les incidents soient générés et envoyés à Microsoft Sentinel.

Créer un playbook à partir d’un modèle

Microsoft Sentinel inclut des modèles de playbook prêts à l’emploi que vous pouvez personnaliser et utiliser pour automatiser un grand nombre d’objectifs et de scénarios SecOps de base. Trouvons-en un pour enrichir les informations sur les adresses IP dans nos incidents.

Dans Microsoft Sentinel, sélectionnez Configuration>Automation.

Dans la page Automation, sélectionnez l’onglet Modèles de playbook (préversion).

Recherchez et sélectionnez l’un des modèles Enrichissement IP – Rapport Virus Total, pour les déclencheurs d’entité, d’incident ou d’alerte. Si nécessaire, filtrez la liste par la balise Enrichissement pour rechercher vos modèles.

Sélectionnez Créer un playbook dans le volet d’informations. Par exemple :

L’Assistant Création d’un playbook s’ouvre. Sous l’onglet Informations de base :

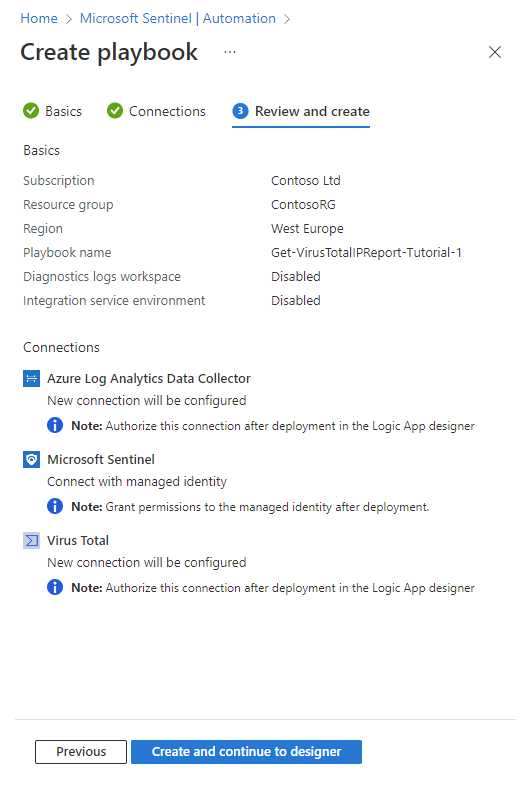

Sélectionnez votre Abonnement, votre Groupe de ressources et votre Région dans leurs listes déroulantes respectives.

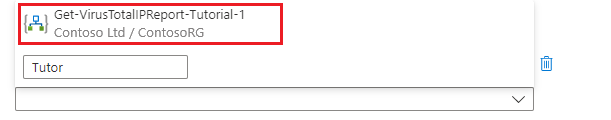

Modifiez le Nom du playbook en ajoutant « Get-VirusTotalIPReport » à la fin du nom suggéré. De cette façon, vous serez en mesure de déterminer de quel modèle d’origine provient ce playbook, tout garantissant qu’il a un nom unique dans le cas où vous voulez créer un autre playbook à partir de ce même modèle. Appelons-le « Get-VirusTotalIPReport-Tutorial-1 ».

Laissez l’option Activer les journaux de diagnostic dans Log Analytics désactivée.

Sélectionnez Suivant : Connexions >.

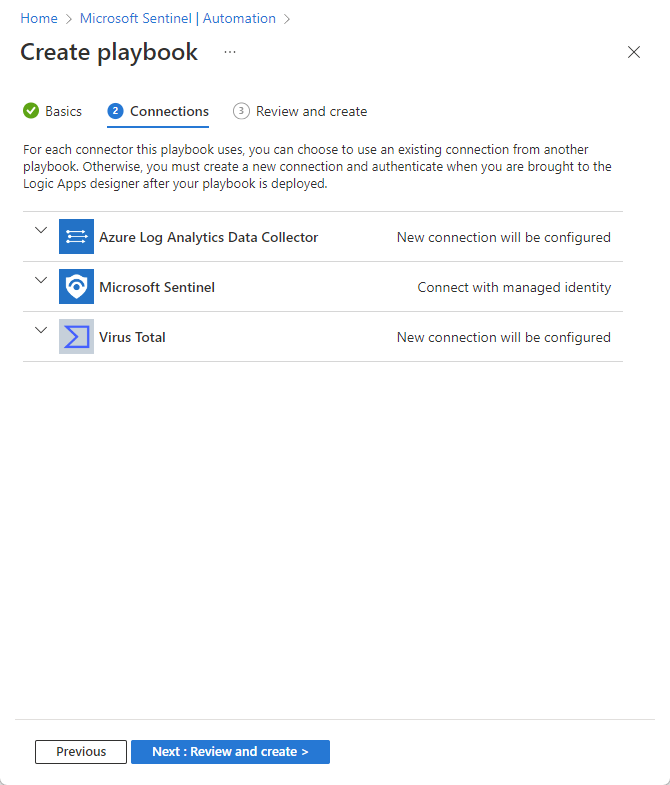

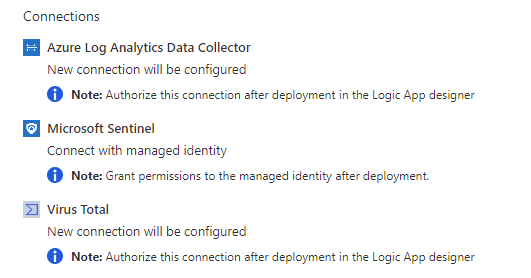

Dans l’onglet Connexions, vous verrez toutes les connexions que ce playbook doit établir avec d’autres services ainsi que la méthode d’authentification qui sera utilisée si la connexion a déjà été établie dans un workflow d’application logique existant dans le même groupe de ressources.

Laissez la connexion Microsoft Sentinel en l’état (elle doit indiquer « Se connecter avec une identité managée »).

Si des connexions indiquent « Une nouvelle connexion sera configurée », vous êtes invité à le faire à l’étape suivante du tutoriel. Si vous avez déjà des connexions à ces ressources, sélectionnez la flèche de développement à gauche de la connexion et choisissez une connexion existante dans la liste développée. Pour cet exercice, nous allons la laisser telle quelle.

Sélectionnez Suivant : Vérifier et créer>.

Sous l’onglet Vérifier et créer, passez en revue toutes les informations que vous avez entrées telles qu’elles s’affichent ici, puis sélectionnez Créer un playbook.

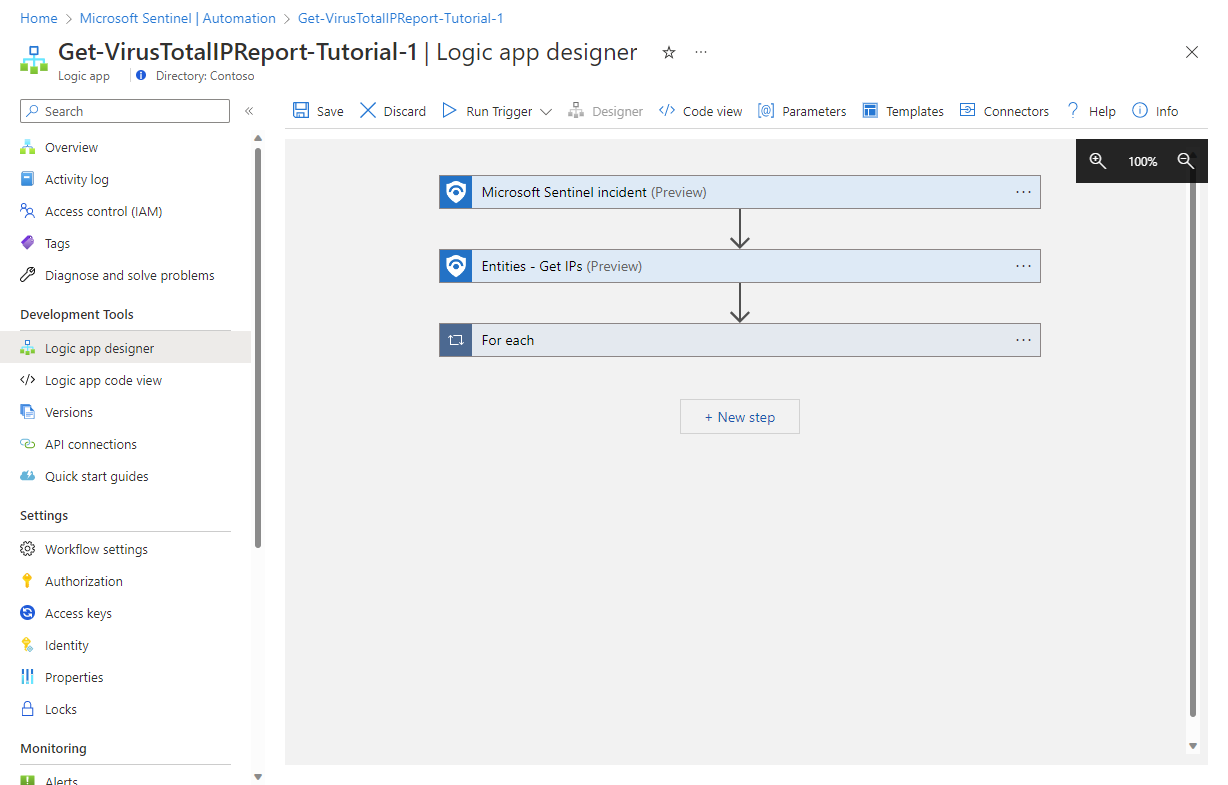

Pendant le déploiement du playbook, vous voyez une série de notifications rapides de sa progression. Ensuite, le Concepteur d’application logique s’ouvre et affiche votre playbook. Nous devons encore autoriser les connexions de l’application logique aux ressources avec lesquelles elle interagit, pour que le playbook puisse s’exécuter. Nous allons ensuite examiner chacune des actions du playbook pour vérifier qu’elles sont adaptées à notre environnement, en y apportant des modifications si nécessaire.

Autoriser les connexions de l’application logique

Rappelez-vous que lorsque nous avons créé le playbook à partir du modèle, on nous a dit que les connexions Collecteur de données Azure Log Analytics et VirusTotal seraient configurées ultérieurement.

C’est ici que nous allons le faire.

Autoriser la connexion VirusTotal

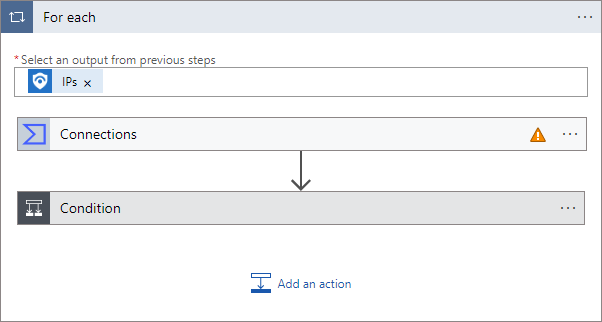

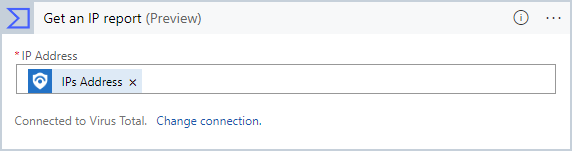

Sélectionnez l’action Pour chaque pour la développer et passez en revue son contenu, qui inclut les actions qui seront effectuées pour chaque adresse IP. Par exemple :

Le premier élément d’action que vous voyez est libellé Connexions et a un triangle d’avertissement orange.

Si au lieu de cela, cette première action est libellée Obtenir un rapport IP (préversion),, cela signifie que vous avez déjà d’une connexion à Virus Total et que vous pouvez passer à l’étape suivante.

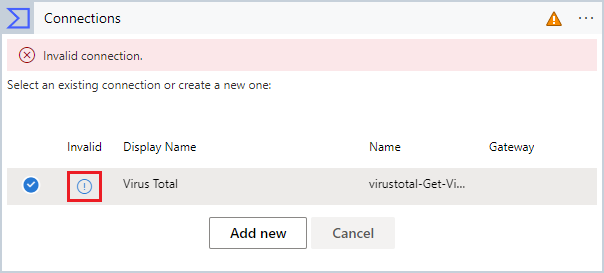

Sélectionnez l’action Connexions pour l’ouvrir.

Sélectionnez l’icône dans la colonne Non valide pour la connexion affichée.

Vous serez invité à entrer des informations de connexion.

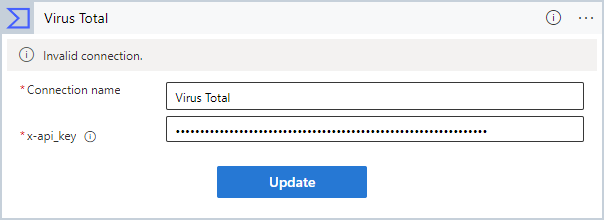

Entrez « VirusTotal » comme Nom de la connexion.

Pour x-api_key, copiez et collez la clé d’API à partir de votre compte VirusTotal.

Sélectionnez Update.

Vous voyez maintenant l’action Obtenir un rapport IP (préversion) correctement. (Si vous aviez déjà un compte VirusTotal, vous en serez déjà à ce stade.)

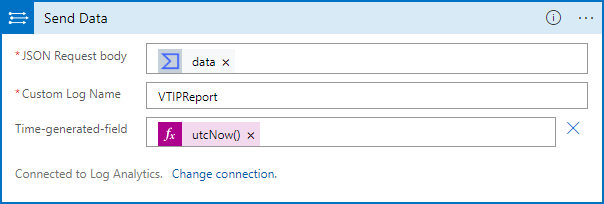

Autoriser la connexion Log Analytics

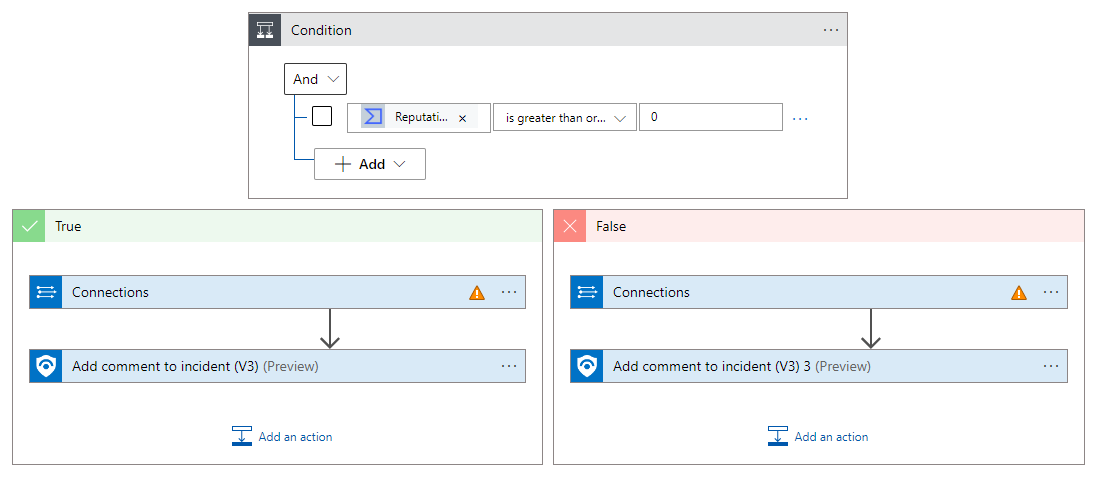

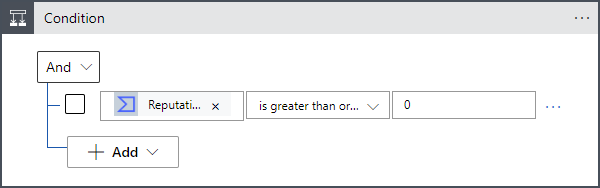

L’action suivante est une Condition qui détermine le reste des actions de la boucle for-each en fonction du résultat du rapport sur l’adresse IP. Elle analyse le score de Réputation donné à l’adresse IP dans le rapport. Un score supérieur à 0 indique que l’adresse est sans danger ; un score inférieur à 0 indique qu’elle est malveillante.

Que la condition soit vraie ou false, nous voulons envoyer les données du rapport à une table dans Log Analytics pour qu’elles puissent être interrogées et analysées, et ajouter un commentaire à l’incident.

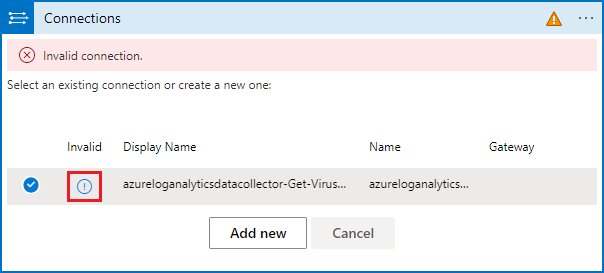

Mais comme vous le verrez, nous avons d’autres connexions non valides que nous devons autoriser.

Sélectionnez l’action Connexions dans le cadre True (Vrai).

Sélectionnez l’icône dans la colonne Non valide pour la connexion affichée.

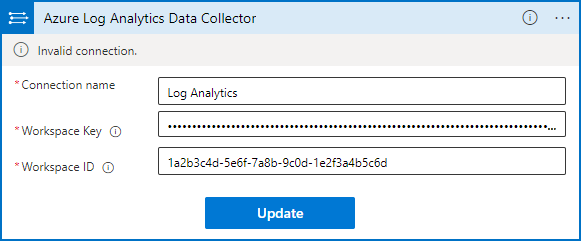

Vous serez invité à entrer des informations de connexion.

Entrez « Log Analytics » comme Nom de la connexion.

Pour ID d’espace de travail, copiez et collez l’ID à partir de la page Vue d’ensemble des paramètres de l’espace de travail Log Analytics.

Sélectionnez Update.

Vous voyez maintenant l’action Envoyer des données correctement. (Si vous aviez déjà une connexion Log Analytics depuis Logic Apps, vous en serez déjà à ce stade.)

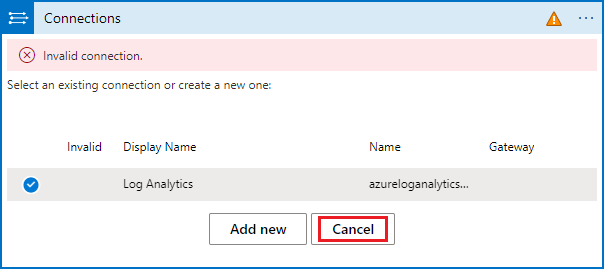

Sélectionnez maintenant l’action Connexions dans le cadre False (Faux). Cette action utilise la même connexion que celle du cadre True (Vrai).

Vérifiez que la connexion appelée Log Analytics est marquée, puis sélectionnez Annuler. Ceci fait que l’action s’affichera désormais correctement dans le playbook.

Vous voyez maintenant l’intégralité de votre playbook correctement configuré.

C’est très important ! N’oubliez pas de sélectionner Enregistrer en haut de la fenêtre du Concepteur d’application logique. Une fois que vous voyez des messages de notification indiquant que votre playbook a été enregistré correctement, vous voyez votre playbook listé sous l’onglet Playbooks actifs* dans la page Automation.

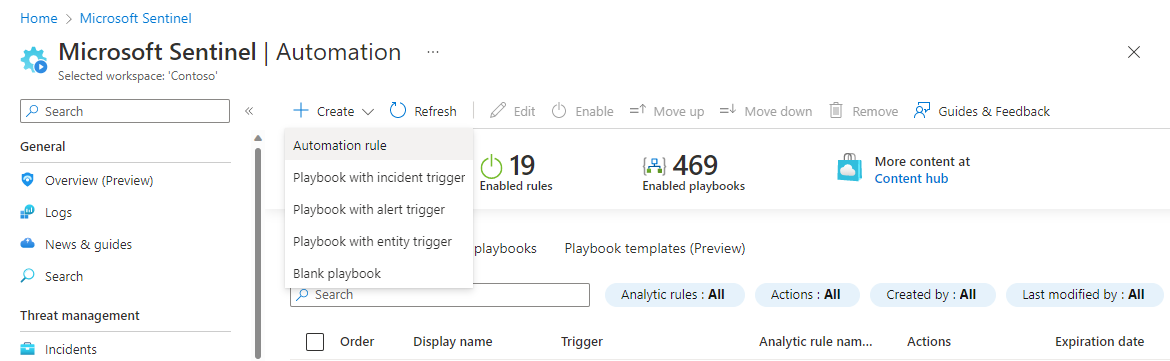

Créer une tâche d'automatisation

Maintenant, pour exécuter ce playbook, vous devez créer une règle d’automatisation qui va s’exécuter quand des incidents sont créés et appeler le playbook.

Dans la page Automation, sélectionnez + Créer dans la bannière du haut. Dans le menu déroulant, sélectionnez Règle d’automatisation.

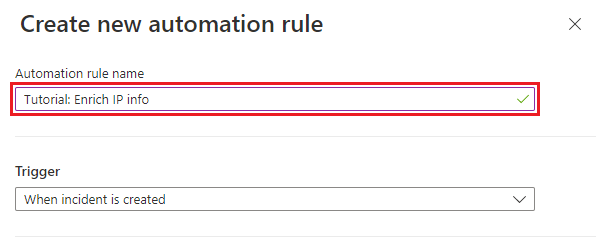

Dans le panneau Créer une règle d’automatisation, nommez la règle « Tutoriel : Enrichir les informations IP ».

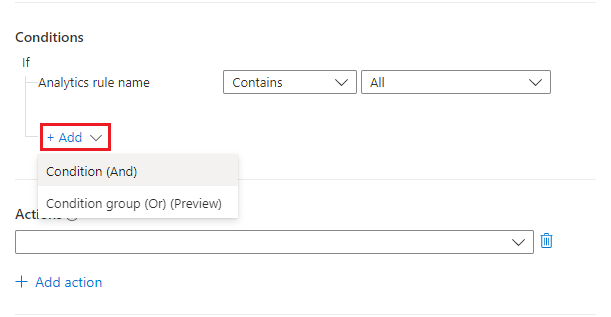

Sous Conditions, sélectionnez + Ajouter et Condition (Et).

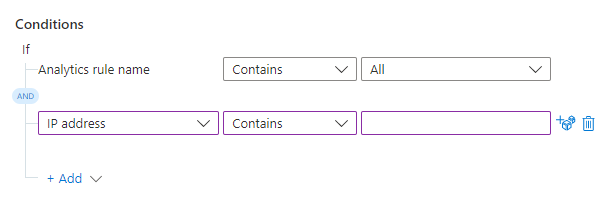

Sélectionnez Adresse IP dans la liste déroulante des propriétés à gauche. Sélectionnez Contient dans la liste déroulante des opérateurs, puis laissez la valeur du champ vide. Cela signifie en fait que la règle va s’appliquer aux incidents dont le champ Adresse IP ne contient rien.

Nous ne voulons pas empêcher des règles d’analyse d’être couvertes par cette automatisation, mais nous ne voulons pas non plus que l’automatisation soit déclenchée inutilement : nous allons donc limiter la couverture aux incidents qui contiennent des entités d’adresse IP.

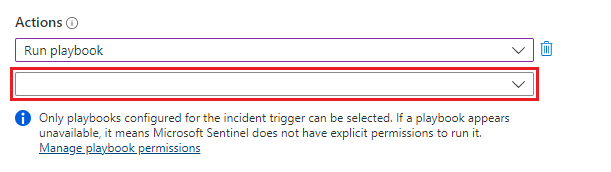

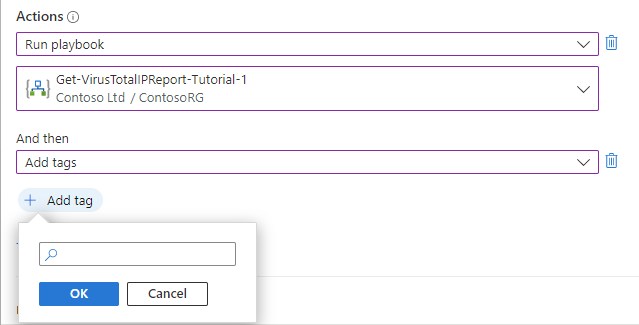

Sous Actions, sélectionnez Exécuter le playbook dans la liste déroulante.

Sélectionnez la nouvelle liste déroulante qui apparaît.

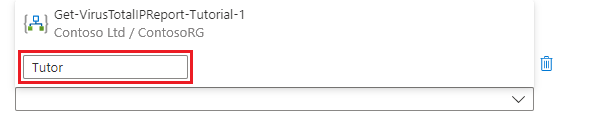

Vous verrez une liste de tous les playbooks de votre abonnement. Les playbooks apparaissant en grisé sont ceux auxquels vous n’avez pas accès. Dans la zone de texte Rechercher les playbooks, commencez à taper le nom (ou n’importe quelle partie du nom ) du playbook que nous avons créé ci-dessus. La liste des playbooks sera filtrée dynamiquement avec chaque lettre que vous tapez.

Quand vous voyez votre playbook dans la liste, sélectionnez-le.

Si le playbook est en grisé, sélectionnez le lien Gérer les autorisations du playbook (dans le paragraphe en petits caractères situé sous l’endroit où vous avez sélectionné un playbook - voir la capture d’écran ci-dessus). Dans le panneau qui s’ouvre, sélectionnez le groupe de ressources contenant le playbook dans la liste des groupes de ressources disponibles, puis sélectionnez Appliquer.

Resélectionnez + Ajouter une action. Maintenant, dans la nouvelle liste déroulante d’action qui apparaît, sélectionnez Ajouter des étiquettes.

Sélectionnez + Ajouter une étiquette. Entrez « Tutorial-Enriched IP addresses » comme texte de l’étiquette, puis sélectionnez OK.

Laissez les autres paramètres tels qu’ils sont, puis sélectionnez Appliquer.

Vérifier la réussite de l’automatisation

Dans la page Incidents, entrez le texte de l’étiquetteTutorial-Enriched IP addresses dans la barre de recherche, puis appuyez sur la touche Entrée pour filtrer la liste des incidents ayant cette étiquette appliquée. Ce sont les incidents sur lesquels notre règle d’automatisation s’est exécutée.

Ouvrez un ou plusieurs de ces incidents, et regardez s’il y a ici des commentaires sur les adresses IP. La présence de ces commentaires indique que le playbook s’est exécuté sur l’incident.

Nettoyer les ressources

Si vous ne voulez pas continuer à utiliser ce scénario d’automatisation, supprimez le playbook et la règle d’automatisation que vous avez créés en procédant comme suit :

Dans la page Automation, sélectionnez l’onglet Playbooks actifs.

Entrez le nom (ou une partie du nom) du playbook que vous avez créé dans la barre de recherche.

(S’il n’apparaît pas, vérifiez que tous les filtres sont définis sur Sélectionner tout.)Cochez la case en regard de votre playbook dans la liste, puis sélectionnez Supprimer dans la bannière du haut.

(Si vous ne voulez pas le supprimer, vous pouvez sélectionner Désactiver à la place.)Sélectionnez l’onglet Règles d’automatisation.

Entrez le nom (ou une partie du nom) de la règle d’automatisation que vous avez créée dans la barre de recherche.

(S’il n’apparaît pas, vérifiez que tous les filtres sont définis sur Sélectionner tout.)Cochez la case en regard de votre règle d’automatisation dans la liste, puis sélectionnez Supprimer dans la bannière du haut.

(Si vous ne voulez pas le supprimer, vous pouvez sélectionner Désactiver à la place.)

Contenu connexe

Maintenant que vous avez découvert comment automatiser un scénario d’enrichissement d’incident de base, vous pouvez en savoir plus sur l’automatisation et d’autres scénarios dans lesquels vous pouvez l’utiliser.

- Consultez d’autres exemples d’utilisation de playbooks avec des règles d’automatisation.

- Explorez plus en détail l’ajout d’actions aux playbooks.

- Explorez quelques scénarios d’automatisation de base qui ne nécessitent pas de playbooks.