Notes

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de vous connecter ou de modifier des répertoires.

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de modifier des répertoires.

Azure Service Fabric est une plateforme de systèmes distribués qui facilite le packaging, le déploiement et la gestion de microservices et de conteneurs évolutifs et fiables. Un cluster Service Fabric est un ensemble de machines virtuelles connectées au réseau dans lequel vos microservices sont déployés et gérés. Cet article explique comment déployer un cluster de test Service Fabric dans Azure à l’aide de Bicep.

Bicep est un langage spécifique à un domaine (DSL) qui utilise la syntaxe déclarative pour déployer des ressources Azure. Il fournit une syntaxe concise, une cohérence des types fiable et une prise en charge de la réutilisation du code. Bicep offre la meilleure expérience de création pour vos solutions d’infrastructure en tant que code dans Azure.

Ce cluster Windows à cinq nœuds est sécurisé avec un certificat auto-signé et, par conséquent, uniquement destiné à des fins pédagogiques (plutôt que pour des charges de travail de production). Nous allons utiliser Azure PowerShell pour déployer le fichier Bicep.

Prérequis

Si vous n’avez pas d’abonnement Azure, créez un compte gratuit avant de commencer.

Installer le SDK Service Fabric et des modules PowerShell

Pour suivre ce guide de démarrage rapide, vous devez installer le kit SDK Service Fabric et le module PowerShell.

Télécharger l’exemple de fichier Bicep et le script d’assistance de certificat

Clonez ou téléchargez le dépôt Modèles de démarrage rapide Azure Resource Manager. Vous pouvez également copier localement les fichiers suivants que nous utiliserons à partir du dossier service-fabric-secure-cluster-5-node-1-nodetype :

Connexion à Azure

Connectez-vous à Azure, puis désignez l’abonnement à utiliser pour la création de votre cluster Service Fabric.

# Sign in to your Azure account

Login-AzAccount -SubscriptionId "<subscription ID>"

Créer un certificat auto-signé dans Key Vault

Service Fabric utilise des certificats X.509 pour sécuriser un cluster et fournir des fonctionnalités de sécurité d’application, ainsi que Key Vault pour gérer ces certificats. La création réussie d’un cluster exige un certificat de cluster pour permettre la communication nœud à nœud. Dans le cadre de la création d’un cluster de test dans ce guide de démarrage rapide, nous allons créer un certificat auto-signé pour l’authentification du cluster. Les charges de travail de production exigent des certificats créés à l’aide d’un service de certificats Windows Server correctement configuré ou obtenu auprès d’une autorité de certification approuvée.

# Designate unique (within cloudapp.azure.com) names for your resources

$resourceGroupName = "SFQuickstartRG"

$keyVaultName = "SFQuickstartKV"

# Create a new resource group for your Key Vault and Service Fabric cluster

New-AzResourceGroup -Name $resourceGroupName -Location SouthCentralUS

# Create a Key Vault enabled for deployment

New-AzKeyVault -VaultName $keyVaultName -ResourceGroupName $resourceGroupName -Location SouthCentralUS -EnabledForDeployment

# Generate a certificate and upload it to Key Vault

.\scripts\New-ServiceFabricClusterCertificate.ps1

Le script vous invite à entrer les informations suivantes (veillez à remplacer les exemples de valeurs CertDNSName et KeyVaultName ci-dessous) :

- Password : Password!1

- CertDNSName :sfquickstart.southcentralus.cloudapp.azure.com

- KeyVaultName :SFQuickstartKV

- KeyVaultSecretName : clustercert

Une fois que vous avez terminé, le script fournit les valeurs de paramètres nécessaires pour le déploiement. Veillez à les stocker dans les variables suivantes, car elles seront nécessaires pour le déploiement :

$sourceVaultId = "<Source Vault Resource Id>"

$certUrlValue = "<Certificate URL>"

$certThumbprint = "<Certificate Thumbprint>"

Examiner le fichier Bicep

Le fichier Bicep utilisé dans ce démarrage rapide provient des Modèles de Démarrage rapide Azure.

@description('Location of the Cluster')

param location string = resourceGroup().location

@description('Name of your cluster - Between 3 and 23 characters. Letters and numbers only')

param clusterName string

@description('Remote desktop user Id')

param adminUsername string

@description('Remote desktop user password. Must be a strong password')

@secure()

param adminPassword string

@description('VM image Publisher')

param vmImagePublisher string = 'MicrosoftWindowsServer'

@description('VM image offer')

param vmImageOffer string = 'WindowsServer'

@description('VM image SKU')

param vmImageSku string = '2019-Datacenter'

@description('VM image version')

param vmImageVersion string = 'latest'

@description('Input endpoint1 for the application to use. Replace it with what your application uses')

param loadBalancedAppPort1 int = 80

@description('Input endpoint2 for the application to use. Replace it with what your application uses')

param loadBalancedAppPort2 int = 8081

@description('The store name where the cert will be deployed in the virtual machine')

@allowed([

'My'

])

param certificateStoreValue string = 'My'

@description('Certificate Thumbprint')

param certificateThumbprint string

@description('Resource Id of the key vault, is should be in the format of /subscriptions/<Sub ID>/resourceGroups/<Resource group name>/providers/Microsoft.KeyVault/vaults/<vault name>')

param sourceVaultResourceId string

@description('Refers to the location URL in your key vault where the certificate was uploaded')

param certificateUrlValue string

@description('Protection level.Three values are allowed - EncryptAndSign, Sign, None. It is best to keep the default of EncryptAndSign, unless you have a need not to')

@allowed([

'None'

'Sign'

'EncryptAndSign'

])

param clusterProtectionLevel string = 'EncryptAndSign'

@description('Instance count for node type')

param nt0InstanceCount int = 5

@description('The drive to use to store data on a cluster node.')

@allowed([

'OS'

'Temp'

])

param nodeDataDrive string = 'Temp'

@description('The VM size to use for cluster nodes.')

param nodeTypeSize string = 'Standard_D2_v3'

param tenantId string

param clusterApplication string

param clientapplication string

var dnsName = clusterName

var vmName = 'vm'

var virtualNetworkName = 'VNet'

var addressPrefix = '10.0.0.0/16'

var nicName = 'NIC'

var lbIPName = 'PublicIP-LB-FE'

var overProvision = false

var nt0applicationStartPort = 20000

var nt0applicationEndPort = 30000

var nt0ephemeralStartPort = 49152

var nt0ephemeralEndPort = 65534

var nt0fabricTcpGatewayPort = 19000

var nt0fabricHttpGatewayPort = 19080

var subnet0Name = 'Subnet-0'

var subnet0Prefix = '10.0.0.0/24'

var subnet0Ref = resourceId('Microsoft.Network/virtualNetworks/subnets/', virtualNetworkName, subnet0Name)

var supportLogStorageAccountName = '${uniqueString(resourceGroup().id)}2'

var applicationDiagnosticsStorageAccountName = '${uniqueString(resourceGroup().id)}3'

var lbName = 'LB-${clusterName}-${vmNodeType0Name}'

var lbIPConfig0 = resourceId('Microsoft.Network/loadBalancers/frontendIPConfigurations/', lbName, 'LoadBalancerIPConfig')

var lbPoolID0 = resourceId('Microsoft.Network/loadBalancers/backendAddressPools', lbName, 'LoadBalancerBEAddressPool')

var lbProbeID0 = resourceId('Microsoft.Network/loadBalancers/probes', lbName, 'FabricGatewayProbe')

var lbHttpProbeID0 = resourceId('Microsoft.Network/loadBalancers/probes', lbName, 'FabricHttpGatewayProbe')

var lbNatPoolID0 = resourceId('Microsoft.Network/loadBalancers/inboundNatPools', lbName, 'LoadBalancerBEAddressNatPool')

var vmNodeType0Name = toLower('NT1${vmName}')

var vmNodeType0Size = nodeTypeSize

resource supportLogStorageAccount 'Microsoft.Storage/storageAccounts@2023-01-01' = {

name: supportLogStorageAccountName

location: location

sku: {

name: 'Standard_LRS'

}

kind: 'Storage'

tags: {

resourceType: 'Service Fabric'

clusterName: clusterName

}

properties: {}

}

resource applicationDiagnosticsStorageAccount 'Microsoft.Storage/storageAccounts@2023-01-01' = {

name: applicationDiagnosticsStorageAccountName

location: location

sku: {

name: 'Standard_LRS'

}

kind: 'Storage'

tags: {

resourceType: 'Service Fabric'

clusterName: clusterName

}

properties: {}

}

resource virtualNetwork 'Microsoft.Network/virtualNetworks@2023-09-01' = {

name: virtualNetworkName

location: location

tags: {

resourceType: 'Service Fabric'

clusterName: clusterName

}

properties: {

addressSpace: {

addressPrefixes: [

addressPrefix

]

}

subnets: [

{

name: subnet0Name

properties: {

addressPrefix: subnet0Prefix

}

}

]

}

}

resource lbIP 'Microsoft.Network/publicIPAddresses@2023-09-01' = {

name: lbIPName

location: location

tags: {

resourceType: 'Service Fabric'

clusterName: clusterName

}

properties: {

dnsSettings: {

domainNameLabel: dnsName

}

publicIPAllocationMethod: 'Dynamic'

}

}

resource lb 'Microsoft.Network/loadBalancers@2023-09-01' = {

name: lbName

location: location

tags: {

resourceType: 'Service Fabric'

clusterName: clusterName

}

properties: {

frontendIPConfigurations: [

{

name: 'LoadBalancerIPConfig'

properties: {

publicIPAddress: {

id: lbIP.id

}

}

}

]

backendAddressPools: [

{

name: 'LoadBalancerBEAddressPool'

properties: {}

}

]

loadBalancingRules: [

{

name: 'LBRule'

properties: {

backendAddressPool: {

id: lbPoolID0

}

backendPort: nt0fabricTcpGatewayPort

enableFloatingIP: false

frontendIPConfiguration: {

id: lbIPConfig0

}

frontendPort: nt0fabricTcpGatewayPort

idleTimeoutInMinutes: 5

probe: {

id: lbProbeID0

}

protocol: 'Tcp'

}

}

{

name: 'LBHttpRule'

properties: {

backendAddressPool: {

id: lbPoolID0

}

backendPort: nt0fabricHttpGatewayPort

enableFloatingIP: false

frontendIPConfiguration: {

id: lbIPConfig0

}

frontendPort: nt0fabricHttpGatewayPort

idleTimeoutInMinutes: 5

probe: {

id: lbHttpProbeID0

}

protocol: 'Tcp'

}

}

{

name: 'AppPortLBRule1'

properties: {

backendAddressPool: {

id: lbPoolID0

}

backendPort: loadBalancedAppPort1

enableFloatingIP: false

frontendIPConfiguration: {

id: lbIPConfig0

}

frontendPort: loadBalancedAppPort1

idleTimeoutInMinutes: 5

probe: {

id: resourceId('Microsoft.Network/loadBalancers/probes', lbName, 'AppPortProbe1')

}

protocol: 'Tcp'

}

}

{

name: 'AppPortLBRule2'

properties: {

backendAddressPool: {

id: lbPoolID0

}

backendPort: loadBalancedAppPort2

enableFloatingIP: false

frontendIPConfiguration: {

id: lbIPConfig0

}

frontendPort: loadBalancedAppPort2

idleTimeoutInMinutes: 5

probe: {

id: resourceId('Microsoft.Network/loadBalancers/probes', lbName, 'AppPortProbe2')

}

protocol: 'Tcp'

}

}

]

probes: [

{

name: 'FabricGatewayProbe'

properties: {

intervalInSeconds: 5

numberOfProbes: 2

port: nt0fabricTcpGatewayPort

protocol: 'Tcp'

}

}

{

name: 'FabricHttpGatewayProbe'

properties: {

intervalInSeconds: 5

numberOfProbes: 2

port: nt0fabricHttpGatewayPort

protocol: 'Tcp'

}

}

{

name: 'AppPortProbe1'

properties: {

intervalInSeconds: 5

numberOfProbes: 2

port: loadBalancedAppPort1

protocol: 'Tcp'

}

}

{

name: 'AppPortProbe2'

properties: {

intervalInSeconds: 5

numberOfProbes: 2

port: loadBalancedAppPort2

protocol: 'Tcp'

}

}

]

inboundNatPools: [

{

name: 'LoadBalancerBEAddressNatPool'

properties: {

backendPort: 3389

frontendIPConfiguration: {

id: lbIPConfig0

}

frontendPortRangeEnd: 4500

frontendPortRangeStart: 3389

protocol: 'Tcp'

}

}

]

}

}

resource vmNodeType0 'Microsoft.Compute/virtualMachineScaleSets@2023-09-01' = {

name: vmNodeType0Name

location: location

sku: {

name: vmNodeType0Size

capacity: nt0InstanceCount

tier: 'Standard'

}

tags: {

resourceType: 'Service Fabric'

clusterName: clusterName

}

properties: {

overprovision: overProvision

upgradePolicy: {

mode: 'Automatic'

}

virtualMachineProfile: {

extensionProfile: {

extensions: [

{

name: 'ServiceFabricNodeVmExt_vmNodeType0Name'

properties: {

type: 'ServiceFabricNode'

autoUpgradeMinorVersion: true

protectedSettings: {

StorageAccountKey1: supportLogStorageAccount.listKeys().keys[0].value

StorageAccountKey2: supportLogStorageAccount.listkeys().keys[1].value

}

publisher: 'Microsoft.Azure.ServiceFabric'

settings: {

clusterEndpoint: cluster.properties.clusterEndpoint

nodeTypeRef: vmNodeType0Name

dataPath: '${((nodeDataDrive == 'OS') ? 'C' : 'D')}:\\\\SvcFab'

durabilityLevel: 'Silver'

nicPrefixOverride: subnet0Prefix

certificate: {

thumbprint: certificateThumbprint

x509StoreName: certificateStoreValue

}

}

typeHandlerVersion: '1.0'

}

}

{

name: 'VMDiagnosticsVmExt_vmNodeType0Name'

properties: {

type: 'IaaSDiagnostics'

autoUpgradeMinorVersion: true

protectedSettings: {

storageAccountName: applicationDiagnosticsStorageAccountName

storageAccountKey: listKeys(applicationDiagnosticsStorageAccount.id, '2021-01-01').keys[0].value

storageAccountEndPoint: 'https://${environment().suffixes.storage}'

}

publisher: 'Microsoft.Azure.Diagnostics'

settings: {

WadCfg: {

DiagnosticMonitorConfiguration: {

overallQuotaInMB: '50000'

EtwProviders: {

EtwEventSourceProviderConfiguration: [

{

provider: 'Microsoft-ServiceFabric-Actors'

scheduledTransferKeywordFilter: '1'

scheduledTransferPeriod: 'PT5M'

DefaultEvents: {

eventDestination: 'ServiceFabricReliableActorEventTable'

}

}

{

provider: 'Microsoft-ServiceFabric-Services'

scheduledTransferPeriod: 'PT5M'

DefaultEvents: {

eventDestination: 'ServiceFabricReliableServiceEventTable'

}

}

]

EtwManifestProviderConfiguration: [

{

provider: 'cbd93bc2-71e5-4566-b3a7-595d8eeca6e8'

scheduledTransferLogLevelFilter: 'Information'

scheduledTransferKeywordFilter: '4611686018427387904'

scheduledTransferPeriod: 'PT5M'

DefaultEvents: {

eventDestination: 'ServiceFabricSystemEventTable'

}

}

]

}

}

}

StorageAccount: applicationDiagnosticsStorageAccountName

}

typeHandlerVersion: '1.5'

}

}

]

}

networkProfile: {

networkInterfaceConfigurations: [

{

name: '${nicName}-0'

properties: {

ipConfigurations: [

{

name: '${nicName}-0'

properties: {

loadBalancerBackendAddressPools: [

{

id: lbPoolID0

}

]

loadBalancerInboundNatPools: [

{

id: lbNatPoolID0

}

]

subnet: {

id: subnet0Ref

}

}

}

]

primary: true

}

}

]

}

osProfile: {

adminPassword: adminPassword

adminUsername: adminUsername

computerNamePrefix: vmNodeType0Name

secrets: [

{

sourceVault: {

id: sourceVaultResourceId

}

vaultCertificates: [

{

certificateStore: certificateStoreValue

certificateUrl: certificateUrlValue

}

]

}

]

}

storageProfile: {

imageReference: {

publisher: vmImagePublisher

offer: vmImageOffer

sku: vmImageSku

version: vmImageVersion

}

osDisk: {

managedDisk: {

storageAccountType: 'StandardSSD_LRS'

}

caching: 'ReadOnly'

createOption: 'FromImage'

}

}

}

}

dependsOn: [

virtualNetwork

lb

]

}

resource cluster 'Microsoft.ServiceFabric/clusters@2023-11-01-preview' = {

name: clusterName

location: location

tags: {

resourceType: 'Service Fabric'

clusterName: clusterName

}

properties: {

azureActiveDirectory: {

clientApplication: clientapplication

clusterApplication: clusterApplication

tenantId: tenantId

}

certificate: {

thumbprint: certificateThumbprint

x509StoreName: certificateStoreValue

}

diagnosticsStorageAccountConfig: {

blobEndpoint: reference(supportLogStorageAccount.id, '2021-01-01').primaryEndpoints.blob

protectedAccountKeyName: 'StorageAccountKey1'

queueEndpoint: reference(supportLogStorageAccount.id, '2021-01-01').primaryEndpoints.queue

storageAccountName: supportLogStorageAccountName

tableEndpoint: reference(supportLogStorageAccount.id, '2021-01-01').primaryEndpoints.table

}

fabricSettings: [

{

parameters: [

{

name: 'ClusterProtectionLevel'

value: clusterProtectionLevel

}

]

name: 'Security'

}

]

managementEndpoint: 'https://${lbIP.properties.dnsSettings.fqdn}:${nt0fabricHttpGatewayPort}'

nodeTypes: [

{

name: vmNodeType0Name

applicationPorts: {

endPort: nt0applicationEndPort

startPort: nt0applicationStartPort

}

clientConnectionEndpointPort: nt0fabricTcpGatewayPort

durabilityLevel: 'Silver'

ephemeralPorts: {

endPort: nt0ephemeralEndPort

startPort: nt0ephemeralStartPort

}

httpGatewayEndpointPort: nt0fabricHttpGatewayPort

isPrimary: true

vmInstanceCount: nt0InstanceCount

}

]

reliabilityLevel: 'Silver'

upgradeMode: 'Automatic'

vmImage: 'Windows'

}

}

output location string = location

output name string = cluster.name

output resourceGroupName string = resourceGroup().name

output resourceId string = cluster.id

output clusterProperties object = cluster.properties

Plusieurs ressources Azure sont définies dans le fichier Bicep :

- Microsoft.Storage/storageAccounts

- Microsoft.Network/virtualNetworks

- Microsoft.Network/publicIPAddresses

- Microsoft.Network/loadBalancers

- Microsoft.Compute/virtualMachineScaleSets

- Microsoft.ServiceFabric/clusters

Personnaliser le fichier de paramètres

Ouvrez azuredeploy.parameters.json, puis modifiez les valeurs des paramètres afin que :

- clusterName corresponde à la valeur que vous avez fournie pour CertDNSName lors de la création de votre certificat de cluster

- adminUserName soit une valeur autre que le jeton GEN-UNIQUE par défaut

- adminPassword soit une valeur autre que le jeton GEN-PASSWORD par défaut

- certificateThumbprint, sourceVaultResourceId et certificateUrlValue soient tous une chaîne vide (

"")

Exemple :

{

"$schema": "https://schema.management.azure.com/schemas/2019-04-01/deploymentParameters.json#",

"contentVersion": "1.0.0.0",

"parameters": {

"clusterName": {

"value": "sfquickstart"

},

"adminUsername": {

"value": "testadm"

},

"adminPassword": {

"value": "Password#1234"

},

"certificateThumbprint": {

"value": ""

},

"sourceVaultResourceId": {

"value": ""

},

"certificateUrlValue": {

"value": ""

}

}

}

Déployer le fichier Bicep

Stockez les chemins d’accès de votre fichier Bicep et de votre fichier de paramètres dans des variables, puis déployez le fichier Bicep.

$templateFilePath = "<full path to main.bicep>"

$parameterFilePath = "<full path to azuredeploy.parameters.json>"

New-AzResourceGroupDeployment `

-ResourceGroupName $resourceGroupName `

-TemplateFile $templateFilePath `

-TemplateParameterFile $parameterFilePath `

-CertificateThumbprint $certThumbprint `

-CertificateUrlValue $certUrlValue `

-SourceVaultResourceId $sourceVaultId `

-Verbose

Vérifier les ressources déployées

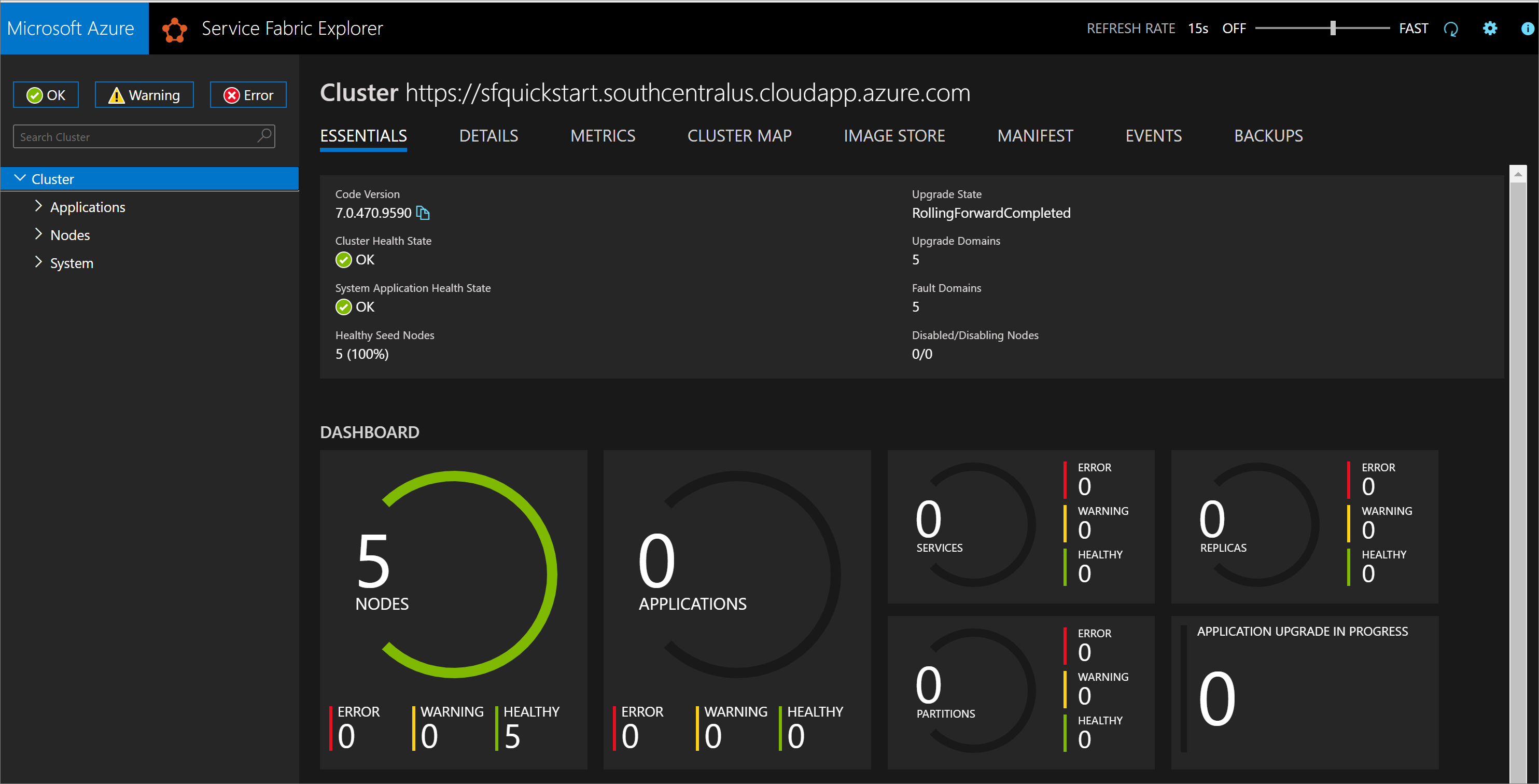

Une fois le déploiement terminé, recherchez la valeur managementEndpoint dans la sortie, puis ouvrez l’adresse dans un navigateur web pour voir votre cluster dans Service Fabric Explorer.

Vous pouvez également trouver le point de terminaison Service Fabric Explorer dans votre panneau de ressources Service Fabric Explore dans le Portail Microsoft Azure.

Nettoyer les ressources

Quand vous n’avez plus besoin du groupe de ressources ni de ses ressources, utilisez le Portail Microsoft Azure, Azure CLI ou Azure PowerShell pour les supprimer.

az group delete --name exampleRG

Ensuite, supprimez le certificat du cluster de votre magasin local. Listez les certificats installés pour trouver l’empreinte numérique de votre cluster :

Get-ChildItem Cert:\CurrentUser\My\

Supprimez ensuite le certificat :

Get-ChildItem Cert:\CurrentUser\My\{THUMBPRINT} | Remove-Item

Étapes suivantes

Pour découvrir comment créer des fichiers Bicep avec Visual Studio Code, consultez :