Clés gérées par le client pour le chiffrement du service Stockage Azure

Vous pouvez utiliser votre propre clé de chiffrement pour protéger les données de votre compte de stockage. Quand vous spécifiez une clé gérée par le client, cette clé est utilisée pour protéger et contrôler l’accès à la clé qui chiffre vos données. Les clés gérées par le client offrent davantage de flexibilité pour gérer les contrôles d’accès.

Vous devez utiliser l’un des magasins de clés Azure suivants pour stocker vos clés gérées par le client :

Vous pouvez créer vos propres clés et les stocker dans le coffre de clés ou un HSM managé, ou utiliser les API d’Azure Key Vault pour générer des clés. Le compte de stockage et le coffre de clés ou le HSM managé peuvent se trouver dans des locataires, des régions et des abonnements Microsoft Entra différents.

Remarque

Azure Key Vault et le module HSM managé par Azure Key Vault prennent en charge les mêmes API et interfaces de gestion de configuration des clés gérées par le client. Toute action prise en charge par Azure Key Vault est également prise en charge par HSM managé Azure Key Vault.

À propos des clés gérées par le client

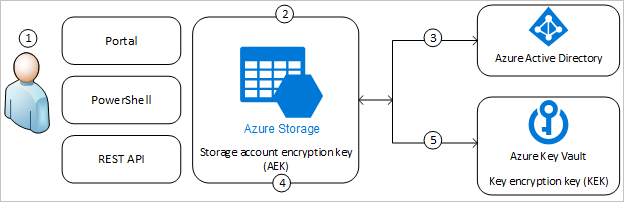

Le diagramme suivant montre comment le Stockage Azure utilise Microsoft Entra ID et un coffre de clés ou un HSM managé pour faire des demandes en utilisant la clé gérée par le client :

La liste suivante décrit les étapes numérotées dans le diagramme :

- Un administrateur Azure Key Vault accorde des autorisations sur les clés de chiffrement à une identité managée. L’identité managée peut être soit une identité managée affectée par l’utilisateur que vous créez et gérez, soit une identité managée affectée par le système associée au compte de stockage.

- Un administrateur Stockage Azure configure le chiffrement avec une clé managée par le client pour le compte de stockage.

- Le Stockage Azure utilise l’identité managée à laquelle l’administrateur Azure Key Vault a accordé des autorisations à l’étape 1 pour authentifier l’accès à Azure Key Vault avec Microsoft Entra ID.

- Stockage Azure encapsule la clé de chiffrement du compte avec la clé gérée par le client dans Azure Key Vault.

- Pour les opérations de lecture/écriture, Stockage Azure envoie des requêtes à Azure Key Vault pour désencapsuler la clé de chiffrement du compte afin d’effectuer des opérations de chiffrement et de déchiffrement.

L’identité managée associée au compte de stockage doit disposer de ces autorisations au minimum pour pouvoir accéder à une clé gérée par le client dans Azure Key Vault :

- wrapKey

- unwrapKey

- get

Pour plus d’informations sur les autorisations de clé, consultez Types de clés, algorithmes et opérations.

Azure Policy fournit une stratégie intégrée pour exiger que les comptes de stockage utilisent des clés gérées par le client pour Stockage Blob et les charges de travail de Azure Files. Pour plus d’informations, consultez la section Stockage dans Définitions de stratégies intégrées Azure Policy.

Clés gérées par le client pour les files d’attente et les tables

Les données stockées dans les services Stockage File d’attente et Stockage Table ne sont pas automatiquement protégées par une clé gérée par le client quand les clés gérées par le client sont activées pour le compte de stockage. Vous pouvez éventuellement configurer ces services à inclure dans cette protection au moment où vous créez le compte de stockage.

Pour plus d’informations sur la façon de créer un compte de stockage qui prend en charge les clés gérées par le client pour les files d’attente et les tables, consultez Créer un compte qui prend en charge les clés gérées par le client pour les tables et les files d’attente.

Les données se trouvant dans Stockage Blob et Azure Files sont toujours protégées par des clés gérées par le client quand les clés gérées par le client sont configurées pour le compte de stockage.

Activer des clés gérées par le client pour un compte de stockage

Quand vous configurez des clés gérées par le client pour un compte de stockage, le service Stockage Azure encapsule la clé de chiffrement des données racine pour le compte avec la clé gérée par le client dans le coffre de clés associé ou le HSM managé. La protection de la clé de chiffrement racine change, mais les données de votre compte de Stockage Azure ne restent pas chiffrées tout le temps. Aucune action supplémentaire n’est requise de votre part pour veiller à ce que vos données restent chiffrées. La protection par des clés gérées par le client prend effet immédiatement.

Vous pouvez basculer entre les clés gérées par le client et les clés managées par Microsoft à tout moment. Pour plus d’informations sur les clés managées par Microsoft, consultez À propos de la gestion des clés de chiffrement.

Exigences du coffre de clés

Il est nécessaire que la suppression réversible et la protection contre le vidage soient activées sur le coffre de clés ou le HSM managé qui stocke la clé. Le chiffrement du stockage Azure prend en charge les clés RSA et RSA-HSM dans les tailles 2048, 3072 et 4096. Pour plus d’informations sur les clés, consultez À propos des clés.

L’utilisation d’un coffre de clés ou d’un module HSM managé occasionne des coûts. Pour plus d’informations, consultez Tarification de Key Vault.

Clés managées par le client avec un coffre de clés dans le même tenant

Vous pouvez configurer des clés gérées par le client avec le coffre de clés et le compte de stockage dans le même locataire ou dans différents locataires Microsoft Entra. Pour savoir comment configurer le chiffrement du Stockage Azure avec des clés gérées par le client lorsque le coffre de clés et le compte de stockage se trouvent dans les mêmes locataires, consultez l’un des articles suivants :

- Configurer des clés gérées par le client dans un coffre de clés Azure pour un nouveau compte de stockage

- Configurer des clés gérées par le client dans un coffre de clés Azure pour un compte de stockage existant

Lorsque vous activez des clés gérées par le client avec un coffre de clés dans le même tenant, vous devez spécifier une identité managée qui sera utilisée pour autoriser l’accès au coffre de clés qui contient la clé. L’identité managée peut être une identité managée affectée par le système ou l’utilisateur :

- Lorsque vous configurez des clés gérées par le client au moment de la création d’un compte de stockage, vous devez utiliser une identité managée affectée par l’utilisateur.

- Lorsque vous configurez des clés gérées par le client sur un compte de stockage existant, vous pouvez utiliser une identité managée affectée par l’utilisateur ou une identité managée affectée par le système.

Pour en savoir plus sur les identités managées affectées par le système et par l’utilisateur, consultez la section Identités managées pour les ressources Azure. Pour plus d’informations sur la création et la gestion d’une identité managée affectée par l’utilisateur, consulter Gérer les identités managées affectées par l’utilisateur.

Clés managées par le client avec un coffre de clés dans un autre tenant

Pour savoir comment configurer le chiffrement du Stockage Azure avec des clés gérées par le client quand le coffre de clés et le compte de stockage se trouvent dans des locataires Microsoft Entra différents, consultez un des articles suivants :

- Configurer des clés gérées par le client interlocataires pour un nouveau compte de stockage

- Configurer des clés gérées par le client multilocataires pour un compte de stockage existant

Clés gérées par le client dans un HSM managé

Vous pouvez configurer des clés gérées par le client avec un HSM managé Azure Key Vault pour un compte nouveau ou existant. Vous pouvez également configurer des clés gérées par le client avec un HSM managé qui se trouve dans le même tenant que le compte de stockage, ou dans un autre tenant. Le processus de configuration des clés gérées par le client dans un HSM managé est identique à celui de la configuration des clés gérées par le client dans un coffre de clés, mais les autorisations sont légèrement différentes. Pour plus d’informations, voir Configurer le chiffrement avec des clés gérées par le client stockées dans Azure Key Vault Managed HSM.

Mettre à jour la version de la clé

Suivre les meilleures pratiques de chiffrement signifie effectuer une rotation de la clé qui protège votre compte de stockage selon une planification régulière, généralement au moins tous les deux ans. Stockage Azure ne modifie jamais la clé dans le coffre de clés, mais vous pouvez configurer une stratégie de rotation de clé pour faire pivoter la clé en fonction de vos exigences de conformité. Pour plus d’informations, voir Configurer la rotation automatique des clés de chiffrement dans Azure Key Vault.

Une fois la clé pivotée dans le coffre de clés, la configuration des clés gérées par le client pour votre compte de stockage doit être mise à jour pour utiliser la nouvelle version de clé. Les clés gérées par le client prennent en charge la mise à jour automatique et manuelle de la version de la clé pour la clé qui protège le compte. Vous pouvez décider de l’approche à utiliser lorsque vous configurez des clés gérées par le client ou lorsque vous mettez à jour votre configuration.

Quand vous modifiez la clé ou la version de clé, la protection de la clé de chiffrement racine change, mais les données de votre compte Stockage Azure ne restent pas chiffrées tout le temps. Aucune action supplémentaire n’est requise de votre part pour garantir la protection de vos données. La rotation de la version de la clé n’a pas d’impact sur les performances. Aucun temps d’arrêt n’est lié à la rotation de la version de la clé.

Important

Pour effectuer une rotation de clé, créez une nouvelle version de la clé dans le coffre de clés ou le module HSM managé, en fonction de vos exigences de conformité. Le stockage Azure ne gère pas la rotation des clés. Vous devez donc le gérer dans le coffre de clés.

Lorsque vous effectuez une rotation de la clé utilisée pour les clés gérées par le client, cette action n’est actuellement pas enregistrée dans les journaux d'activité Azure Monitor pour Stockage Azure.

Mettre à jour automatiquement la version de la clé

pour mettre à jour automatiquement une clé gérée par le client quand une nouvelle version est disponible, omettez la version de la clé lorsque vous activez le chiffrement avec des clés gérées par le client pour le compte de stockage. Si la version de la clé est omise, le service Stockage Azure vérifie quotidiennement le coffre de clés ou le HSM managé pour voir s’il existe une nouvelle version d’une clé gérée par le client. Si une nouvelle version de la clé est disponible, Stockage Azure utilise automatiquement la dernière version de la clé.

Le stockage Azure vérifie le coffre de clés pour une nouvelle version de clé une fois par jour. Lorsque vous changez de clé, veillez à patienter 24 heures avant de désactiver l’ancienne version.

Si le compte de stockage a été précédemment configuré avec mise à jour manuelle de la version de clé et que vous souhaitez la modifier pour la mettre à jour automatiquement, il peut se révéler nécessaire de remplacer explicitement la version de la clé par une chaîne vide. Pour plus d’informations sur la procédure à suivre, consultez Configuration du chiffrement pour la mise à jour automatique des versions de clés.

Mettre à jour manuellement la version de la clé

pour utiliser une version spécifique d’une clé pour le chiffrement du service Stockage Azure, spécifiez la version de la clé lorsque vous activez le chiffrement avec les clés gérées par le client pour le compte de stockage. Si vous spécifiez la version de la clé, Stockage Azure utilise cette version pour le chiffrement jusqu’à ce que vous mettiez manuellement à jour la version de la clé.

Lorsque la version de la clé est spécifiée explicitement, vous devez mettre à jour manuellement le compte de stockage pour utiliser l’URI de la nouvelle version de la clé lors de la création d’une nouvelle version. Pour savoir comment mettre à jour le compte de stockage afin d’utiliser une nouvelle version de la clé, consultez Configurer le chiffrement avec des clés gérées par le client stockées dans Azure Key Vault ou Configurer le chiffrement avec des clés gérées par le client stockées dans un module HSM géré par Azure Key Vault Azure.

Révoquer l’accès à un compte de stockage qui utilise des clés gérées par le client

Pour révoquer l’accès à un compte de stockage utilisant des clés gérées par le client, désactivez la clé dans le coffre de clés. Pour découvrir comment désactiver la clé, consultez Révoquer l’accès à un compte de stockage utilisant des clés gérées par le client.

Après la désactivation de la clé, les clients ne peuvent pas appeler des opérations de lecture ou d’écriture dans une ressource ou ses métadonnées. Toute tentative d’appel de l’une de ces opérations échouent avec le code d’erreur 403 (Interdit) pour tous les utilisateurs.

Pour rappeler ces opérations, restaurez l’accès à la clé gérée par le client.

Toutes les opérations de données qui ne sont pas mentionnées dans les sections suivantes peuvent se poursuivre après la révocation des clés gérées par le client, ou après la suppression ou la désactivation d’une clé.

Pour révoquer l’accès aux clés gérées par le client, utilisez PowerShell ou Azure CLI.

Opérations Stockage Blob qui échouent après la révocation d’une clé

- List Blobs, en cas d’appel avec le paramètre

include=metadatasur l’URI de requête - Get Blob

- Get Blob Properties

- Get Blob Metadata

- Set Blob Metadata

- Snapshot Blob, en cas d’appel avec l’en-tête de requête

x-ms-meta-name - Copy Blob

- Copy Blob From URL

- Set Blob Tier

- Put Block

- Put Block From URL

- Append Block

- Append Block From URL

- Put Blob

- Put Page

- Put Page From URL

- Copie incrémentielle BLOB

Opérations Azure Files qui échouent après la révocation d’une clé

- Créer une autorisation

- Autorisation Get

- Répertorier des répertoires et des fichiers

- Créer un répertoire

- Obtenir les propriétés d’un répertoire

- Définir les propriétés d’un répertoire

- Obtenir les métadonnées d’un annuaire

- Définition de métadonnées d'annuaire

- Créer un fichier

- Obtention de fichier

- Obtenir les propriétés d’un fichier

- Définir les propriétés d’un fichier

- Put Range

- Placer une plage à partir d’une URL

- Obtenir les métadonnées d’un fichier

- Définition des métadonnées d'un fichier

- Copier un fichier

- Renommer un fichier

Clés gérées par le client pour les disques managés Azure

Les clés gérées par le client sont également disponibles pour la gestion du chiffrement des disques managés Azure. Les clés gérées par le client se comportent différemment pour les disques managés que pour les ressources de stockage Azure. Pour plus d’informations, consultez Chiffrement côté serveur de disques managés Azure pour Windows ou Chiffrement côté serveur de disques managés Azure pour Linux.