Attribuer des autorisations au niveau du partage pour des partages de fichiers Azure

Une fois que vous avez activé une source Active Directory (AD) sur votre compte de stockage, vous devez configurer les autorisations au niveau du partage pour pouvoir accéder à vos partages de fichiers. Vous pouvez attribuer des autorisations au niveau du partage de deux manières. Vous pouvez les attribuer à des utilisateurs ou groupes d’utilisateurs Microsoft Entra spécifiques et les attribuer à toutes les identités authentifiées en tant qu’autorisation au niveau du partage par défaut.

Important

Le contrôle administratif total d’un partage de fichiers, y compris la possibilité de prendre possession d’un fichier, nécessite l’utilisation de la clé de compte de stockage. Le contrôle administratif complet n’est pas pris en charge avec l’authentification basée sur l’identité.

S’applique à

| Type de partage de fichiers | SMB | NFS |

|---|---|---|

| Partages de fichiers Standard (GPv2), LRS/ZRS | ||

| Partages de fichiers Standard (GPv2), GRS/GZRS | ||

| Partages de fichiers Premium (FileStorage), LRS/ZRS |

Choisir comment attribuer des autorisations au niveau du partage

Les autorisations au niveau du partage sur les partages de fichiers Azure sont configurées pour les utilisateurs, groupes ou principaux de service Microsoft Entra, tandis que les autorisations au niveau du répertoire et du fichier sont appliquées à l’aide de listes de contrôle d’accès (ACL) Windows. Vous devez attribuer des autorisations au niveau partage à l’identité Microsoft Entra représentant le même utilisateur, groupe ou principal de service dans votre AD DS afin de prendre en charge l’authentification AD DS sur votre partage de fichiers Azure. L’authentification et l’autorisation sur des identités qui existent uniquement dans Microsoft Entra ID, notamment les identités managées Azure (MSI), ne sont pas prises en charge.

La plupart des utilisateurs doivent attribuer des autorisations au niveau du partage à des utilisateurs ou groupes Microsoft Entra spécifiques, puis utiliser des listes de contrôle d'accès Windows pour avoir un contrôle d’accès granulaire au niveau des répertoires et des fichiers. Il s’agit de la configuration la plus rigoureuse et la plus sécurisée.

Il existe trois scénarios dans lesquels nous vous recommandons d’utiliser une autorisation au niveau du partage par défaut pour autoriser l’accès contributeur, contributeur élevé ou lecteur à toutes les identités authentifiées :

- Si vous ne parvenez pas à synchroniser votre AD DS local sur Microsoft Entra ID, vous pouvez utiliser une autorisation au niveau du partage par défaut. L’attribution d’une autorisation au niveau du partage par défaut vous permet de contourner les exigences de synchronisation, car vous n’avez pas besoin de spécifier l’autorisation pour les identités dans Microsoft Entra ID. Vous pouvez ensuite utiliser des listes de contrôle d’accès Windows pour appliquer des autorisations précises sur vos fichiers et annuaires.

- Les identités qui sont liées à un AD mais qui ne sont pas synchronisées avec Microsoft Entra ID peuvent également tirer parti de l’autorisation par défaut au niveau du partage. Cela peut inclure les comptes de service géré autonomes (sMSA), les comptes de service géré de groupe (gMSA) et les comptes de service d’ordinateur.

- L’AD DS local que vous utilisez est synchronisé avec un Microsoft Entra ID différent de celui dans lequel le partage de fichiers est déployé.

- C’est généralement le cas lorsque vous gérez des environnements mutualisés. L’utilisation de l’autorisation au niveau du partage par défaut vous permet de contourner l’exigence d’une identité hybride Microsoft Entra ID. Vous pouvez toujours utiliser des listes de contrôle d’accès Windows sur vos fichiers et annuaires pour l’application d’autorisations précises.

- Vous préférez appliquer l’authentification uniquement à l’aide de listes de contrôle d’accès Windows au niveau fichier et répertoire.

Remarque

Étant donné que les comptes d’ordinateur n’ont pas d’identité dans Microsoft Entra ID, vous ne pouvez pas configurer le contrôle d’accès en fonction du rôle (RBAC) Azure pour eux. Toutefois, les comptes d’ordinateur peuvent accéder à un partage de fichiers à l’aide d’une autorisation de niveau partage par défaut.

Autorisations au niveau du partage et rôles RBAC Azure

Le tableau suivant présente les autorisations au niveau du partage et la manière dont elles s’alignent avec les rôles RBAC Azure intégrés :

| Rôles intégrés pris en charge | Description |

|---|---|

| Lecteur de partage SMB de données de fichier de stockage | Autorise l’accès en lecture aux fichiers et annuaires dans les partages de fichiers Azure. Ce rôle est similaire à une liste de contrôle d’accès de partage de fichiers pour la lecture sur des serveurs de fichiers Windows. Plus d’informations |

| Contributeur de partage SMB de données de fichier de stockage | Autorise l’accès en lecture, en écriture et en suppression aux fichiers et annuaires dans les partages de fichiers Azure. Plus d’informations |

| Contributeur élevé de partage SMB de données de fichier de stockage | Autorise la lecture, l’écriture, la suppression et la modification des listes de contrôle d’accès sur des fichiers et annuaires dans des partages de fichiers Azure. Ce rôle est similaire à une liste de contrôle d’accès de partage de fichiers pour la modification sur des serveurs de fichiers Windows. Plus d’informations |

Autorisations au niveau du partage pour des utilisateurs ou groupes d’utilisateurs Microsoft Entra spécifiques

Si vous envisagez de vous servir d’un utilisateur ou d’un groupe d’utilisateurs Microsoft Entra spécifiques pour accéder aux ressources de partage de fichiers Azure, cette identité doit être une identité hybride existant tant dans AD DS local que dans Microsoft Entra ID. Par exemple, supposons que vous avez un utilisateur dans votre AD qui est user1@onprem.contoso.com et que vous avez synchronisé avec Microsoft Entra ID en tant que user1@contoso.com à l’aide de Microsoft Entra Connect Sync ou de la synchronisation cloud Microsoft Entra Connect. Pour permettre à cet utilisateur d’accéder à Azure Files, vous devez attribuer les autorisations au niveau du partage à user1@contoso.com. Le même concept s’applique aux groupes et principaux de service.

Important

Affectez des autorisations en déclarant explicitement des actions et des actions de données plutôt que d’utiliser un caractère générique (*). Si une définition de rôle personnalisée pour une action de données contient un caractère générique, toutes les identités affectées à ce rôle sont autorisées à accéder à toutes les actions de données possibles. Cela signifie que toutes ces identités seront également accordées à toute nouvelle action de données ajoutée à la plateforme. L’accès et les autorisations supplémentaires accordés par le biais de nouvelles actions ou actions de données peuvent constituer un comportement indésirable pour les clients qui utilisent le caractère générique.

Pour que les autorisations au niveau du partage fonctionnent, vous devez effectuer les opérations suivantes :

- Synchronisez les utilisateurs et les groupes de votre AD local avec Microsoft Entra ID, soit via l’application locale Microsoft Entra Connect Sync, soit via la synchronisation cloud Microsoft Entra Connect, un agent léger qui peut être installé à partir du Centre d’administration Microsoft Entra.

- Ajoutez les groupes de synchronisation Active Directory au rôle RBAC pour qu’ils puissent accéder à votre compte de stockage.

Conseil

Facultatif : les clients qui souhaitent migrer des autorisations au niveau du partage de serveur SMB vers des autorisations RBAC peuvent utiliser la cmdlet PowerShell Move-OnPremSharePermissionsToAzureFileShare pour migrer des autorisations de niveau répertoire et de niveau fichier locales vers Azure. Cette cmdlet évalue les groupes d’un partage de fichiers local particulier, puis écrit les utilisateurs et groupes appropriés dans le partage de fichiers Azure à l’aide des trois rôles RBAC. Vous fournissez les informations du partage local et du partage de fichiers Azure lors de l’appel de la cmdlet.

Vous pouvez utiliser le Portail Azure, Azure PowerShell ou Azure CLI pour attribuer les rôles intégrés à l’identité Microsoft Entra d’un utilisateur afin d’accorder des autorisations au niveau du partage.

Important

Les autorisations au niveau du partage prendront jusqu’à trois heures pour prendre effet une fois l’opération terminée. Veuillez patienter pendant la synchronisation des autorisations avant de vous connecter à votre partage de fichiers à l’aide de vos informations d’identification.

Pour attribuer un rôle Azure à une identité Microsoft Entra par le biais du Portail Azure, suivez ces étapes :

- Dans le portail Azure, accédez à votre partage de fichiers ou créez un partage de fichiers.

- Sélectionnez Contrôle d’accès (IAM) .

- Sélectionnez Ajouter une attribution de rôle.

- Dans le panneau Ajouter une attribution de rôle, dans la liste Rôle, sélectionnez le rôle intégré approprié.

- Lecteur de partage SMB des données du fichier de stockage

- Collaborateur de partage SMB des données du fichier de stockage

- Collaborateur à privilèges élevés de partage SMB des données du fichier de stockage

- Sous Attribuer l’accès à, laissez la valeur par défaut Utilisateur, groupe ou principal du service Microsoft Entra. Sélectionnez l’identité Microsoft Entra cible par son nom ou son adresse e-mail. L’identité Microsoft Entra sélectionnée doit être une identité hybride et ne peut pas être une identité cloud uniquement. Cela signifie que la même identité est également représentée dans AD DS.

- Sélectionnez Enregistrer pour terminer l’opération d’attribution de rôle.

Autorisations au niveau du partage pour toutes les identités authentifiées

Au lieu de configurer des autorisations au niveau du partage pour des utilisateurs ou groupes d’utilisateurs Microsoft Entra, vous pouvez ajouter une autorisation au niveau du partage par défaut sur votre compte de stockage. Une autorisation au niveau du partage par défaut attribuée à votre compte de stockage s’applique à tous les partages de fichiers contenus dans le compte de stockage.

Lorsque vous définissez une autorisation au niveau du partage par défaut, tous les utilisateurs et groupes d’utilisateurs authentifiés disposent de la même autorisation. Les utilisateurs ou groupes d’utilisateurs authentifiés sont identifiés, comme l’identité peut l’être, par rapport à l’AD DS local auquel le compte de stockage est associé. L’autorisation au niveau du partage par défaut étant définie sur Aucune lors de l’initialisation, aucun accès aux fichiers et répertoires dans le partage de fichiers Azure n’est autorisé.

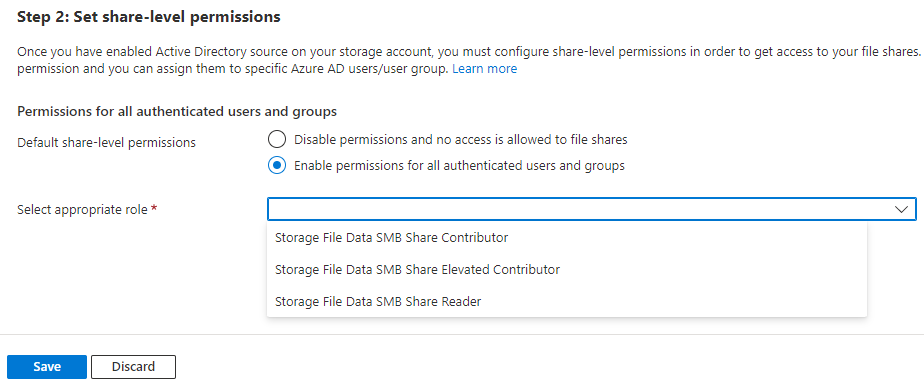

Pour configurer les autorisations par défaut au niveau du partage sur votre compte de stockage à l’aide du Portail Azure, procédez comme suit.

Dans le Portail Azure, accédez au compte de stockage qui contient votre ou vos partages de fichiers, puis sélectionnez Stockage de données > Partages de fichiers.

Vous devez activer une source AD sur votre compte de stockage avant d’attribuer des autorisations par défaut au niveau du partage. Si vous l’avez déjà fait, sélectionnez Active Directory et passez à l’étape suivante. Sinon, sélectionnez Active Directory : non configuré, sélectionnez Configurer sous la source AD souhaitée, puis activez la source AD.

Une fois que vous avez activé une source AD, Étape 2 : définir des autorisations au niveau du partage sera disponible pour la configuration. Sélectionnez Activer les autorisations pour tous les utilisateurs et groupes authentifiés.

Sélectionnez le rôle approprié à activer comme autorisation de partage par défaut dans la liste déroulante.

Sélectionnez Enregistrer.

Ce qu’il se passe si vous utilisez les deux configurations

Vous pouvez également attribuer des autorisations à tous les utilisateurs Microsoft Entra authentifiés ainsi qu’à des utilisateurs/groupes d’utilisateurs Microsoft Entra spécifiques. Dans cette configuration, un utilisateur ou un groupe d’utilisateurs spécifiques disposerait des autorisations de niveau supérieur résultant de l’autorisation au niveau du partage par défaut et de l’attribution de RBAC. En d’autres termes, supposons que vous avez accordé à un utilisateur le rôle Lecteur du protocole SMB de données de fichier de stockage sur le partage de fichiers cible. Vous avez également accordé à tous les utilisateurs authentifiés l’autorisation au niveau du partage par défaut Contributeur élevé de partage SMB de données de fichier de stockage. Dans cette configuration, cet utilisateur particulier dispose du niveau d’accèsContributeur élevé de partage SMB de données de fichier de stockage au partage de fichiers. Les autorisations de niveau supérieur sont toujours prioritaires.

Étape suivante

Maintenant que vous avez affecté des autorisations au niveau du partage, vous devez configurer les autorisations au niveau des répertoires et des fichiers. N’oubliez pas que les autorisations au niveau du partage peuvent prendre jusqu’à trois heures pour prendre effet.

Commentaires

Bientôt disponible : Tout au long de 2024, nous allons supprimer progressivement GitHub Issues comme mécanisme de commentaires pour le contenu et le remplacer par un nouveau système de commentaires. Pour plus d’informations, consultez https://aka.ms/ContentUserFeedback.

Envoyer et afficher des commentaires pour