Livre blanc sur la sécurité d’Azure Synapse Analytics : Sécurité réseau

Notes

Cet article fait partie de la série d’articles du livre blanc sur la sécurité d’Azure Synapse Analytics. Pour une vue d’ensemble de la série, consultez le livre blanc sur la sécurité d’Azure Synapse Analytics.

Pour sécuriser Azure Synapse, il existe toute une gamme d’options de sécurité réseau à prendre en compte.

Terminologie relative à la sécurité réseau

Cette section d’ouverture fournit une vue d’ensemble et des définitions de certains termes clés d’Azure Synapse liés à la sécurité réseau. Gardez ces définitions à l’esprit en lisant cet article.

Espace de travail Synapse

Un espace de travail Synapse est une collection logique et sécurisable de tous les services proposés par Azure Synapse. Il comprend des pools SQL dédiés (anciennement SQL DW), des pools SQL serverless, des pools Apache Spark, des pipelines et d’autres services. Certains paramètres de configuration réseau, par exemple les règles de pare-feu IP, le réseau virtuel managé et les locataires approuvés pour la protection contre l’exfiltration, sont configurés et sécurisés au niveau de l’espace de travail.

Points de terminaison de l’espace de travail Synapse

Un point de terminaison est le point d’une connexion entrante permettant d’accéder à un service. Chaque espace de travail Synapse a trois points de terminaison distincts :

- Point de terminaison SQL dédié pour l’accès aux pools SQL dédiés.

- Point de terminaison SQL serverless pour l’accès aux pools SQL serverless.

- Point de terminaison de développement pour l’accès aux ressources de pipeline et aux pools Apache Spark dans l’espace de travail.

Ces points de terminaison sont automatiquement créés au moment de la création de l’espace de travail Synapse.

Synapse Studio

Synapse Studio est un environnement de développement front-end web sécurisé pour Azure Synapse. Il prend en charge divers rôles, notamment ceux d’ingénieur Données, de scientifique des données, de développeur de données, d’analyste Données et d’administrateur Synapse.

Utilisez Synapse Studio pour effectuer diverses opérations relatives à la gestion et aux données dans Azure Synapse, par exemple :

- Connexion à des pools SQL dédiés, à des pools SQL serverless et exécution de scripts SQL.

- Développement et exécution de notebooks sur des pools Apache Spark.

- Développement et exécution de pipelines.

- Monitoring de pools SQL dédiés, de pools SQL serverless, de pools Apache Spark et de travaux de pipeline.

- Gestion des autorisations RBAC Synapse des éléments de l’espace de travail.

- Création de connexions de point de terminaison privé managé à des sources et des récepteurs de données.

Les connexions aux points de terminaison de l’espace de travail peuvent être établies à l’aide de Synapse Studio. De plus, il est possible de créer des points de terminaison privés pour avoir la certitude que la communication avec les points de terminaison de l’espace de travail est privée.

Accès réseau public et règles de pare-feu

Par défaut, les points de terminaison de l’espace de travail sont des points de terminaison publics au moment où ils sont provisionnés. L’accès à ces points de terminaison d’espace de travail à partir de n’importe quel réseau public est activé, notamment pour les réseaux situés en dehors de l’organisation du client, sans qu’il soit nécessaire d’établir une connexion VPN ou ExpressRoute vers Azure.

Tous les services Azure, notamment les services PaaS tels qu’Azure Synapse, sont protégés par une protection DDoS de base pour atténuer les attaques malveillantes (monitoring de trafic actif, détection Always On et atténuation automatique des attaques).

L’ensemble du trafic vers les points de terminaison de l’espace de travail, même via les réseaux publics, est chiffré et sécurisé en transit par le protocole TLS (Transport Level Security).

Pour protéger les données sensibles, il est recommandé de désactiver complètement l’accès public aux points de terminaison de l’espace de travail. Ainsi, vous avez la garantie que tous les points de terminaison de l’espace de travail sont accessibles uniquement à l’aide de points de terminaison privés.

La désactivation de l’accès public pour tous les espaces de travail Synapse d’un abonnement ou d’un groupe de ressources s’effectue via l’affectation d’une stratégie Azure Policy. Il est également possible de désactiver l’accès réseau public en fonction de la sensibilité des données traitées par l’espace de travail.

Toutefois, si l’accès public doit être activé, il est fortement recommandé de configurer les règles de pare-feu IP pour autoriser les connexions entrantes uniquement à partir de la liste spécifiée d’adresses IP publiques.

Pensez à activer l’accès public quand l’environnement local ne dispose pas d’un accès VPN ou ExpressRoute à Azure, et qu’il nécessite l’accès aux points de terminaison de l’espace de travail. Dans ce cas, spécifiez une liste d’adresses IP publiques des passerelles et des centres de données locaux dans les règles de pare-feu IP.

Instances Private Endpoint

Un point de terminaison privé Azure est une interface réseau virtuelle avec une adresse IP privée créée dans le propre sous-réseau Réseau virtuel Azure (VNet) du client. Vous pouvez créer un point de terminaison privé pour tous les services Azure qui prennent en charge les points de terminaison privés, par exemple Azure Synapse, les pools SQL dédiés (anciennement SQL DW), les bases de données Azure SQL Database, Stockage Azure ou tout autre service Azure s’exécutant avec le service Azure Private Link.

Il est possible de créer des points de terminaison privés dans le VNet pour les trois points de terminaison d’un espace de travail Synapse, individuellement. Ainsi, vous pouvez créer trois points de terminaison privés pour trois points de terminaison d’un espace de travail Synapse : un pour le pool SQL dédié, un pour le pool SQL serverless et un pour le point de terminaison de développement.

Les points de terminaison privés présentent de nombreux avantages au niveau de la sécurité par rapport aux points de terminaison publics. Les points de terminaison privés d’un VNet Azure sont accessibles uniquement depuis :

- Le même VNet qui contient ce point de terminaison privé.

- Les VNet Azure appairés à l’échelle régionale ou mondiale.

- Les réseaux locaux connectés à Azure via la passerelle VPN ou ExpressRoute.

Le principal avantage des points de terminaison privés est qu’il n’est plus nécessaire d’exposer les points de terminaison de l’espace de travail au réseau Internet public. Plus l’exposition est réduite, mieux c’est.

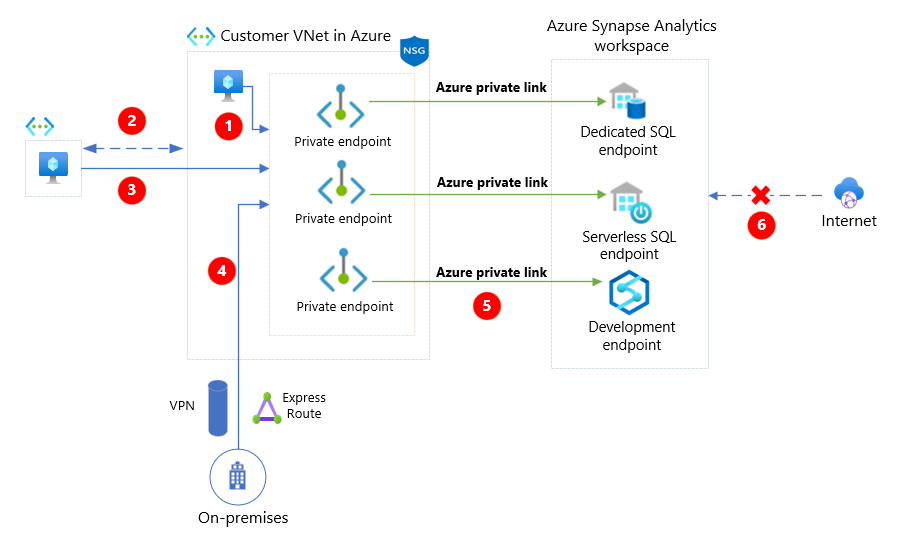

Le diagramme suivant illustre les points de terminaison privés.

Le diagramme ci-dessus illustre les points clés suivants :

| Item | Description |

|---|---|

| Les stations de travail situés au sein du VNet du client accèdent aux points de terminaison privés Azure Synapse. | |

| Peering entre le VNet du client et un autre VNet. | |

| Les stations de travail du VNet appairé accèdent aux points de terminaison privés Azure Synapse. | |

| Le réseau local accède aux points de terminaison privés Azure Synapse par VPN ou ExpressRoute. | |

| Les points de terminaison de l’espace de travail sont mappés au VNet du client via des points de terminaison privés à l’aide du service Azure Private Link. | |

| L’accès public est désactivé dans l’espace de travail Synapse. |

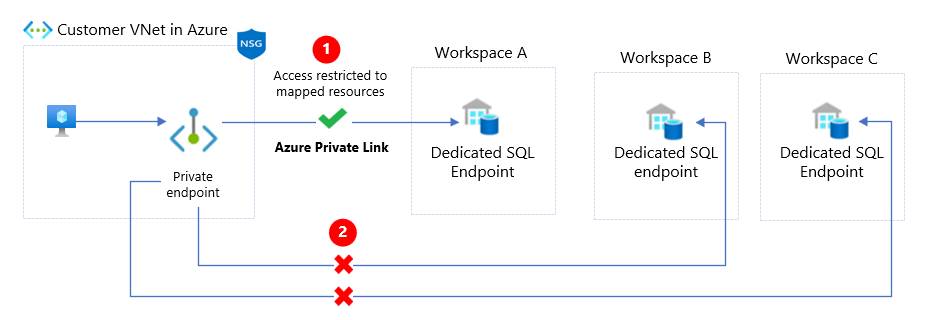

Dans le diagramme suivant, un point de terminaison privé est mappé à une instance d’une ressource PaaS au lieu de l’ensemble du service. En cas d’incident de sécurité sur le réseau, seule l’instance de ressource mappée est exposée, ce qui permet de réduire l’exposition ainsi que le risque de fuite et d’exfiltration de données.

Le diagramme ci-dessus illustre les points clés suivants :

| Item | Description |

|---|---|

| Le point de terminaison privé du VNet du client est mappé à un seul point de terminaison de pool SQL dédié (anciennement SQL DW) dans l’espace de travail A. | |

| Les autres points de terminaison de pool SQL dans les autres espaces de travail (B et C) ne sont pas accessibles via ce point de terminaison privé, ce qui permet de réduire l’exposition. |

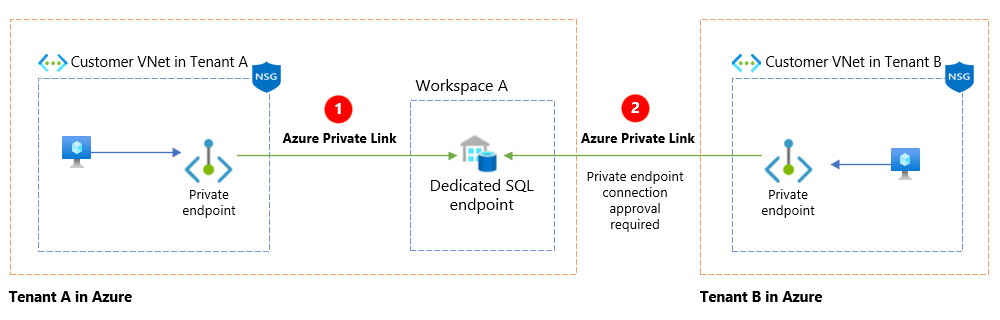

Le point de terminaison privé fonctionne entre les locataires et les régions Microsoft Entra. Il est donc possible de créer des connexions de points de terminaison privés aux espaces de travail Synapse au sein des locataires et des régions. Dans ce cas, il passe par le workflow d’approbation de connexion de point de terminaison privé. Le propriétaire de la ressource contrôle les connexions de point de terminaison privé à approuver ou à refuser. Le propriétaire de la ressource contrôle totalement les personnes autorisées à se connecter à ses espaces de travail.

Le diagramme suivant illustre un workflow d’approbation de connexion de point de terminaison privé.

Le diagramme ci-dessus illustre les points clés suivants :

| Item | Description |

|---|---|

| Le pool SQL dédié (anciennement SQL DW) de l’espace de travail A dans le locataire A est accessible via un point de terminaison privé du VNet du client dans le locataire A. | |

| Le même pool SQL dédié (anciennement SQL DW) de l’espace de travail A dans le locataire A est accessible via un point de terminaison privé du VNet du client dans le locataire B via un workflow d’approbation de connexion. |

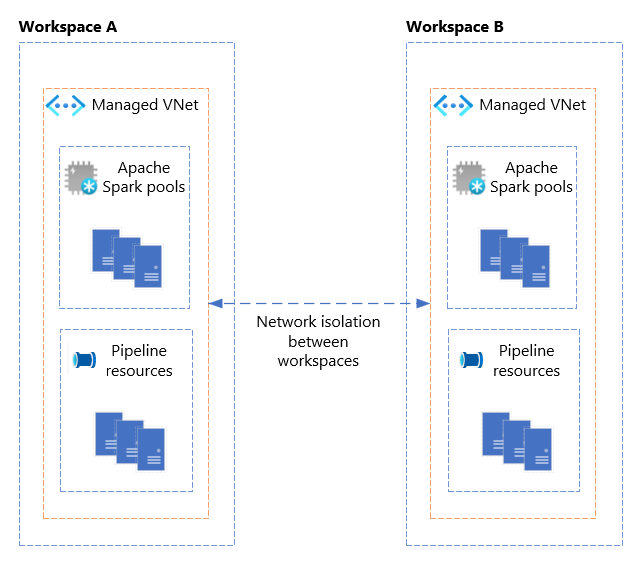

VNet managé

La fonctionnalité VNet managé Synapse fournit un isolement réseau complètement managée pour le pool Apache Spark et les ressources de calcul de pipeline entre les espaces de travail Synapse. Vous pouvez la configurer au moment de la création de l’espace de travail. De plus, elle fournit également un isolement réseau pour les clusters Spark au sein du même espace de travail. Chaque espace de travail a son propre réseau virtuel, qui est complètement managé par Synapse. Le VNet managé n’est pas visible par les utilisateurs qui souhaitent lui apporter des modifications. Les ressources de calcul de pipeline ou de pool Apache Spark lancées par Azure Synapse dans un VNet managé sont provisionnées dans leur propre VNet. Ainsi, l’isolement réseau est complet. Il n’existe aucun contact avec les autres espaces de travail.

Avec cette configuration, il n’est plus nécessaire de créer et de gérer des VNet et des groupes de sécurité réseau pour les ressources de pipeline et le pool Apache Spark, ce qui est généralement le cas avec l’injection dans le VNet.

Ainsi, les services multilocataires d’un espace de travail Synapse, par exemple les pools SQL dédiés et les pools SQL serverless, ne sont pas provisionnés dans le VNet managé.

Le diagramme suivant illustre l’isolement réseau entre deux VNet managés des espaces de travail A et B avec leurs ressources de pipeline et leurs pools Apache Spark au sein des VNet managés.

Connexion de point de terminaison privé managé

Une connexion de point de terminaison privé managé permet de se connecter à n’importe quel service Azure PaaS (prenant en charge Private Link) de manière sécurisée et transparente, sans qu’il soit nécessaire de créer un point de terminaison privé pour ce service à partir du VNet du client. Synapse crée et gère automatiquement le point de terminaison privé. Ces connexions sont utilisées par les ressources de calcul provisionnées dans le VNet managé Synapse, par exemple les ressources de pipeline et les pools Apache Spark, pour se connecter aux services Azure PaaS de manière privée.

Par exemple, si vous souhaitez vous connecter à votre compte Stockage Azure de manière privée à partir de votre pipeline, l’approche habituelle consiste à créer un point de terminaison privé pour le compte de stockage et à utiliser un runtime d’intégration autohébergé pour vous connecter à votre stockage point de terminaison privé. Avec les VNet managés Synapse, vous pouvez vous connecter de manière privée à votre compte de stockage à l’aide d’Azure Integration Runtime en créant simplement une connexion de point de terminaison privé managé directement avec ce compte de stockage. Avec cette approche, vous n’avez pas besoin d’un runtime d’intégration autohébergé pour vous connecter à vos services Azure PaaS de manière privée.

Ainsi, les services multilocataires d’un espace de travail Synapse, par exemple les pools SQL dédiés et les pools SQL serverless, ne sont pas provisionnés dans le VNet managé. Ils n’utilisent donc pas les connexions de point de terminaison privé managé créées dans l’espace de travail pour leur connectivité sortante.

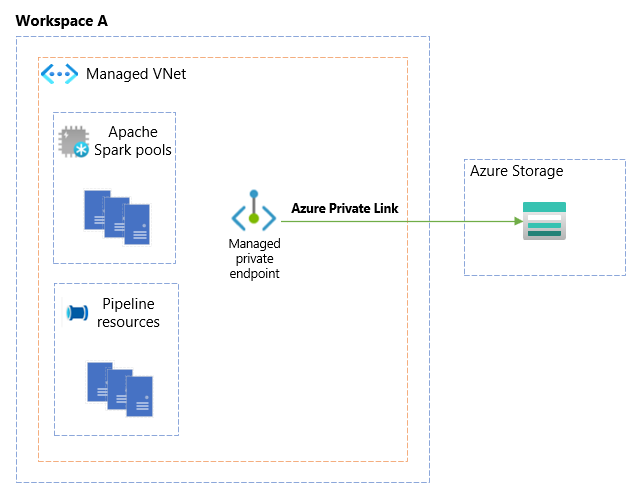

Le diagramme suivant illustre un point de terminaison privé managé se connectant à un compte Stockage Azure à partir d’un VNet managé dans l’espace de travail A.

Sécurité Spark avancée

Un VNet managé offre également des avantages supplémentaires pour les utilisateurs du pool Apache Spark. Vous n’avez pas à vous soucier de la configuration d’un espace d’adressage de sous-réseau fixe, comme c’est le cas pour l’injection dans le VNet. Azure Synapse s’occupe automatiquement de l’allocation dynamique de ces espaces d’adressage pour les charges de travail.

De plus, les pools Spark fonctionnent à la manière d’un cluster de travaux. Cela signifie que chaque utilisateur obtient son propre cluster Spark quand il interagit avec l’espace de travail. La création d’un pool Spark dans l’espace de travail correspond aux informations de métadonnées relatives à ce qui est affecté à l’utilisateur au moment de l’exécution des charges de travail Spark. Cela signifie que chaque utilisateur obtient son propre cluster Spark dans un sous-réseau dédié au sein du VNet managé pour exécuter les charges de travail. Les sessions de pool Spark du même utilisateur s’exécutent sur les mêmes ressources de calcul. Cette fonctionnalité offre trois principaux avantages :

- Sécurité accrue grâce à l’isolement de la charge de travail en fonction de l’utilisateur.

- Réduction des voisins bruyants.

- Performances supérieures.

Protection contre l’exfiltration de données

Les espaces de travail Synapse avec VNet managé ont une fonctionnalité de sécurité supplémentaire appelée protection contre l’exfiltration de données. Il protège l’ensemble du trafic de sortie d’Azure Synapse en provenance de tous les services, notamment les pools SQL dédiés, les pools SQL serverless, les pools Apache Spark et les pipelines. Pour utiliser cette fonctionnalité, vous devez activer la protection contre l’exfiltration de données au niveau de l’espace de travail (au moment de la création de l’espace de travail). Cela permet de restreindre les connexions sortantes à une liste verte de locataires Microsoft Entra. Par défaut, seul le locataire de base de l’espace de travail est ajouté à la liste, mais il est possible d’ajouter ou de modifier la liste des locataires Microsoft Entra à tout moment après la création de l’espace de travail. L’ajout de locataires supplémentaires est une opération dotée de privilèges élevés, qui nécessite le rôle avec élévation de privilèges d’administrateur Synapse. L’exfiltration de données est contrôlée de manière efficace d’Azure Synapse vers d’autres organisations et locataires, sans qu’il soit nécessaire de mettre en place des stratégies de sécurité réseau complexes.

Dans les espaces de travail où la protection contre l’exfiltration de données est activée, les pipelines Synapse et les pools Apache Spark doivent utiliser des connexions de point de terminaison privé managé pour toutes leurs connexions sortantes.

Le pool SQL dédié et le pool SQL serverless n’utilisent pas de points de terminaison privés managés pour leur connectivité sortante. Toutefois, la connectivité sortante des pools SQL peut être établie uniquement vers les cibles approuvées, c’est-à-dire les cibles des connexions de point de terminaison privé managé.

Hubs de liaison privée pour Synapse Studio

Les hubs Synapse Private Link permettent de se connecter de manière sécurisée à Synapse Studio à partir du VNet du client via Azure Private Link. Cette fonctionnalité est utile pour les clients qui souhaitent accéder à l’espace de travail Synapse à l’aide de Synapse Studio à partir d’un environnement contrôlé et restreint, où le trafic Internet sortant est restreint à un ensemble limité de services Azure.

Pour ce faire, vous devez créer une ressource de hub de liaison privée et un point de terminaison privé vers ce hub à partir du VNet. Ce point de terminaison privé est ensuite utilisé pour accéder à Studio à l’aide de son FQDN (nom de domaine complet), web.azuresynapse.net, et d’une adresse IP privée du VNet. La ressource de hub de liaison privée télécharge le contenu statique de Synapse Studio via Azure Private Link sur la station de travail de l’utilisateur. De plus, des points de terminaison privés distincts doivent être créés pour les points de terminaison individuels de l’espace de travail afin de garantir que la communication avec les points de terminaison de l’espace de travail est privée.

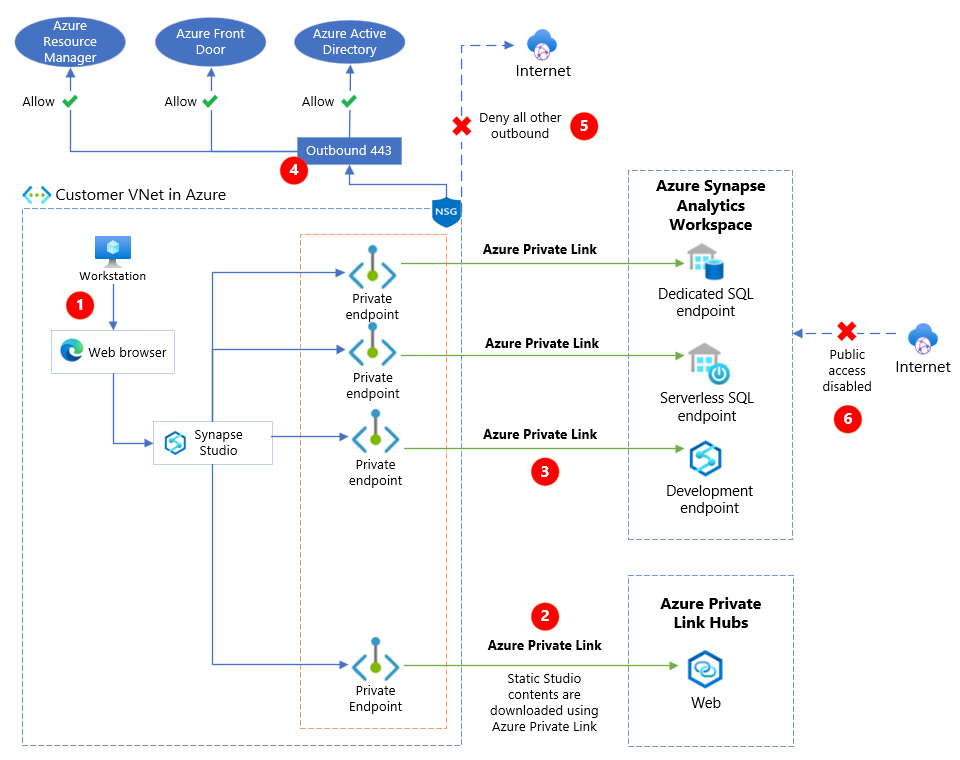

Le diagramme suivant illustre des hubs de liaison privée pour Synapse Studio.

Le diagramme ci-dessus illustre les points clés suivants :

| Item | Description |

|---|---|

| La station de travail du VNet d’un client restreint accède à Synapse Studio à l’aide d’un navigateur web. | |

| Un point de terminaison privé créé pour une ressource de hubs de liaison privée permet de télécharger le contenu statique de Studio à l’aide d’Azure Private Link. | |

| Les points de terminaison privés créés pour les points de terminaison de l’espace de travail Synapse accèdent aux ressources de l’espace de travail de manière sécurisée à l’aide d’Azure Private Link. | |

| Les règles de groupe de sécurité réseau du VNet du client restreint autorisent le trafic sortant sur le port 443 vers un ensemble limité de services Azure, par exemple Azure Resource Manager, Azure Front Door et Microsoft Entra ID. | |

| Les règles de groupe de sécurité réseau du VNet du client restreint refusent tout autre trafic sortant du VNet. | |

| L’accès public est désactivé dans l’espace de travail Synapse. |

Pool SQL dédié (anciennement SQL DW)

Avant l’offre Azure Synapse, un produit Azure SQL Data Warehouse nommé SQL DW était proposé. Il est désormais renommé pool SQL dédié (anciennement SQL DW).

Le pool SQL dédié (anciennement SQL DW) est créé dans un serveur Azure SQL Server logique. Il s’agit d’une construction logique sécurisable qui sert de point d’administration central pour un ensemble de bases de données, notamment SQL DW et d’autres bases de données Azure SQL.

La plupart des fonctionnalités de sécurité réseau principales présentées dans les sections précédentes de cet article pour Azure Synapse sont également applicables au pool SQL dédié (anciennement SQL DW). Ils comprennent :

- Règles de pare-feu IP

- Désactivation de l’accès réseau public

- Instances Private Endpoint

- Protection contre l’exfiltration de données via des règles de pare-feu sortantes

Dans la mesure où le pool SQL dédié (anciennement SQL DW) est un service multilocataire, il n’est pas provisionné dans un VNet managé. Cela signifie que certaines des fonctionnalités, par exemple le VNet managé et les connexions de point de terminaison privé managé, ne lui sont pas applicables.

Matrice des fonctionnalités de sécurité réseau

Le tableau de comparaison suivant fournit une vue d’ensemble générale des fonctionnalités de sécurité réseau prises en charge dans les offres Azure Synapse :

| Fonctionnalité | Azure Synapse : pool Apache Spark | Azure Synapse : pool SQL dédié | Azure Synapse : pool SQL serverless | Pool SQL dédié (anciennement SQL DW) |

|---|---|---|---|---|

| Règles de pare-feu IP | Oui | Oui | Oui | Oui |

| Désactivation de l’accès public | Oui | Oui | Oui | Oui |

| Instances Private Endpoint | Oui | Oui | Oui | Oui |

| Protection contre l’exfiltration de données | Oui | Oui | Oui | Oui |

| Accès sécurisé avec Synapse Studio | Oui | Oui | Oui | Non |

| Accès à partir d’un réseau restreint à l’aide du hub de liaison privée Synapse | Oui | Oui | Oui | Non |

| Isolement réseau au niveau du VNet managé et de l’espace de travail | Oui | N/A | N/A | N/A |

| Connexions de point de terminaison privé managé pour la connectivité sortante | Oui | N/A | N/A | N/A |

| Isolement réseau au niveau de l’utilisateur | Oui | N/A | N/A | N/A |

Étapes suivantes

Dans le prochain article de cette série de livres blancs, vous découvrirez la protection contre les menaces.

Commentaires

Bientôt disponible : Tout au long de 2024, nous allons supprimer progressivement GitHub Issues comme mécanisme de commentaires pour le contenu et le remplacer par un nouveau système de commentaires. Pour plus d’informations, consultez https://aka.ms/ContentUserFeedback.

Envoyer et afficher des commentaires pour