Règles de pare-feu IP Azure Synapse Analytics

Cet article explique ce que sont les règles de pare-feu IP et montre comment les configurer dans Azure Synapse Analytics.

Règles de pare-feu IP

Les règles de pare-feu IP octroient ou refusent l’accès à votre espace de travail Azure Synapse en fonction de l’adresse IP d’origine de chaque requête. Vous pouvez configurer des règles de pare-feu IP pour votre espace de travail. Les règles de pare-feu IP configurées au niveau de l’espace de travail s’appliquent à tous les points de terminaison publics de l’espace de travail (pools SQL dédiés, pool SQL serverless et développement). Le nombre maximal de règles de pare-feu est limité à 128. Si le paramètre Autoriser les services et les ressources Azure à accéder à ce serveur est activé, cela compte comme une unique règle de pare-feu pour le serveur.

Créer et gérer des règles de pare-feu IP

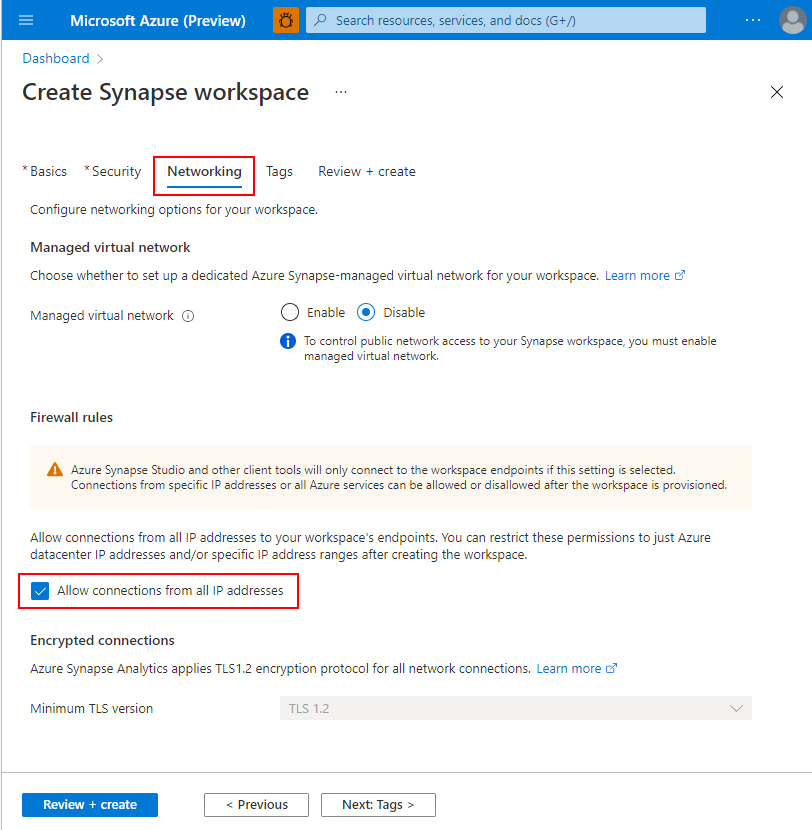

Il existe deux façons d’ajouter des règles de pare-feu IP à un espace de travail Azure Synapse. Pour ajouter un pare-feu IP à votre espace de travail, sélectionnez Mise en réseau et cochez Autoriser les connexions de toutes les adresses IP lors de la création de l’espace de travail.

Important

Cette fonctionnalité n’est disponible que pour les espaces de travail Azure Synapse non associés à un réseau virtuel géré.

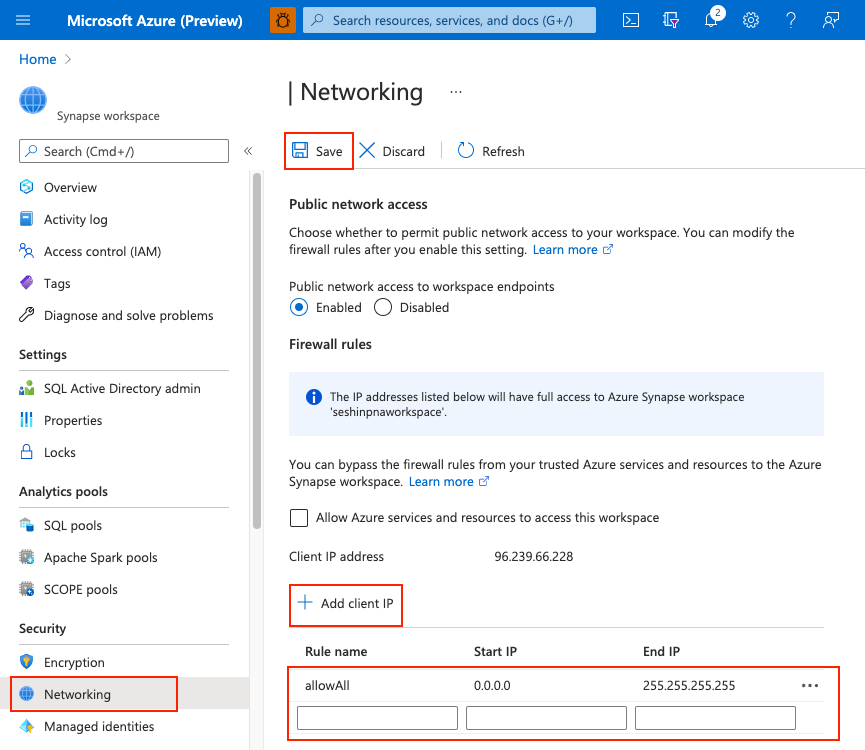

Vous pouvez également ajouter des règles de pare-feu IP à un espace de travail Synapse après la création de l’espace de travail. Sélectionnez Pare-feu sous Sécurité dans le portail Azure. Pour ajouter une nouvelle règle de pare-feu IP, attribuez-lui un nom, une adresse IP de début et une adresse IP de fin. Sélectionnez Enregistrer lorsque vous avez terminé.

Notes

La fonctionnalité d’accès au réseau public est disponible uniquement pour les espaces de travail Azure Synapse associés au réseau virtuel managé d’Azure Synapse Analytics. Toutefois, vous pouvez toujours ouvrir vos espaces de travail Azure Synapse sur le réseau public, quelle que soit son association avec le réseau virtuel managé. Pour plus d’informations, consultez Accès au réseau public.

Se connecter à Azure Synapse à partir de votre propre réseau

Vous pouvez vous connecter à votre espace de travail Synapse à l’aide de Synapse Studio. Vous pouvez également utiliser SQL Server Management Studio (SSMS) pour vous connecter aux ressources SQL (pools SQL dédiés et pool SQL serverless) dans votre espace de travail.

Vérifiez que le pare-feu sur votre réseau et ordinateur local autorise les communications sortantes sur les ports TCP 80, 443 et 1443. Ces ports sont utilisés par Synapse Studio.

Pour vous connecter à l’aide d’outils tels que SSMS et Power BI, vous devez autoriser la communication sortante sur le port TCP 1433. Port 1433 utilisé par SSMS (application de bureau).

Gérer le pare-feu de l’espace de travail Azure Synapse

Pour plus d’informations sur la gestion du pare-feu, consultez la documentation Azure SQL sur la gestion des pare-feu au niveau serveur. Azure Synapse ne prend en charge que les règles de pare-feu IP au niveau serveur. Il ne prend pas en charge les règles de pare-feu IP au niveau de la base de données.

Pour plus d’informations sur les méthodes permettant de gérer le pare-feu par programme, consultez :

Étapes suivantes

- Créer un espace de travail Azure Synapse

- Créer un espace de travail Azure Synapse avec un réseau virtuel d’espace de travail managé

- Résoudre les problèmes de connectivité d’Azure Private Link

- Résoudre les problèmes de connectivité d’Azure Private Endpoint

Commentaires

Bientôt disponible : Tout au long de 2024, nous allons supprimer progressivement GitHub Issues comme mécanisme de commentaires pour le contenu et le remplacer par un nouveau système de commentaires. Pour plus d’informations, consultez https://aka.ms/ContentUserFeedback.

Envoyer et afficher des commentaires pour