Notes

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de vous connecter ou de modifier des répertoires.

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de modifier des répertoires.

S’applique à : ✔️ Machines virtuelles Windows ✔️ Machines virtuelles Linux ✔️ Environnement local ✔️ Serveurs avec Azure Arc.

Cet article fournit des étapes pour activer les alertes (préversion) avec Azure Update Manager pour traiter les événements tels qu’ils sont capturés dans les données de mise à jour.

Azure Update Manager est un service unifié qui vous permet de gérer et de régir les mises à jour de toutes vos machines virtuelles Windows et Linux dans vos déploiements dans Azure, localement et sur les autres plateformes cloud à partir d’un tableau de bord unique. Il est conçu en tant que service Azure autonome pour offrir une expérience SaaS pour gérer des environnements hybrides dans Azure.

Les journaux créés à partir d’opérations de mise à jour corrective, telles que les évaluations de mise à jour et les installations, sont stockés par Azure Update Manager dans Azure Resource Graph (ARG). Vous pouvez afficher jusqu’à sept derniers jours de données d’évaluation et jusqu’à 30 derniers jours de résultats d’installation de mise à jour.

Remarque

Cette fonctionnalité n’est pas disponible dans Azure US Government et Azure Chine géré par 21 Vianet.

Prérequis

La règle d’alerte basée sur la requête ARG nécessite une identité managée avec le rôle de lecteur attribué pour les ressources ciblées.

Activer les alertes (préversion) avec Azure Update Manager

Pour activer les alertes (préversion) avec Azure Update Manager via le portail Azure, procédez comme suit :

Connectez-vous au Portail Microsoft Azure et accédez à Azure Update Manager.

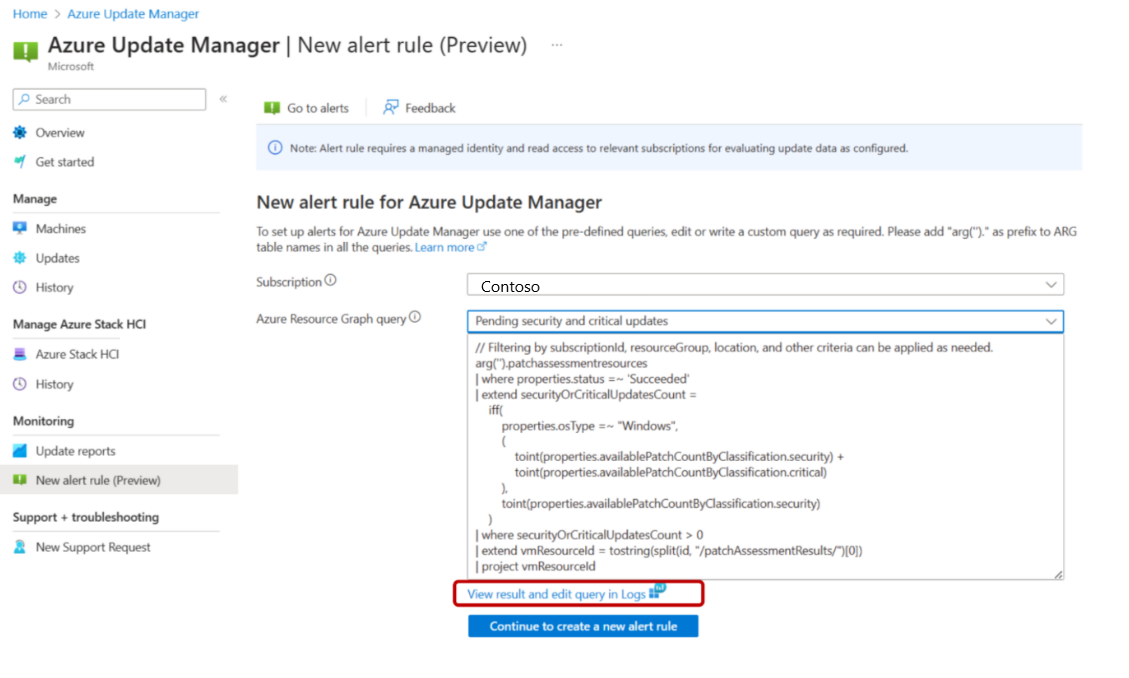

Sous surveillance, sélectionnez nouvelle règle d’alertes (préversion) pour créer une règle d’alerte.

Sur la page Azure Update Manager | Nouvelle règle d’alertes (préversion), fournissez les détails suivants :

Sélectionnez un abonnement dans la liste déroulante qui sera l’étendue de la règle d’alerte.

Dans la liste déroulante requête Azure Resource Group, sélectionnez une option de requête d’alerte prédéfinie.

Vous pouvez sélectionner l’option Requête personnalisée pour modifier ou écrire une requête personnalisée.

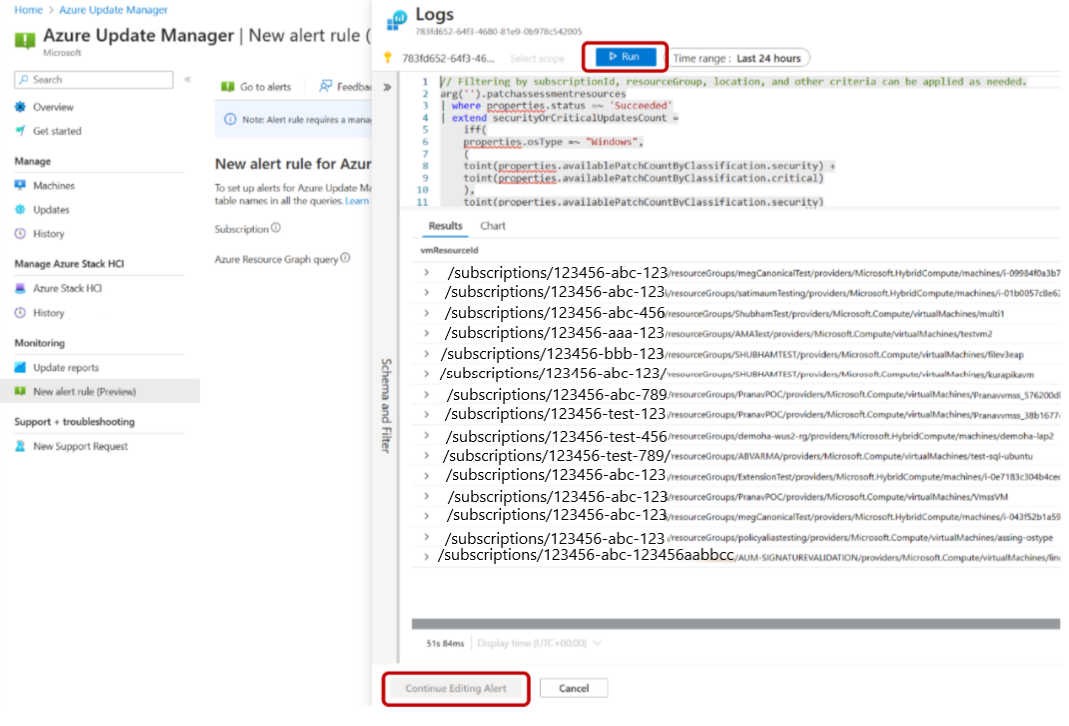

Sélectionnez Afficher le résultat et modifier la requête dans les journaux d’activité pour exécuter une option de requête d’alerte sélectionnée ou pour modifier une requête.

Sélectionnez Exécuter pour exécuter la requête pour activer continuer la modification d’alerte.

Si vous ne souhaitez pas exécuter une requête sélectionnée ou modifier une requête, sélectionnez Continuer à créer une règle d’alerte pour passer au flux de création de la règle d’alerte où vous pouvez configurer la configuration avancée de la règle d’alerte.

Sélectionnez Vérifier + créer pour créer une alerte. Pour plus d’informations, consultez Créer des règles d’alerte Azure Monitor.

Afficher les alertes

Pour afficher les alertes, procédez comme suit :

Connectez-vous au Portail Microsoft Azure et accédez à Azure Update Manager.

Sous surveillance, sélectionnez nouvelle règle d’alertes (préversion).

Sélectionnez Accéder aux alertes.

Dans la page Moniteur | Alertes, vous pouvez afficher toutes les alertes.

Remarque

- La requête Azure Resource Graph utilisée pour les alertes peut retourner au maximum 1 000 lignes.

- Par défaut, la requête Azure Resource Graph retourne une réponse en fonction de l’accès fourni via l’identité managée des utilisateurs et l’utilisateur doivent filtrer les abonnements, les groupes de ressources et d’autres critères en fonction de l’exigence.