Notes

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de vous connecter ou de modifier des répertoires.

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de modifier des répertoires.

Les clients soucieux de la sécurité, tels que les organisations financières ou gouvernementales, se connectent souvent à l’aide de cartes à puce. Les cartes à puce rendent les déploiements plus sécurisés en exigeant l’authentification multifacteur (MFA). Toutefois, pour la partie RDP d’une session Azure Virtual Desktop, les cartes à puce nécessitent une connexion directe, ou « ligne de vue », avec un contrôleur de domaine Active Directory (AD) pour l’authentification Kerberos. Sans cette connexion directe, les utilisateurs ne peuvent pas se connecter automatiquement au réseau de l’organization à partir de connexions distantes. Les utilisateurs d’un déploiement Azure Virtual Desktop peuvent utiliser le service proxy KDC pour proxyer ce trafic d’authentification et se connecter à distance. Le proxy KDC permet l’authentification pour le protocole Bureau à distance d’une session Azure Virtual Desktop, ce qui permet à l’utilisateur de se connecter en toute sécurité. Cela facilite beaucoup le travail à domicile et permet à certains scénarios de récupération d’urgence de s’exécuter plus facilement.

Toutefois, la configuration du proxy KDC implique généralement l’attribution du rôle de passerelle Windows Server dans Windows Server 2016 ou une version ultérieure. Comment utiliser un rôle Services Bureau à distance pour vous connecter à Azure Virtual Desktop ? Pour répondre à cette question, examinons rapidement les composants.

Deux composants du service Azure Virtual Desktop doivent être authentifiés :

- Flux dans le client Azure Virtual Desktop qui fournit aux utilisateurs la liste des bureaux ou applications disponibles auxquels ils ont accès. Ce processus d’authentification se produit dans Microsoft Entra ID, ce qui signifie que ce composant n’est pas au centre de cet article.

- Session RDP qui résulte de la sélection par un utilisateur de l’une de ces ressources disponibles. Ce composant utilise l’authentification Kerberos et nécessite un proxy KDC pour les utilisateurs distants.

Cet article explique comment configurer le flux dans le client Azure Virtual Desktop dans le Portail Azure. Si vous souhaitez savoir comment configurer le rôle Passerelle Des services Bureau à distance, consultez Déployer le rôle Passerelle Des services Bureau à distance.

Configuration requise

Pour configurer un hôte de session Azure Virtual Desktop avec un proxy KDC, vous avez besoin des éléments suivants :

- Accès au Portail Azure et à un compte d’administrateur Azure.

- Les ordinateurs clients distants doivent être en cours d’exécution au moins Windows 10 et le client Windows Desktop doit être installé. Le client web n’est actuellement pas pris en charge.

- Vous devez disposer d’un proxy KDC déjà installé sur votre ordinateur. Pour savoir comment procéder, consultez Configurer le rôle passerelle Des services Bureau à distance pour Azure Virtual Desktop.

- Le système d’exploitation de la machine doit être Windows Server 2016 ou version ultérieure.

Une fois que vous avez assuré que vous répondez à ces exigences, vous êtes prêt à commencer.

Guide pratique pour configurer le proxy KDC

Pour configurer le proxy KDC :

Connectez-vous au Portail Azure en tant qu’administrateur.

Accédez à la page Azure Virtual Desktop.

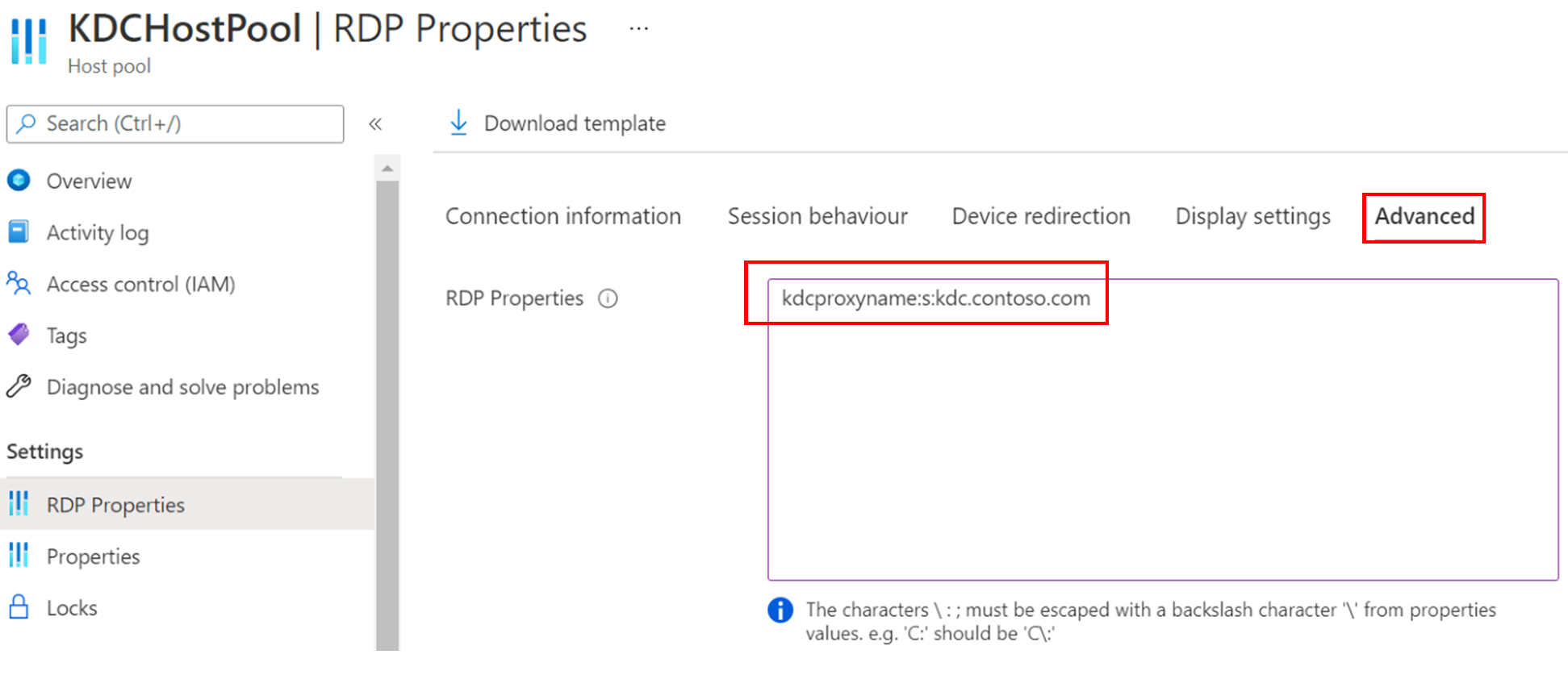

Sélectionnez le pool d’hôtes pour lequel vous souhaitez activer le proxy KDC, puis sélectionnez Propriétés RDP.

Sélectionnez l’onglet Avancé , puis entrez une valeur au format suivant sans espaces :

kdcproxyname :s :<fqdn>

Sélectionnez Enregistrer.

Le pool d’hôtes sélectionné doit maintenant commencer à émettre des fichiers de connexion RDP qui incluent la valeur kdcproxyname que vous avez entrée à l’étape 4.

Étapes suivantes

Pour savoir comment gérer le côté Des services Bureau à distance du proxy KDC et attribuer le rôle Passerelle Bureau à distance, consultez Déployer le rôle Passerelle Bureau à distance.

Si vous souhaitez mettre à l’échelle vos serveurs proxy KDC, découvrez comment configurer la haute disponibilité pour le proxy KDC dans Ajouter une haute disponibilité au web des services Bureau à distance et au web de passerelle.