Vue d’ensemble de la supervision de l’intégrité du démarrage

Pour aider le Lancement fiable Azure à mieux prévenir les attaques de rootkits malveillants sur des machines virtuelles (VM), l’attestation d’invité via un point de terminaison Azure Attestation est utilisée pour surveiller l’intégrité de la séquence de démarrage. Cette attestation est essentielle pour fournir la validité des états d’une plateforme.

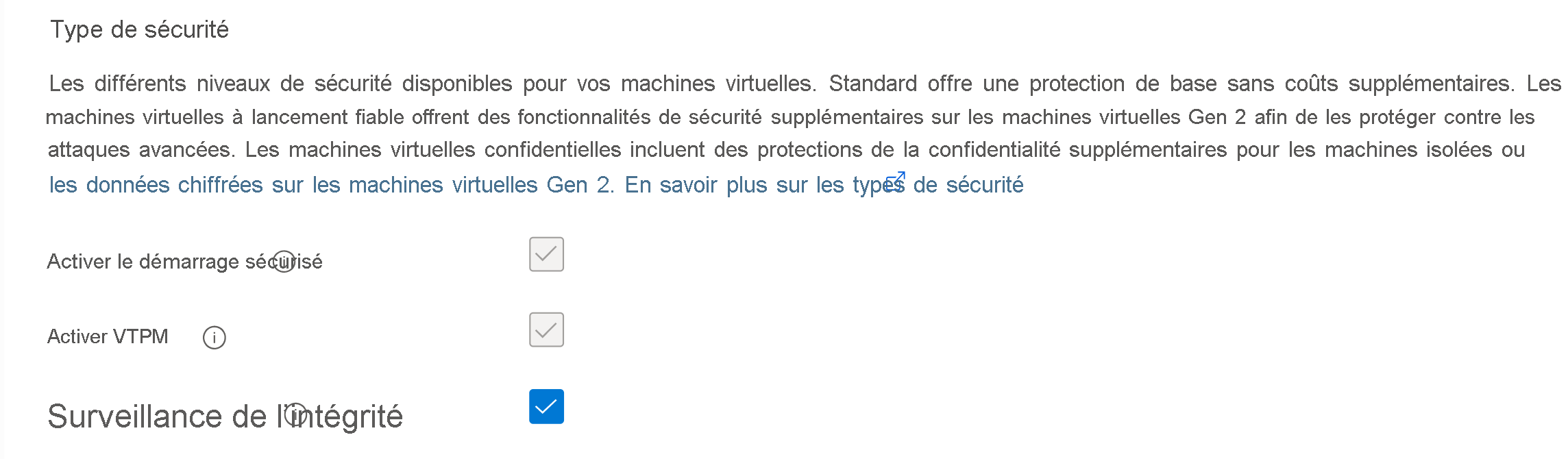

Votre machine virtuelle de Lancement fiable a besoin que le démarrage sécurisé et le module de plateforme sécurisée (vTPM) soient activés afin que les extensions d’attestation puissent être installées. Microsoft Defender pour le Cloud propose des rapports basés sur l’attestation d’invité vérifiant que l’état et l’intégrité du démarrage de votre machine virtuelle sont configurés correctement. Pour en savoir plus sur l’intégration de Microsoft Defender pour le cloud (MDC), consultez l’intégration de Lancement fiable à Microsoft Defender pour le cloud.

Important

La mise à niveau automatique de l’extension est désormais disponible pour l’extension Surveillance de l’intégrité du démarrage - Attestation d’invité. Pour plus d’informations, consultez Mises à niveau automatiques des extensions.

Prérequis

Vous avez besoin d’un abonnement Azure actif + une machine virtuelle de Lancement fiable.

Activez la surveillance de l’intégrité

Pour activer la surveillance de l’intégrité, suivez les étapes décrites dans cette section.

Connectez-vous au portail Azure.

Sélectionnez la ressource (Machines Virtuelles).

Sous Paramètres, sélectionnez Configuration. Dans le panneau type de sécurité, sélectionnez Surveillance de l’intégrité.

Enregistrez les modifications.

Dans la page Vue d’ensemble de la machine virtuelle, le type de sécurité pour la surveillance de l’intégrité doit indiquer Activé.

Cette action installe l’extension d’Attestation d’invité, que vous pouvez consulter dans les paramètres de l’onglet Extension + Applications.

Guide de résolution des problèmes pour l’installation de l’extension d’Attestation invité

Cette section traite des erreurs d’attestation et de leurs solutions.

Symptômes

L’extension Azure Attestation ne fonctionnera pas correctement lorsque vous configurez un groupe de sécurité réseau (NSG) ou un proxy. Une erreur ressemblant à « échec de l’approvisionnement de Microsoft.Azure.Security.WindowsAttestation.GuestAttestation » s’affiche.

Solutions

Dans Azure, les Groupes de sécurité réseau (NSG) sont utilisés pour filtrer le trafic réseau entre les ressources Azure. Les groupes de sécurité réseau contiennent des règles de sécurité qui autorisent ou refusent le trafic réseau entrant ou le trafic réseau sortant de plusieurs types de ressources Azure. Le point de terminaison Azure Attestation doit être en mesure de communiquer avec l’extension d’Attestation d’invité. Sans ce point de terminaison, le Lancement fiable ne peut pas accéder à l’attestation de l’invité, ce qui permet à Microsoft Defender pour le cloud de surveiller l’intégrité de la séquence de démarrage de vos machines virtuelles.

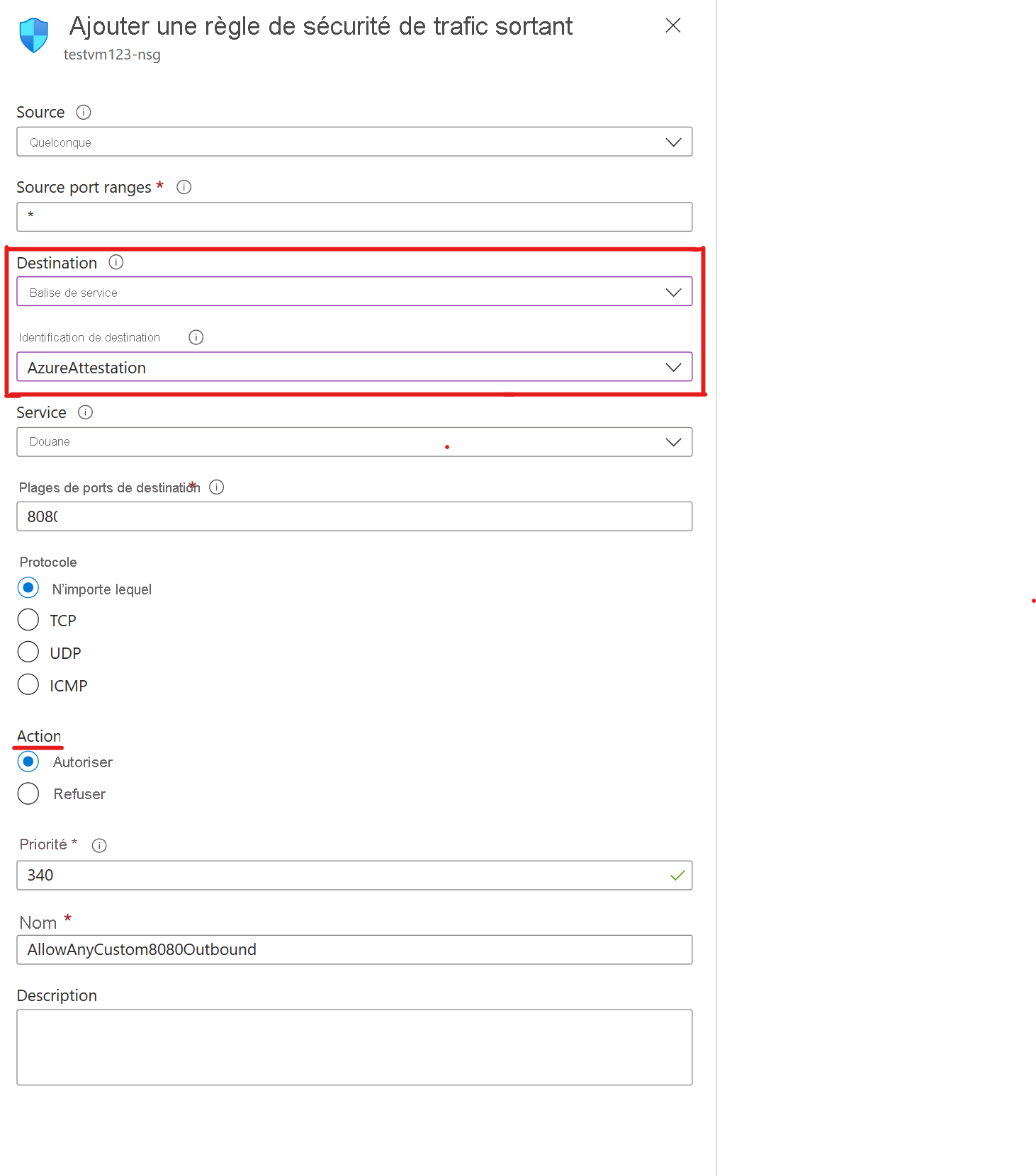

Pour débloquer le trafic Azure Attestation dans les groupes de sécurité réseau à l’aide de balises de service :

Naviguez jusqu’à la machine virtuelle dont vous souhaitez autoriser le trafic sortant.

Sur le panneau de gauche, dans Mise en réseau, sélectionnez Paramètres de mise en réseau.

Sélectionnez ensuite Créer une règle de port>Règle de port de sortie.

Pour autoriser Azure Attestation, faites de la destination une étiquette de service. Ce paramètre permet à la plage d’adresses IP de se mettre à jour et de définir automatiquement des règles d’autorisation pour Azure Attestation. Définissez l’étiquette de service de destination sur AzureAttestation et définissez l’Action sur Autoriser.

Les pare-feu protègent un réseau virtuel, qui contient plusieurs machines virtuelles de lancement fiable. Pour débloquer le trafic Azure Attestation dans un pare-feu à l’aide d’une collection de règles d’application :

Accédez à l’instance de Pare-feu Azure qui a bloqué le trafic à partir de la ressource de machine virtuelle de lancement fiable.

Dans Paramètres, sélectionnez Règles (classique) pour commencer à débloquer l’attestation d’invité derrière le pare-feu.

Dans Collection de règles de réseau, sélectionnez Ajouter une collection de règles de réseau.

Configurez son nom, sa priorité, son type de source, et ses ports de destination en fonction de vos besoins. Définissez le nom de l’étiquette de service sur AzureAttestation et définissez l’Action sur Autoriser.

Pour débloquer le trafic Azure Attestation dans un pare-feu à l’aide d’une collection de règles d’application :

Accédez à l’instance de Pare-feu Azure qui a bloqué le trafic à partir de la ressource de machine virtuelle de lancement fiable.

La collection de règles doit contenir au moins une règle ciblant les noms de domaine complets (FQDN).

Sélectionnez la collection de règles d’application et ajoutez une règle d’application.

Sélectionnez un nom et une priorité numérique pour vos règles d’application. Réglez l’Action de la collection de règles sur Autoriser.

Configurez le nom, la source et le protocole. Le type source est destiné à une seule adresse IP. Sélectionnez le groupe IP pour autoriser plusieurs adresses IP via le pare-feu.

Fournisseurs partagés régionaux

Azure Attestation propose un fournisseur partagé régional dans chaque région disponible. Vous pouvez choisir entre utiliser le fournisseur partagé régional pour l’attestation ou créer vos propres fournisseurs avec des stratégies personnalisées. Tout utilisateur Microsoft Entra peut accéder aux fournisseurs partagés. La stratégie associée ne peut pas être modifiée.

Remarque

Vous pouvez configurer le type source, le service, les plages de ports de destination, le protocole, la priorité et le nom.

Contenu connexe

En savoir plus sur le Lancement fiable et le déploiement d’une machine virtuelle approuvée.