Remarque

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de vous connecter ou de modifier des répertoires.

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de modifier des répertoires.

S’applique à : ✔️ Machines virtuelles Linux

Pour créer rapidement une machine virtuelle dans Azure, vous pouvez utiliser une seule commande Azure CLI qui utilise des valeurs par défaut pour créer toutes les ressources associées requises. Les ressources telles que le réseau virtuel, l’adresse IP publique et les règles de groupe de sécurité réseau sont automatiquement créées. Pour un meilleur contrôle de votre environnement en production, vous pouvez créer ces ressources à l’avance, puis leur ajouter vos machines virtuelles. Cet article vous accompagne dans la création d’une machine virtuelle et de chacune des ressources associées.

Vérifiez que vous avez installé la dernière version d’Azure CLI et que vous êtes connecté à un compte Azure avec az login.

Dans les exemples suivants, remplacez les exemples de noms de paramètre par vos propres valeurs. Les noms de paramètre sont par exemple myResourceGroup, myVnet et myVM.

Créer un groupe de ressources

Un groupe de ressources Azure est un conteneur logique dans lequel les ressources Azure sont déployées et gérées. Un groupe de ressources doit être créé avant la machine virtuelle et les ressources de réseau virtuel associées. Créez le groupe de ressources avec la commande az group create. L’exemple suivant crée un groupe de ressources nommé myResourceGroup à l’emplacement eastus :

az group create --name myResourceGroup --location eastus

Par défaut, la sortie des commandes Azure CLI est au format JSON (JavaScript Object Notation). Pour remplacer la sortie par défaut pour une liste ou une table, par exemple, utilisez az config set core.output=table. Vous pouvez également ajouter --output à n’importe quelle commande pour modifier ponctuellement le format de sortie. L’exemple suivant illustre la sortie JSON obtenue avec la commande az group create :

{

"id": "/subscriptions/guid/resourceGroups/myResourceGroup",

"location": "eastus",

"name": "myResourceGroup",

"properties": {

"provisioningState": "Succeeded"

},

"tags": null

}

Créer un réseau virtuel et un sous-réseau

Ensuite, vous créez un réseau virtuel dans Azure et un sous-réseau dans lequel vous pouvez créer vos machines virtuelles. Utilisez az network vnet create pour créer un réseau virtuel nommé myVnet avec le préfixe d’adresse 192.168.0.0/16. Vous pouvez également ajouter un sous-réseau nommé mySubnet avec le préfixe d’adresse 192.168.1.0/24 :

az network vnet create \

--resource-group myResourceGroup \

--name myVnet \

--address-prefix 192.168.0.0/16 \

--subnet-name mySubnet \

--subnet-prefix 192.168.1.0/24

La sortie montre que le sous-réseau est logiquement créé à l’intérieur du réseau virtuel :

{

"addressSpace": {

"addressPrefixes": [

"192.168.0.0/16"

]

},

"dhcpOptions": {

"dnsServers": []

},

"etag": "W/\"e95496fc-f417-426e-a4d8-c9e4d27fc2ee\"",

"id": "/subscriptions/guid/resourceGroups/myResourceGroup/providers/Microsoft.Network/virtualNetworks/myVnet",

"location": "eastus",

"name": "myVnet",

"provisioningState": "Succeeded",

"resourceGroup": "myResourceGroup",

"resourceGuid": "ed62fd03-e9de-430b-84df-8a3b87cacdbb",

"subnets": [

{

"addressPrefix": "192.168.1.0/24",

"etag": "W/\"e95496fc-f417-426e-a4d8-c9e4d27fc2ee\"",

"id": "/subscriptions/guid/resourceGroups/myResourceGroup/providers/Microsoft.Network/virtualNetworks/myVnet/subnets/mySubnet",

"ipConfigurations": null,

"name": "mySubnet",

"networkSecurityGroup": null,

"provisioningState": "Succeeded",

"resourceGroup": "myResourceGroup",

"resourceNavigationLinks": null,

"routeTable": null

}

],

"tags": {},

"type": "Microsoft.Network/virtualNetworks",

"virtualNetworkPeerings": null

}

Créer une adresse IP publique

Créons à présent une adresse IP publique avec la commande az network public-ip create. Cette adresse IP publique vous permet de vous connecter à vos machines virtuelles à partir d’Internet. Comme l’adresse par défaut est dynamique, créez également une entrée DNS nommée avec le paramètre --domain-name-label. L’exemple suivant permet de créer une adresse IP publique nommée myPublicIP avec le nom DNS de mypublicdns. Puisque le nom DNS doit être unique, indiquez votre propre nom DNS unique :

az network public-ip create \

--resource-group myResourceGroup \

--name myPublicIP \

--dns-name mypublicdns

Sortie :

{

"publicIp": {

"dnsSettings": {

"domainNameLabel": "mypublicdns",

"fqdn": "mypublicdns.eastus.cloudapp.azure.com",

"reverseFqdn": null

},

"etag": "W/\"2632aa72-3d2d-4529-b38e-b622b4202925\"",

"id": "/subscriptions/guid/resourceGroups/myResourceGroup/providers/Microsoft.Network/publicIPAddresses/myPublicIP",

"idleTimeoutInMinutes": 4,

"ipAddress": null,

"ipConfiguration": null,

"location": "eastus",

"name": "myPublicIP",

"provisioningState": "Succeeded",

"publicIpAddressVersion": "IPv4",

"publicIpAllocationMethod": "Dynamic",

"resourceGroup": "myResourceGroup",

"resourceGuid": "4c65de38-71f5-4684-be10-75e605b3e41f",

"tags": null,

"type": "Microsoft.Network/publicIPAddresses"

}

}

Créer un groupe de sécurité réseau

Pour contrôler le flux du trafic en direction et en provenance de vos machines virtuelles, vous appliquez un groupe de sécurité réseau à un sous-réseau ou à une carte d’interface réseau virtuelle. L’exemple suivant utilise la commande az network nsg create pour créer un groupe de sécurité réseau nommé myNetworkSecurityGroup :

az network nsg create \

--resource-group myResourceGroup \

--name myNetworkSecurityGroup

Vous définissez des règles qui autorisent ou refusent certains types de trafic. Pour autoriser les connexions entrantes sur le port 22 (afin d’autoriser l’accès SSH), créez une règle entrante avec la commande az network nsg rule create. L’exemple suivant crée une règle nommée myNetworkSecurityGroupRuleSSH :

az network nsg rule create \

--resource-group myResourceGroup \

--nsg-name myNetworkSecurityGroup \

--name myNetworkSecurityGroupRuleSSH \

--protocol tcp \

--priority 1000 \

--destination-port-range 22 \

--access allow

Pour autoriser les connexions entrantes sur le port 80 (pour le trafic web), ajoutez une autre règle de groupe de sécurité réseau. L’exemple suivant crée une règle nommée myNetworkSecurityGroupRuleHTTP :

az network nsg rule create \

--resource-group myResourceGroup \

--nsg-name myNetworkSecurityGroup \

--name myNetworkSecurityGroupRuleWeb \

--protocol tcp \

--priority 1001 \

--destination-port-range 80 \

--access allow

Examinez le groupe et les règles de sécurité réseau avec la commande az network nsg show :

az network nsg show --resource-group myResourceGroup --name myNetworkSecurityGroup

Sortie :

{

"defaultSecurityRules": [

{

"access": "Allow",

"description": "Allow inbound traffic from all VMs in VNET",

"destinationAddressPrefix": "VirtualNetwork",

"destinationPortRange": "*",

"direction": "Inbound",

"etag": "W/\"3371b313-ea9f-4687-a336-a8ebdfd80523\"",

"id": "/subscriptions/guid/resourceGroups/myResourceGroup/providers/Microsoft.Network/networkSecurityGroups/myNetworkSecurityGroup/defaultSecurityRules/AllowVnetInBound",

"name": "AllowVnetInBound",

"priority": 65000,

"protocol": "*",

"provisioningState": "Succeeded",

"resourceGroup": "myResourceGroup",

"sourceAddressPrefix": "VirtualNetwork",

"sourcePortRange": "*"

},

{

"access": "Allow",

"description": "Allow inbound traffic from azure load balancer",

"destinationAddressPrefix": "*",

"destinationPortRange": "*",

"direction": "Inbound",

"etag": "W/\"3371b313-ea9f-4687-a336-a8ebdfd80523\"",

"id": "/subscriptions/guid/resourceGroups/myResourceGroup/providers/Microsoft.Network/networkSecurityGroups/myNetworkSecurityGroup/defaultSecurityRules/AllowAzureLoadBalancerInBou",

"name": "AllowAzureLoadBalancerInBound",

"priority": 65001,

"protocol": "*",

"provisioningState": "Succeeded",

"resourceGroup": "myResourceGroup",

"sourceAddressPrefix": "AzureLoadBalancer",

"sourcePortRange": "*"

},

{

"access": "Deny",

"description": "Deny all inbound traffic",

"destinationAddressPrefix": "*",

"destinationPortRange": "*",

"direction": "Inbound",

"etag": "W/\"3371b313-ea9f-4687-a336-a8ebdfd80523\"",

"id": "/subscriptions/guid/resourceGroups/myResourceGroup/providers/Microsoft.Network/networkSecurityGroups/myNetworkSecurityGroup/defaultSecurityRules/DenyAllInBound",

"name": "DenyAllInBound",

"priority": 65500,

"protocol": "*",

"provisioningState": "Succeeded",

"resourceGroup": "myResourceGroup",

"sourceAddressPrefix": "*",

"sourcePortRange": "*"

},

{

"access": "Allow",

"description": "Allow outbound traffic from all VMs to all VMs in VNET",

"destinationAddressPrefix": "VirtualNetwork",

"destinationPortRange": "*",

"direction": "Outbound",

"etag": "W/\"3371b313-ea9f-4687-a336-a8ebdfd80523\"",

"id": "/subscriptions/guid/resourceGroups/myResourceGroup/providers/Microsoft.Network/networkSecurityGroups/myNetworkSecurityGroup/defaultSecurityRules/AllowVnetOutBound",

"name": "AllowVnetOutBound",

"priority": 65000,

"protocol": "*",

"provisioningState": "Succeeded",

"resourceGroup": "myResourceGroup",

"sourceAddressPrefix": "VirtualNetwork",

"sourcePortRange": "*"

},

{

"access": "Allow",

"description": "Allow outbound traffic from all VMs to Internet",

"destinationAddressPrefix": "Internet",

"destinationPortRange": "*",

"direction": "Outbound",

"etag": "W/\"3371b313-ea9f-4687-a336-a8ebdfd80523\"",

"id": "/subscriptions/guid/resourceGroups/myResourceGroup/providers/Microsoft.Network/networkSecurityGroups/myNetworkSecurityGroup/defaultSecurityRules/AllowInternetOutBound",

"name": "AllowInternetOutBound",

"priority": 65001,

"protocol": "*",

"provisioningState": "Succeeded",

"resourceGroup": "myResourceGroup",

"sourceAddressPrefix": "*",

"sourcePortRange": "*"

},

{

"access": "Deny",

"description": "Deny all outbound traffic",

"destinationAddressPrefix": "*",

"destinationPortRange": "*",

"direction": "Outbound",

"etag": "W/\"3371b313-ea9f-4687-a336-a8ebdfd80523\"",

"id": "/subscriptions/guid/resourceGroups/myResourceGroup/providers/Microsoft.Network/networkSecurityGroups/myNetworkSecurityGroup/defaultSecurityRules/DenyAllOutBound",

"name": "DenyAllOutBound",

"priority": 65500,

"protocol": "*",

"provisioningState": "Succeeded",

"resourceGroup": "myResourceGroup",

"sourceAddressPrefix": "*",

"sourcePortRange": "*"

}

],

"etag": "W/\"3371b313-ea9f-4687-a336-a8ebdfd80523\"",

"id": "/subscriptions/guid/resourceGroups/myResourceGroup/providers/Microsoft.Network/networkSecurityGroups/myNetworkSecurityGroup",

"location": "eastus",

"name": "myNetworkSecurityGroup",

"networkInterfaces": null,

"provisioningState": "Succeeded",

"resourceGroup": "myResourceGroup",

"resourceGuid": "47a9964e-23a3-438a-a726-8d60ebbb1c3c",

"securityRules": [

{

"access": "Allow",

"description": null,

"destinationAddressPrefix": "*",

"destinationPortRange": "22",

"direction": "Inbound",

"etag": "W/\"9e344b60-0daa-40a6-84f9-0ebbe4a4b640\"",

"id": "/subscriptions/guid/resourceGroups/myResourceGroup/providers/Microsoft.Network/networkSecurityGroups/myNetworkSecurityGroup/securityRules/myNetworkSecurityGroupRuleSSH",

"name": "myNetworkSecurityGroupRuleSSH",

"priority": 1000,

"protocol": "Tcp",

"provisioningState": "Succeeded",

"resourceGroup": "myResourceGroup",

"sourceAddressPrefix": "*",

"sourcePortRange": "*"

},

{

"access": "Allow",

"description": null,

"destinationAddressPrefix": "*",

"destinationPortRange": "80",

"direction": "Inbound",

"etag": "W/\"9e344b60-0daa-40a6-84f9-0ebbe4a4b640\"",

"id": "/subscriptions/guid/resourceGroups/myResourceGroup/providers/Microsoft.Network/networkSecurityGroups/myNetworkSecurityGroup/securityRules/myNetworkSecurityGroupRuleWeb",

"name": "myNetworkSecurityGroupRuleWeb",

"priority": 1001,

"protocol": "Tcp",

"provisioningState": "Succeeded",

"resourceGroup": "myResourceGroup",

"sourceAddressPrefix": "*",

"sourcePortRange": "*"

}

],

"subnets": null,

"tags": null,

"type": "Microsoft.Network/networkSecurityGroups"

}

Créer une carte d’interface réseau virtuelle

La disponibilité des cartes d’interface réseau virtuelles peut être déterminée par programme car vous pouvez définir des règles régissant leur utilisation. En fonction de la taille de la machine virtuelle, vous pouvez attacher un nombre variable de cartes d’interface réseau virtuelles à une machine virtuelle. Dans la commande az network nic create suivante, vous créez une carte d’interface réseau nommée myNic et l’associez à votre groupe de sécurité réseau. L’adresse IP publique myPublicIP est également associée à la carte d’interface réseau virtuelle.

az network nic create \

--resource-group myResourceGroup \

--name myNic \

--vnet-name myVnet \

--subnet mySubnet \

--public-ip-address myPublicIP \

--network-security-group myNetworkSecurityGroup

Sortie :

{

"NewNIC": {

"dnsSettings": {

"appliedDnsServers": [],

"dnsServers": [],

"internalDnsNameLabel": null,

"internalDomainNameSuffix": "brqlt10lvoxedgkeuomc4pm5tb.bx.internal.cloudapp.net",

"internalFqdn": null

},

"enableAcceleratedNetworking": false,

"enableIpForwarding": false,

"etag": "W/\"04b5ab44-d8f4-422a-9541-e5ae7de8466d\"",

"id": "/subscriptions/guid/resourceGroups/myResourceGroup/providers/Microsoft.Network/networkInterfaces/myNic",

"ipConfigurations": [

{

"applicationGatewayBackendAddressPools": null,

"etag": "W/\"04b5ab44-d8f4-422a-9541-e5ae7de8466d\"",

"id": "/subscriptions/guid/resourceGroups/myResourceGroup/providers/Microsoft.Network/networkInterfaces/myNic/ipConfigurations/ipconfig1",

"loadBalancerBackendAddressPools": null,

"loadBalancerInboundNatRules": null,

"name": "ipconfig1",

"primary": true,

"privateIpAddress": "192.168.1.4",

"privateIpAddressVersion": "IPv4",

"privateIpAllocationMethod": "Dynamic",

"provisioningState": "Succeeded",

"publicIpAddress": {

"dnsSettings": null,

"etag": null,

"id": "/subscriptions/guid/resourceGroups/myResourceGroup/providers/Microsoft.Network/publicIPAddresses/myPublicIP",

"idleTimeoutInMinutes": null,

"ipAddress": null,

"ipConfiguration": null,

"location": null,

"name": null,

"provisioningState": null,

"publicIpAddressVersion": null,

"publicIpAllocationMethod": null,

"resourceGroup": "myResourceGroup",

"resourceGuid": null,

"tags": null,

"type": null

},

"resourceGroup": "myResourceGroup",

"subnet": {

"addressPrefix": null,

"etag": null,

"id": "/subscriptions/guid/resourceGroups/myResourceGroup/providers/Microsoft.Network/virtualNetworks/myVnet/subnets/mySubnet",

"ipConfigurations": null,

"name": null,

"networkSecurityGroup": null,

"provisioningState": null,

"resourceGroup": "myResourceGroup",

"resourceNavigationLinks": null,

"routeTable": null

}

}

],

"location": "eastus",

"macAddress": null,

"name": "myNic",

"networkSecurityGroup": {

"defaultSecurityRules": null,

"etag": null,

"id": "/subscriptions/guid/resourceGroups/myResourceGroup/providers/Microsoft.Network/networkSecurityGroups/myNetworkSecurityGroup",

"location": null,

"name": null,

"networkInterfaces": null,

"provisioningState": null,

"resourceGroup": "myResourceGroup",

"resourceGuid": null,

"securityRules": null,

"subnets": null,

"tags": null,

"type": null

},

"primary": null,

"provisioningState": "Succeeded",

"resourceGroup": "myResourceGroup",

"resourceGuid": "b3dbaa0e-2cf2-43be-a814-5cc49fea3304",

"tags": null,

"type": "Microsoft.Network/networkInterfaces",

"virtualMachine": null

}

}

Créer un groupe à haute disponibilité

Les groupes à haute disponibilité aident à diffuser vos machines virtuelles sur des domaines d’erreur et des domaines de mise à jour. Même si vous ne créez qu’une seule machine virtuelle tout de suite, il est recommandé d’utiliser des groupes à haute disponibilité pour faciliter leur développement à l’avenir.

Les domaines d’erreur désignent un groupe de machines virtuelles partageant une source d’alimentation et un commutateur réseau communs. Par défaut, les machines virtuelles configurées dans votre groupe à haute disponibilité sont réparties entre trois domaines de défaillance au maximum. En cas de problème matériel dans l’un de ces domaines d’erreur, toutes les machines virtuelles exécutant votre application ne sont pas affectées.

Les domaines de mise à jour indiquent les groupes de machines virtuelles et les équipements physiques sous-jacents pouvant être redémarrés en même temps. Au cours de la maintenance planifiée, l’ordre de redémarrage des domaines de mise à jour peut ne pas être séquentiel, mais un seul domaine de mise à jour est redémarré à la fois.

Azure distribue automatiquement les machines virtuelles sur les domaines d’erreur et de mise à jour lorsque vous les placez dans un groupe à haute disponibilité. Pour plus d’informations, consultez l’article sur la gestion de la disponibilité des machines virtuelles.

Créez un groupe à haute disponibilité pour votre machine virtuelle avec la commande az vm availability-set create. L’exemple suivant permet de créer un groupe à haute disponibilité nommé myAvailabilitySet :

az vm availability-set create \

--resource-group myResourceGroup \

--name myAvailabilitySet

La sortie indique les domaines d’erreur et les domaines de mise à jour :

{

"id": "/subscriptions/guid/resourceGroups/myResourceGroup/providers/Microsoft.Compute/availabilitySets/myAvailabilitySet",

"location": "eastus",

"managed": null,

"name": "myAvailabilitySet",

"platformFaultDomainCount": 2,

"platformUpdateDomainCount": 5,

"resourceGroup": "myResourceGroup",

"sku": {

"capacity": null,

"managed": true,

"tier": null

},

"statuses": null,

"tags": {},

"type": "Microsoft.Compute/availabilitySets",

"virtualMachines": []

}

Créer une machine virtuelle

Vous avez créé les ressources de réseau pour prendre en charge des machines virtuelles accessibles par Internet. Maintenant, créez une machine virtuelle et sécurisez-la avec une clé SSH. Dans cet exemple, nous allons créer une machine virtuelle Ubuntu basée sur la dernière version de LTS. Vous pouvez trouver des images supplémentaires avec la commande az vm image list, comme décrit dans l’article sur la recherche d’images de machine virtuelle Azure.

Spécifiez une clé SSH à utiliser pour l’authentification. Si vous ne disposez pas d’une paire de clés publiques SSH, vous pouvez les créer ou utiliser le paramètre --generate-ssh-keys pour les créer automatiquement. Dans le cas où vous disposez déjà d’une paire de clés, ce paramètre utilise les clés existantes dans ~/.ssh.

Créez la machine virtuelle en regroupant toutes les ressources et informations avec la commande az vm create. L’exemple suivant crée une machine virtuelle nommée myVM :

az vm create \

--resource-group myResourceGroup \

--name myVM \

--location eastus \

--availability-set myAvailabilitySet \

--nics myNic \

--image Ubuntu2204 \

--admin-username azureuser \

--generate-ssh-keys

Pour configurer le protocole SSH avec votre machine virtuelle, utilisez l’entrée DNS que vous avez fournie lors de la création de l’adresse IP publique. Ce fqdn est indiqué dans la sortie quand vous créez votre machine virtuelle :

{

"fqdns": "mypublicdns.eastus.cloudapp.azure.com",

"id": "/subscriptions/guid/resourceGroups/myResourceGroup/providers/Microsoft.Compute/virtualMachines/myVM",

"location": "eastus",

"macAddress": "00-0D-3A-13-71-C8",

"powerState": "VM running",

"privateIpAddress": "192.168.1.5",

"publicIpAddress": "13.90.94.252",

"resourceGroup": "myResourceGroup"

}

ssh azureuser@mypublicdns.eastus.cloudapp.azure.com

Sortie :

The authenticity of host 'mypublicdns.eastus.cloudapp.azure.com (13.90.94.252)' can't be established.

ECDSA key fingerprint is SHA256:SylINP80Um6XRTvWiFaNz+H+1jcrKB1IiNgCDDJRj6A.

Are you sure you want to continue connecting (yes/no)? yes

Warning: Permanently added 'mypublicdns.eastus.cloudapp.azure.com,13.90.94.252' (ECDSA) to the list of known hosts.

Welcome to Ubuntu 16.04.3 LTS (GNU/Linux 4.11.0-1016-azure x86_64)

* Documentation: https://help.ubuntu.com

* Management: https://landscape.canonical.com

* Support: https://ubuntu.com/advantage

Get cloud support with Ubuntu Advantage Cloud Guest:

https://www.ubuntu.com/business/services/cloud

0 packages can be updated.

0 updates are security updates.

The programs included with the Ubuntu system are free software;

the exact distribution terms for each program are described in the

individual files in /usr/share/doc/*/copyright.

Ubuntu comes with ABSOLUTELY NO WARRANTY, to the extent permitted by

applicable law.

To run a command as administrator (user "root"), use "sudo <command>".

See "man sudo_root" for details.

azureuser@myVM:~$

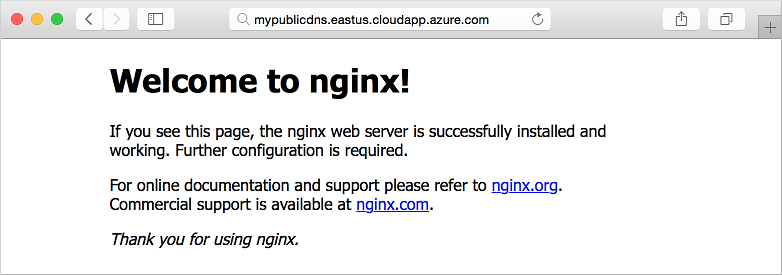

Vous pouvez installer NGINX et voir le flux de trafic vers la machine virtuelle. Installez NGINX comme suit :

sudo apt-get install -y nginx

Pour voir le site NGINX par défaut en action, ouvrez votre navigateur web, puis entrez votre nom de domaine complet :

Exporter en tant que modèle

Que se passe-t-il si vous souhaitez créer un environnement de développement supplémentaire avec les mêmes paramètres ou un environnement de production correspondant ? Resource Manager utilise des modèles JSON qui définissent tous les paramètres pour votre environnement. Vous créez des environnements entiers en faisant référence à ce modèle JSON. Vous pouvez créer manuellement des modèles JSON ou exporter un environnement existant qui créera le modèle JSON pour vous. Utilisez la commande az group export pour exporter votre groupe de ressources comme suit :

az group export --name myResourceGroup > myResourceGroup.json

Cette commande crée le fichier myResourceGroup.json dans votre répertoire de travail actuel. Quand vous créez un environnement à partir de ce modèle, vous êtes invité à indiquer tous les noms de ressources. Vous pouvez renseigner ces noms dans votre fichier de modèle en ajoutant le paramètre --include-parameter-default-value à la commande az group export. Modifiez votre modèle JSON pour spécifier les noms de ressources, ou créez un fichier parameters.json qui spécifie les noms de ressources.

Pour créer un environnement à partir de votre modèle, utilisez la commande az deployment group create comme suit :

az deployment group create \

--resource-group myNewResourceGroup \

--template-file myResourceGroup.json

Vous pouvez lire la section contenant plus de détails sur le déploiement à partir de modèles. Découvrez notamment comment mettre à jour des environnements de manière incrémentielle, utiliser le fichier de paramètres et accéder aux modèles à partir d’un emplacement de stockage unique.

Étapes suivantes

Vous voici en mesure de commencer à utiliser plusieurs composants réseau et machines virtuelles. Vous pouvez utiliser cet exemple d’environnement pour générer votre application en utilisant les composants de base présentés ici.