Cas d’usage courants Azure Virtual Network Manager

Découvrez les cas d’usage pour Azure Virtual Network Manager, notamment la gestion de la connectivité des réseaux virtuels et la sécurisation du trafic réseau.

Important

Azure Virtual Network Manager est généralement disponible pour les configurations de connectivité Virtual Network Manager, hub-and-spoke (en étoile) et les configurations avec des règles d’administration pour la sécurité. Les configurations de connectivité de maillage restent en préversion publique.

Cette préversion est fournie sans contrat de niveau de service et n’est pas recommandée pour les charges de travail de production. Certaines fonctionnalités peuvent être limitées ou non prises en charge. Pour plus d’informations, consultez Conditions d’Utilisation Supplémentaires relatives aux Évaluations Microsoft Azure.

Cette préversion est fournie sans contrat de niveau de service et n’est pas recommandée pour les charges de travail de production. Certaines fonctionnalités peuvent être limitées ou non prises en charge. Pour plus d’informations, consultez Conditions d’Utilisation Supplémentaires relatives aux Évaluations Microsoft Azure.

Création d’une topologie et de la connectivité

La configuration de la connectivité vous permet de créer différentes topologies réseau en fonction de vos besoins réseau. Vous créez une configuration de connectivité en ajoutant des réseaux virtuels nouveaux ou existants dans des groupes de réseaux et en créant une topologie qui répond à vos besoins. La configuration de la connectivité offre trois options de topologie : maillage, hub-and-spoke, ou hub-and-spoke avec une connectivité directe entre les réseaux virtuels spoke.

Topologie de maillage (préversion)

Lorsqu’une topologie de maillage est déployée, tous les réseaux virtuels disposent d’une connectivité directe entre eux. Ils n’ont pas besoin de passer par d’autres tronçons sur le réseau pour communiquer. La topologie de maillage est utile lorsque tous les réseaux virtuels doivent communiquer directement entre eux.

Topologie hub-and-spoke

La topologie hub-and-spoke est recommandée lorsque vous déployez des services d’infrastructure centraux dans un réseau virtuel hub partagé par des réseaux virtuels spoke. Cette topologie peut être plus efficace qu’avoir ces composants courants dans tous les réseaux virtuels spoke.

Topologie hub-and-spoke avec connectivité directe

Cette topologie combine les deux topologies ci-dessus. Elle est recommandée lorsque vous disposez d’une infrastructure centrale courante dans le hub et que vous souhaitez communiquer directement entre tous les spokes. La connectivité directe vous permet de réduire la latence causée par des tronçons réseau supplémentaires lors de l’accès à un hub.

Maintenance de la topologie de réseau virtuel

AVNM gère automatiquement la topologie souhaitée que vous avez définie dans la configuration de la connectivité lorsque des modifications sont apportées à votre infrastructure. Par exemple, lorsque vous ajoutez un nouveau spoke à la topologie, AVNM peut gérer les modifications nécessaires pour créer la connectivité au spoke et à ses réseaux virtuels.

Sécurité

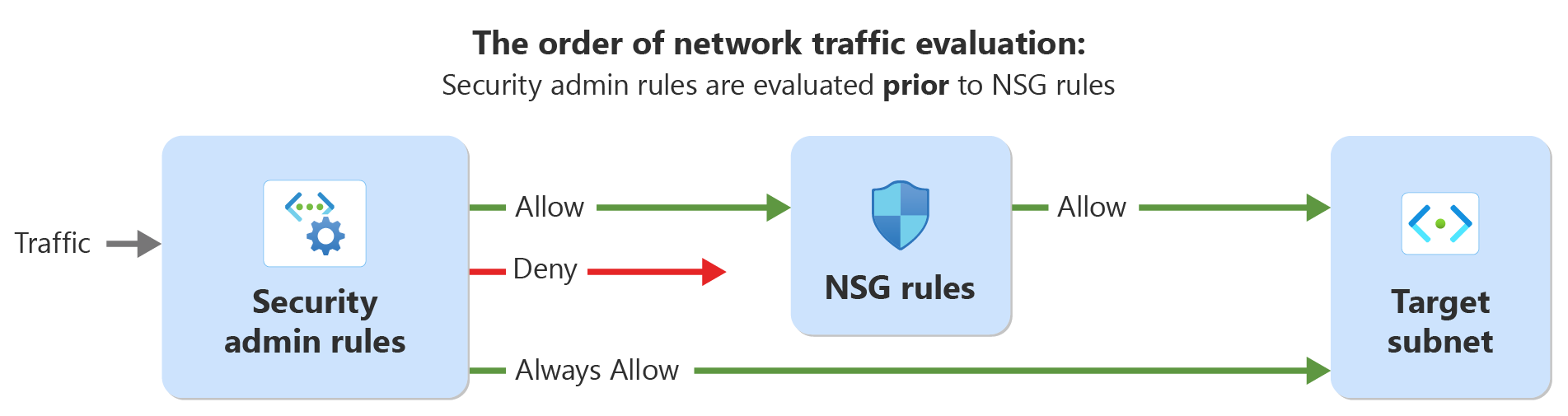

Avec Azure Virtual Network Manager, vous créez des règles d’administration de sécurité pour appliquer des stratégies de sécurité dans des réseaux virtuels dans votre organisation. Les règles d’administration de la sécurité sont prioritaires sur les règles définies par les groupes de sécurité réseau, et elles sont appliquées en premier lors de l’analyse du trafic comme indiqué dans le diagramme suivant :

Voici quelques utilisations courantes :

- Créer des règles standard qui doivent être appliquées et mises en place sur tous les réseaux virtuels existants et les réseaux virtuels nouvellement créés.

- Créer des règles de sécurité qui ne peuvent pas être modifiées et appliquent des règles de niveau entreprise/organisationnel.

- Appliquer la protection de sécurité pour empêcher les utilisateurs d’ouvrir des ports à haut risque.

- Créer des règles par défaut pour tous les membres de l’entreprise/organisation afin que les administrateurs puissent empêcher les menaces de sécurité causées par la configuration incorrecte du groupe de sécurité réseau ou l’oubli de placer les groupes de sécurité réseau nécessaires.

- Créer des limites de sécurité à l’aide de règles d’administration de sécurité en tant qu’administrateur et laisser les propriétaires des réseaux virtuels configurer leurs groupes de sécurité réseau afin que les groupes de sécurité réseau n’interrompent pas les stratégies d’entreprise.

- Autoriser le trafic depuis et vers des services critiques afin que d’autres utilisateurs ne puissent pas bloquer accidentellement le trafic nécessaire, comme les services de supervision et les mises à jour du programme.

Pour connaître les cas d’usage, consultez Sécurisation de vos réseaux virtuels avec Azure Virtual Network Manager - Microsoft Tech Community.

Étapes suivantes

- Créez une instance Azure Virtual Network Manager en utilisant le portail Azure.

- Déployez une instance Azure Virtual Network Manager à l’aide de Terraform.

- En savoir plus sur les groupes réseau dans Azure Virtual Network Manager.

- Découvrez ce que vous pouvez faire avec une configuration de connectivité.

- En savoir plus sur les configurations d’administration de sécurité.