Dans ce didacticiel, vous apprendrez à créer un peering de réseaux virtuels entre des réseaux virtuels créés via Resource Manager. Les réseaux virtuels existent dans différents abonnements qui peuvent appartenir à différents locataires Microsoft Entra. Effectuer le peering de deux réseaux virtuels permet aux ressources de différents réseaux virtuels de communiquer entre elles avec la même bande passante et latence, comme si les ressources se trouvaient sur le même réseau virtuel. En savoir plus sur le peering de réseaux virtuels.

Selon si les réseaux virtuels se trouvent dans le même, ou dans des abonnements différents, les étapes de création d’un appairage de réseaux virtuels sont différentes. Les étapes pour homologuer les réseaux créés avec le modèle de déploiement classique sont différentes. Pour plus d'informations sur les modèles de déploiement, consultez Modèle de déploiement Azure.

Découvrez comment créer un peering de réseaux virtuels dans d’autres scénarios en sélectionnant le scénario souhaité dans le tableau suivant :

Vous ne pouvez pas créer de peering de réseaux virtuels entre deux réseaux virtuels déployés via le modèle de déploiement classique. Si vous avez besoin de connecter des réseaux virtuels tous deux créés par le biais du modèle de déploiement classique, vous pouvez utiliser une passerelle VPN Azure.

Ce didacticiel permet d’homologuer des réseaux virtuels situés dans la même région. Vous pouvez également homologuer des réseaux virtuels dans différentes régions prise en charge. Familiarisez-vous avec les exigences et contraintes du Peering avant d’effectuer le Peering de réseaux virtuels.

Prérequis

Un ou plusieurs comptes Azure avec deux abonnements actifs. Créez un compte gratuitement.

Un compte Azure avec des autorisations dans les deux abonnements ou un compte dans chaque abonnement avec les autorisations appropriées pour créer un appairage de réseaux virtuels. Pour obtenir une liste d’autorisations, consultez Autorisations de peering de réseau virtuel.

Pour séparer la responsabilité de la gestion du réseau appartenant à chaque locataire, ajoutez l’utilisateur de chaque locataire en tant qu’invité dans le locataire opposé et attribuez-lui le rôle Contributeur de réseau au réseau virtuel. Cette procédure s’applique si les réseaux virtuels se trouvent dans des abonnements et des locataires Active Directory différents.

Pour établir un peering de réseau quand vous n’avez pas l’intention de séparer l’obligation de gérer le réseau appartenant à chaque locataire, ajoutez l’utilisateur du locataire A en tant qu’invité dans le locataire opposé. Ensuite, attribuez-lui le rôle Contributeur de réseau pour lancer et connecter le peering de réseau à partir de chaque abonnement. Avec ces autorisations, l’utilisateur est en mesure d’établir le peering de réseau à partir de chaque abonnement.

Pour plus d’informations sur les utilisateurs invités, consultez Ajouter des utilisateurs de collaboration Microsoft Entra B2B dans le portail Azure.

Chaque utilisateur doit accepter l’invitation d’utilisateur invité du locataire Microsoft Entra opposé.

Connectez-vous au portail Azure.

Un ou plusieurs comptes Azure avec deux abonnements actifs. Créez un compte gratuitement.

Un compte Azure avec des autorisations dans les deux abonnements ou un compte dans chaque abonnement avec les autorisations appropriées pour créer un appairage de réseaux virtuels. Pour obtenir une liste d’autorisations, consultez Autorisations de peering de réseau virtuel.

Pour séparer la responsabilité de la gestion du réseau appartenant à chaque locataire, ajoutez l’utilisateur de chaque locataire en tant qu’invité dans le locataire opposé et attribuez-lui le rôle Contributeur de réseau au réseau virtuel. Cette procédure s’applique si les réseaux virtuels se trouvent dans des abonnements et des locataires Active Directory différents.

Pour établir un peering de réseau quand vous n’avez pas l’intention de séparer l’obligation de gérer le réseau appartenant à chaque locataire, ajoutez l’utilisateur du locataire A en tant qu’invité dans le locataire opposé. Ensuite, attribuez-lui le rôle Contributeur de réseau pour lancer et connecter le peering de réseau à partir de chaque abonnement. Avec ces autorisations, l’utilisateur est en mesure d’établir le peering de réseau à partir de chaque abonnement.

Pour plus d’informations sur les utilisateurs invités, consultez Ajouter des utilisateurs de collaboration Microsoft Entra B2B dans le portail Azure.

Chaque utilisateur doit accepter l’invitation d’utilisateur invité du locataire Microsoft Entra opposé.

Azure PowerShell installé localement ou Azure Cloud Shell.

Connectez-vous à Azure PowerShell et sélectionnez l’abonnement avec lequel vous voulez utiliser cette fonctionnalité. Pour plus d’informations, consultez Se connecter avec Azure PowerShell.

Vérifiez que la version du module Az.Network est 4.3.0 ou ultérieure. Pour vérifier le module installé, utilisez la commande Get-InstalledModule -Name "Az.Network". Si le module nécessite une mise à jour, utilisez la commande Update-Module -Name Az.Network, si nécessaire.

Si vous choisissez d’installer et d’utiliser PowerShell en local, vous devez exécuter le module Azure PowerShell version 5.4.1 ou ultérieure pour les besoins de cet article. Exécutez Get-Module -ListAvailable Az pour rechercher la version installée. Si vous devez effectuer une mise à niveau, consultez Installer le module Azure PowerShell. Si vous exécutez PowerShell en local, vous devez également exécuter Connect-AzAccount pour créer une connexion avec Azure.

Un ou plusieurs comptes Azure avec deux abonnements actifs. Créez un compte gratuitement.

Un compte Azure avec des autorisations dans les deux abonnements ou un compte dans chaque abonnement avec les autorisations appropriées pour créer un appairage de réseaux virtuels. Pour obtenir une liste d’autorisations, consultez Autorisations de peering de réseau virtuel.

Pour séparer la responsabilité de la gestion du réseau appartenant à chaque locataire, ajoutez l’utilisateur de chaque locataire en tant qu’invité dans le locataire opposé et attribuez-lui le rôle Contributeur de réseau au réseau virtuel. Cette procédure s’applique si les réseaux virtuels se trouvent dans des abonnements et des locataires Active Directory différents.

Pour établir un peering de réseau quand vous n’avez pas l’intention de séparer l’obligation de gérer le réseau appartenant à chaque locataire, ajoutez l’utilisateur du locataire A en tant qu’invité dans le locataire opposé. Ensuite, attribuez-lui le rôle Contributeur de réseau pour lancer et connecter le peering de réseau à partir de chaque abonnement. Avec ces autorisations, l’utilisateur est en mesure d’établir le peering de réseau à partir de chaque abonnement.

Pour plus d’informations sur les utilisateurs invités, consultez Ajouter des utilisateurs de collaboration Microsoft Entra B2B dans le portail Azure.

Chaque utilisateur doit accepter l’invitation d’utilisateur invité du locataire Microsoft Entra opposé.

Utilisez l’environnement Bash dans Azure Cloud Shell. Pour plus d’informations, consultez Démarrage rapide pour Bash dans Azure Cloud Shell.

Si vous préférez exécuter les commandes de référence de l’interface de ligne de commande localement, installez l’interface Azure CLI. Si vous exécutez sur Windows ou macOS, envisagez d’exécuter Azure CLI dans un conteneur Docker. Pour plus d’informations, consultez Guide pratique pour exécuter Azure CLI dans un conteneur Docker.

Si vous utilisez une installation locale, connectez-vous à Azure CLI à l’aide de la commande az login. Pour finir le processus d’authentification, suivez les étapes affichées dans votre terminal. Pour connaître les autres options de connexion, consultez Se connecter avec Azure CLI.

Lorsque vous y êtes invité, installez l’extension Azure CLI lors de la première utilisation. Pour plus d’informations sur les extensions, consultez Utiliser des extensions avec Azure CLI.

Exécutez az version pour rechercher la version et les bibliothèques dépendantes installées. Pour effectuer une mise à niveau vers la dernière version, exécutez az upgrade.

- Cet article pratique nécessite la version 2.31.0 ou ultérieure d’Azure CLI. Si vous utilisez Azure Cloud Shell, la version la plus récente est déjà installée.

Dans les étapes suivantes, vous allez apprendre à appairer des réseaux virtuels dans différents abonnements et locataires Microsoft Entra.

Vous pouvez utiliser le même compte qui dispose d’autorisations dans les deux abonnements ou vous pouvez utiliser des comptes distincts pour chaque abonnement pour configurer l’appairage. Un compte disposant d’autorisations dans les deux abonnements peut effectuer toutes les étapes sans se déconnecter, se connecter au portail et attribuer des autorisations.

Les ressources et exemples de compte suivants sont utilisés dans les étapes de cet article :

| Compte d’utilisateur |

Resource group |

Abonnement |

Réseau virtuel |

| user-1 |

test-rg |

subscription-1 |

vnet-1 |

| user-2 |

test-rg-2 |

subscription-2 |

vnet-2 |

Créer un réseau virtuel - vnet-1

Remarque

Si vous utilisez un seul compte pour effectuer les étapes, vous pouvez ignorer les étapes de déconnexion du portail et d’attribution d’autres autorisations utilisateur aux réseaux virtuels.

La procédure suivante crée un réseau virtuel avec un sous-réseau ressource.

Dans le portail, recherchez et sélectionnez Réseaux virtuels.

Dans la page Réseaux virtuels, sélectionnez + Créer.

Sous l’onglet Général de la page Créer un réseau virtuel, entrez ou sélectionnez les informations suivantes :

| Paramètre |

Valeur |

| Détails du projet |

|

| Abonnement |

Sélectionnez votre abonnement. |

| Resource group |

Sélectionnez Créer nouveau.

Entrez test-rg dans Nom.

Sélectionnez OK. |

| Détails de l’instance |

|

| Nom |

Entrez vnet-1. |

| Région |

Sélectionnez USA Est. |

Sélectionnez Suivant pour passer à l’onglet Sécurité.

Sélectionnez Suivant pour passer à l’onglet Adresses IP.

Dans la zone Espace d’adressage de Sous-réseaux, sélectionnez le sous-réseau par défaut.

Dans Modifier le sous-réseau, entrez ou sélectionnez les informations suivantes :

| Paramètre |

Valeur |

| Objectif du sous-réseau |

Laissez la valeur par défaut sur Par défaut. |

| Nom |

Entrez subnet-1. |

Laissez le reste des paramètres avec leur valeur par défaut. Cliquez sur Enregistrer.

Sélectionnez Enregistrer.

Sélectionnez Vérifier + créer dans la partie inférieure de l’écran, puis une fois la validation réussie, sélectionnez Créer.

Se connecter à subscription-1

Utilisez Connect-AzAccount pour vous connecter à subscription-1.

Connect-AzAccount

Si vous utilisez un compte pour les deux abonnements, connectez-vous à ce compte et remplacez le contexte de l’abonnement par subscription-1 avec Set-AzContext.

Set-AzContext -Subscription subscription-1

Créer un groupe de ressources - test-rg

Un groupe de ressources Azure est un conteneur logique dans lequel les ressources Azure sont déployées et gérées.

Créez un groupe de ressources avec New-AzResourceGroup :

$rsg = @{

Name = 'test-rg'

Location = 'eastus2'

}

New-AzResourceGroup @rsg

Créer un réseau virtuel

Créez un réseau virtuel avec New-AzVirtualNetwork. Cet exemple crée un réseau virtuel subnet-1 nommé vnet-1 à l’emplacement USA Ouest 3 :

$vnet = @{

Name = 'vnet-1'

ResourceGroupName = 'test-rg'

Location = 'eastus2'

AddressPrefix = '10.0.0.0/16'

}

$virtualNetwork = New-AzVirtualNetwork @vnet

Ajouter un sous-réseau

Azure déploie des ressources dans un sous-réseau au sein d’un réseau virtuel. C’est pourquoi vous devez créer un sous-réseau. Créez une configuration de sous-réseau nommée subnet-1 avec Add-AzVirtualNetworkSubnetConfig :

$subnet = @{

Name = 'subnet-1'

VirtualNetwork = $virtualNetwork

AddressPrefix = '10.0.0.0/24'

}

$subnetConfig = Add-AzVirtualNetworkSubnetConfig @subnet

Associer le sous-réseau au réseau virtuel

Vous pouvez écrire la configuration du sous-réseau dans le réseau virtuel à l’aide de la commande Set-AzVirtualNetwork. Cette commande crée le sous-réseau :

$virtualNetwork | Set-AzVirtualNetwork

Se connecter à subscription-1

Utilisez az sign-in pour vous connecter à subscription-1.

az login

Si vous utilisez un compte pour les deux abonnements, connectez-vous à ce compte et remplacez le contexte de l’abonnement par subscription-1 avec az account set.

az account set --subscription "subscription-1"

Créer un groupe de ressources - test-rg

Un groupe de ressources Azure est un conteneur logique dans lequel les ressources Azure sont déployées et gérées.

Créez un groupe de ressources avec la commande az group create :

az group create \

--name test-rg \

--location eastus2

Créer un réseau virtuel

Créez un réseau virtuel et un sous-réseau en utilisant la commande az network vnet create. Cet exemple crée un réseau virtuel subnet-1 nommé vnet-1 à l’emplacement USA Ouest 3.

az network vnet create \

--resource-group test-rg\

--location eastus2 \

--name vnet-1 \

--address-prefixes 10.0.0.0/16 \

--subnet-name subnet-1 \

--subnet-prefixes 10.0.0.0/24

Attribuer des autorisations pour user-2

Un compte d’utilisateur dans l’autre abonnement que vous souhaitez appairer doit être ajouté au réseau que vous avez créé précédemment. Si vous utilisez un seul compte pour les deux abonnements, vous pouvez ignorer cette section.

Restez connecté au portail en tant que user-1.

Dans la zone de recherche située en haut du portail, entrez Réseau virtuel. Sélectionnez Réseaux virtuels dans les résultats de la recherche.

Sélectionnez vnet-1.

Sélectionnez Contrôle d’accès (IAM).

Sélectionner + Ajouter ->Ajouter une attribution de rôle.

Dans Ajouter une attribution de rôle sous l’onglet Rôle, sélectionnez Contributeur réseau.

Sélectionnez Suivant.

Sous l’onglet Membres, sélectionnez Sélectionner des membres.

Dans Sélectionner des membres dans la zone de recherche, entrez user-2.

Sélectionnez Sélectionner.

Sélectionnez Vérifier + attribuer.

Sélectionnez Vérifier + attribuer.

Utilisez Get-AzVirtualNetwork pour obtenir l’ID de ressource pour vnet-1. Affectez user-2 de subscription-2 à vnet-1 avec New-AzRoleAssignment.

Utilisez Get-AzADUser pour obtenir l’ID d’objet pour user-2.

user-2 est utilisé dans cet exemple pour le compte d’utilisateur. Remplacez cette valeur par le nom complet de l’utilisateur de subscription-2 auquel vous souhaitez attribuer des autorisations à vnet-1. Vous pouvez ignorer cette étape si vous utilisez le même compte pour les deux abonnements.

$id = @{

Name = 'vnet-1'

ResourceGroupName = 'test-rg'

}

$vnet = Get-AzVirtualNetwork @id

$obj = Get-AzADUser -DisplayName 'user-2'

$role = @{

ObjectId = $obj.id

RoleDefinitionName = 'Network Contributor'

Scope = $vnet.id

}

New-AzRoleAssignment @role

Utilisez az network vnet show pour obtenir l’ID de ressource pour vnet-1. Affectez user-2 de subscription-2 à vnet-1 avec az role assignment create.

Utilisez az ad user list pour obtenir l’ID d’objet pour user-2.

user-2 est utilisé dans cet exemple pour le compte d’utilisateur. Remplacez cette valeur par le nom complet de l’utilisateur de subscription-2 auquel vous souhaitez attribuer des autorisations à vnet-1. Vous pouvez ignorer cette étape si vous utilisez le même compte pour les deux abonnements.

az ad user list --display-name user-2

[

{

"businessPhones": [],

"displayName": "user-2",

"givenName": null,

"id": "aaaaaaaa-0000-1111-2222-bbbbbbbbbbbb",

"jobTitle": null,

"mail": "user-2@fabrikam.com",

"mobilePhone": null,

"officeLocation": null,

"preferredLanguage": null,

"surname": null,

"userPrincipalName": "user-2_fabrikam.com#EXT#@contoso.onmicrosoft.com"

}

]

Notez l’ID d’objet de user-2 dans le champ id. Dans cet exemple, son aaaaaaaa-0000-1111-2222-bbbbbbbbbbbb.

vnetid=$(az network vnet show \

--name vnet-1 \

--resource-group test-rg \

--query id \

--output tsv)

az role assignment create \

--assignee aaaaaaaa-0000-1111-2222-bbbbbbbbbbbb \

--role "Network Contributor" \

--scope $vnetid

Remplacez l’exemple de GUID dans --assignee par l’ID d’objet réel pour user-2.

Obtenir l’ID de ressource de vnet-1

Restez connecté au portail en tant que user-1.

Dans la zone de recherche située en haut du portail, entrez Réseau virtuel. Sélectionnez Réseaux virtuels dans les résultats de la recherche.

Sélectionnez vnet-1.

Dans Paramètres, sélectionnez Propriétés.

Copiez les informations dans le champ ID de ressource et enregistrez-les pour les étapes suivantes. L’ID de la ressource ressemble à celui de l’exemple qui suit : /subscriptions/<Subscription Id>/resourceGroups/test-rg/providers/Microsoft.Network/virtualNetworks/vnet-1.

Déconnectez-vous du portail en tant que user-1.

L’ID de ressource de vnet-1 est requis pour configurer la connexion d’appairage de vnet-2 à vnet-1. Utilisez Get-AzVirtualNetwork pour obtenir l’ID de ressource pour vnet-1.

$id = @{

Name = 'vnet-1'

ResourceGroupName = 'test-rg'

}

$vnetA = Get-AzVirtualNetwork @id

$vnetA.id

L’ID de ressource de vnet-1 est requis pour configurer la connexion d’appairage de vnet-2 à vnet-1. Utilisez az network vnet show pour obtenir l’ID de ressource pour vnet-1.

vnetidA=$(az network vnet show \

--name vnet-1 \

--resource-group test-rg \

--query id \

--output tsv)

echo $vnetidA

Créer un réseau virtuel - vnet-2

Dans cette section, vous vous connectez en tant que user-2 et créez un réseau virtuel pour la connexion d’appairage à vnet-1.

Créez un deuxième réseau virtuel avec les valeurs suivantes en répétant les étapes de la section précédente.

| Paramètre |

Valeur |

| Abonnement |

subscription-2 |

| Resource group |

test-rg-2 |

| Nom |

vnet-2 |

| Espace d’adressage |

10.1.0.0/16 |

| Nom du sous-réseau |

subnet-1 |

| Plage d’adresses de sous-réseau |

10.1.0.0/24 |

Se connecter à subscription-2

Utilisez Connect-AzAccount pour vous connecter à subscription-2.

Connect-AzAccount

Si vous utilisez un compte pour les deux abonnements, connectez-vous à ce compte et remplacez le contexte de l’abonnement par subscription-2 avec Set-AzContext.

Set-AzContext -Subscription subscription-2

Créer un groupe de ressources - test-rg-2

Un groupe de ressources Azure est un conteneur logique dans lequel les ressources Azure sont déployées et gérées.

Créez un groupe de ressources avec New-AzResourceGroup :

$rsg = @{

Name = 'test-rg-2'

Location = 'eastus2'

}

New-AzResourceGroup @rsg

Créer un réseau virtuel

Créez un réseau virtuel avec New-AzVirtualNetwork. Cet exemple crée un réseau virtuel subnet-1 nommé vnet-2 à l’emplacement USA Ouest 3 :

$vnet = @{

Name = 'vnet-2'

ResourceGroupName = 'test-rg-2'

Location = 'eastus2'

AddressPrefix = '10.1.0.0/16'

}

$virtualNetwork = New-AzVirtualNetwork @vnet

Ajouter un sous-réseau

Azure déploie des ressources dans un sous-réseau au sein d’un réseau virtuel. C’est pourquoi vous devez créer un sous-réseau. Créez une configuration de sous-réseau nommée subnet-1 avec Add-AzVirtualNetworkSubnetConfig :

$subnet = @{

Name = 'subnet-1'

VirtualNetwork = $virtualNetwork

AddressPrefix = '10.1.0.0/24'

}

$subnetConfig = Add-AzVirtualNetworkSubnetConfig @subnet

Associer le sous-réseau au réseau virtuel

Vous pouvez écrire la configuration du sous-réseau dans le réseau virtuel à l’aide de la commande Set-AzVirtualNetwork. Cette commande crée le sous-réseau :

$virtualNetwork | Set-AzVirtualNetwork

Se connecter à subscription-2

Utilisez az sign-in pour vous connecter à subscription-1.

az login

Si vous utilisez un compte pour les deux abonnements, connectez-vous à ce compte et remplacez le contexte de l’abonnement par subscription-2 avec az account set.

az account set --subscription "subscription-2"

Créer un groupe de ressources - test-rg-2

Un groupe de ressources Azure est un conteneur logique dans lequel les ressources Azure sont déployées et gérées.

Créez un groupe de ressources avec la commande az group create :

az group create \

--name test-rg-2 \

--location eastus2

Créer un réseau virtuel

Créez un réseau virtuel et un sous-réseau en utilisant la commande az network vnet create. Cet exemple crée un réseau virtuel subnet-1 nommé vnet-2 à l’emplacement USA Ouest 3.

az network vnet create \

--resource-group test-rg-2\

--location eastus2 \

--name vnet-2 \

--address-prefixes 10.1.0.0/16 \

--subnet-name subnet-1 \

--subnet-prefixes 10.1.0.0/24

Attribuer des autorisations pour user-1

Un compte d’utilisateur dans l’autre abonnement que vous souhaitez appairer doit être ajouté au réseau que vous avez créé précédemment. Si vous utilisez un seul compte pour les deux abonnements, vous pouvez ignorer cette section.

Restez connecté au portail en tant que user-2.

Dans la zone de recherche située en haut du portail, entrez Réseau virtuel. Sélectionnez Réseaux virtuels dans les résultats de la recherche.

Sélectionnez vnet-2.

Sélectionnez Contrôle d’accès (IAM).

Sélectionner + Ajouter ->Ajouter une attribution de rôle.

Dans Ajouter une attribution de rôle sous l’onglet Rôle, sélectionnez Contributeur réseau.

Sélectionnez Suivant.

Sous l’onglet Membres, sélectionnez Sélectionner des membres.

Dans Sélectionner des membres dans la zone de recherche, entrez user-1.

Sélectionnez Sélectionner.

Sélectionnez Vérifier + attribuer.

Sélectionnez Vérifier + attribuer.

Utilisez Get-AzVirtualNetwork pour obtenir l’ID de la ressource pour vnet-1. Affectez user-1 de subscription-1 à vnet-2 avec New-AzRoleAssignment.

Utilisez Get-AzADUser pour obtenir l’ID d’objet pour user-1.

user-1 est utilisé dans cet exemple pour le compte d’utilisateur. Remplacez cette valeur par le nom complet de l’utilisateur de subscription-1 auquel vous souhaitez attribuer des autorisations à vnet-2. Vous pouvez ignorer cette étape si vous utilisez le même compte pour les deux abonnements.

$id = @{

Name = 'vnet-2'

ResourceGroupName = 'test-rg-2'

}

$vnet = Get-AzVirtualNetwork @id

$obj = Get-AzADUser -DisplayName 'user-1'

$role = @{

ObjectId = $obj.id

RoleDefinitionName = 'Network Contributor'

Scope = $vnet.id

}

New-AzRoleAssignment @role

Utilisez az network vnet show pour obtenir l’ID de la ressource pour vnet-2. Affectez user-1 de subscription-1 à vnet-2 avec az role assignment create.

Utilisez az ad user list pour obtenir l’ID d’objet pour user-1.

user-1 est utilisé dans cet exemple pour le compte d’utilisateur. Remplacez cette valeur par le nom complet de l’utilisateur de subscription-1 auquel vous souhaitez attribuer des autorisations à vnet-2. Vous pouvez ignorer cette étape si vous utilisez le même compte pour les deux abonnements.

az ad user list --display-name user-1

[

{

"businessPhones": [],

"displayName": "user-1",

"givenName": null,

"id": "bbbbbbbb-1111-2222-3333-cccccccccccc",

"jobTitle": null,

"mail": "user-1@contoso.com",

"mobilePhone": null,

"officeLocation": null,

"preferredLanguage": null,

"surname": null,

"userPrincipalName": "user-1_contoso.com#EXT#@fabrikam.onmicrosoft.com"

}

]

Notez l’ID d’objet de user-1 dans le champ id. Dans cet exemple, c'est bbbbbbbb-1111-2222-3333-cccccccccccc.

vnetid=$(az network vnet show \

--name vnet-2 \

--resource-group test-rg-2 \

--query id \

--output tsv)

az role assignment create \

--assignee bbbbbbbb-1111-2222-3333-cccccccccccc \

--role "Network Contributor" \

--scope $vnetid

Obtenir l’ID de la ressource de vnet-2

L’ID de la ressource de vnet-2 est requis pour configurer la connexion d’appairage de vnet-1 à vnet-2. Utilisez les étapes suivantes pour obtenir l’ID de la ressource de vnet-2.

Restez connecté au portail en tant que user-2.

Dans la zone de recherche située en haut du portail, entrez Réseau virtuel. Sélectionnez Réseaux virtuels dans les résultats de la recherche.

Sélectionnez vnet-2.

Dans Paramètres, sélectionnez Propriétés.

Copiez les informations dans le champ ID de ressource et enregistrez-les pour les étapes suivantes. L’ID de la ressource ressemble à celui de l’exemple qui suit : /subscriptions/<Subscription Id>/resourceGroups/test-rg-2/providers/Microsoft.Network/virtualNetworks/vnet-2.

Déconnectez-vous du portail en tant que user-2.

L’ID de la ressource de vnet-2 est requis pour configurer la connexion d’appairage de vnet-1 à vnet-2. Utilisez Get-AzVirtualNetwork pour obtenir l’ID de la ressource pour vnet-2.

$id = @{

Name = 'vnet-2'

ResourceGroupName = 'test-rg-2'

}

$vnetB = Get-AzVirtualNetwork @id

$vnetB.id

L’ID de la ressource de vnet-2 est requis pour configurer la connexion d’appairage de vnet-1 à vnet-2. Utilisez az network vnet show pour obtenir l’ID de la ressource pour vnet-2.

vnetidB=$(az network vnet show \

--name vnet-2 \

--resource-group test-rg-2 \

--query id \

--output tsv)

echo $vnetidB

Créer une connexion d’appairage - vnet-1 à vnet-2

Vous avez besoin de l’ID de la ressource pour vnet-2 des étapes précédentes pour configurer la connexion d’appairage.

Connectez-vous au Portail Azure en tant que user-1. Si vous utilisez un compte pour les deux abonnements, passez sur subscription-1 dans le portail.

Dans la zone de recherche située en haut du portail, entrez Réseau virtuel. Sélectionnez Réseaux virtuels dans les résultats de la recherche.

Sélectionnez vnet-1.

Sélectionnez Peerings.

Sélectionnez Ajouter.

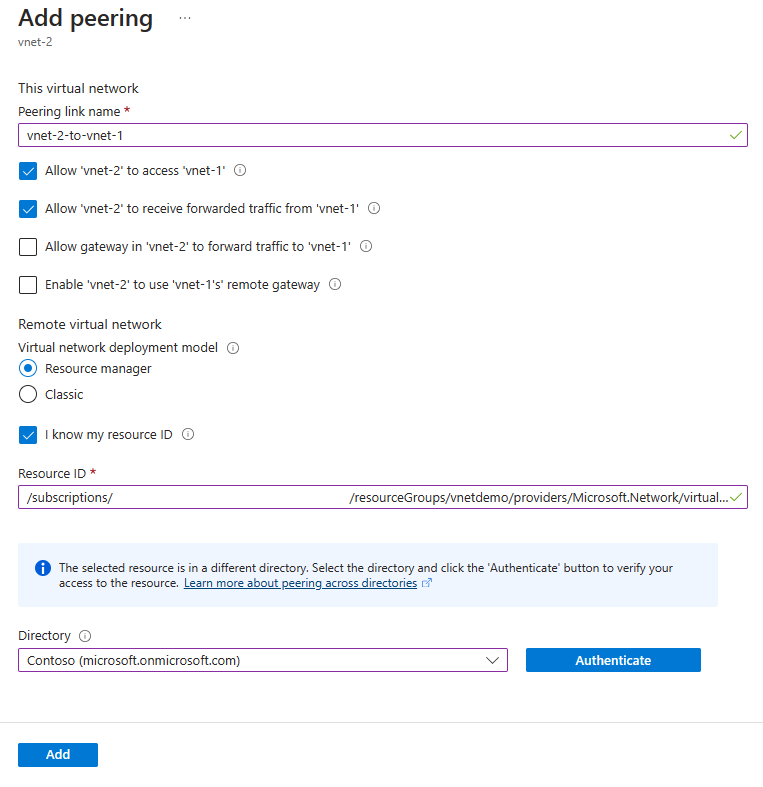

Dans Ajouter peering, entrez ou sélectionnez les informations suivantes :

| Paramètre |

Valeur |

| Résumé du réseau virtuel distant |

|

| Nom du lien de peering |

vnet-2-to-vnet-1 |

| Modèle de déploiement de réseau virtuel |

Gestionnaire de ressources |

| Je connais mon ID de ressource |

Cochez la case |

| ID de ressource |

Entrez l’ID de ressource pour vnet-2 |

| Répertoire |

Sélectionnez l’annuaire Microsoft Entra ID qui correspond à vnet-2 et user-2 |

| Paramètres d’appairage de réseaux virtuels distants |

|

| Autoriser « le réseau virtuel appairé » à accéder à « vnet-1 » |

Conservez la valeur par défaut Activé |

| Autoriser « le réseau virtuel appairé » à recevoir le trafic transféré depuis « vnet-1 » |

Cochez la case |

| Résumé du réseau virtuel local |

|

| Nom du lien de peering |

vnet-1-to-vnet-2 |

| Paramètres d’appairage de réseaux virtuels locaux |

|

| Autoriser « vnet-1 » à accéder au « réseau virtuel appairé » |

Conservez la valeur par défaut Activé |

| Autoriser « vnet-1 » à recevoir le trafic transféré depuis « le réseau virtuel appairé » |

Cochez la case |

Sélectionnez Ajouter.

Déconnectez-vous du portail en tant que user-1.

Se connecter à subscription-1

Utilisez Connect-AzAccount pour vous connecter à subscription-1.

Connect-AzAccount

Si vous utilisez un compte pour les deux abonnements, connectez-vous à ce compte et remplacez le contexte de l’abonnement par subscription-1 avec Set-AzContext.

Set-AzContext -Subscription subscription-1

Se connecter à subscription-2

Authentifiez-vous auprès de subscription-2 afin que l’appairage puisse être configuré.

Utilisez Connect-AzAccount pour vous connecter à subscription-2.

Connect-AzAccount

Passer sur subscription-1 (facultatif)

Il peut être nécessaire de revenir à subscription-1 pour poursuivre les actions dans subscription-1.

Remplacez le contexte par subscription-1.

Set-AzContext -Subscription subscription-1

Créer une connexion de peering

Utilisez Add-AzVirtualNetworkPeering pour créer une connexion d’appairage entre vnet-1 et vnet-2.

$netA = @{

Name = 'vnet-1'

ResourceGroupName = 'test-rg'

}

$vnetA = Get-AzVirtualNetwork @netA

$peer = @{

Name = 'vnet-1-to-vnet-2'

VirtualNetwork = $vnetA

RemoteVirtualNetworkId = '/subscriptions/<subscription-2-Id>/resourceGroups/test-rg-2/providers/Microsoft.Network/virtualNetworks/vnet-2'

}

Add-AzVirtualNetworkPeering @peer

Utilisez Get-AzVirtualNetworkPeering pour obtenir l’état des connexions d’appairage de vnet-1 à vnt-2.

$status = @{

ResourceGroupName = 'test-rg'

VirtualNetworkName = 'vnet-1'

}

Get-AzVirtualNetworkPeering @status | Format-Table VirtualNetworkName, PeeringState

PS /home/azureuser> Get-AzVirtualNetworkPeering @status | Format-Table VirtualNetworkName, PeeringState

VirtualNetworkName PeeringState

------------------ ------------

vnet-1 Initiated

Se connecter à subscription-1

Utilisez az sign-in pour vous connecter à subscription-1.

az login

Si vous utilisez un compte pour les deux abonnements, connectez-vous à ce compte et remplacez le contexte de l’abonnement par subscription-1 avec az account set.

az account set --subscription "subscription-1"

Se connecter à subscription-2

Authentifiez-vous auprès de subscription-2 afin que l’appairage puisse être configuré.

Utilisez az sign-in pour vous connecter à subscription-2.

az login

Passer sur subscription-1 (facultatif)

Il peut être nécessaire de revenir à subscription-1 pour poursuivre les actions dans subscription-1.

Remplacez le contexte par subscription-1.

az account set --subscription "subscription-1"

Créer une connexion de peering

Utilisez az network vnet peering create pour créer une connexion d’appairage entre vnet-1 et vnet-2.

az network vnet peering create \

--name vnet-1-to-vnet-2 \

--resource-group test-rg \

--vnet-name vnet-1 \

--remote-vnet /subscriptions/<subscription-2-Id>/resourceGroups/test-rg-2/providers/Microsoft.Network/VirtualNetworks/vnet-2 \

--allow-vnet-access

Utilisez az network vnet peering list pour obtenir l’état des connexions d’appairage de vnet-1 à vnet-2.

az network vnet peering list \

--resource-group test-rg \

--vnet-name vnet-1 \

--output table

La connexion de peering s’affiche dans Peerings dans un état Initié. Pour terminer la pair, une connexion correspondante doit être configurée dans vnet-2.

Créer une connexion d’appairage - vnet-2 à vnet-1

Vous avez besoin des ID de la ressource pour vnet-1 des étapes précédentes pour configurer la connexion d’appairage.

Connectez-vous au Portail Azure en tant que user-2. Si vous utilisez un compte pour les deux abonnements, passez sur subscription-2 dans le portail.

Dans la zone de recherche située en haut du portail, entrez Réseau virtuel. Sélectionnez Réseaux virtuels dans les résultats de la recherche.

Sélectionnez vnet-2.

Sélectionnez Peerings.

Sélectionnez Ajouter.

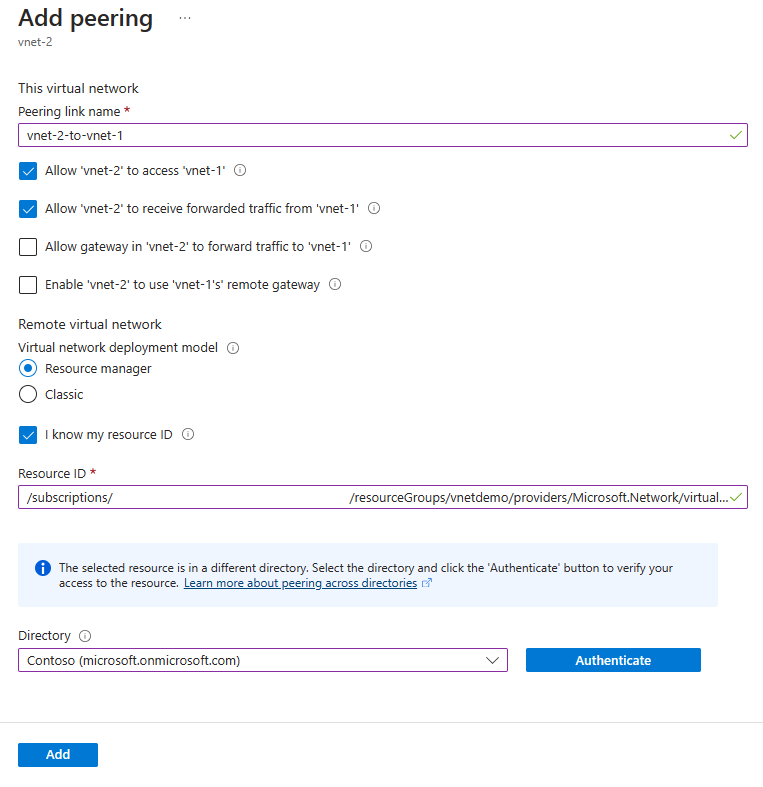

Dans Ajouter peering, entrez ou sélectionnez les informations suivantes :

| Paramètre |

Valeur |

| Résumé du réseau virtuel distant |

|

| Nom du lien de peering |

vnet-1-to-vnet-2 |

| Modèle de déploiement de réseau virtuel |

Gestionnaire de ressources |

| Je connais mon ID de ressource |

Cochez la case |

| ID de ressource |

Entrez l’ID de ressource pour vnet-2 |

| Répertoire |

Sélectionnez l’annuaire Microsoft Entra ID qui correspond à vnet-1 et user-1 |

| Paramètres d’appairage de réseaux virtuels distants |

|

| Autoriser « le réseau virtuel appairé » à accéder à « vnet-1 » |

Conservez la valeur par défaut Activé |

| Autoriser « le réseau virtuel appairé » à recevoir le trafic transféré depuis « vnet-1 » |

Cochez la case |

| Résumé du réseau virtuel local |

|

| Nom du lien de peering |

vnet-1-to-vnet-2 |

| Paramètres d’appairage de réseaux virtuels locaux |

|

| Autoriser « vnet-1 » à accéder au « réseau virtuel appairé » |

Conservez la valeur par défaut Activé |

| Autoriser « vnet-1 » à recevoir le trafic transféré depuis « le réseau virtuel appairé » |

Cochez la case |

Sélectionnez Ajouter.

Dans la zone déroulante, sélectionnez le Répertoire qui correspond à vnet-1 et user-1.

Sélectionnez Authentifier.

Sélectionnez Ajouter.

Se connecter à subscription-2

Utilisez Connect-AzAccount pour vous connecter à subscription-2.

Connect-AzAccount

Si vous utilisez un compte pour les deux abonnements, connectez-vous à ce compte et remplacez le contexte de l’abonnement par subscription-2 avec Set-AzContext.

Set-AzContext -Subscription subscription-2

Se connecter à subscription-1

Authentifiez-vous auprès de subscription-1 afin que l’appairage puisse être configuré.

Utilisez Connect-AzAccount pour vous connecter à subscription-1.

Connect-AzAccount

Passer sur subscription-2 (facultatif)

Il peut être nécessaire de revenir à subscription-2 pour poursuivre les actions dans subscription-2.

Remplacez le contexte par subscription-2.

Set-AzContext -Subscription subscription-2

Créer une connexion de peering

Utilisez Add-AzVirtualNetworkPeering pour créer une connexion d’appairage entre vnet-2 et vnet-1.

$netB = @{

Name = 'vnet-2'

ResourceGroupName = 'test-rg-2'

}

$vnetB = Get-AzVirtualNetwork @netB

$peer = @{

Name = 'vnet-2-to-vnet-1'

VirtualNetwork = $vnetB

RemoteVirtualNetworkId = '/subscriptions/<subscription-1-Id>/resourceGroups/test-rg/providers/Microsoft.Network/virtualNetworks/vnet-1'

}

Add-AzVirtualNetworkPeering @peer

Utilisez Get-AzVirtualNetworkPeering pour obtenir l’état des connexions d’appairage de vnet-2 à vnet-1.

$status = @{

ResourceGroupName = 'test-rg-2'

VirtualNetworkName = 'vnet-2'

}

Get-AzVirtualNetworkPeering @status | Format-Table VirtualNetworkName, PeeringState

PS /home/azureuser> Get-AzVirtualNetworkPeering @status | Format-Table VirtualNetworkName, PeeringState

VirtualNetworkName PeeringState

------------------ ------------

vnet-2 Connected

Se connecter à subscription-2

Utilisez az sign-in pour vous connecter à subscription-2.

az login

Si vous utilisez un compte pour les deux abonnements, connectez-vous à ce compte et remplacez le contexte de l’abonnement par subscription-2 avec az account set.

az account set --subscription "subscription-2"

Se connecter à subscription-1

Authentifiez-vous auprès de subscription-1 afin que l’appairage puisse être configuré.

Utilisez az sign-in pour vous connecter à subscription-1.

az login

Passer sur subscription-2 (facultatif)

Il peut être nécessaire de revenir à subscription-2 pour poursuivre les actions dans subscription-2.

Remplacez le contexte par subscription-2.

az account set --subscription "subscription-2"

Créer une connexion de peering

Utilisez az network vnet peering create pour créer une connexion d’appairage entre vnet-2 et vnet-1.

az network vnet peering create \

--name vnet-2-to-vnet-1 \

--resource-group test-rg-2 \

--vnet-name vnet-2 \

--remote-vnet /subscriptions/<subscription-1-Id>/resourceGroups/test-rg/providers/Microsoft.Network/VirtualNetworks/vnet-1 \

--allow-vnet-access

Utilisez az network vnet peering list pour obtenir l’état des connexions d’appairage de vnet-2 à vnet-1.

az network vnet peering list \

--resource-group test-rg-2 \

--vnet-name vnet-2 \

--output table

Le peering est établi avec succès une fois que vous voyez Connecté dans la colonne État de peering pour les deux réseaux virtuels du peering. Les ressources Azure que vous créez dans un réseau virtuel sont désormais en mesure de communiquer entre elles via leurs adresses IP. Si vous utilisez la résolution de noms Azure par défaut pour les réseaux virtuels, les ressources des réseaux virtuels ne peuvent pas résoudre les noms sur les réseaux virtuels. Si vous souhaitez résoudre des noms sur les réseaux virtuels d’un Peering, vous devez créer votre propre serveur DNS (Domain Name System) ou utiliser Azure DNS.

Pour obtenir plus d’informations sur l'utilisation de votre propre DNS pur la résolution de noms, voir Résolution de noms à l'aide de votre propre serveur DNS.

Pour plus d’informations sur Azure DNS, consultez Qu’est-ce qu’Azure DNS ?.

Étapes suivantes