Notes

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de vous connecter ou de modifier des répertoires.

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de modifier des répertoires.

Vous pouvez utiliser un groupe de sécurité réseau Azure pour filtrer le trafic réseau à destination et en provenance des ressources Azure dans un réseau virtuel Azure. Un groupe de sécurité réseau contient des règles de sécurité qui autorisent ou rejettent le trafic réseau entrant et sortant vers différents types de ressources Azure. Pour chaque règle, vous pouvez spécifier la source et la destination, le port et le protocole.

Vous pouvez déployer des ressources à partir de plusieurs services Azure dans un réseau virtuel Azure. Pour une liste complète, consultez Services pouvant être déployés dans un réseau virtuel. Vous pouvez associer zéro ou un groupe de sécurité réseau à chaque sous-réseau de réseau virtuel et interface réseau dans une machine virtuelle. Vous pouvez associer le même groupe de sécurité réseau à autant d’interfaces réseau individuelles et autant de sous-réseaux que vous le souhaitez.

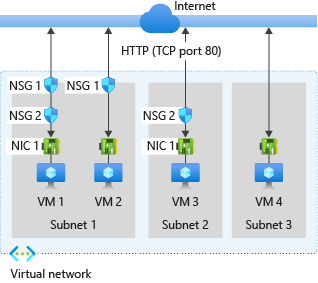

L’image suivante illustre les différents scénarios de déploiement des groupes de sécurité réseau afin d’autoriser le trafic réseau vers et à partir d’internet via le port TCP 80 :

Reportez-vous au diagramme précédent pour comprendre comment Azure traite les règles entrantes et sortantes. L’image illustre la façon dont les groupes de sécurité réseau gèrent le filtrage du trafic.

Trafic entrant

Pour le trafic entrant, Azure traite d’abord les règles dans un groupe de sécurité réseau associées à un sous-réseau, si elles existent, puis les règles dans un groupe de sécurité réseau associées à l’interface réseau, si elles existent. Ce processus inclut également un trafic intra-sous-réseau.

VM1 : NSG1 traite les règles de sécurité, car NSG1 est associé au sous-réseau 1 et VM1 réside dans le sous-réseau1. La règle de sécurité par défaut DenyAllInbound bloque le trafic, sauf si une règle autorise explicitement le port 80 entrant. L’interface réseau associée à NSG2 n’évalue pas le trafic bloqué. Toutefois, si NSG1 autorise le port 80 dans sa règle de sécurité, NSG2 évalue ensuite le trafic. Pour autoriser le port 80 sur la machine virtuelle, NSG1 et NSG2 doivent inclure une règle qui autorise le port 80 à partir d’Internet.

VM2 : Les règles dans NSG1 sont traitées étant donné que VM2 se trouve également dans Subnet1. Dans la mesure où VM2 ne dispose pas d’un groupe de sécurité réseau associé à son interface réseau, elle reçoit tout le trafic autorisé via NSG1 ou se voit refuser tout le trafic refusé par NSG1. Le trafic est soit autorisé, soit refusé à toutes les ressources dans le même sous-réseau lorsqu’un groupe de sécurité réseau est associé à un sous-réseau.

VM3 : dans la mesure où il n’existe aucun groupe de sécurité réseau associé à Subnet2, le trafic est autorisé dans un sous-réseau et traité par NSG2, car NSG2 est associé à l’interface réseau attachée à VM3.

VM4 : le trafic est bloqué vers VM4, car aucun groupe de sécurité réseau n’est associé à Subnet3 ou à l’interface réseau dans la machine virtuelle. L’intégralité du trafic réseau est bloquée via une interface réseau et un sous-réseau si aucun groupe de sécurité réseau ne leur est associé. La machine virtuelle avec une adresse IP publique standard est sécurisée par défaut. Pour que le trafic provienne d’Internet, un groupe de sécurité réseau doit être attribué au sous-réseau ou à la carte réseau de la machine virtuelle. Pour plus d’informations, consultez la version de l’adresse IP

Trafic sortant

Pour le trafic sortant, Azure traite d’abord les règles dans un groupe de sécurité réseau associées à une interface réseau, si elles existent, puis les règles dans un groupe de sécurité réseau associées au sous-réseau, si elles existent. Ce processus inclut également un trafic intra-sous-réseau.

VM1 : Les règles de sécurité dans NSG2 sont traitées. La règle de sécurité par défaut AllowInternetOutbound à la fois de NSG1 et de NSG2 autorise le trafic, sauf si vous avez créé une règle de sécurité qui refuse le port 80 sortant vers Internet. Si NSG2 refuse le port 80 dans sa règle de sécurité, il refuse le trafic et NSG1 ne l’évalue jamais. Pour refuser le port 80 à partir de la machine virtuelle, l’un au moins des groupes de sécurité réseau doit disposer d’une règle qui refuse l’accès à Internet par le port 80.

VM2 : tout le trafic est envoyé via l’interface réseau au sous-réseau, étant donné que l’interface réseau attachée à VM2 ne dispose pas d’un groupe de sécurité réseau associé. Les règles dans NSG1 sont traitées.

VM3 : si NSG2 refuse le port 80 dans sa règle de sécurité, il refuse le trafic. Si NSG2 ne refuse pas le port 80, la règle de sécurité par défaut AllowInternetOutbound de NSG2 autorise le trafic, car aucun groupe de sécurité réseau n’est associé à Subnet2.

VM4 : L’ensemble du trafic réseau est autorisé depuis VM4, car aucun groupe de sécurité réseau n’est associé à Subnet3 ou à l’interface réseau associée à la machine virtuelle.

Trafic intra-sous-réseau

Il est important de noter que les règles de sécurité dans un groupe de sécurité réseau (NSG) associé à un sous-réseau peuvent perturber la connectivité entre les machines virtuelles (VM) qui le composent. Par défaut, les machines virtuelles du même sous-réseau peuvent communiquer en fonction d’une règle de groupe de sécurité réseau par défaut autorisant le trafic intra-sous-réseau. Si vous ajoutez une règle à NSG1 qui refuse tout le trafic entrant et sortant, VM1 et VM2 ne peuvent pas communiquer entre elles.

Vous pouvez facilement afficher des règles d’agrégation appliquées à une interface réseau en consultant les règles de sécurité efficaces relatives à une interface réseau. Vous pouvez également utiliser la fonctionnalité de vérification du flux IP dans Azure Network Watcher pour déterminer si la communication est autorisée vers ou à partir d’une interface réseau. Vous pouvez utiliser la vérification de flux IP pour déterminer si une communication est autorisée ou refusée. En outre, utilisez la vérification du flux IP pour faire apparaître l’identité de la règle de sécurité réseau responsable de l’autorisation ou du refus du trafic.

Conseil

Sauf si vous avez une raison particulière, nous vous recommandons d’associer un groupe de sécurité réseau à un sous-réseau ou à une interface réseau, mais pas aux deux. Les règles d’un groupe de sécurité réseau associé à un sous-réseau peuvent entrer en conflit avec les règles d’un groupe de sécurité réseau associé à une interface réseau. Il se peut que vous rencontriez des problèmes de communication inattendus qui nécessitent un dépannage.

Étapes suivantes

Découvrez les ressources Azure que vous pouvez déployer dans un réseau virtuel. Consultez Intégration de réseau virtuel pour les services Azure pour trouver des ressources qui prennent en charge les groupes de sécurité réseau.

Pour créer un groupe de sécurité réseau, suivez un tutoriel rapide pour acquérir de l’expérience dans la création d’un groupe.

Si vous êtes familier avec les groupes de sécurité réseau et que vous devez en gérer un, consultez Gérer un groupe de sécurité réseau.

Si vous rencontrez des problèmes de communication et que vous avez besoin résoudre les problèmes de groupes de sécurité réseau, consultez Diagnostiquer un problème de filtre de trafic réseau sur une machine virtuelle.

Découvrez comment activer les journaux de flux de groupe de sécurité réseau pour analyser le trafic réseau vers et à partir des ressources auxquelles un groupe de sécurité réseau est associé.