Notes

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de vous connecter ou de modifier des répertoires.

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de modifier des répertoires.

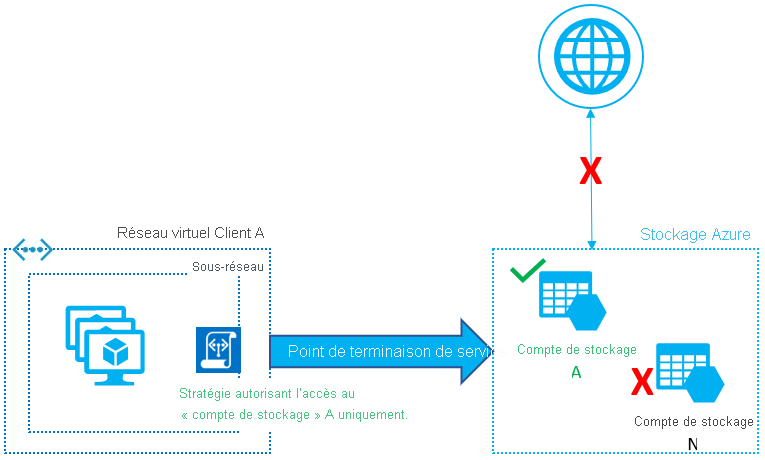

Les stratégies de points de terminaison de service de réseau virtuel permettent de filtrer le trafic de réseau virtuel sortant vers les comptes de stockage Azure sur le point de terminaison de service et d’exfiltrer des données uniquement vers des comptes de stockage Azure spécifiques. Les stratégies de points de terminaison fournissent un contrôle d’accès précis pour le trafic de réseau virtuel vers Stockage Azure lors de la connexion via le point de terminaison de service.

Cette fonctionnalité est généralement disponible pour le stockage Azure dans toutes les régions Azure à l’échelle internationale.

Principaux avantages

Les stratégies de point de terminaison de service de réseau virtuel offrent les avantages suivants :

Sécurité renforcée pour votre trafic de réseau virtuel vers Stockage Azure

Les étiquettes de service Azure pour les groupes de sécurité réseau vous permettent de restreindre le trafic sortant du réseau virtuel vers des régions de stockage Azure spécifiques. Toutefois, ce processus autorise le trafic vers n’importe quel compte au sein de la région de stockage Azure sélectionnée.

Les stratégies de points de terminaison vous permettent de spécifier les comptes de stockage Azure qui bénéficient d’un accès sortant du réseau virtuel et limitent l’accès à tous les autres comptes de stockage. Il apporte un contrôle de sécurité beaucoup plus précis pour la protection de l’exfiltration de données à partir de votre réseau virtuel.

Stratégies évolutives et hautement disponibles pour filtrer le trafic de service Azure

Les stratégies de point de terminaison fournissent une solution évolutive horizontalement et hautement disponible pour filtrer le trafic de service Azure à partir de réseaux virtuels, sur les points de terminaison de service. Aucun temps système supplémentaire n’est nécessaire afin de maintenir les appliances réseau centrales pour ce trafic sur vos réseaux virtuels.

Objet JSON pour les stratégies de points de terminaison de service

Examinons rapidement l’objet de stratégie de point de terminaison de service.

"serviceEndpointPolicyDefinitions": [

{

"description": null,

"name": "MySEP-Definition",

"resourceGroup": "MySEPDeployment",

"service": "Microsoft.Storage",

"serviceResources": [

"/subscriptions/subscriptionID/resourceGroups/MySEPDeployment/providers/Microsoft.Storage/storageAccounts/mystgacc"

],

"type": "Microsoft.Network/serviceEndpointPolicies/serviceEndpointPolicyDefinitions"

}

]

Configuration

Vous pouvez configurer les stratégies de points de terminaison pour limiter le trafic de réseau virtuel à des comptes de stockage Azure spécifiques.

La stratégie de point de terminaison de service est configurée sur un sous-réseau dans un réseau virtuel. Les points de terminaison de service pour le stockage Azure doivent être activés sur le sous-réseau afin d’appliquer la stratégie.

La règle des points de terminaison vous permet d’ajouter des comptes de stockage Azure spécifiques à la liste d’autorisation à l’aide du format resourceId. Vous pouvez restreindre l'accès à :

Tous les comptes de stockage d’un abonnement

E.g. /subscriptions/subscriptionIdTous les comptes de stockage d’un groupe de ressources

E.g. subscriptions/subscriptionId/resourceGroups/resourceGroupNameUn compte de stockage individuel (en listant le resourceId Azure Resource Manager correspondant). Cela concerne le trafic vers les objets blob, les tables, les files d’attente, les fichiers et Azure Data Lake Storage Gen2.

E.g. /subscriptions/subscriptionId/resourceGroups/resourceGroupName/providers/Microsoft.Storage/storageAccounts/storageAccountName

Par défaut, si aucune stratégie n’est attachée à un sous-réseau avec des points de terminaison, vous pouvez accéder à tous les comptes de stockage du service. Une fois qu’une stratégie est configurée sur ce sous-réseau, seules les ressources spécifiées dans la stratégie sont accessibles à partir d’instances de calcul dans ce sous-réseau. L’accès à tous les autres comptes de stockage est refusé.

Lorsque vous appliquez des stratégies de points de terminaison de service à un sous-réseau, l’étendue du point de terminaison de service de stockage Azure est mise à niveau de régionale vers mondiale. Ce processus signifie que tout le trafic vers le stockage Azure est sécurisé par la suite sur le point de terminaison de service. Les stratégies de points de terminaison de service sont également applicables à l’échelle mondiale. Tous les comptes de stockage qui ne sont pas explicitement autorisés se voient refuser l’accès.

Vous pouvez appliquer plusieurs stratégies à un sous-réseau. Lorsque plusieurs stratégies sont associées au sous-réseau, le trafic de réseau virtuel vers les ressources spécifiées dans toutes ces stratégies est autorisé. L’accès à toutes les autres ressources de service, qui ne sont pas spécifiées dans ces stratégies, est refusé.

Notes

Les stratégies de points de terminaison de service étant des stratégies d’autorisation, à part les ressources spécifiées, toutes les autres ressources sont limitées. Vérifiez que toutes les dépendances de ressource de service pour vos applications sont identifiées et listées dans la stratégie.

Seuls les comptes de stockage utilisant le modèle de ressource Azure peuvent être spécifiés dans la stratégie de point de terminaison. Les comptes de stockage Azure classiques ne prennent pas en charge les stratégies de points de terminaison de service Azure.

L’accès secondaire RA-GRS est automatiquement autorisé si le compte principal est répertorié.

Les comptes de stockage peuvent se trouver dans le même abonnement, dans un autre abonnement ou dans le locataire Microsoft Entra en tant que réseau virtuel.

Scénarios

Réseaux virtuels appairés, connectés ou multiples : Pour filtrer le trafic dans des réseaux virtuels appairés, les stratégies de point de terminaison doivent leur être appliquées individuellement.

Filtrage du trafic Internet avec des appliances réseau ou le Pare-feu Azure : Filtrez le trafic du service Azure avec des stratégies, sur les points de terminaison de service et filtrez le reste du trafic Internet ou Azure par le biais d’appliances ou du pare-feu Azure.

Filtrage du trafic sur les services Azure déployés dans les réseaux virtuels : pour l'instant, les stratégies de points de terminaison du service Azure ne sont pas prises en charge pour les services Azure gérés qui sont déployés dans votre réseau virtuel.

Filtrage du trafic local vers les services Azure : Les stratégies de point de terminaison de service s’appliquent uniquement au trafic en provenance des sous-réseaux associés aux stratégies. Pour autoriser l’accès à des ressources de service Azure spécifiques en local, le trafic doit être filtré à l’aide d’appliances de réseau virtuel ou de pare-feu.

Journalisation et résolution des problèmes

Aucun enregistrement centralisé n’est disponible pour les stratégies de point de terminaison de service. Pour les journaux de ressources de service, consultez Journalisation des points de terminaison de service.

Scénarios de résolution des problèmes

Accès refusé aux comptes de stockage qui fonctionnaient dans la préversion (et non dans la région géographiquement associée)

Avec la mise à niveau du stockage Azure pour utiliser des balises de service global, l’étendue du point de terminaison de service et, par conséquent, les stratégies de points de terminaison de service sont désormais globales. Ainsi, tout le trafic vers le stockage Azure est chiffré sur les points de terminaison de service et l’accès est autorisé uniquement aux comptes de stockage qui sont explicitement listés dans la stratégie.

Établissez explicitement une liste d’autorisation de tous les comptes de stockage requis pour restaurer l’accès.

Contactez le support Azure.

L’accès est refusé aux comptes répertoriés dans les stratégies de point de terminaison

Le filtrage des groupes de sécurité réseau ou du pare-feu peut bloquer l’accès

Si la suppression/nouvelle application de la stratégie entraîne la perte de la connectivité :

Vérifiez que le service Azure est configuré pour autoriser l’accès à partir du réseau virtuel sur les points de terminaison, ou que la stratégie par défaut pour la ressource est définie sur Allow All (Tout autoriser).

Vérifiez que les diagnostics de service affichent le trafic sur les points de terminaison.

Vérifiez si les journaux de flux de groupe de sécurité réseau affichent l’accès et si les journaux d’activité de stockage affichent l’accès, comme prévu, sur les points de terminaison de service.

Contactez le support Azure.

L’accès est refusé aux comptes non répertoriés dans les stratégies de point de terminaison de service

Vérifiez que le stockage Azure est configuré pour autoriser l’accès à partir du réseau virtuel sur les points de terminaison, ou que la stratégie par défaut pour la ressource est définie sur Allow All (Tout autoriser).

Vérifiez que les comptes ne sont pas des comptes de stockage classiques avec les stratégies de points de terminaison de service sur le sous-réseau.

Un service Azure managé a cessé de fonctionner après l’application d’une stratégie de point de terminaison de service sur le sous-réseau

- Les services gérés autres qu’Azure SQL Managed Instance ne sont actuellement pas pris en charge avec les points de terminaison de service.

L’accès aux comptes de stockage gérés a cessé de fonctionner après l’application d’une stratégie de point de terminaison de service sur le sous-réseau

- Les comptes de stockage gérés ne sont pas pris en charge avec les stratégies de points de terminaison de service. Si les stratégies sont configurées, l’accès à tous les comptes de stockage gérés est refusé par défaut. Si votre application doit accéder à des comptes de stockage gérés, les stratégies de point de terminaison ne doivent pas être utilisées pour ce trafic.

Approvisionnement

Un utilisateur avec accès en écriture à un réseau virtuel configure les stratégies de point de terminaison de service sur les sous-réseaux. En savoir plus sur les rôles intégrés Azure et l’assignation d’autorisations spécifiques aux rôles personnalisés.

Les réseaux virtuels et les comptes de stockage Azure peuvent se trouver dans des abonnements identiques ou différents, ou dans des locataires Microsoft Entra.

Limites

Vous pouvez uniquement déployer des stratégies de point de terminaison de service sur des réseaux virtuels déployés à l’aide du modèle de déploiement Azure Resource Manager.

Les réseaux virtuels doivent se trouver dans la même région et le même abonnement que la stratégie de point de terminaison du service.

Vous pouvez uniquement appliquer la stratégie de point de terminaison de service sur un sous-réseau si les points de terminaison de service sont configurés pour les services Azure répertoriés dans la stratégie.

Vous ne pouvez pas utiliser les stratégies de points de terminaison de service pour le trafic allant de votre réseau local aux services Azure.

Les services gérés Azure autres qu’Azure SQL Managed Instance ne prennent actuellement pas en charge les stratégies de points de terminaison. Cette limite concerne les services managés déployés dans des sous-réseaux partagés (tels que Azure Batch, Microsoft Entra Domain Services, Azure Application Gateway, la passerelle VPN Azure, le pare-feu Firewall) ou dans des sous-réseaux dédiés (tels que Azure App Service Environment, Azure Cache pour Redis, Azure API Management, les services managés classiques).

Avertissement

Les services Azure déployés dans votre réseau virtuel, comme Azure HDInsight, accèdent aux autres services Azure, comme Stockage Azure, pour les besoins de l’infrastructure. La restriction de stratégie de point de terminaison à des ressources spécifiques peut bloquer l’accès à ces ressources d’infrastructure pour les services Azure déployés dans votre réseau virtuel.

- Les comptes de stockage classiques ne sont pas pris en charge dans les stratégies de points de terminaison. Par défaut, les stratégies refusent l’accès à tous les comptes de stockage classiques. Si votre application doit accéder à Azure Resource Manager et à des comptes de stockage classiques, les stratégies de points de terminaison ne doivent pas être utilisées pour ce trafic.

Tarification et limites

L’utilisation des points de terminaison de service n’engendre pas de frais supplémentaires. Le modèle de tarification actuel pour les services Azure (comme Stockage Azure) reste le même que celui utilisé actuellement, sur les points de terminaison de service.

Les limites suivantes sont appliquées sur les stratégies de point de terminaison de service :

| Ressource | Limite par défaut |

|---|---|

| ServiceEndpointPoliciesPerSubscription | 500 |

| ServiceEndpointPoliciesPerSubnet | 100 |

| ServiceEndpointPoliciesPerVirtualNetwork | 100 |

| ServiceResourcesPerServiceEndpointPolicyDefinition | 200 |

Étapes suivantes

Découvrez comment configurer des stratégies de point de terminaison de service de réseau virtuel

En savoir plus sur les points de terminaison de service de réseau virtuel