Configurer un locataire Microsoft Entra pour les connexions de VPN utilisateur P2S avec le protocole OpenVPN

Quand vous vous connectez à votre réseau virtuel en utilisant un VPN utilisateur Virtual WAN (point à site), vous avez le choix du protocole à utiliser. Le protocole que vous utilisez détermine les options d’authentification qui sont à votre disposition. Si vous utilisez le protocole OpenVPN, l’authentification Microsoft Entra est une des options d’authentification disponibles que vous pouvez utiliser. Cet article vous aide à configurer un locataire Microsoft Entra pour utiliser un VPN utilisateur Virtual WAN (point à site) à l’aide de l’authentification OpenVPN.

Remarque

L’authentification Microsoft Entra ID est prise en charge uniquement pour les connexions par le protocole OpenVPN® et nécessite l’application Azure VPN Client.

1. Créer le locataire Microsoft Entra

Veillez à disposer d’un locataire Microsoft Entra. Si vous n’avez pas de locataire Microsoft Entra, vous pouvez en créer un en suivant les étapes de l’article Créer un locataire :

- Nom de l’organisation

- Nom de domaine initial

2. Créer des utilisateurs pour le locataire Microsoft Entra

Créez deux comptes dans le locataire Microsoft Entra nouvellement créé. Pour les étapes à suivre, consultez Ajouter ou supprimer un nouvel utilisateur.

- Compte d’administrateur général

- Compte d’utilisateur

Le compte d’administrateur général sera utilisé pour accorder le consentement à l’inscription de l’application VPN Azure. Le compte d’utilisateur peut être utilisé pour tester l’authentification OpenVPN.

Attribuez le rôle Administrateur général à un des comptes. Pour les étapes à suivre, consultez Attribuer des rôles d’administrateur et de non-administrateur à des utilisateurs avec Microsoft Entra ID.

3. Accorder le consentement à l’inscription de l’application VPN Azure

Connectez-vous au portail Azure en tant qu'utilisateur doté du rôle d'Administrateur général.

Ensuite, accordez le consentement de l’administrateur pour votre organisation. Ceci permet à l’application VPN Azure de se connecter et de lire les profils utilisateur. Copiez et collez l'URL correspondant à votre emplacement de déploiement sur la barre d'adresse de votre navigateur :

Public

https://login.microsoftonline.com/common/oauth2/authorize?client_id=41b23e61-6c1e-4545-b367-cd054e0ed4b4&response_type=code&redirect_uri=https://portal.azure.com&nonce=1234&prompt=admin_consentAzure Government

https://login.microsoftonline.us/common/oauth2/authorize?client_id=51bb15d4-3a4f-4ebf-9dca-40096fe32426&response_type=code&redirect_uri=https://portal.azure.us&nonce=1234&prompt=admin_consentMicrosoft Cloud Allemagne

https://login-us.microsoftonline.de/common/oauth2/authorize?client_id=538ee9e6-310a-468d-afef-ea97365856a9&response_type=code&redirect_uri=https://portal.microsoftazure.de&nonce=1234&prompt=admin_consentMicrosoft Azure géré par 21Vianet

https://login.chinacloudapi.cn/common/oauth2/authorize?client_id=49f817b6-84ae-4cc0-928c-73f27289b3aa&response_type=code&redirect_uri=https://portal.azure.cn&nonce=1234&prompt=admin_consentRemarque

Si vous utilisez un compte d’administrateur général qui n’est pas natif du locataire Microsoft Entra pour fournir un consentement, remplacez « common » par l’ID de locataire Microsoft Entra dans l’URL. Dans certains autres cas, vous devrez peut-être aussi remplacer « common » par votre ID de locataire. Pour savoir comment rechercher votre ID de locataire, consultez Comment trouver votre ID de locataire Microsoft Entra.

Si vous y êtes invité, sélectionnez le compte qui a le rôle Administrateur général.

Dans la page Autorisations demandées, sélectionnez Accepter.

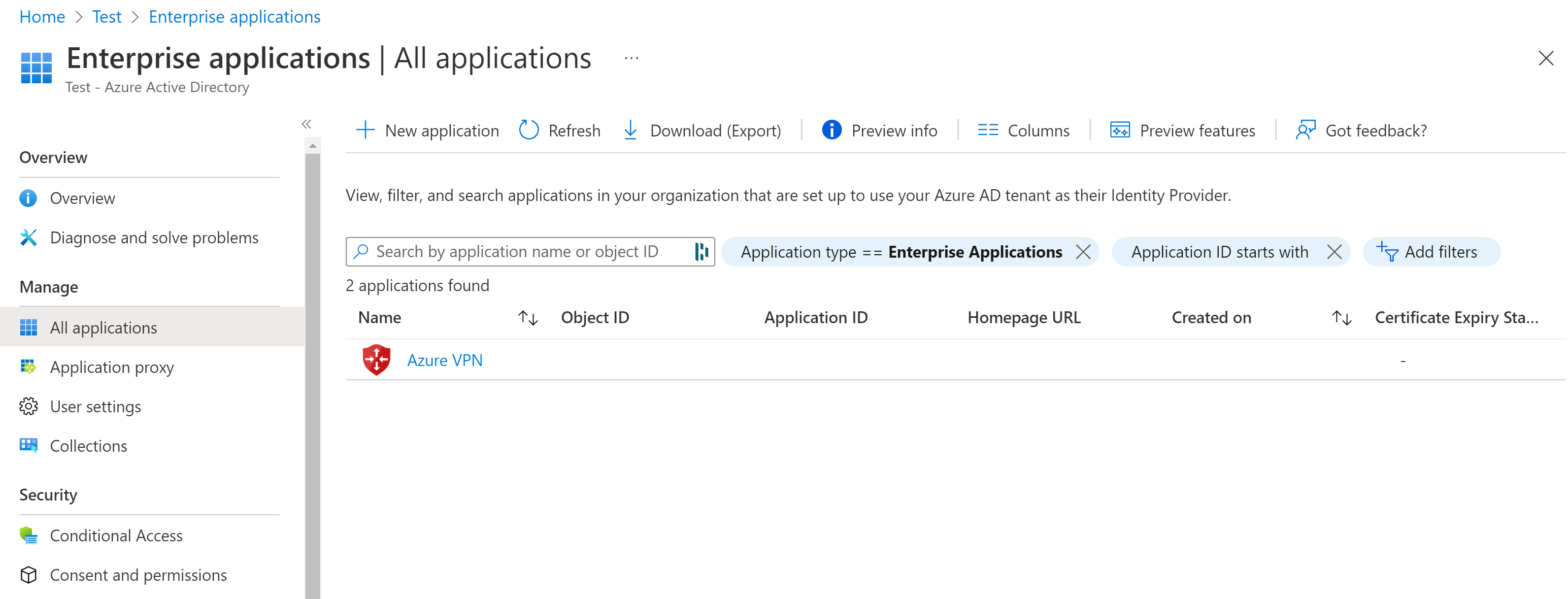

Accédez à Microsoft Entra ID. Dans le volet gauche, cliquez sur Applications d’entreprise. Vous verrez VPN Azure listé.

Étapes suivantes

Pour vous connecter à vos réseaux virtuels à l’aide de l’authentification Microsoft Entra, vous devez créer une configuration VPN utilisateur et l’associer à un hub virtuel. Consultez Configurer l’authentification Microsoft Entra pour une connexion point à site à Azure.