Notes

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de vous connecter ou de modifier des répertoires.

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de modifier des répertoires.

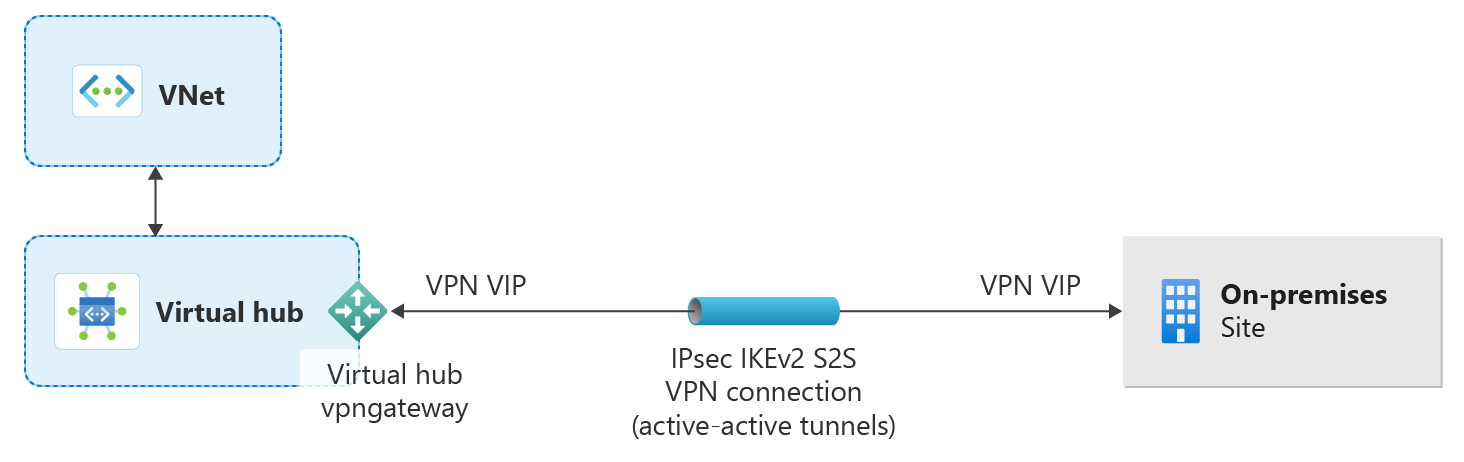

Ce didacticiel vous montre comment utiliser Virtual WAN pour vous connecter à vos ressources dans Azure via une connexion VPN IPsec/IKE (IKEv1 et IKEv2). Ce type de connexion requiert un périphérique VPN local disposant d’une adresse IP publique exposée en externe. Pour plus d’informations sur Azure Virtual WAN, consultez l’article Vue d’ensemble d’Azure Virtual WAN.

Ce didacticiel vous montre comment effectuer les opérations suivantes :

- Créer un WAN virtuel

- Configurer les paramètres de base d’un hub virtuel

- Configurer les paramètres d’une passerelle VPN site à site

- Créer un site

- Connecter un site à un hub virtuel

- Connecter un site VPN à un hub virtuel

- Connecter un réseau virtuel à un hub virtuel

- Télécharger un fichier de configuration

- Afficher ou modifier votre passerelle VPN

Notes

Si vous avez de nombreux sites, vous utiliseriez généralement un partenaire WAN virtuel pour créer cette configuration. Toutefois, vous pouvez créer cette configuration vous-même si vous êtes familiarisé avec la mise en réseau et expert dans la configuration de votre propre périphérique VPN.

Prérequis

Vérifiez que les critères suivants sont remplis avant de commencer votre configuration :

Vous avez un abonnement Azure. Si vous n’avez pas d’abonnement Azure, créez un compte gratuit.

Vous avez un réseau virtuel auquel vous souhaitez vous connecter.

- Vérifiez qu’aucun des sous-réseaux de votre réseau local ne chevauche les réseaux virtuels auxquels vous souhaitez vous connecter.

- Pour créer un réseau virtuel dans le portail Azure, consultez le guide de démarrage rapide.

Votre réseau virtuel ne doit pas déjà avoir de passerelle de réseau virtuel.

- Si votre réseau virtuel comprend déjà des passerelles (VPN ou ExpressRoute), vous devez toutes les supprimer avant de continuer.

- Cette configuration nécessite que les réseaux virtuels soient connectés uniquement à la passerelle du hub Virtual WAN.

Déterminez la plage d’adresses IP que vous souhaitez utiliser pour l’espace d’adressage privé de votre hub virtuel. Cette information est utilisée lors de la configuration de votre hub virtuel. Un hub virtuel est un réseau virtuel qui est créé et utilisé par Virtual WAN. Il s’agit du cœur de votre réseau Virtual WAN au sein d’une région donnée. La plage d’espace d’adressage doit respecter les règles suivantes :

- La plage d’adresses que vous spécifiez pour le hub ne peut pas chevaucher les réseaux virtuels existants auxquels vous vous connectez.

- La plage d’adresses ne peut pas chevaucher les plages d’adresses locales auxquelles vous vous connectez.

- Si vous ne maîtrisez pas les plages d’adresses IP situées dans votre configuration de réseau local, contactez une personne en mesure de vous aider.

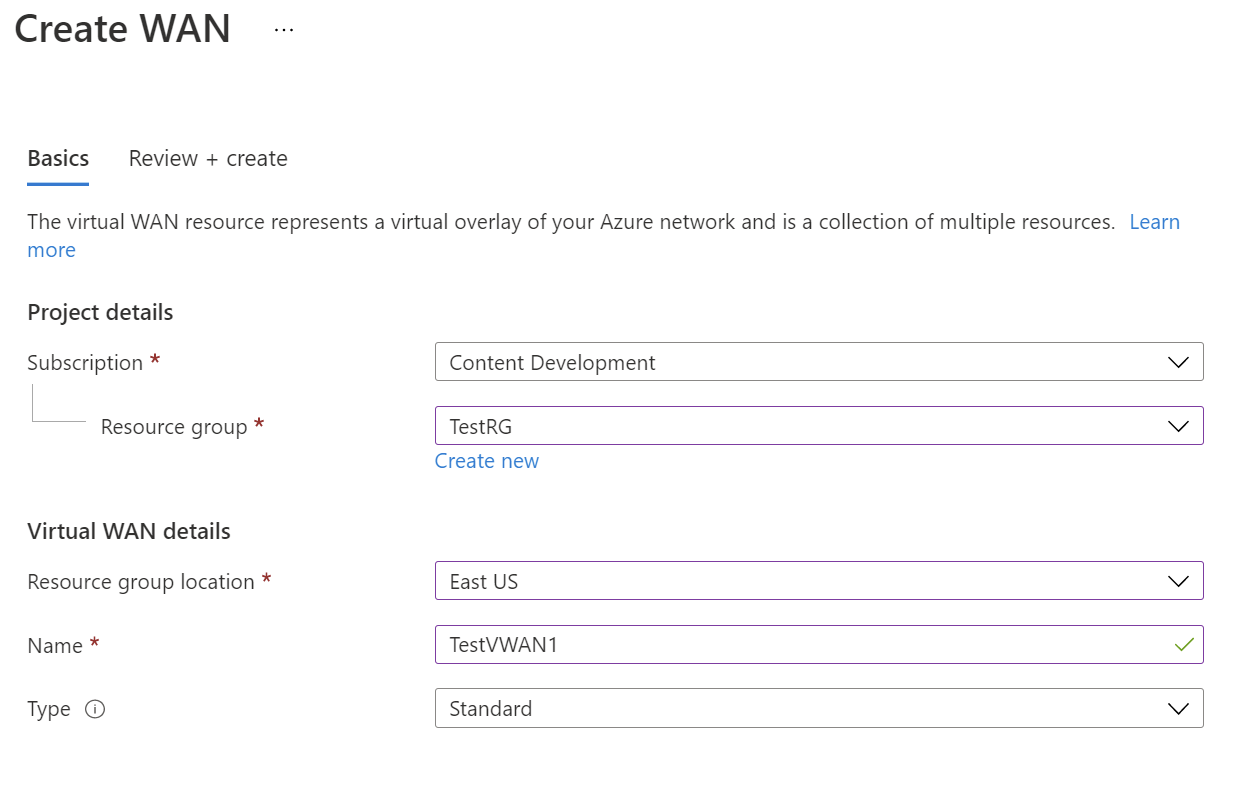

Créer un WAN virtuel

Dans le portail, dans la barre Rechercher des ressources, tapez WAN virtuel dans la zone de recherche, puis sélectionnez Entrée.

Sélectionnez WAN virtuels parmi les résultats. Dans la page relative aux WAN virtuels, sélectionnez + Créer pour ouvrir la page Créer un WAN.

Dans la page Créer un WAN, sous l’onglet Informations de base, renseignez les champs. Modifiez les exemples de valeurs à appliquer à votre environnement.

- Abonnement : sélectionnez l’abonnement à utiliser.

- Groupe de ressources : créez-en un, ou utilisez un groupe de ressources existant.

- Emplacement du groupe de ressources : choisissez un emplacement pour les ressources dans la liste déroulante. Un WAN est une ressource globale et ne réside pas dans une région particulière. Toutefois, vous devez sélectionner une région pour gérer et localiser la ressource WAN que vous créez.

- Nom : tapez le nom de votre réseau WAN virtuel.

- Type : de base ou standard. Sélectionnez Standard. Si vous sélectionnez le type de base, sachez que les WAN virtuels de base ne peuvent contenir que des hubs de base. Les hubs de base peuvent uniquement être utilisés pour les connexions de site à site.

Une fois que vous avez fini de renseigner les champs, au bas de la page, sélectionnez Vérifier + créer.

Après la validation, cliquez sur Créer pour créer le WAN virtuel.

Configurer les paramètres du hub virtuel

Un hub virtuel est un réseau virtuel qui peut contenir des passerelles pour offrir des fonctionnalités de site à site, ExpressRoute ou de point à site. Pour ce didacticiel, vous commencez par remplir l’onglet Général pour le hub virtuel, puis continuez à remplir l’onglet de site à site dans la section suivante. Il est également possible de créer un hub virtuel vide (hub virtuel ne contenant pas de passerelle), puis d’ajouter des passerelles (S2S, P2S, ExpressRoute, etc.) par la suite. Une fois le hub virtuel créé, vous êtes facturé, même si vous n’y joignez aucun site et ne créez aucune passerelle dans le hub virtuel.

Accédez au WAN virtuel que vous avez créé. Dans le volet gauche de la page Virtual WAN, sous Connectivité, sélectionnez Hubs.

Dans la page Hubs, cliquez sur +Nouveau hub pour ouvrir la page Créer un hub virtuel.

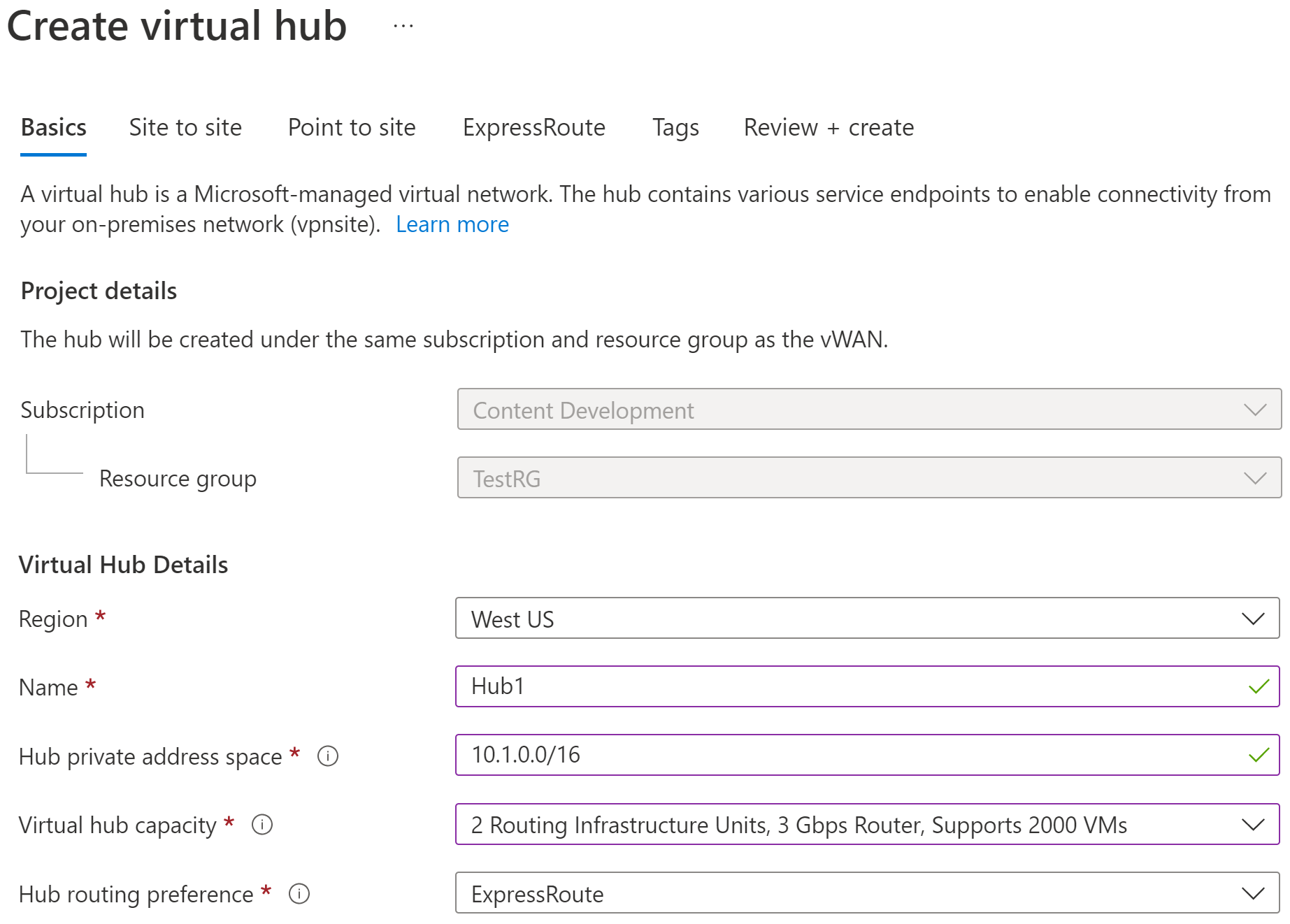

Dans la page Créer un hub virtuel, sous l’onglet Fonctions de base, renseignez les champs suivants :

- Région : sélectionnez la région dans laquelle vous souhaitez déployer le hub virtuel.

- Nom : nom sous lequel vous souhaitez que le hub virtuel soit connu.

- Espace d’adressage privé du hub : plage d’adresses du hub en notation CIDR. Pour créer un hub, l’espace d’adressage minimal est /24.

- Capacité du hub virtuel : sélectionnez-la dans la liste déroulante. Pour plus d’informations, consultez Paramètres de hub virtuel.

- Préférence de routage du hub : conservez le paramètre par défaut, ExpressRoute, sauf si vous avez un besoin spécifique qui vous oblige à changer ce champ. Pour plus d’informations, consultez Préférence de routage de hub virtuel.

Ne créez pas encore le hub virtuel. Passez à la section suivante pour configurer davantage de paramètres.

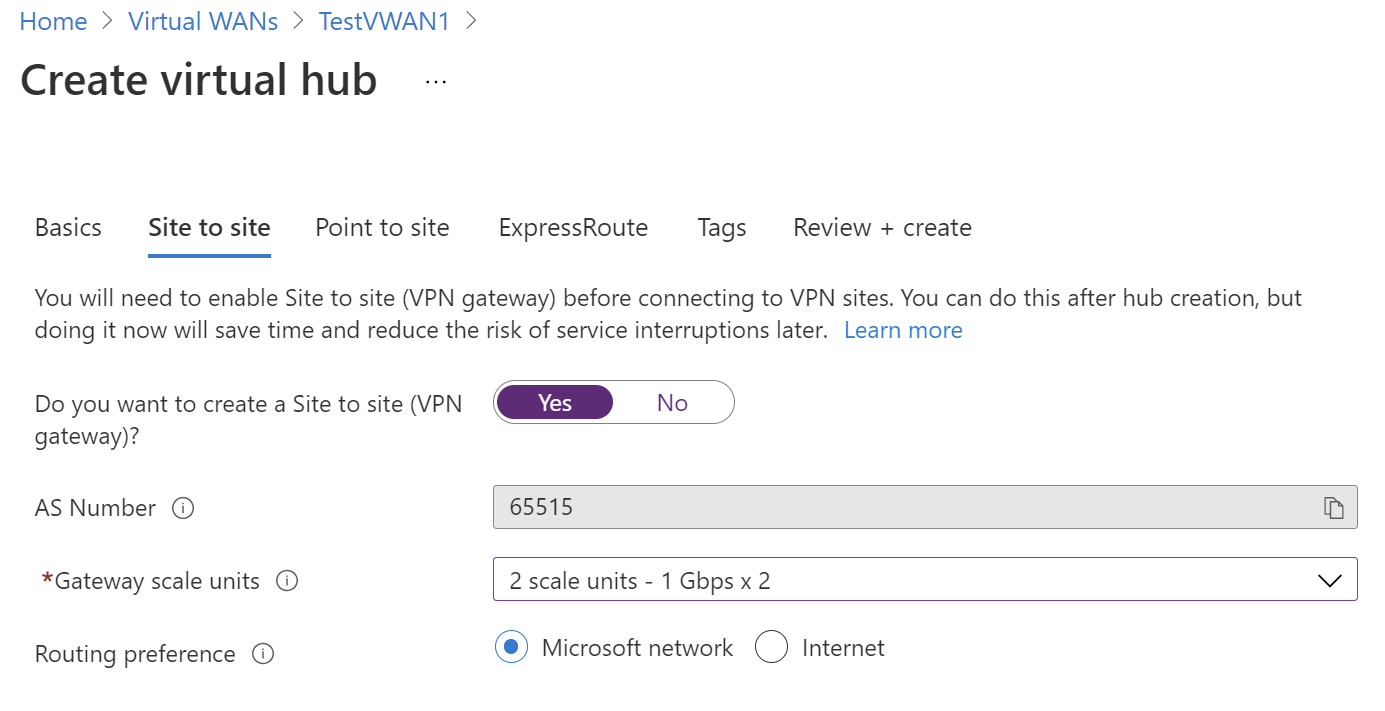

Configurer une passerelle de site à site

Dans cette section, vous configurez les paramètres de connectivité de site à site, puis créez le hub virtuel et la passerelle VPN de site à site. La création d’un hub virtuel et d’une passerelle peut prendre environ 30 minutes.

Dans la page Créer un hub virtuel, cliquez sur Site à site pour ouvrir l’onglet Site à site.

Sous l’onglet Site à site, complétez les champs suivants :

Sélectionnez Oui pour créer un VPN de site à site.

Numéro de système autonome : ce champ n’est pas modifiable.

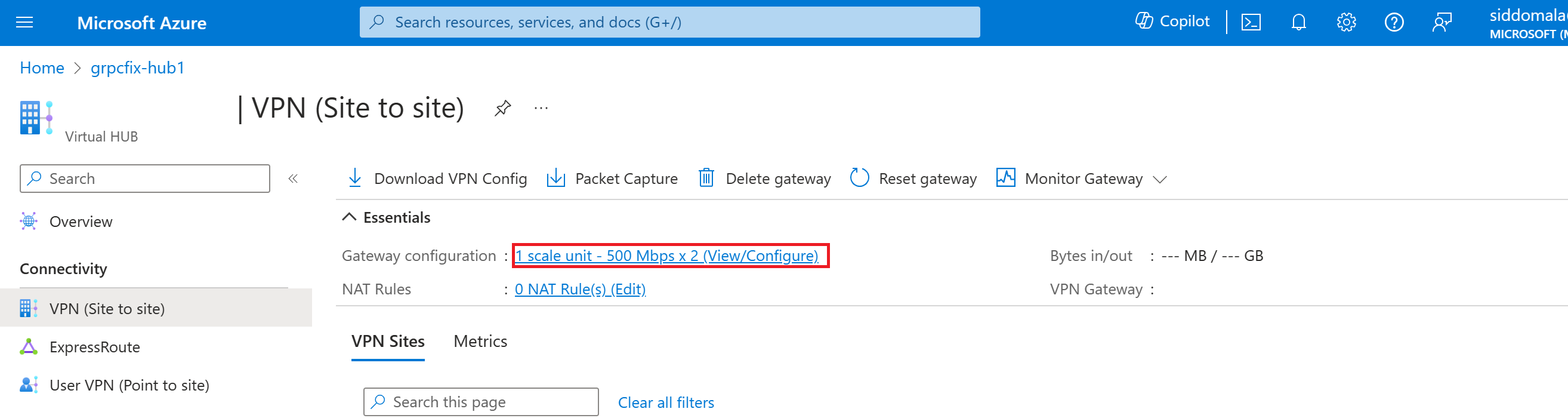

Unités d’échelle de la passerelle : sélectionnez dans la liste déroulante la valeur appropriée pour Unités d’échelle de la passerelle. L’unité d’échelle vous permet de choisir le débit d’agrégats de la passerelle VPN en cours de création dans le hub virtuel auquel connecter les sites.

Si vous choisissez 1 unité d’échelle de 500 Mbits/s, cela implique que deux instances sont créées pour la redondance, chacune d’un débit maximal de 500 Mbits/s. Par exemple, si vous avez cinq branches offrant chacune un débit de 10 Mbits/s, vous avez besoin d’un agrégat de 50 Mbits/s à l’extrémité de la tête. La planification de la capacité agrégée de la passerelle VPN Azure doit être effectuée après évaluation de la capacité nécessaire pour prendre en charge le nombre de branches conduisant au hub.

Préférence de routage : la préférence de routage Azure vous permet de choisir la façon dont votre trafic est routé entre Azure et Internet. Vous pouvez choisir de router le trafic via le réseau Microsoft ou via le réseau des ISP (Internet public). Ces options sont également appelées respectivement routage de patate froide et routage de patate chaude.

L’adresse IP publique dans Virtual WAN est affectée par le service en fonction de l’option de routage sélectionnée. Pour plus d’informations sur la préférence de routage par le biais du réseau Microsoft ou de l’ISP, consultez l’article Préférence de routage.

Sélectionnez Vérifier + créer pour valider.

Sélectionnez Créer pour créer le hub et la passerelle. Cette opération peut prendre jusqu’à 30 minutes. Après 30 minutes, actualisez pour afficher le hub dans la page Hubs. Sélectionnez Accéder à la ressource pour accéder à ressource.

Lorsque vous créez un hub, vous pouvez remarquer un message d’avertissement concernant la version du routeur dans le portail. Cela se produit parfois lorsque le routeur est en cours d’approvisionnement. Une fois le routeur entièrement approvisionné, le message ne s’affiche plus.

Créer un site

Vous allez créer un site dans cette section. Les sites correspondent à vos emplacements physiques. Créez autant de sites qu’il vous faut. Ces sites contiennent vos points de terminaison du périphérique VPN local.

Par exemple, si vous avez une succursale à New York, une autre à Londres et une autre à LA, vous devez créer trois sites distincts. Vous pouvez créer jusqu’à 1000 sites par hub virtuel dans un WAN virtuel. Si vous avez plusieurs hubs virtuels, vous pouvez créer 1000 par hub virtuel.

Si vous avez un appareil CPE de partenaire Virtual WAN, contactez ce dernier pour obtenir des informations supplémentaires sur son automatisation sur Azure. En général, l’automatisation permet d’exporter en un seul clic des informations de branche à grande échelle dans Azure, et de configurer la connectivité entre l’appareil CPE et la passerelle VPN Azure Virtual WAN. Pour plus d’informations, consultez Guide d’automatisation Azure à l’intention des partenaires CPE.

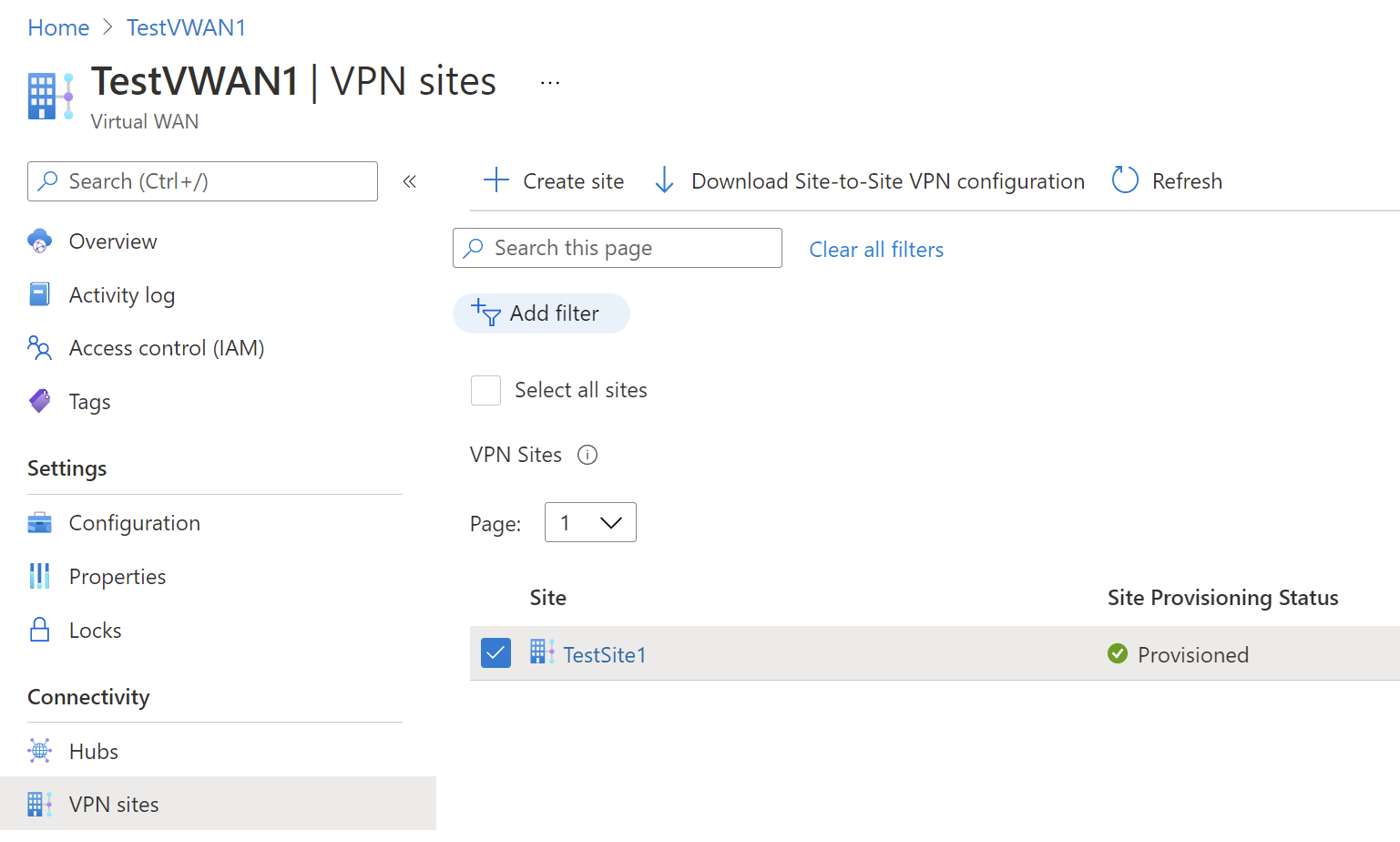

Accédez à Virtual WAN -> Sites VPN pour ouvrir la page Sites VPN.

Sur la page Sites VPN, cliquez sur +Créer un site.

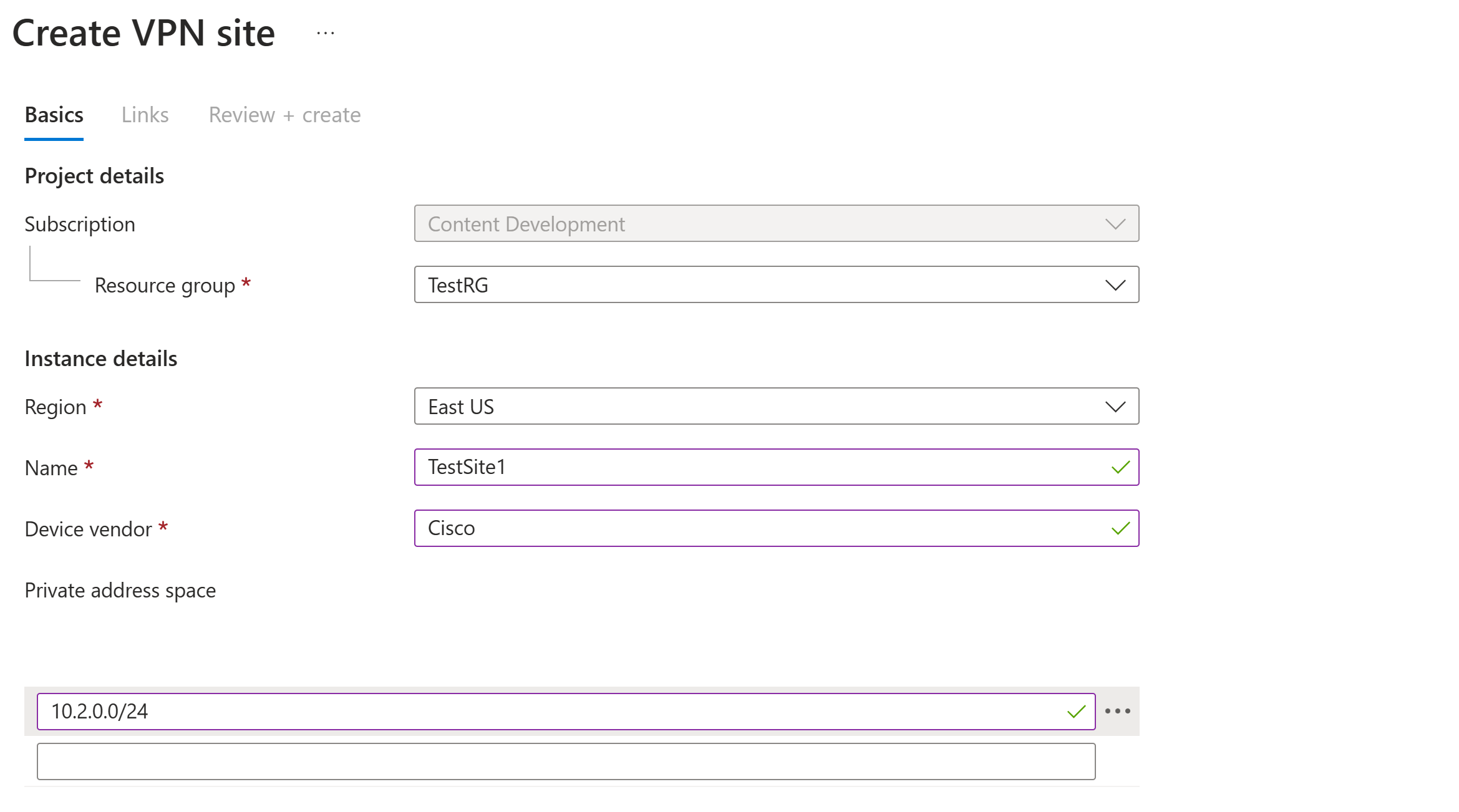

Dans la page Créer un site VPN, sous l’onglet De base, renseignez les champs suivants :

Région : précédemment appelée Emplacement. Il s’agit de l’emplacement auquel vous souhaitez créer cette ressource de site.

Nom : nom par lequel vous souhaitez faire référence à votre site local.

Fournisseur de périphériques : nom du fournisseur de périphériques VPN (par exemple : Citrix, Cisco, Barracuda). L’ajout du fournisseur de périphériques peut aider l’équipe Azure à mieux comprendre votre environnement afin d’y ajouter des possibilités d’optimisation supplémentaires ou pour vous aider à résoudre les problèmes.

Espace d’adressage privé : espace d’adressage IP situé sur votre site local. Le trafic destiné à cet espace d’adressage est acheminé vers votre site local. Cette option est requise lorsque le protocole BGP n’est pas activé pour le site.

Notes

Si vous modifiez l’espace d’adressage après avoir créé le site (par exemple, en ajoutant un espace d’adressage), la mise à jour des itinéraires effectifs pendant la recréation des composants peut prendre de 8 à 10 minutes.

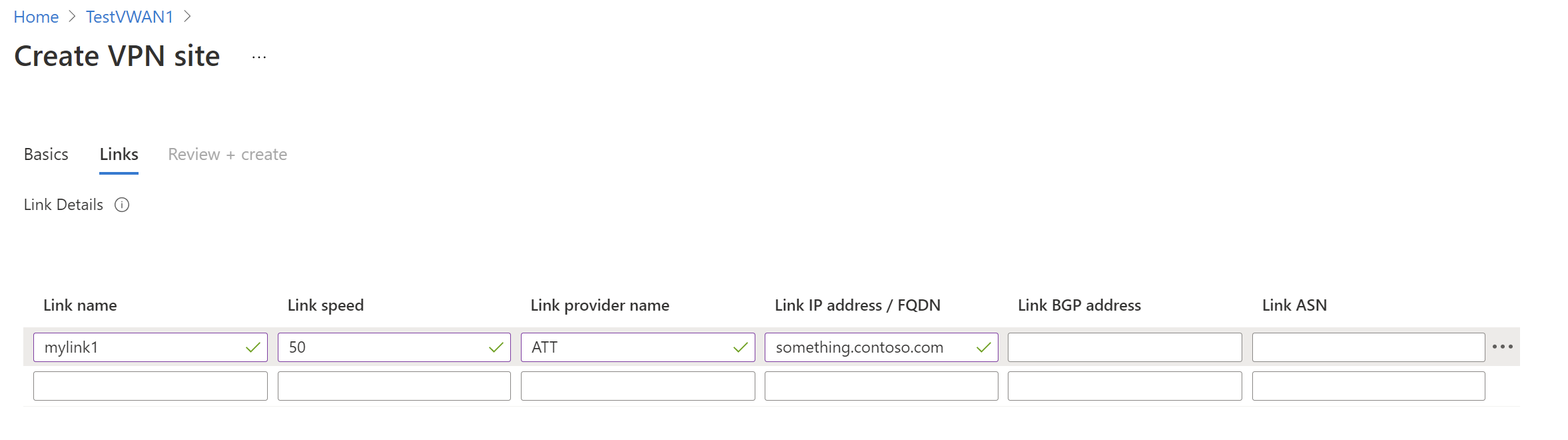

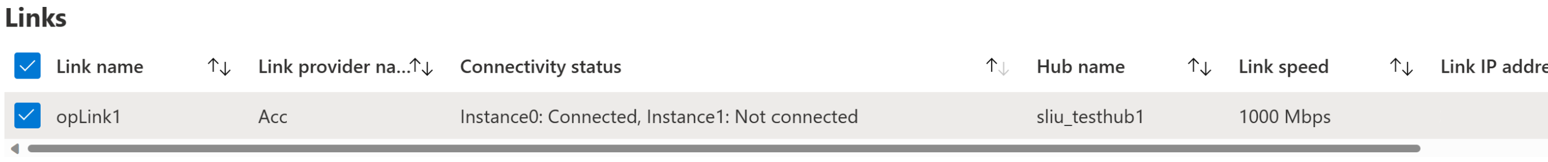

Sélectionnez Liens pour ajouter des informations sur les liens physiques au niveau de la branche. Si vous disposez de l’appareil CPE Virtual WAN d’un partenaire, vérifiez auprès de ce dernier que ces informations sont échangées avec Azure dans le cadre de la configuration du chargement des informations de branche à partir de ses systèmes.

Nom du lien : nom que vous souhaitez fournir pour le lien physique sur le site VPN. Exemple : mylink1.

Vitesse de liaison : vitesse du périphérique VPN à l’emplacement de la branche. Exemple : 50, ce qui signifie que 50 Mbits/s est la vitesse du périphérique VPN à l’emplacement de la branche.

Nom du fournisseur de lien : nom du lien physique sur le site VPN. Exemple : ATT, Verizon.

Adresse IP/FQDN du lien : adresse IP publique de l’appareil local utilisant ce lien. Si vous le souhaitez, vous pouvez fournir l’adresse IP privée de votre périphérique VPN local qui se trouve derrière ExpressRoute. Vous pouvez également inclure un nom de domaine complet. Par exemple, quelquechose.contoso.com. Le nom de domaine complet doit pouvoir être résolu à partir de la passerelle VPN. Cela est possible si le serveur DNS qui héberge ce nom de domaine complet est accessible via Internet. L’adresse IP est prioritaire lorsque l’adresse IP et le nom de domaine complet sont tous deux spécifiés.

Notes

Prend en charge une adresse IPv4 par nom de domaine complet. Si le nom de domaine complet doit être résolu en plusieurs adresses IP, la passerelle VPN récupère la première adresse IPv4 dans la liste. Les adresses IPv6 ne sont pas prises en charge pour l’instant.

La passerelle VPN gère un cache DNS qui est actualisé toutes les 5 minutes. La passerelle tente de résoudre les noms de domaine complets pour les tunnels déconnectés seulement. Une réinitialisation de la passerelle ou une modification de la configuration peuvent également déclencher la résolution du nom de domaine complet.

Protocole BGP (Border Gateway Protocol) : la configuration du protocole BGP sur une liaison Virtual WAN équivaut à configurer le protocole BGP sur une passerelle réseau virtuel Azure. Votre adresse d’homologue BGP local ne doit pas être identique à l’adresse IP publique de votre réseau VPN vers l’appareil ou à l’espace d’adresse du réseau virtuel du site VPN. Utilisez une adresse IP différente sur le périphérique VPN de votre adresse IP BGP homologue. Il peut s’agir d’une adresse affectée à l’interface de bouclage sur le périphérique. Spécifiez cette adresse sur le site VPN correspondant, représentant l’emplacement. Pour les conditions préalables BGP, consultez À propos de BGP avec la passerelle VPN Azure. Vous pouvez à tout moment modifier une connexion de liaison VPN pour mettre à jour ses paramètres BGP (adresse IP de peering de la liaison et numéro AS).

Vous pouvez ajouter ou supprimer d’autres liaisons. Quatre liens par site VPN sont pris en charge. Par exemple, si quatre fournisseurs de services Internet (ISP) se trouvent à l’emplacement de la branche, vous pouvez créer quatre liens (un pour chaque fournisseur), puis fournir des informations pour chacun de ces liens.

Une fois que vous avez terminé de renseigner les champs, sélectionnez Vérifier + créer pour vérifier. Cliquez sur Créer pour créer le site.

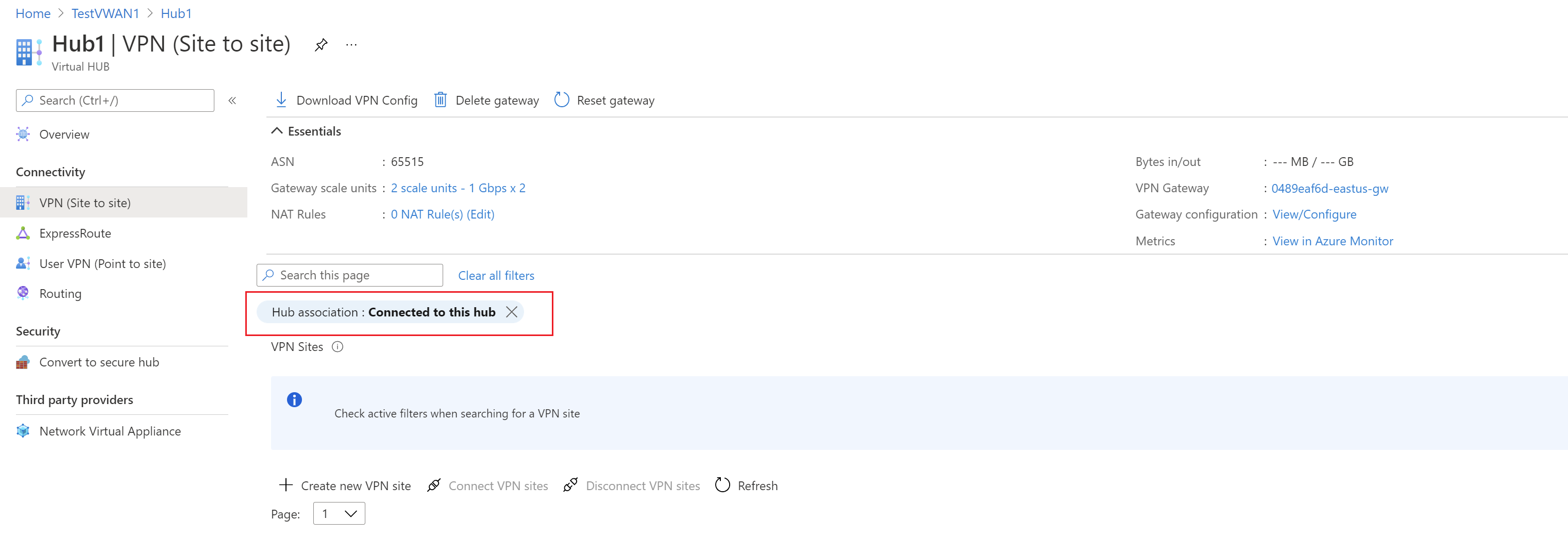

Accédez à votre WAN virtuel. Dans la page Sites VPN, vous devriez voir le site que vous avez créé. Si vous ne voyez pas le site, ajustez le filtre. Cliquez sur le X dans la bulle Association de hub pour effacer le filtre.

Une fois le filtre effacé, vous pouvez afficher votre site.

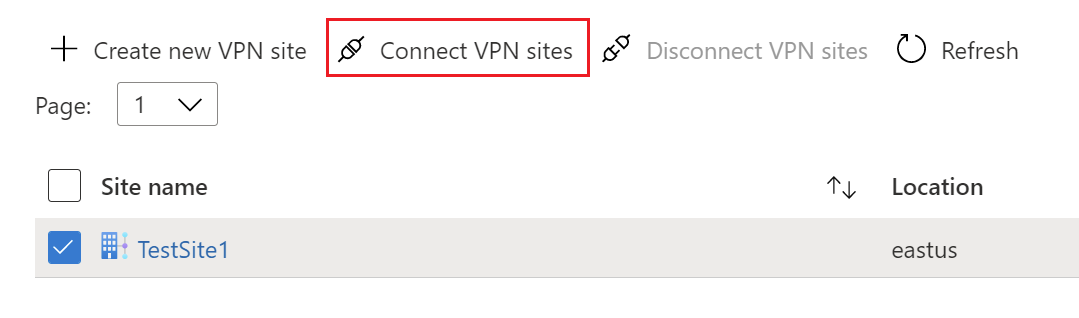

Connecter le site VPN à un hub virtuel

Dans cette section, vous connectez votre site VPN au hub virtuel.

Dans la page de votre WAN virtuel, accédez à Hubs.

Dans la page Hubs, cliquez sur le hub que vous avez créé.

Dans la page du hub que vous avez créé, sous Connectivité dans le volet gauche, cliquez sur VPN (site à site) pour ouvrir la page VPN de site à site.

Dans la page VPN (site à site), vous devriez voir votre site. Si ce n’est pas le cas, vous devrez peut-être cliquer sur la bulle Association de hub : x pour effacer les filtres et voir votre site.

Cochez la case en regard du nom du site (ne cliquez pas directement sur le nom du site), puis cliquez sur Connecter les sites VPN.

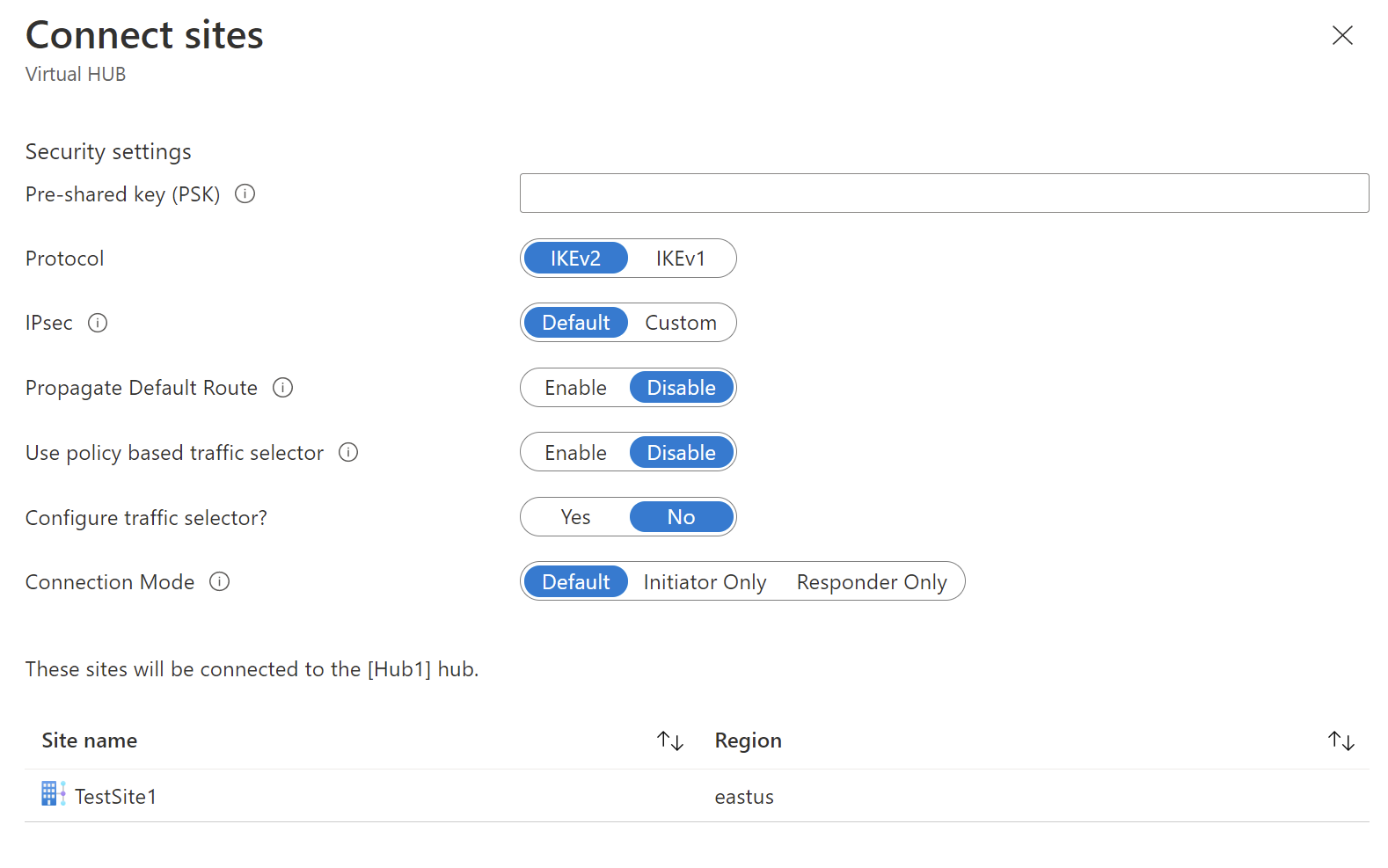

Dans la page Connecter des sites, configurez les paramètres.

Clé prépartagée (PSK) : Entrez la clé prépartagée utilisée par votre périphérique VPN. Si vous n’entrez pas de clé, Azure en génère automatiquement une pour vous. Vous utiliserez ensuite cette clé lors de la configuration de votre périphérique VPN.

Protocole et IPsec : Vous pouvez soit laisser les paramètres par défaut pour Protocole (IKEv2) et IPsec (par défaut), soit configurer des paramètres personnalisés. Pour plus d’informations, consultez IPsec par défaut/personnalisé.

Propager la route par défaut : Ne modifiez ce paramètre sur Activer que si vous savez que vous souhaitez propager la route par défaut. Dans le cas contraire, laissez la valeur sur Désactiver. Vous pouvez toujours modifier ce paramètre ultérieurement.

L’option Activer permet au hub virtuel de propager un itinéraire par défaut appris à cette connexion. Cet indicateur active la propagation de l’itinéraire par défaut à une connexion uniquement si l’itinéraire par défaut est déjà appris par le hub Virtual WAN suite au déploiement d’un pare-feu dans le hub, ou si le tunneling forcé est activé sur un autre site connecté. La route par défaut n’a pas pour origine le hub Virtual WAN.

Utiliser le sélecteur de trafic basé sur une stratégie : laissez ce paramètre sur Désactiver sauf si vous configurez une connexion à un périphérique utilisant ce paramètre.

Configurer le sélecteur de trafic : gardez la valeur par défaut. Vous pouvez toujours modifier ce paramètre ultérieurement.

Mode de connexion : gardez la valeur par défaut. Ce paramètre est utilisé pour déterminer la passerelle qui peut lancer la connexion.

En bas de la page, sélectionnez Connecter.

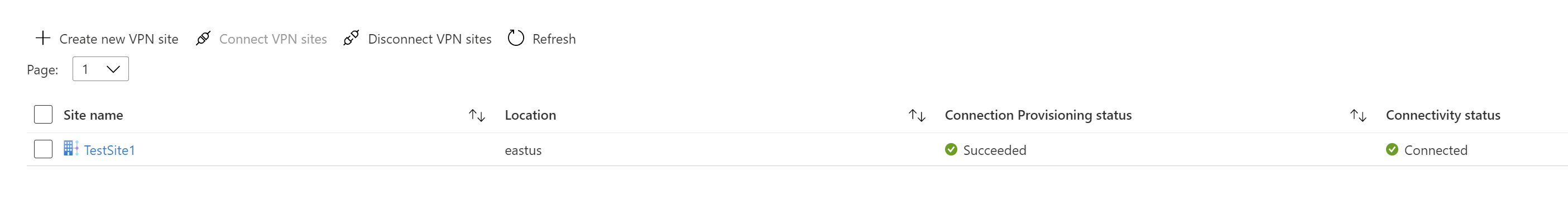

Une fois que vous avez sélectionné Connecter, l’état de la connectivité indique Mise à jour. Une fois la mise à jour effectuée, le site affiche la connexion et l’état de la connectivité.

État du provisionnement de la connexion : Il s’agit de l’état de la ressource Azure pour la connexion qui connecte le site VPN à la passerelle VPN du hub Azure. Une fois cette opération de plan de contrôle réussie, la passerelle VPN Azure et le périphérique VPN local continuent d’établir la connectivité.

État de la connectivité : Il s’agit de l’état de connectivité réel (chemin d’accès aux données) entre la passerelle VPN d’Azure dans le hub et le site VPN. Une fois la mise à jour terminée, elle peut afficher l’un des états suivants :

- Inconnue : Cet état est généralement observé si les systèmes principaux travaillent à la transition vers un autre état.

- Connexion en cours : La passerelle VPN Azure tente d’accéder au site VPN local réel.

- Connecté : La connectivité est établie entre la passerelle VPN et le site VPN local.

- Non connecté : La connectivité n’est pas établie.

- Déconnecté : Cet état s’affiche si, pour une raison quelconque (localement ou dans Azure), la connexion a été déconnectée.

Si vous souhaitez apporter des modifications à votre site, cochez la case en regard du nom du site (ne cliquez pas directement sur le nom du site), puis cliquez sur le menu contextuel ....

Sur cette page, vous pouvez effectuer les opérations suivantes :

- Modifiez la connexion VPN à ce hub.

- Supprimer la connexion VPN à ce hub.

- Téléchargez le fichier de configuration VPN spécifique à ce site. Si vous souhaitez plutôt télécharger le fichier de configuration des sites connectés à ce hub, sélectionnez Télécharger la configuration VPN dans le menu au sommet de la page.

Vous pouvez ensuite cliquer sur le site VPN pour afficher l’état de connectivité pour chaque connexion de liaison.

Connecter un réseau virtuel au hub virtuel

Dans cette section, vous créez une connexion entre le hub virtuel et votre réseau virtuel.

Dans le portail Azure, accédez à votre page Virtual WAN. Dans le volet gauche, sélectionnez Connexions de réseau virtuel.

Sur la page Connexions de réseau virtuel, sélectionnez + Ajouter une connexion.

Dans la page Ajouter une connexion, configurez les paramètres de connexion. Pour plus d’informations sur le type de routage, consultez À propos du routage.

- Nom de la connexion : nommez votre connexion.

- Hubs : sélectionnez le hub à associer à cette connexion.

- Abonnement: Vérifiez l’abonnement.

- Groupe de ressources : sélectionnez le groupe de ressources qui contient le réseau virtuel auquel vous souhaitez vous connecter.

- Réseau virtuel : sélectionnez le réseau virtuel à connecter à ce hub. Le réseau virtuel que vous sélectionnez ne doit pas comporter de passerelle de réseau virtuel.

- Propagate to none (Propager à aucun) : par défaut, la valeur est Non. Si vous changez le commutateur en choisissant Oui, les options de configuration relatives à Propagate to Route Tables (Propager aux tables de routage) et Propagate to labels (Propager aux étiquettes) ne sont pas disponibles.

- Associate Route Table (Associer une table de routage) : dans la liste déroulante, vous pouvez sélectionner une table de routage à associer.

- Propager aux étiquettes : les étiquettes sont un groupe logique de tables de routage. Pour ce paramètre, sélectionnez un élément dans la liste déroulante.

- Itinéraires statiques : configurez des itinéraires statiques, si nécessaire. Configurez des itinéraires statiques pour les appliances virtuelles réseau (le cas échéant). Le réseau étendu virtuel prend en charge une adresse IP de tronçon suivant unique pour l’itinéraire statique dans une connexion de réseau virtuel. Par exemple, si vous avez une appliance virtuelle distincte pour les flux de trafic entrants et sortants, il serait préférable que les appliances virtuelles se trouvent sur des réseaux virtuels distincts et que ceux-ci soient attachés au hub virtuel.

- Ignorer l’adresse IP du tronçon suivant pour les charges de travail au sein de ce réseau virtuel : ce paramètre vous permet de déployer des appliances virtuelles réseau et d’autres charges de travail dans le même réseau virtuel sans forcer tout le trafic via l’appliance virtuelle réseau. Ce paramètre ne peut être configuré que lorsque vous configurez une nouvelle connexion. Si vous souhaitez utiliser ce paramètre pour une connexion que vous avez déjà créée, supprimez la connexion, puis ajoutez une nouvelle connexion.

- Propager une route statique : ce paramètre est en cours de déploiement. Ce paramètre vous permet de propager des routes statiques définies dans la section Routes statiques vers les tables de routage spécifiées dans Propager vers des tables de routage. En outre, les routes sont propagées vers des tables de routage dont les étiquettes sont spécifiées comme Propager vers des étiquettes. Ces routes peuvent être propagées entre hubs, à l’exception de l’itinéraire par défaut 0/0.

Quand vous avez fini de configurer les paramètres souhaités, cliquez sur Créer pour créer la connexion.

Télécharger une configuration VPN

Utilisez le fichier de configuration de périphérique VPN pour configurer votre périphérique VPN local. Les étapes de base sont les suivantes :

Dans la page de votre WAN virtuel, accédez à la page Hubs -> Votre hub virtuel -> VPN (site à site).

En haut de la page VPN (site à site), cliquez sur Télécharger la configuration VPN. Vous voyez une série de messages pendant qu’Azure crée un nouveau compte de stockage dans le groupe de ressources 'microsoft-network-[location]', où location est l’emplacement du WAN. Vous pouvez également ajouter un compte de stockage existant en cliquant sur « Utiliser existant » et en ajoutant une URL SAP valide avec autorisations d’écriture activées. Pour en savoir plus sur la création d’une URL SAP, consultez Générer l’URL SAP.

Une fois la création du fichier terminée, cliquez sur le lien pour le télécharger. Cela crée un fichier avec la configuration VPN à l’emplacement d’URL SAP fourni. Pour en savoir plus sur le contenu du fichier, consultez À propos du fichier de configuration de périphérique VPN dans cette section.

Appliquez la configuration à votre périphérique VPN local. Pour plus d’informations, consultez la page Configuration de périphérique VPN dans cette section.

Une fois que vous avez appliqué la configuration à vos périphériques VPN, vous n’avez pas à conserver le compte de stockage que vous avez créé.

À propos du fichier de configuration de périphérique VPN

Le fichier de configuration de périphérique contient les paramètres à utiliser lors de la configuration de votre périphérique VPN sur site. Lorsque vous affichez ce fichier, notez les informations suivantes :

vpnSiteConfiguration - Cette section indique les détails de l’appareil configuré comme un site se connectant au réseau virtuel étendu. Cela inclut le nom et l’IP publique du périphérique de branche.

vpnSiteConnections - Cette section fournit des informations sur les paramètres suivants :

Espace d’adressage du réseau virtuel du ou des hubs virtuels.

Exemple :"AddressSpace":"10.1.0.0/24"Espace d’adressage des réseaux virtuels connectés au hub virtuel.

Exemple :"ConnectedSubnets":["10.2.0.0/16","10.3.0.0/16"]Adresses IP de la passerelle VPN virtuelle. Étant donné que chaque connexion vpngateway est composée de deux tunnels en configuration actif-actif, vous pouvez voir les deux adresses IP listées dans ce fichier. Dans cet exemple, vous voyez « Instance0 » et « Instance1 » pour chaque site.

Exemple :"Instance0":"104.45.18.186" "Instance1":"104.45.13.195"Détails de configuration de connexion de passerelle VPN, comme BGP, une clé prépartagée, etc. La clé PSK est la clé prépartagée automatiquement générée pour vous. Vous pouvez toujours modifier la connexion dans la page Vue d’ensemble pour une clé PSK personnalisée.

Exemple de fichier de configuration de périphérique

{

"configurationVersion":{

"LastUpdatedTime":"2018-07-03T18:29:49.8405161Z",

"Version":"r403583d-9c82-4cb8-8570-1cbbcd9983b5"

},

"vpnSiteConfiguration":{

"Name":"testsite1",

"IPAddress":"73.239.3.208"

},

"vpnSiteConnections":[

{

"hubConfiguration":{

"AddressSpace":"10.1.0.0/24",

"Region":"West Europe",

"ConnectedSubnets":[

"10.2.0.0/16",

"10.3.0.0/16"

]

},

"gatewayConfiguration":{

"IpAddresses":{

"Instance0":"203.0.113.186",

"Instance1":"203.0.113.195"

}

},

"connectionConfiguration":{

"IsBgpEnabled":false,

"PSK":"bkOWe5dPPqkx0DfFE3tyuP7y3oYqAEbI",

"IPsecParameters":{

"SADataSizeInKilobytes":102400000,

"SALifeTimeInSeconds":3600

}

}

}

]

},

{

"configurationVersion":{

"LastUpdatedTime":"2018-07-03T18:29:49.8405161Z",

"Version":"1f33f891-e1ab-42b8-8d8c-c024d337bcac"

},

"vpnSiteConfiguration":{

"Name":" testsite2",

"IPAddress":"198.51.100.122"

},

"vpnSiteConnections":[

{

"hubConfiguration":{

"AddressSpace":"10.1.0.0/24",

"Region":"West Europe"

},

"gatewayConfiguration":{

"IpAddresses":{

"Instance0":"203.0.113.186",

"Instance1":"203.0.113.195"

}

},

"connectionConfiguration":{

"IsBgpEnabled":false,

"PSK":"XzODPyAYQqFs4ai9WzrJour0qLzeg7Qg",

"IPsecParameters":{

"SADataSizeInKilobytes":102400000,

"SALifeTimeInSeconds":3600

}

}

}

]

},

{

"configurationVersion":{

"LastUpdatedTime":"2018-07-03T18:29:49.8405161Z",

"Version":"cd1e4a23-96bd-43a9-93b5-b51c2a945c7"

},

"vpnSiteConfiguration":{

"Name":" testsite3",

"IPAddress":"192.0.2.228"

},

"vpnSiteConnections":[

{

"hubConfiguration":{

"AddressSpace":"10.1.0.0/24",

"Region":"West Europe"

},

"gatewayConfiguration":{

"IpAddresses":{

"Instance0":"203.0.113.186",

"Instance1":"203.0.113.195"

}

},

"connectionConfiguration":{

"IsBgpEnabled":false,

"PSK":"YLkSdSYd4wjjEThR3aIxaXaqNdxUwSo9",

"IPsecParameters":{

"SADataSizeInKilobytes":102400000,

"SALifeTimeInSeconds":3600

}

}

}

]

}

Configuration de votre périphérique VPN

Notes

Si vous utilisez une solution de partenaire Virtual WAN, la configuration de l’appareil VPN est automatique. Le contrôleur de l’appareil obtient le fichier config d’Azure et l’applique à l’appareil pour configurer la connexion à Azure. Cela signifie que vous n’avez pas besoin de savoir comment configurer manuellement votre périphérique VPN.

Si vous avez besoin d’instructions pour configurer votre périphérique, vous pouvez utiliser les instructions de la page de scripts de configuration de périphérique VPN en prenant les précautions suivantes :

Les instructions dans la page des périphériques VPN ne sont pas écrites pour Virtual WAN, mais vous pouvez utiliser les valeurs Virtual WAN du fichier de configuration pour configurer manuellement votre périphérique VPN.

Les scripts de configuration de périphérique téléchargeables qui sont pour la passerelle VPN ne fonctionnent pas pour Virtual WAN, car la configuration est différente.

Un nouvel élément Virtual WAN peut prendre en charge IKEv1 et IKEv2.

Virtual WAN peut utiliser des appareils VPN basés sur une stratégie et sur une route, et des instructions d’appareil.

Afficher ou modifier les paramètres de la passerelle

Vous pouvez afficher et modifier les paramètres de votre passerelle VPN à tout moment. Accédez à votre Hub virtuel –> VPN (site à site) et cliquez sur Configuration de la passerelle.

Sur la page Modifier la passerelle VPN, vous pouvez voir les paramètres suivants :

- Adresse IP publique : Attribuée par Azure.

- Adresse IP privée : Attribuée par Azure.

- Adresse IP BGP par défaut : Attribuée par Azure.

- Adresse IP BGP personnalisée : Ce champ est réservé à APIPA (Automatic Private IP Addressing). Azure prend en charge l’adresse IP BGP dans les plages 169.254.21.* et 169.254.22.*. Azure accepte les connexions BGP dans ces plages, mais établit la connexion avec l’adresse IP BGP par défaut. Les utilisateurs peuvent spécifier plusieurs adresses IP BGP personnalisées pour chaque instance. La même adresse IP BGP personnalisée ne doit pas être utilisée pour les deux instances.

Nettoyer les ressources

Quand vous n’avez plus besoin des ressources que vous avez créées, supprimez-les. Certaines des ressources Virtual WAN doivent être supprimées dans un certain ordre en raison des dépendances. La suppression peut prendre environ 30 minutes.

Ouvrez le WAN virtuel que vous avez créé.

Sélectionnez un hub virtuel associé au WAN virtuel pour ouvrir la page du hub.

Supprimez toutes les entités de passerelle dans l’ordre ci-dessous pour chaque type de passerelle. Cette opération peut prendre 30 minutes.

VPN :

- Déconnecter les sites VPN

- Supprimer les connexions VPN

- Supprimer les passerelles VPN

ExpressRoute :

- Supprimer les connexions ExpressRoute

- Supprimer les passerelles ExpressRoute

Répétez cette opération pour tous les hubs associés au WAN virtuel.

Vous pouvez supprimer les hubs à ce stade ou les supprimer ultérieurement en même temps que vous supprimez le groupe de ressources.

Accédez au groupe de ressources sur le portail Azure.

Sélectionnez Supprimer le groupe de ressources. Les autres ressources du groupe de ressources sont alors supprimées, y compris les hubs et le WAN virtuel.

Étapes suivantes

Ensuite, pour en savoir plus sur Virtual WAN, consultez :