Notes

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de vous connecter ou de modifier des répertoires.

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de modifier des répertoires.

Cet article vous aide à activer le protocole BGP sur les connexions VPN site à site (S2S) entre différents locaux et les connexions de réseau virtuel à réseau virtuel à l’aide du Portail Azure. Vous pouvez également créer cette configuration en utilisation les étapes de l’Interface Azure CLI ou de PowerShell.

BGP est le protocole de routage standard couramment utilisé sur Internet pour échanger des informations de routage et d’accessibilité entre plusieurs réseaux. Il permet aux passerelles VPN et aux périphériques VPN locaux (appelés voisins ou homologues BGP) d’échanger des « itinéraires » informant les deux passerelles sur la disponibilité et l’accessibilité de ces préfixes à travers les passerelles et routeurs impliqués. Le protocole BGP assure également le routage de transit entre plusieurs réseaux en propageant les itinéraires qu’une passerelle BGP obtient d’un homologue BGP à tous les autres homologues BGP.

Pour plus d’informations sur les avantages du protocole BGP, et pour comprendre les exigences techniques et les considérations relatives à l’utilisation du protocole BGP, consultez À propos du protocole BGP et de la passerelle VPN Azure.

Prise en main

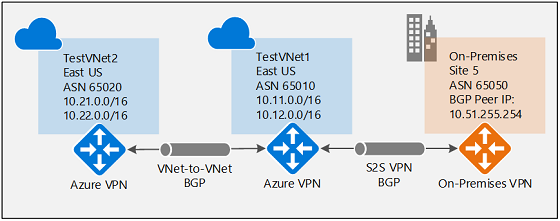

Chaque partie de cet article vous aide à constituer un bloc de construction pour activer le protocole BGP dans votre connectivité réseau. Si vous effectuez les trois parties (configurer le protocole BGP sur la passerelle, la connexion S2S et la connexion de réseau virtuel à réseau virtuel), vous obtenez la topologie illustrée dans le Diagramme 1. Vous pouvez les combiner pour créer un réseau de transit plus complexe, à plusieurs tronçons, qui répond à vos besoins.

Schéma 1

Si vous souhaitez découvrir plus de contexte, consultez le Diagramme 1. Si le protocole BGP doit être désactivé entre les réseaux TestVNet2 et TestVNet1, le réseau TestVNet2 n’apprendra pas les itinéraires du réseau local (Site5). Il ne pourra donc pas communiquer avec le Site 5. Une fois que vous activez le protocole BGP, les trois réseaux peuvent communiquer via des connexions IPsec S2S et de réseau virtuel à réseau virtuel.

Prérequis

Assurez-vous de disposer d’un abonnement Azure. Si vous ne disposez pas déjà d’un abonnement Azure, vous pouvez activer vos avantages abonnés MSDN ou créer un compte gratuit.

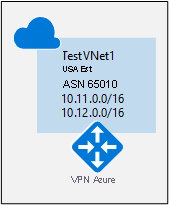

Activation du protocole BGP pour la passerelle VPN

Cette partie est obligatoire avant d’effectuer des étapes des autres sections de configuration. La procédure suivante permet de configurer les paramètres BGP de la passerelle VPN comme indiqué dans le diagramme 2.

Schéma 2 :

1. Création de TestVNet1

Dans le cadre de cette étape, vous allez créer et configurer un réseau TestVNet1. Suivez les étapes décrites dans le didacticiel Créer une passerelle pour créer et configurer votre réseau virtuel Azure et votre passerelle VPN.

Voici quelques exemples de valeurs réseau :

- Groupe de ressources : TestRG1

- Réseau virtuel : TestVNet1

- Emplacement/région : EastUS

- Espace d’adressage : 10.11.0.0/16, 10.12.0.0/16

- Sous-réseaux :

- Front-end : 10.11.0.0/24

- BackEnd : 10.12.0.0/24

- GatewaySubnet : 10.12.255.0/27

2. Création d’une passerelle TestVNet1 avec le protocole BGP

Dans le cadre de cette étape, vous allez créer une passerelle VPN avec les paramètres de protocole BGP correspondants.

Suivez la procédure décrite dans Création et gestion d’une passerelle VPN pour créer une passerelle dotée des paramètres suivants :

Détail de l’instance :

- Nom : VNet1GW

- Région : EastUS

- Type de passerelle : VPN

- Type de VPN : Route-based

- Référence SKU : VpnGW1 (ou plus)

- Génération : sélectionnez une génération

- Réseau virtuel : TestVNet1

Adresse IP publique

- Type d’adresse IP publique : De base ou Standard

- Adresse IP publique : Création

- Nom de l’adresse IP publique : VNet1GWIP

- Activer le mode actif/actif : Désactivé

- Configurer un BGP : activé

Dans la section en surbrillance Configurer BGP de la page, configurez les paramètres suivants :

Sélectionnez Configurer BGP - Activé pour afficher la section de configuration du protocole BGP.

Entrez votre NSA (numéro de système autonome).

Le champ Adresse IP BGP Azure APIPA est facultatif. Si vos appareils VPN locaux utilisent l’adresse APIPA pour BGP, vous devez sélectionner une adresse dans la plage d’adresses APIPA pour VPN réservées Azure, qui est comprise entre 169.254.21.0 et 169.254.22.255.

Si vous créez une passerelle VPN en mode actif/actif, la section BGP affiche une Deuxième adresse IP BGP APIPA Azure personnalisée supplémentaire. Chaque adresse que vous sélectionnez doit être unique et se trouver dans la plage APIPA autorisée (169.254.21.0 à 169.254.22.255). Les passerelles en mode actif/actif peuvent également prendre en charge plusieurs adresses pour l’adresse IP APIPA BGP Azure et une deuxième adresse IP APIPA BGP Azure personnalisée. Les entrées supplémentaires n’apparaissent qu’une fois que vous avez entré votre première adresse IP APIPA BGP.

Important

Par défaut, Azure affecte automatiquement une adresse IP privée de la plage de préfixes GatewaySubnet comme adresse IP BGP Azure sur la passerelle VPN. L’adresse BGP Azure APIPA personnalisée est nécessaire lorsque vos appareils VPN locaux utilisent une adresse APIPA (169.254.0.1 à 169.254.255.254) comme adresse IP BGP. La passerelle VPN choisit l’adresse APIPA personnalisée si la ressource de passerelle de réseau local correspondante (réseau local) possède une adresse APIPA pour adresse IP d’homologue BGP. Si la passerelle de réseau local utilise une adresse IP normale (hors APIPA), la passerelle VPN revient à l’adresse IP privée de la plage GatewaySubnet.

Les adresses BGP APIPA ne doivent pas se chevaucher entre les appareils VPN locaux et l’ensemble des passerelles VPN connectées.

Quand des adresses APIPA sont utilisées sur des passerelles VPN, celles-ci ne lancent pas de sessions de peering BGP avec des adresses IP sources APIPA. L’appareil VPN local doit démarrer des connexions de peering BGP.

Sélectionnez Vérifier + créer pour exécuter la validation. Une fois la validation réussie, sélectionnez Créer pour déployer la passerelle VPN. La création d’une passerelle nécessite généralement au moins 45 minutes, selon la référence SKU de passerelle sélectionnée. Vous pouvez voir l’état du déploiement dans la page Vue d’ensemble pour votre passerelle.

3 Récupération des adresses IP d’homologue BGP Azure

Une fois la passerelle créée, vous pouvez obtenir les adresses IP d’homologue BGP sur la passerelle VPN. Ces adresses sont nécessaires pour configurer vos appareils VPN locaux afin d’établir des sessions BGP avec la passerelle VPN.

Sur la page Configuration de la passerelle de réseau local, vous pouvez afficher les informations de configuration BGP sur votre passerelle VPN : ASN, adresse IP publique et adresses IP d’homologues BGP correspondantes côté Azure (par défaut et APIPA). Vous pouvez également modifier la configuration comme suit :

- Si nécessaire, vous pouvez mettre à jour le NSA ou l’adresse IP BGP APIPA.

- Si vous disposez d’une passerelle VPN en mode actif/actif, cette page affiche l’adresse IP publique, l’adresse par défaut et les adresses IP BGP APIPA de la deuxième instance de passerelle VPN.

Pour obtenir l’adresse IP d’homologue BGP Azure, procédez comme suit :

- Accédez à la ressource de passerelle de réseau virtuel et sélectionnez la page Configuration pour afficher les informations de configuration BGP.

- Notez l’adresse IP d’homologue BGP.

Pour configurer le protocole BGP sur des connexions S2S entre différents locaux

Les instructions de cette section s’appliquent aux configurations de site à site entre locaux.

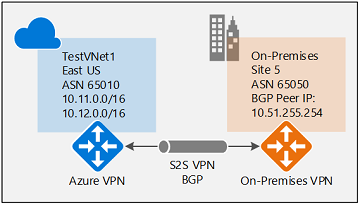

Pour établir une connexion intersite, vous devez créer une passerelle de réseau local pour représenter votre appareil VPN local, et une connexion entre la passerelle VPN et la passerelle de réseau local, comme décrit dans Créer une connexion site à site. Les sections suivantes contiennent les propriétés supplémentaires requises pour spécifier les paramètres de configuration BGP (cf. diagramme 3).

Schéma 3

Avant de continuer, vérifiez que vous avez activé le protocole BGP pour la passerelle VPN.

1. Création d’une passerelle de réseau local

Configurez une passerelle de réseau local avec les paramètres BGP.

- Pour plus d’informations et pour connaître la procédure à suivre, consultez la section Passerelle de réseau local de l’article Connexion de site à site.

- Si vous disposez déjà d’une passerelle de réseau local, vous pouvez la modifier. Pour cela, accédez à la page Configuration de la ressource de passerelle de réseau local et apportez les changements nécessaires.

Lorsque vous créez la passerelle de réseau local dans cet exercice, utilisez les valeurs suivantes :

- Nom : Site5

- Adresse IP : adresse IP du point de terminaison de passerelle auquel vous souhaitez vous connecter, par exemple « 128.9.9.9 »

- Espaces d’adressage : si le protocole BGP est activé, aucun espace d’adressage n’est requis.

Pour configurer les paramètres BGP, accédez à la page Avancé. Utilisez les exemples de valeurs suivants (cf. diagramme 3). Modifiez les valeurs en fonction de votre environnement si nécessaire.

- Configurer les paramètres BGP : Oui

- Numéro de système autonome (ASN) : 65050

- Adresse IP de l’homologue BGP : adresse de l’appareil VPN local. Exemple : « 10.51.255.254 »

Cliquez sur Vérifier + créer pour créer la passerelle de réseau local.

Considérations importantes relatives à la configuration

- Le NSA et l’adresse IP d’homologue BGP doivent correspondre à la configuration de votre routeur VPN local.

- Vous ne pouvez laisser le champ Espace d’adressage vide que si vous utilisez le protocole BGP pour vous connecter à ce réseau. La passerelle VPN Azure ajoute en interne un itinéraire de votre adresse IP d’homologue BGP au tunnel IPsec correspondant. Si vous ne vous servez PAS du protocole BGP entre la passerelle VPN et ce réseau précis, vous devez fournir une liste de préfixes d’adresses valides dans Espace d’adressage.

- Vous pouvez éventuellement utiliser une adresse IP APIPA (169.254.x.x) comme adresse IP d’homologue BGP local si nécessaire. Toutefois, vous devez également spécifier une adresse IP APIPA comme décrit précédemment dans cet article pour votre passerelle VPN. Dans le cas contraire, la session BGP ne peut pas établir cette connexion.

- Vous pouvez entrer les informations de configuration du protocole BGP lors de la création de la passerelle de réseau local, ou ajouter ou modifier la configuration du protocole BGP à partir de la page Configuration de la ressource de passerelle de réseau local.

2. Configuration d’une connexion de site à site avec le protocole BGP activé

Dans le cadre de cette étape, vous allez créer une connexion avec le protocole BGP activé. Si vous disposez déjà d’une connexion et souhaitez activer le protocole BGP sur cette dernière, vous pouvez la mettre à jour.

Pour créer une connexion

- Pour créer une connexion, accédez à la page Connexions de votre passerelle de réseau virtuel.

- Sélectionnez + Ajouter pour ouvrir la page Ajouter une connexion.

- Renseignez les valeurs nécessaires.

- Sélectionnez Activer le protocole BGP pour activer le protocole BGP sur cette connexion.

- Sélectionnez OK pour enregistrer les modifications.

Pour mettre à jour une connexion existante

- Accédez à la page Connexions de votre passerelle de réseau virtuel.

- Sélectionnez la connexion que vous souhaitez modifier.

- Accédez à la page Configuration de la connexion.

- Définissez le paramètre BGP sur Activé.

- Enregistrez les changements apportés.

Configuration de l’appareil local

L’exemple ci-dessous répertorie les paramètres que vous devez saisir dans la section de configuration de BGP de votre périphérique VPN local pour cet exercice :

- Site5 ASN : 65050

- Site5 BGP IP : 10.51.255.254

- Prefixes to announce : (for example) 10.51.0.0/16

- Azure VNet ASN : 65010

- Azure VNet BGP IP : 10.12.255.30

- Static route : Add a route for 10.12.255.30/32, with nexthop being the VPN tunnel interface on your device

- eBGP Multihop : Ensure the "multihop" option for eBGP is enabled on your device if needed

Pour activer des connexions de réseau virtuel à réseau virtuel

Les étapes décrites dans cette section s’appliquent aux connexions de réseau virtuel à réseau virtuel.

Pour activer ou désactiver le protocole BGP sur une connexion de réseau virtuel à réseau virtuel, vous suivez les mêmes étapes que les étapes entre différents locaux S2S de la section précédente. Vous pouvez activer le protocole BGP lors de la création de la connexion ou mettre à jour la configuration sur une connexion de réseau virtuel à réseau virtuel existante.

Notes

Une connexion de réseau virtuel à réseau virtuel sans le protocole BGP limite la communication aux deux réseaux virtuels connectés. Activez le protocole BGP pour autoriser le routage de transit vers d’autres connexions S2S ou de réseau virtuel à réseau virtuel de ces deux réseaux virtuels.

Étapes suivantes

Pour plus d’informations sur le protocole BGP, consultez À propos du protocole BGP et de la passerelle VPN.