Activer l’authentification multifacteur (MFA) Microsoft Entra ID pour les utilisateurs VPN

Si vous voulez que les utilisateurs soient invités à fournir un deuxième facteur d’authentification pour obtenir l’accès, vous pouvez configurer l’authentification multifacteur (MFA) Microsoft Entra. Vous pouvez configurer MFA par utilisateur ou tirer parti de l’authentification MFA via l’accès conditionnel.

- Vous pouvez activer MFA par utilisateur sans frais supplémentaires. Quand vous activez l’authentification MFA par utilisateur, l’utilisateur est invité à fournir un deuxième facteur d’authentification pour toutes les applications liées au locataire Microsoft Entra. Les étapes à suivre sont présentées dans Option 1.

- L’accès conditionnel autorise un contrôle plus précis sur la façon dont le deuxième facteur doit être promu. Il peut autoriser l’affectation de l’authentification MFA au VPN uniquement et exclure les autres applications liées au client Microsoft Entra. Les étapes à suivre sont présentées dans Option 2.

Activer l’authentification

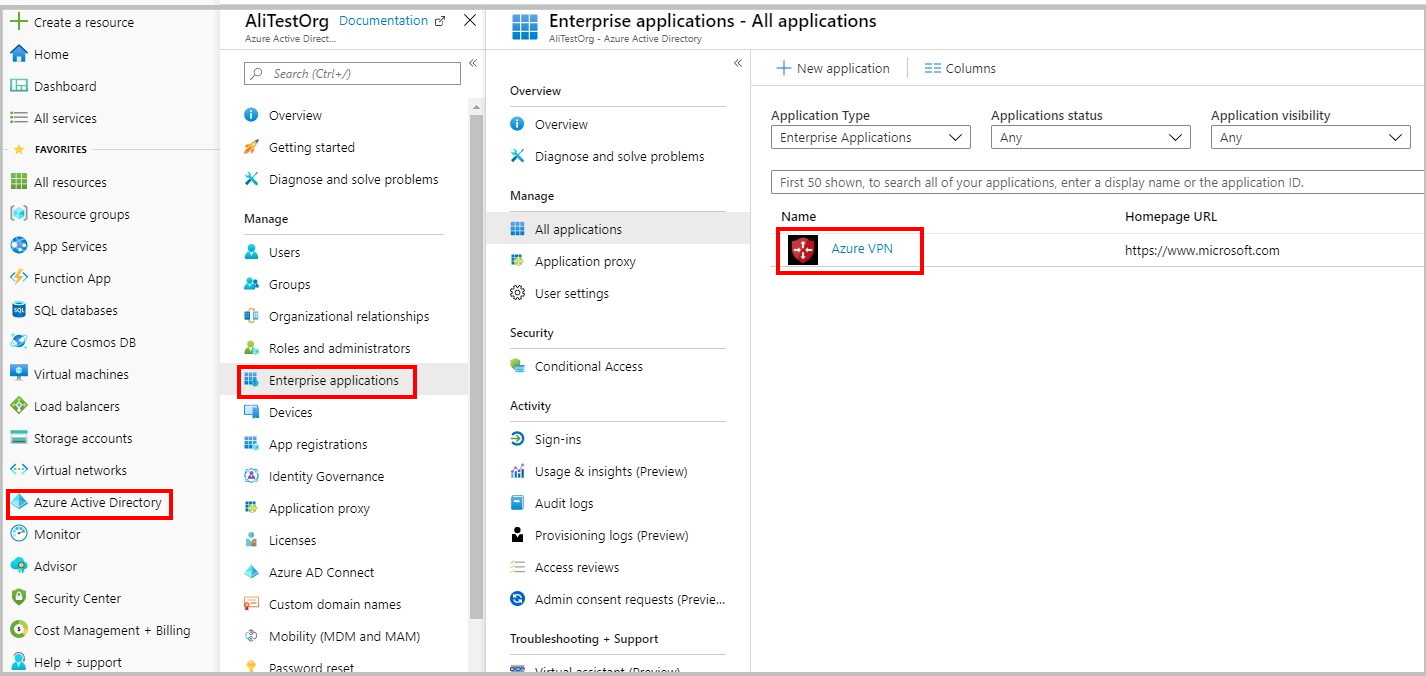

Accédez à Microsoft Entra ID –> Applications d’entreprise –> Toutes les applications.

Dans la page Applications d’entreprise - Toutes les applications, sélectionnez VPN Azure.

Configurer les paramètres de connexion

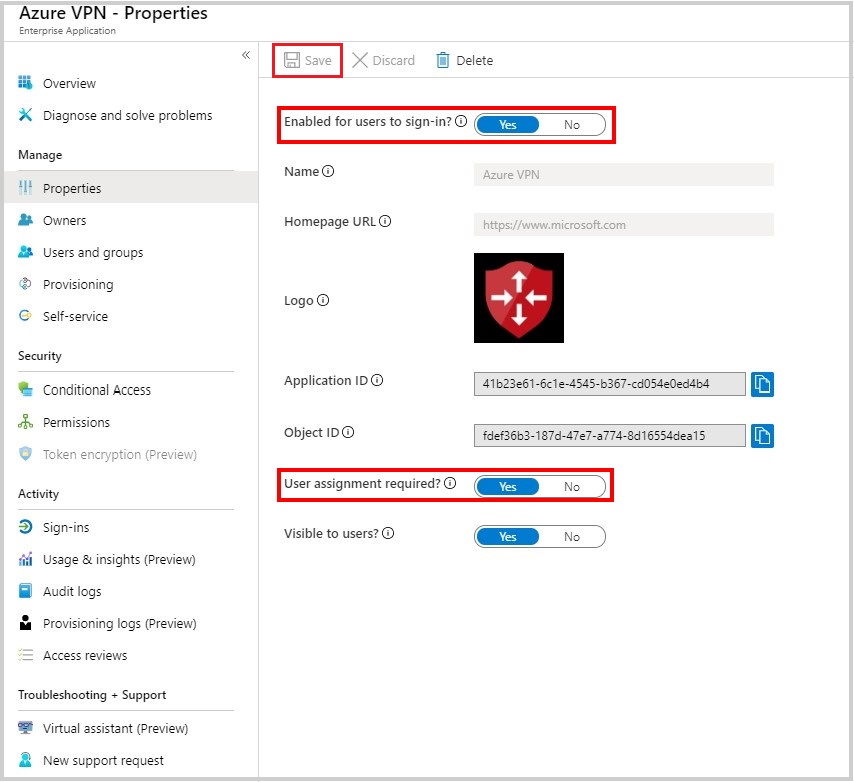

Sur la page VPN Azure - Propriétés, configurez les paramètres de connexion.

Définissez Activé pour que les utilisateurs se connectent ? sur Oui. Ce paramètre permet à tous les utilisateurs du locataire AD de se connecter au VPN.

Définissez Affectation utilisateur requise ? sur Oui si vous voulez limiter la connexion aux seuls utilisateurs dotés d’autorisations sur le VPN Azure.

Enregistrez vos modifications.

Option 1 : accès par utilisateur

Ouvrir la page MFA

Connectez-vous au portail Azure.

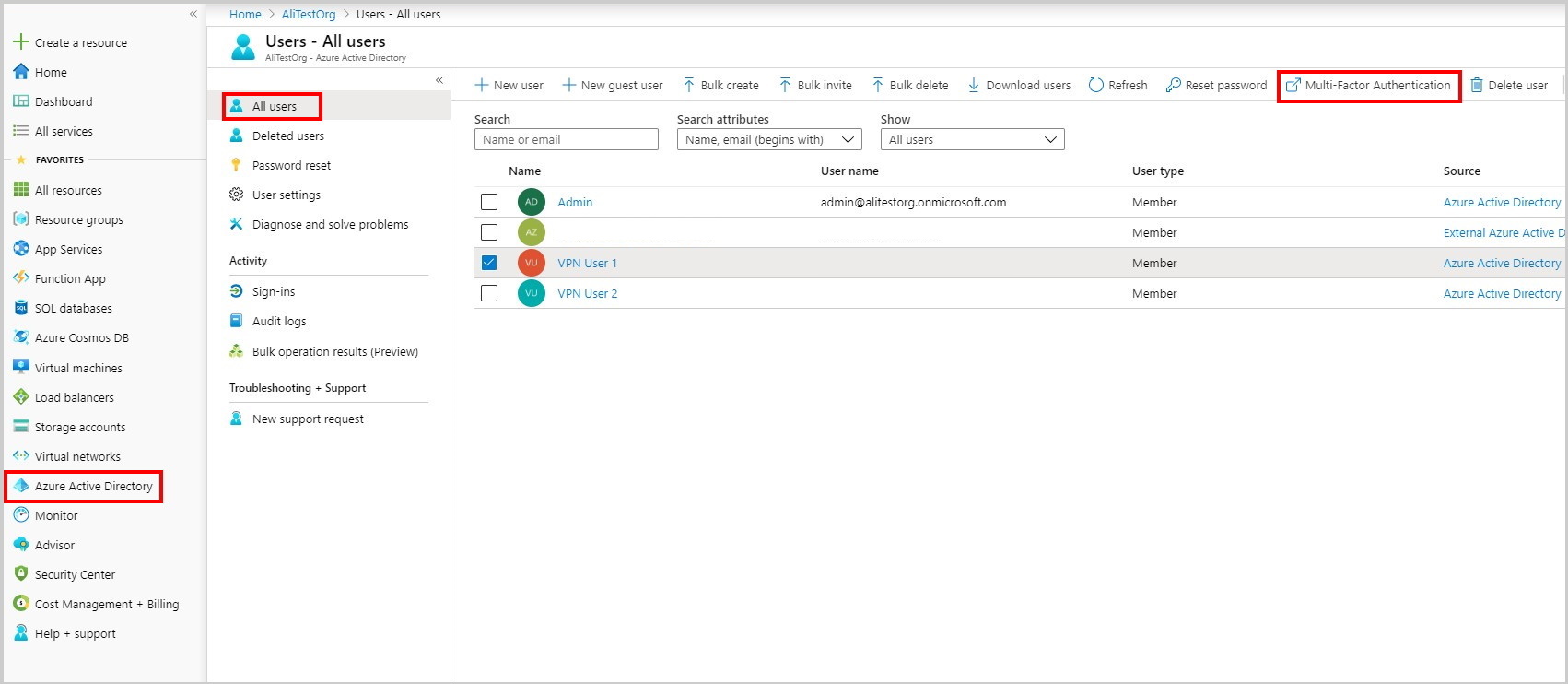

Accédez à Microsoft Entra ID –> Tous les utilisateurs.

Sélectionnez Multi-Factor Authentication pour ouvrir la page correspondante.

Sélectionnez les utilisateurs

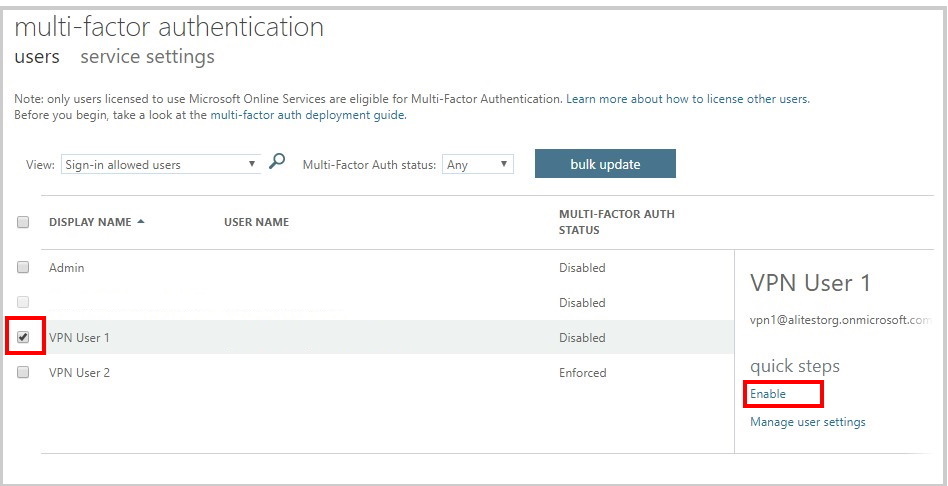

Dans la page authentification multifacteur, sélectionnez les utilisateurs pour lesquels vous souhaitez activer MFA.

Sélectionnez Activer.

Option 2 : accès conditionnel

L’accès conditionnel permet un contrôle d’accès précis pour chaque application. Pour pouvoir utiliser l’accès conditionnel, vous devez avoir appliqué une licence Microsoft Entra ID P1, P2 ou supérieure aux utilisateurs qui seront soumis aux règles de l’accès conditionnel.

Accédez à la page Applications d’entreprise – Toutes les applications, puis cliquez sur VPN Azure.

- Cliquez sur Accès conditionnel.

- Cliquez sur Nouvelle stratégie pour ouvrir le volet Nouveau.

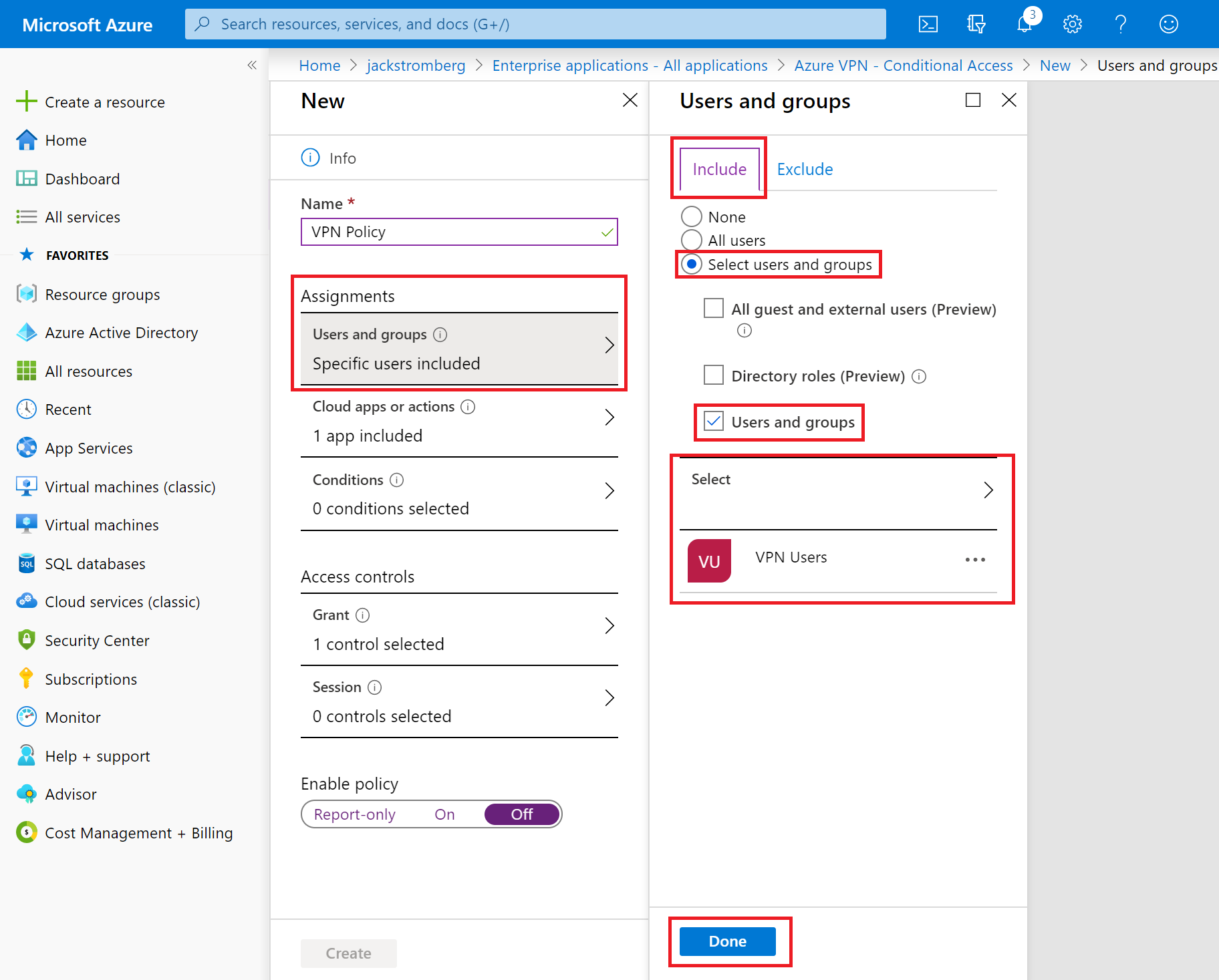

Dans le volet Nouveau, accédez à Attributions -> Utilisateurs et groupes. Sous l’onglet Utilisateurs et groupes -> Onglet Inclure :

- Cliquez sur Sélectionner des utilisateurs et des groupes.

- Cliquez sur Utilisateurs et groupes.

- Cliquez sur Sélectionner pour sélectionner le groupe ou l’ensemble d’utilisateurs qui doit être concerné par MFA.

- Cliquez sur Done.

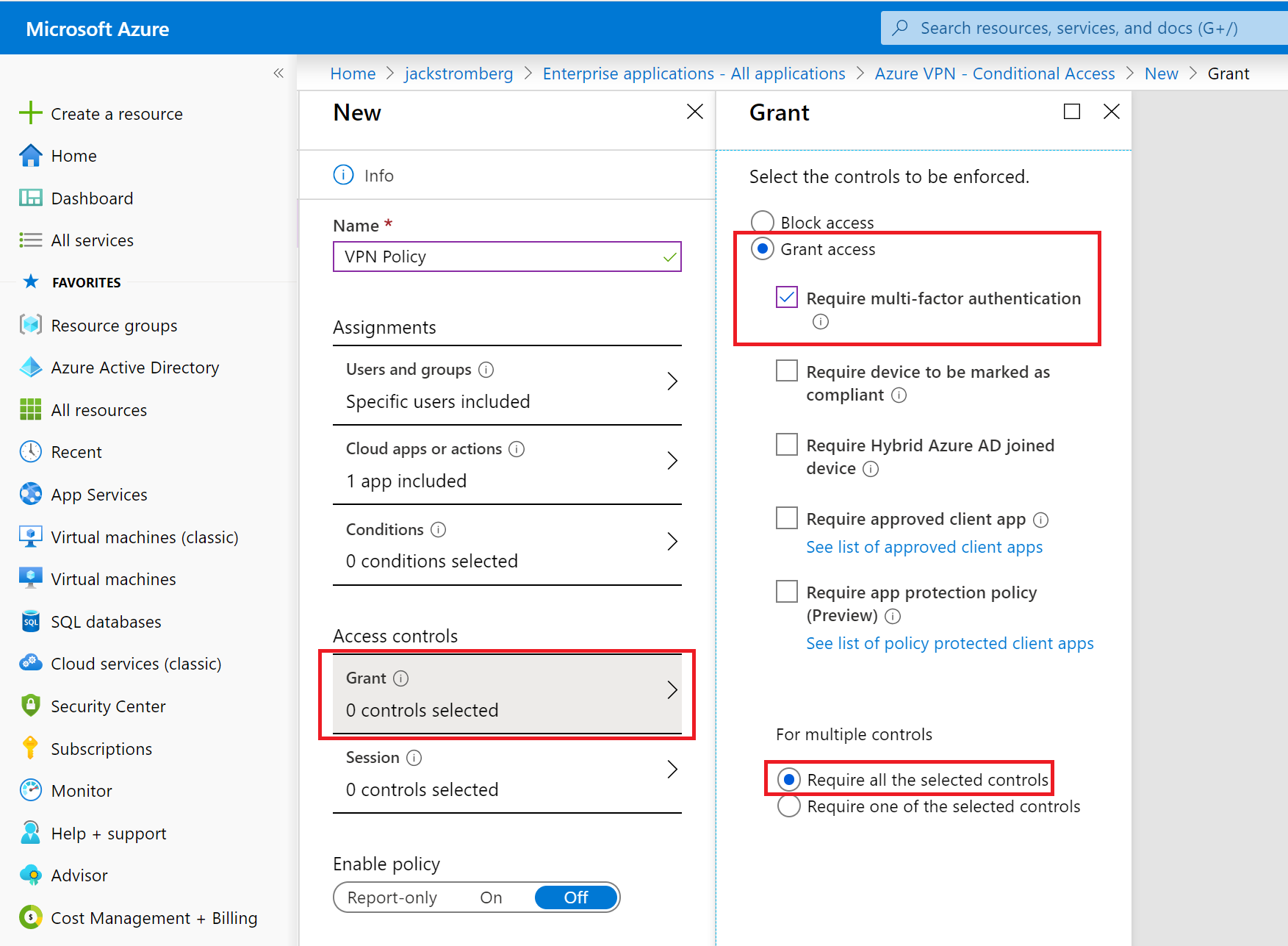

Dans le volet Nouveau, accédez au volet Contrôles d’accès -> Accorder :

- Cliquez sur Accorder l’accès.

- Cliquez sur Exiger une authentification multifacteur.

- Cliquez sur Demander tous les contrôles sélectionnés.

- Cliquez sur Sélectionner.

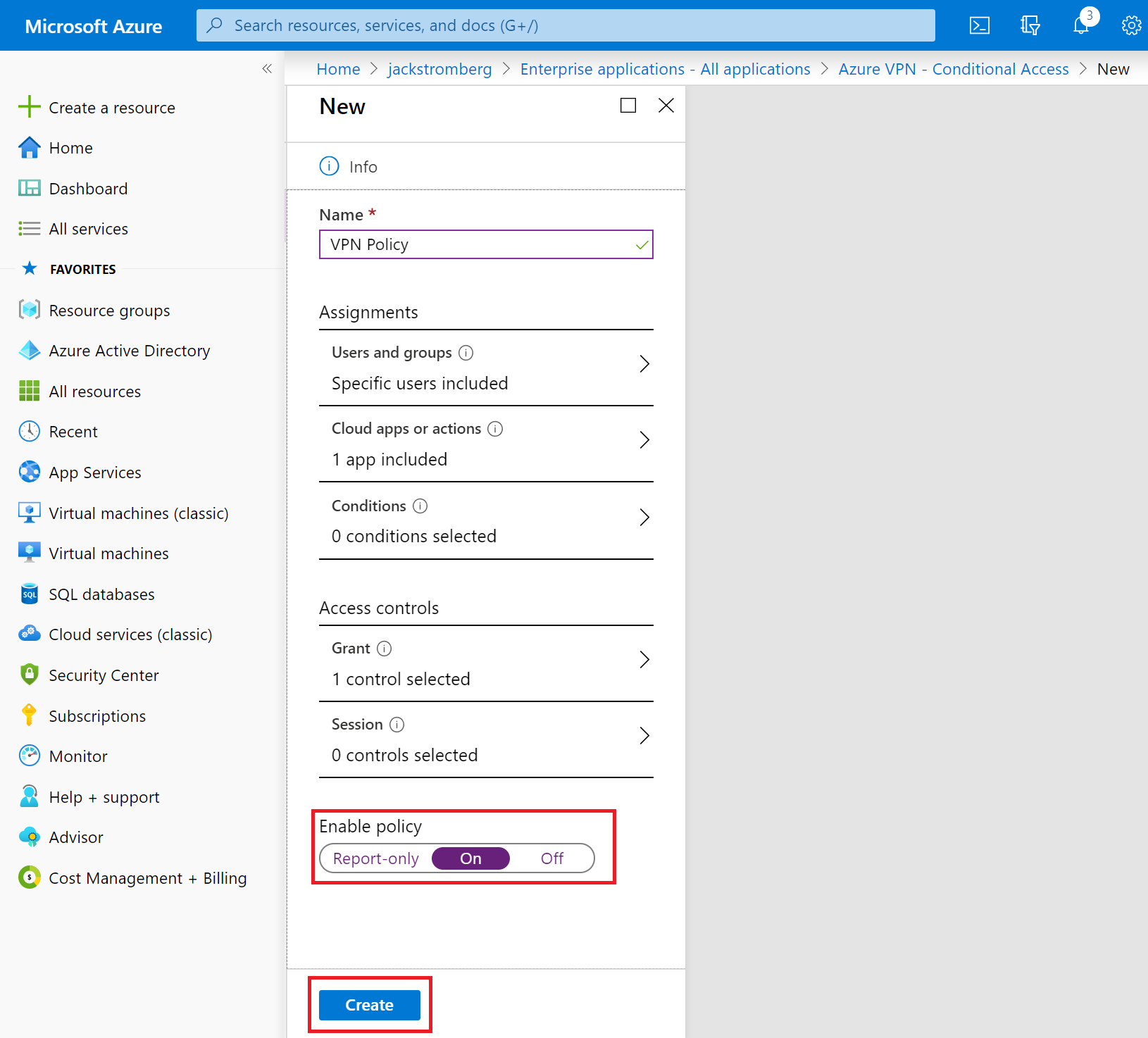

Dans la section Activer la stratégie :

- Sélectionnez Activé.

- Cliquez sur Créer.

Étapes suivantes

Pour vous connecter à votre réseau virtuel, vous devez créer et configurer un profil de client VPN. Consultez Configurer un client VPN pour les connexions VPN P2S.

Commentaires

Bientôt disponible : Tout au long de 2024, nous allons supprimer progressivement GitHub Issues comme mécanisme de commentaires pour le contenu et le remplacer par un nouveau système de commentaires. Pour plus d’informations, consultez https://aka.ms/ContentUserFeedback.

Envoyer et afficher des commentaires pour