Configurer une connexion VPN site à site via un peering privé ExpressRoute

Vous pouvez configurer un VPN site à site vers une passerelle de réseau virtuel via un peering privé ExpressRoute à l’aide d’une adresse IP de la RFC 1918. Cette configuration offre les avantages suivants :

Le trafic via le peering privé est chiffré.

Les utilisateurs point à site qui se connectent à une passerelle de réseau virtuel peuvent utiliser ExpressRoute (via le tunnel site à site) pour accéder aux ressources locales.

Il est possible de déployer des connexions VPN de site à site via le peering privé ExpressRoute en même temps que des connexions VPN de site à site via Internet sur la même passerelle VPN.

Cette fonction est uniquement disponible pour les passerelles basées sur l’IP standard.

Prérequis

Pour effectuer cette configuration, veillez à respecter les prérequis suivants :

Vous disposez d’un circuit ExpressRoute fonctionnel qui est lié au réseau virtuel dans lequel la passerelle VPN est (ou sera) créée.

Vous pouvez atteindre les ressources sur l’adresse IP RFC 1918 (privée) dans le réseau virtuel via le circuit ExpressRoute.

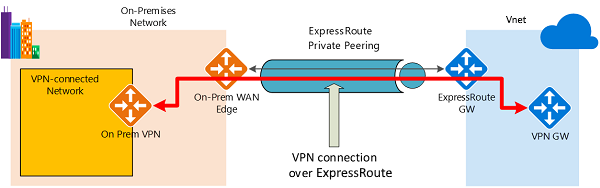

Routage

La figure 1 illustre un exemple de connectivité VPN via un peering privé ExpressRoute. Dans cet exemple, vous voyez un réseau du réseau local connecté à la passerelle VPN du hub Azure via un peering privé ExpressRoute. L’un des aspects importants de cette configuration est le routage entre les réseaux locaux et Azure sur le chemin VPN et le chemin ExpressRoute.

La figure 1

L’établissement de la connectivité est simple :

Établir une connectivité ExpressRoute avec un circuit ExpressRoute et un Peering privé.

Établir la connectivité VPN en suivant les étapes décrites dans cet article.

Trafic de réseaux locaux vers Azure

Pour le trafic de réseaux locaux vers Azure, les préfixes Azure sont publiés via le protocole BGP de Peering privé ExpressRoute et le protocole BGP de VPN si BGP est configuré sur votre passerelle VPN. Cela aboutit à deux itinéraires réseau (chemins) vers Azure à partir des réseaux locaux :

• Un itinéraire réseau sur le chemin protégé par IPsec.

• Un itinéraire réseau directement via ExpressRoute sans protection IPsec.

Pour appliquer le chiffrement à la communication, vous devez vous assurer que les itinéraires Azure qui passent par la passerelle VPN locale sont préférés au chemin ExpressRoute direct pour le réseau connecté par VPN dans la figure 1.

Trafic d’Azure vers des réseaux locaux

La même condition s’applique au trafic d’Azure vers les réseaux locaux. Il existe deux moyens de faire en sorte que le chemin IPsec soit préféré au chemin ExpressRoute direct (sans IPsec) :

• Publiez des préfixes plus spécifiques sur la session BGP VPN pour le réseau connecté par VPN. Vous pouvez publier une plus grande plage qui englobe le réseau connecté par VPN par Peering privé ExpressRoute, puis des plages plus spécifiques dans la session BGP VPN. Par exemple, publiez 10.0.0.0/16 par ExpressRoute et 10.0.1.0/24 par VPN.

• Publiez des préfixes disjoints pour VPN et ExpressRoute. Si les plages de réseaux connectés par VPN sont disjointes d’autres réseaux connectés par ExpressRoute, vous pouvez publier les préfixes respectivement dans les sessions VPN et BGP ExpressRoute. Par exemple, publiez 10.0.0.0/24 par ExpressRoute et 10.0.1.0/24 par VPN.

Dans ces deux exemples, Azure envoie le trafic à 10.0.1.0/24 via la connexion VPN, plutôt que directement par ExpressRoute sans protection VPN.

Avertissement

Si vous publiez les mêmes préfixes sur les connexions ExpressRoute et VPN, >Azure utilisera directement le chemin ExpressRoute sans protection VPN.

Étapes dans le portail

Configurez une connexion site à site. Pour connaître les étapes à suivre, consultez l’article Configuration de site à site. Veillez à choisir une passerelle avec une adresse IP publique standard.

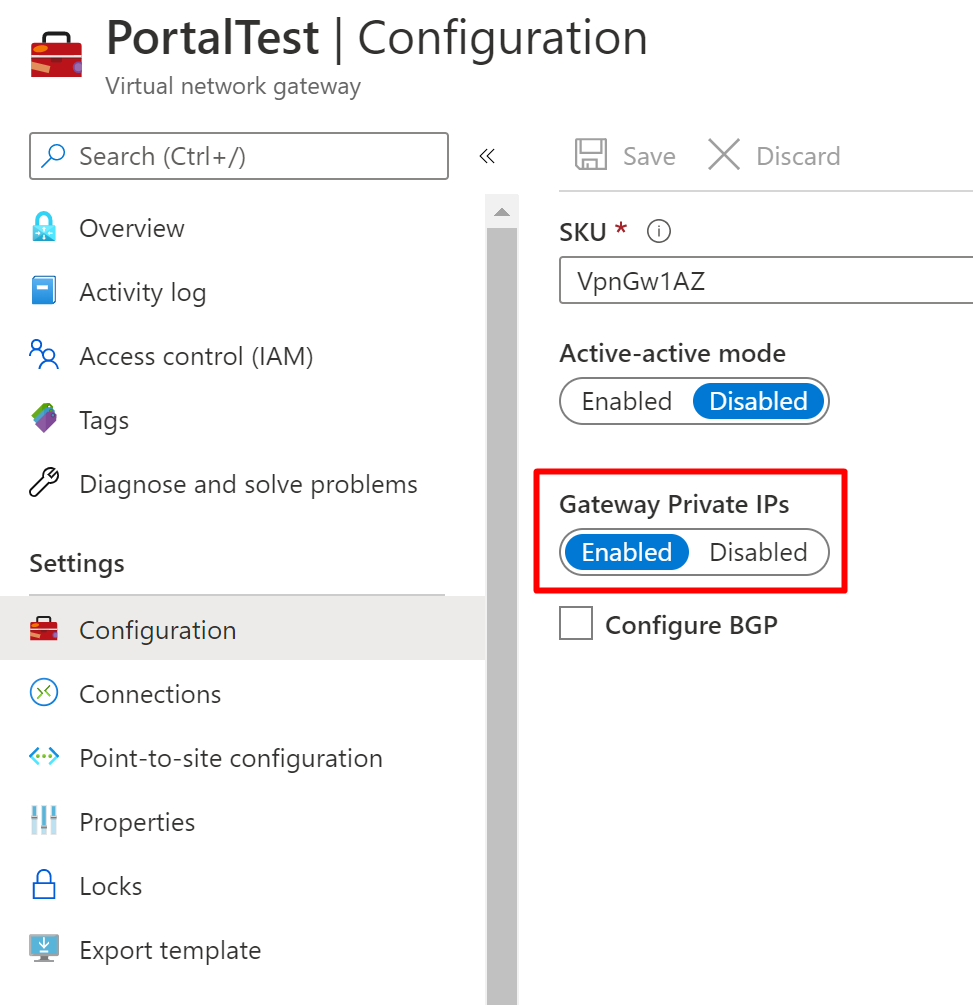

Activez les adresses IP privées sur la passerelle. Sélectionnez Configuration, puis définissez Adresses IP privées de passerelle sur Activé. Cliquez sur Enregistrer pour enregistrer vos modifications.

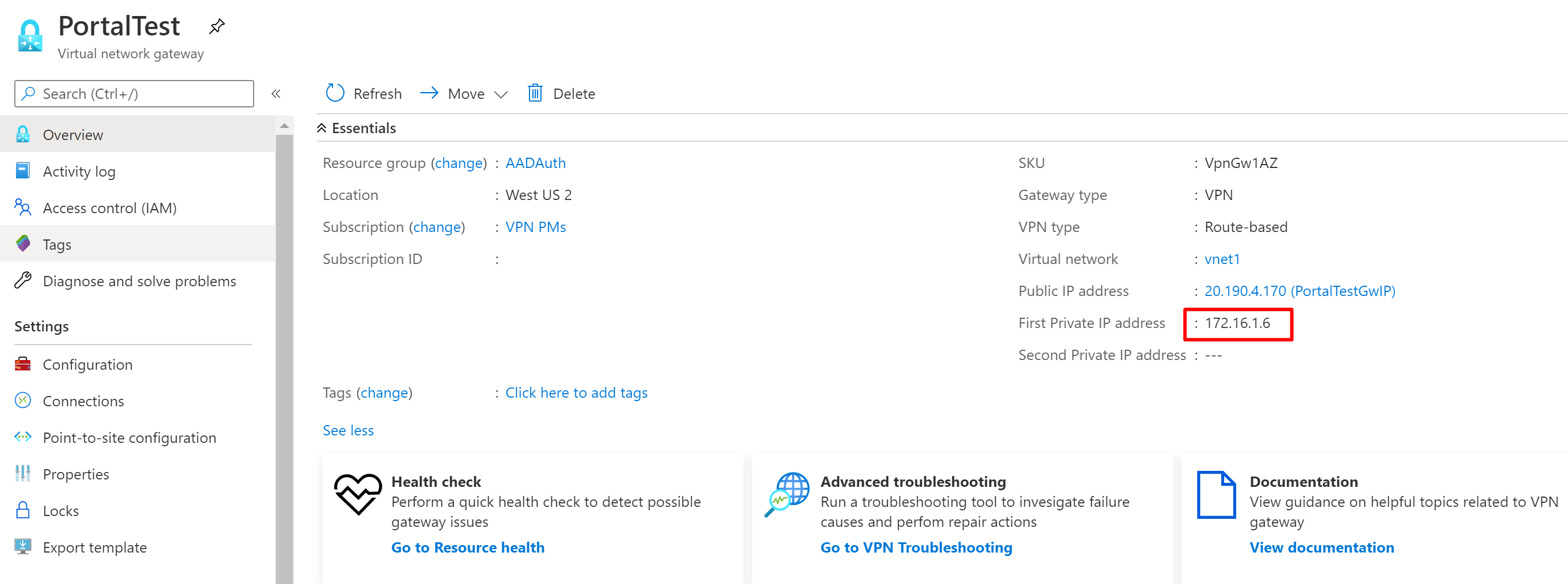

Dans la page Vue d’ensemble, sélectionnez Afficher plus pour afficher l’adresse IP privée. Notez ces informations pour une utilisation ultérieure dans les étapes de configuration.

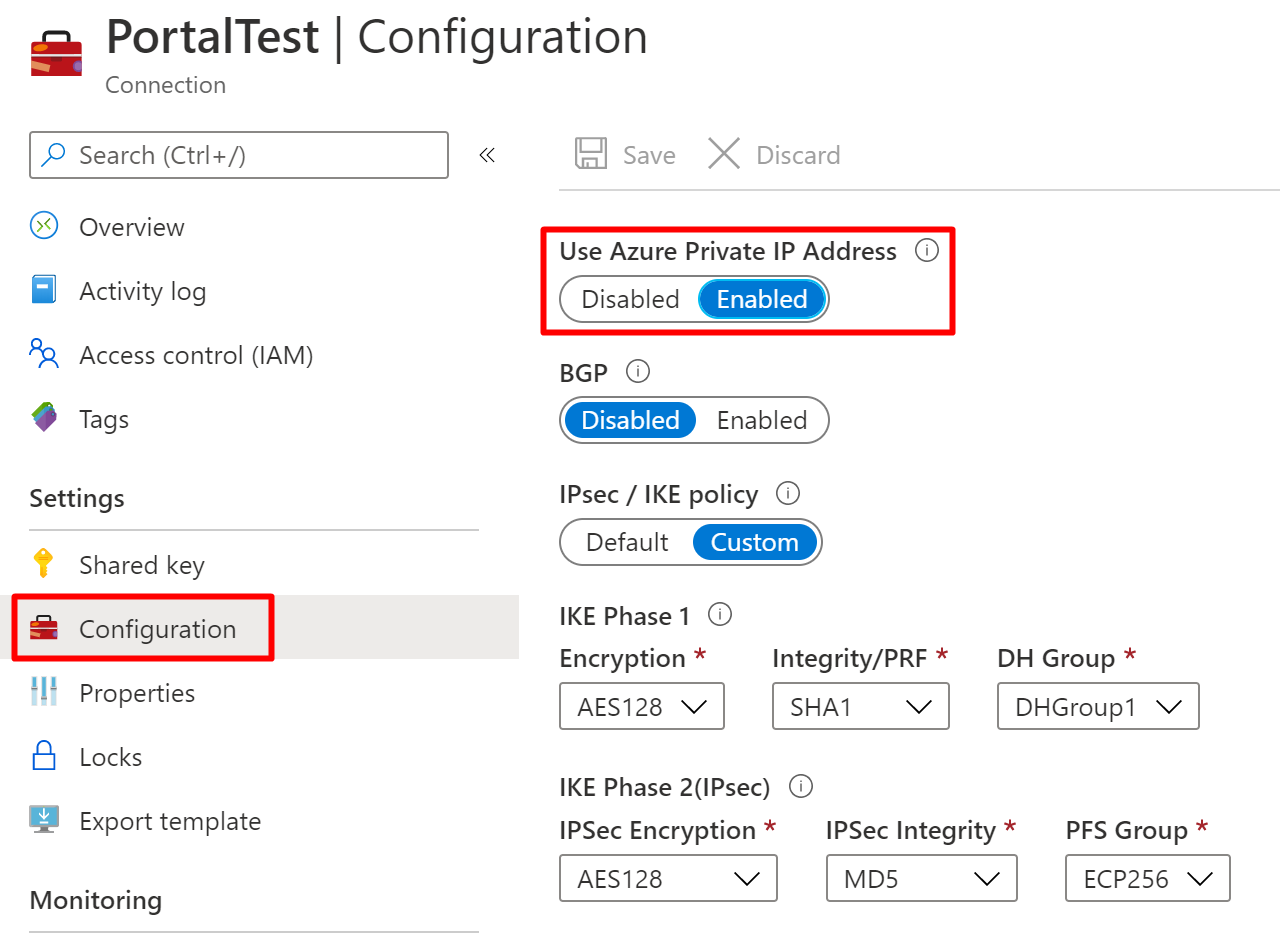

Pour activer Utiliser l’adresse IP privée Azure sur la connexion, sélectionnez Configuration. Définissez Utiliser l’adresse IP privée Azure sur Activé, puis sélectionnez Enregistrer.

Utilisez l’adresse IP privée notée durant l’étape 3 comme adresse IP distante sur votre pare-feu local pour établir le tunnel site à site via le peering privé ExpressRoute.

Remarque

Configuration de BGP sur votre passerelle VPN n’est pas nécessaire pour obtenir une connexion VPN par le biais du Peering privé ExpressRoute.

étapes PowerShell

Configurez une connexion site à site. Pour connaître les étapes à suivre, consultez l’article Configurer un VPN site à site. Veillez à choisir une passerelle avec une adresse IP publique standard.

Définissez l’indicateur pour utiliser l’adresse IP privée sur la passerelle à l’aide des commandes PowerShell suivantes :

$Gateway = Get-AzVirtualNetworkGateway -Name <name of gateway> -ResourceGroup <name of resource group> Set-AzVirtualNetworkGateway -VirtualNetworkGateway $Gateway -EnablePrivateIpAddress $trueVous devez voir une adresse IP privée et publique. Notez l’adresse IP sous la section « TunnelIpAddresses » de la sortie. Vous utiliserez cette information dans une prochaine étape.

Définissez la connexion pour utiliser l’adresse IP privée à l’aide de la commande PowerShell suivante :

$Connection = get-AzVirtualNetworkGatewayConnection -Name <name of the connection> -ResourceGroupName <name of resource group> Set-AzVirtualNetworkGatewayConnection --VirtualNetworkGatewayConnection $Connection -UseLocalAzureIpAddress $trueÀ partir de votre pare-feu, exécutez une commande ping sur l’adresse IP privée que vous avez notée à l’étape 2. Elle doit être accessible via l’appairage privé ExpressRoute.

Utilisez cette adresse IP privée comme adresse IP distante sur votre pare-feu local pour établir le tunnel site à site via le peering privé ExpressRoute.

Étapes suivantes

Pour plus d’informations sur la passerelle VPN, consultez Qu’est-ce qu’une passerelle VPN ?

Commentaires

Bientôt disponible : Tout au long de 2024, nous allons supprimer progressivement GitHub Issues comme mécanisme de commentaires pour le contenu et le remplacer par un nouveau système de commentaires. Pour plus d’informations, consultez https://aka.ms/ContentUserFeedback.

Envoyer et afficher des commentaires pour