Notes

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de vous connecter ou de modifier des répertoires.

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de modifier des répertoires.

Cet article vous aidera à configurer une passerelle VPN Azure basée sur le routage pour connecter plusieurs périphériques VPN basés sur des stratégies locales tirant parti des stratégies IPsec/IKE personnalisées sur les connexions VPN S2S. Les étapes présentées dans cet article utilisent Azure PowerShell.

À propos des passerelles VPN basées sur le routage et les stratégies

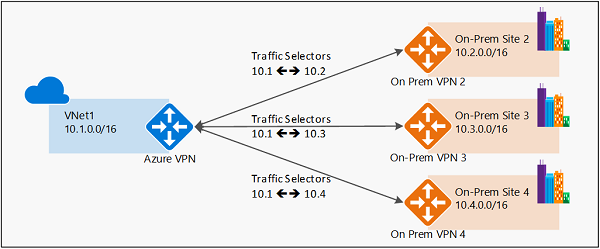

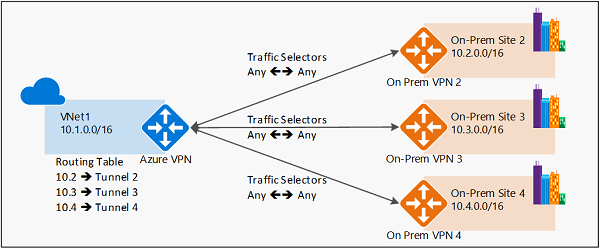

Les périphériques VPN basés sur des stratégies et ceux basés sur le routage diffèrent au niveau des sélecteurs de trafic IPsec et de la façon dont ils sont définis sur une connexion :

- Les périphériques VPN basés sur des stratégies utilisent des combinaisons de préfixes provenant des deux réseaux pour définir la façon dont le trafic est chiffré/déchiffré via les tunnels IPsec. Elle est généralement basée sur des appareils de pare-feu qui effectuent un filtrage de paquets. Les fonctions de chiffrement et de déchiffrement de tunnel IPsec sont ajoutées au filtrage des paquets et au moteur de traitement.

- Les périphériques VPN basés sur le routage utilisent des sélecteurs de trafic universels (caractère générique) et laissent les tables de routage/transfert diriger le trafic vers les différents tunnels IPsec. Elle est généralement basée sur des plateformes de routeur où chaque tunnel IPsec est modélisé en tant qu’interface réseau ou VTI (interface de tunnel virtuel).

Les diagrammes suivants illustrent les deux modèles :

Exemple de VPN basé sur des stratégies

Exemple de VPN basé sur le routage

Prise en charge par Azure des VPN basés sur des stratégies

Actuellement, Azure prend en charge les deux modes de passerelles VPN : les passerelles VPN basées sur le routage et les passerelles VPN basées sur des stratégies. Elles sont basées sur des plateformes internes différentes, ce qui fait que leurs spécifications diffèrent. Pour plus d’informations sur les passerelles, le débit et les connexions, consultez À propos des paramètres de passerelle VPN.

| Type de VPN de la passerelle | SKU de la passerelle | Versions de IKE prises en charge |

|---|---|---|

| Passerelle basée sur des stratégies | Basic | IKEv1 |

| Passerelle basée sur des itinéraires | Basic | IKEv2 |

| Passerelle basée sur des itinéraires | VpnGw1, VpnGw2, VpnGw3, VpnGw4, VpnGw5 | IKEv1 et IKEv2 |

| Passerelle basée sur des itinéraires | VpnGw1AZ, VpnGw2AZ, VpnGw3AZ, VpnGw4AZ, VpnGw5AZ | IKEv1 et IKEv2 |

Auparavant, lorsque vous utilisiez des VPN basés sur une stratégie, vous étiez limité à l’utilisation de la référence SKU de base de passerelle VPN basée sur une stratégie et vous ne pouviez vous connecter qu’à un seul appareil VPN/de pare-feu. À présent, à l’aide d’une stratégie IPsec/IKE personnalisée, vous pouvez utiliser une passerelle VPN basée sur le routage et vous connecter à plusieurs appareils VPN/de pare-feu basés sur une stratégie. Pour établir une connexion VPN basée sur une stratégie à l’aide d’une passerelle VPN basée sur le routage, configurez la passerelle VPN basée sur le routage pour utiliser des sélecteurs de trafic basés sur les préfixes avec l’option « PolicyBasedTrafficSelectors ».

Considérations

Pour activer cette connectivité, vos périphériques VPN basés sur des stratégies locales doivent prendre en charge IKEv2 pour la connexion aux passerelles VPN Azure basées sur le routage. Vérifiez les caractéristiques de votre périphérique VPN.

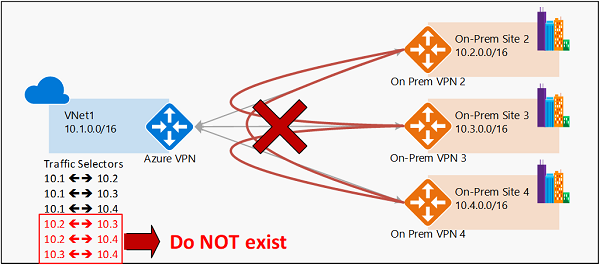

Les réseaux locaux qui utilisent ce mécanisme pour se connecter via des périphériques VPN basés sur des stratégies ne peuvent se connecter qu’au réseau virtuel Azure ; c’est-à-dire qu’ils ne peuvent pas transiter vers d’autres réseaux locaux ou virtuels via la même passerelle VPN Azure.

L’option de configuration fait partie de la stratégie de connexion personnalisée IPsec/IKE. Vous devez spécifier la stratégie complète (algorithmes de chiffrement et d’intégrité IPsec/IKE, puissance des clés et durée de vie des associations de sécurité) si vous activez l’option Sélecteur de trafic basé sur des stratégies.

Le diagramme suivant montre pourquoi le routage de transit via la passerelle VPN ne fonctionne pas avec l’option basée sur des stratégies :

Comme illustré dans le diagramme, les sélecteurs de trafic de la passerelle VPN Azure vont du réseau virtuel vers chaque préfixe de réseau local, mais les connexions croisées ne sont pas possibles. Par exemple, les sites locaux 2, 3 et 4 peuvent tous communiquer avec VNet1, mais ils ne peuvent pas se connecter entre eux via la passerelle VPN Azure. Le diagramme montre les sélecteurs de trafic croisés qui ne sont pas disponibles dans cette configuration de la passerelle VPN Azure.

Workflow

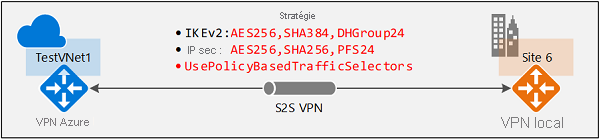

Les instructions fournies dans cet article suivent le même exemple que l’article Configurer la stratégie IPsec/IKE pour des connexions VPN S2S ou de réseau virtuel à réseau virtuel pour établir une connexion VPN S2S. Cette situation est présentée dans le diagramme suivant :

Pour activer la connectivité, utilisez le flux de travail suivant :

- Créez le réseau virtuel, la passerelle VPN et la passerelle de réseau local pour votre connexion entre sites.

- Créez une stratégie IPsec/IKE.

- Appliquez la stratégie lorsque vous créez une connexion S2S ou entre deux réseaux virtuels, et activez les sélecteurs de trafic basés sur des stratégies sur la connexion.

- Si la connexion est déjà créée, vous pouvez appliquer la stratégie ou la mettre à jour sur une connexion existante.

Activer des sélecteurs de trafic basés sur des stratégies

Cette section explique comment activer des sélecteurs de trafic basés sur des stratégies sur une connexion. Assurez-vous d'avoir terminé la partie 3 de l'article consacré à la configuration d'une stratégie IPsec/IKE. Les étapes présentées dans cet article utilisent les mêmes paramètres.

Créer le réseau virtuel, la passerelle VPN et la passerelle de réseau local

Connectez-vous à votre abonnement. Si vous exécutez PowerShell localement sur votre ordinateur, connectez-vous en utilisant la cmdlet Connect-AzAccount. Ou utilisez Azure Cloud Shell dans votre navigateur.

Déclarez vos variables. Dans cet exercice, nous utilisons les variables suivantes :

$Sub1 = "<YourSubscriptionName>" $RG1 = "TestPolicyRG1" $Location1 = "East US 2" $VNetName1 = "TestVNet1" $FESubName1 = "FrontEnd" $BESubName1 = "Backend" $GWSubName1 = "GatewaySubnet" $VNetPrefix11 = "10.11.0.0/16" $VNetPrefix12 = "10.12.0.0/16" $FESubPrefix1 = "10.11.0.0/24" $BESubPrefix1 = "10.12.0.0/24" $GWSubPrefix1 = "10.12.255.0/27" $DNS1 = "8.8.8.8" $GWName1 = "VNet1GW" $GW1IPName1 = "VNet1GWIP1" $GW1IPconf1 = "gw1ipconf1" $Connection16 = "VNet1toSite6" $LNGName6 = "Site6" $LNGPrefix61 = "10.61.0.0/16" $LNGPrefix62 = "10.62.0.0/16" $LNGIP6 = "131.107.72.22"Créez un groupe de ressources.

New-AzResourceGroup -Name $RG1 -Location $Location1Utilisez l’exemple suivant pour créer le réseau virtuel TestVNet1 avec trois sous-réseaux et la passerelle VPN. Si vous souhaitez substituer des valeurs, pensez à toujours nommer votre sous-réseau de passerelle « GatewaySubnet ». Si vous le nommez autrement, la création de votre passerelle échoue.

$fesub1 = New-AzVirtualNetworkSubnetConfig -Name $FESubName1 -AddressPrefix $FESubPrefix1 $besub1 = New-AzVirtualNetworkSubnetConfig -Name $BESubName1 -AddressPrefix $BESubPrefix1 $gwsub1 = New-AzVirtualNetworkSubnetConfig -Name $GWSubName1 -AddressPrefix $GWSubPrefix1 New-AzVirtualNetwork -Name $VNetName1 -ResourceGroupName $RG1 -Location $Location1 -AddressPrefix $VNetPrefix11,$VNetPrefix12 -Subnet $fesub1,$besub1,$gwsub1 $gw1pip1 = New-AzPublicIpAddress -Name $GW1IPName1 -ResourceGroupName $RG1 -Location $Location1 -AllocationMethod Dynamic $vnet1 = Get-AzVirtualNetwork -Name $VNetName1 -ResourceGroupName $RG1 $subnet1 = Get-AzVirtualNetworkSubnetConfig -Name "GatewaySubnet" -VirtualNetwork $vnet1 $gw1ipconf1 = New-AzVirtualNetworkGatewayIpConfig -Name $GW1IPconf1 -Subnet $subnet1 -PublicIpAddress $gw1pip1 New-AzVirtualNetworkGateway -Name $GWName1 -ResourceGroupName $RG1 -Location $Location1 -IpConfigurations $gw1ipconf1 -GatewayType Vpn -VpnType RouteBased -GatewaySku VpnGw1 New-AzLocalNetworkGateway -Name $LNGName6 -ResourceGroupName $RG1 -Location $Location1 -GatewayIpAddress $LNGIP6 -AddressPrefix $LNGPrefix61,$LNGPrefix62

Créer une connexion VPN de site à site (S2S) avec une stratégie IPsec/IKE

Créez une stratégie IPsec/IKE.

Important

Vous devez créer une stratégie IPsec/IKE afin d’activer l’option « UsePolicyBasedTrafficSelectors » sur la connexion.

L’exemple de script suivant crée une stratégie IPsec/IKE avec les paramètres et les algorithmes suivants :

- IKEv2 : AES256, SHA384, DHGroup24

- IPsec : AES256, SHA256, PFS None, SA Lifetime 14400 seconds & 102400000KB

$ipsecpolicy6 = New-AzIpsecPolicy -IkeEncryption AES256 -IkeIntegrity SHA384 -DhGroup DHGroup24 -IpsecEncryption AES256 -IpsecIntegrity SHA256 -PfsGroup None -SALifeTimeSeconds 14400 -SADataSizeKilobytes 102400000Créez la connexion VPN S2S avec les sélecteurs de trafic basés sur des stratégies et une stratégie IPsec/IKE, puis appliquez la stratégie IPsec/IKE créée à l'étape précédente. Tenez compte du paramètre supplémentaire « -UsePolicyBasedTrafficSelectors $True ». Il permet d'activer les sélecteurs de trafic basés sur des stratégies sur la connexion.

$vnet1gw = Get-AzVirtualNetworkGateway -Name $GWName1 -ResourceGroupName $RG1 $lng6 = Get-AzLocalNetworkGateway -Name $LNGName6 -ResourceGroupName $RG1 New-AzVirtualNetworkGatewayConnection -Name $Connection16 -ResourceGroupName $RG1 -VirtualNetworkGateway1 $vnet1gw -LocalNetworkGateway2 $lng6 -Location $Location1 -ConnectionType IPsec -UsePolicyBasedTrafficSelectors $True -IpsecPolicies $ipsecpolicy6 -SharedKey 'AzureA1b2C3'Une fois que vous aurez terminé ces étapes, la connexion VPN S2S utilisera la stratégie IPsec/IKE définie et activera sur la connexion les sélecteurs de trafic basés sur des stratégies. Vous pouvez répéter les mêmes étapes pour ajouter davantage de connexions à des périphériques VPN supplémentaires basés sur des stratégies locales à partir de la même passerelle VPN Azure.

Pour mettre à jour des sélecteurs de trafic basés sur des stratégies

Cette section explique comment mettre à jour l'option des sélecteurs de trafic basés sur des stratégies pour une connexion VPN S2S existante.

Commencez par obtenir la ressource de connexion.

$RG1 = "TestPolicyRG1" $Connection16 = "VNet1toSite6" $connection6 = Get-AzVirtualNetworkGatewayConnection -Name $Connection16 -ResourceGroupName $RG1Affichez l'option des sélecteurs de trafic basés sur des stratégies. La ligne suivante indique si les sélecteurs de trafic basés sur des stratégies sont utilisés pour la connexion :

$connection6.UsePolicyBasedTrafficSelectorsSi la ligne renvoie « True », alors les sélecteurs de trafic basés sur des stratégies sont configurés sur la connexion ; sinon, elle indique « False ».

Une fois que vous avez obtenu la ressource de connexion, vous pouvez activer ou désactiver les sélecteurs de trafic basés sur des stratégies sur une connexion.

Pour activer

Dans l’exemple suivant, l’option des sélecteurs du trafic basés sur des stratégies est désactivée, mais ne modifie pas la stratégie IPsec/IKE :

$RG1 = "TestPolicyRG1" $Connection16 = "VNet1toSite6" $connection6 = Get-AzVirtualNetworkGatewayConnection -Name $Connection16 -ResourceGroupName $RG1 Set-AzVirtualNetworkGatewayConnection -VirtualNetworkGatewayConnection $connection6 -UsePolicyBasedTrafficSelectors $TruePour désactiver

Dans l’exemple suivant, l’option des sélecteurs du trafic basés sur des stratégies est désactivée, mais ne modifie pas la stratégie IPsec/IKE :

$RG1 = "TestPolicyRG1" $Connection16 = "VNet1toSite6" $connection6 = Get-AzVirtualNetworkGatewayConnection -Name $Connection16 -ResourceGroupName $RG1 Set-AzVirtualNetworkGatewayConnection -VirtualNetworkGatewayConnection $connection6 -UsePolicyBasedTrafficSelectors $False

Étapes suivantes

Une fois la connexion achevée, vous pouvez ajouter des machines virtuelles à vos réseaux virtuels. Consultez Création d’une machine virtuelle pour connaître les différentes étapes.

Pour en savoir plus sur les stratégies IPsec/IKE personnalisées, consultez Configure IPsec/IKE policy for S2S VPN or VNet-to-VNet connections (Configuration d’une stratégie IPsec/IKE pour les connexions VPN S2S ou entre deux réseaux virtuels).