Notes

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de vous connecter ou de modifier des répertoires.

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de modifier des répertoires.

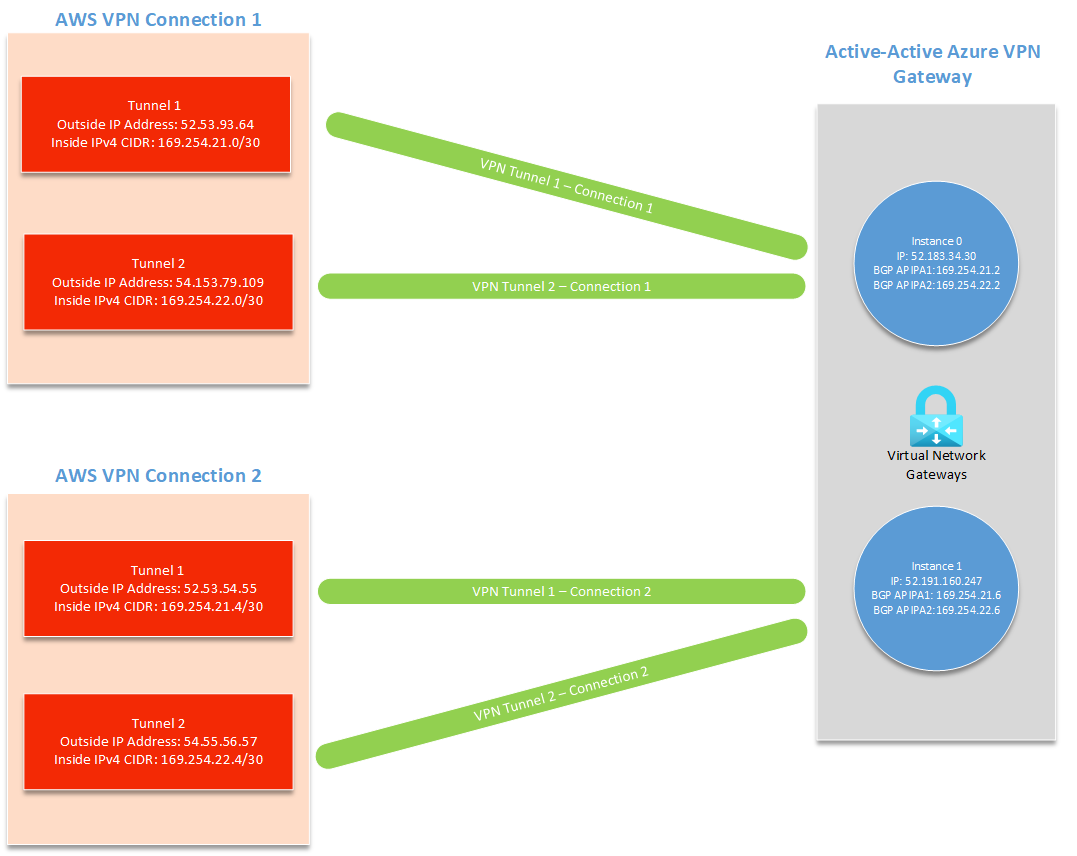

Cet article vous explique la configuration d’une connexion BGP entre Azure et Amazon Web Services (AWS). Vous utiliserez une passerelle VPN Azure avec BGP et actif/actif activé et une passerelle réseau privé virtuel AWS avec deux connexions de site à site.

Architecture

Dans cette configuration, vous allez créer les ressources suivantes :

Azure

- Un seul réseau virtuel

- Une passerelle réseau virtuel avec actif/actif et BGP activés

- Quatre passerelles réseau local

- Quatre connexions de site à site

AWS

- Un réseau privé virtuel (VPC)

- Une passerelle de réseau virtuel privé

- Deux passerelles personnalisées

- Deux connexions de site à site, chacune avec deux tunnels (un total de quatre tunnels)

Une connexion de site à site sur AWS a deux tunnels, chacun avec sa propre adresse IP extérieure et un IPv4 CIDR intérieur (utilisé pour BGP APIPA). Une passerelle VPN actif-passif ne prend en charge qu’une seule APIPA BGP personnalisée. Vous devez activer actif/actif sur votre passerelle Azure VPN pour vous connecter à plusieurs tunnels AWS.

Sur le côté AWS, vous créez une passerelle client et une connexion de site à site pour chacune des deux instances de passerelle VPN Azure (un total 4 tunnels sortants). Dans Azure, vous devez créer 4 passerelles réseau local et 4 connexions pour recevoir ces 4 tunnels AWS.

Choix d’adresses BGP APIPA

Vous pouvez utiliser les valeurs ci-dessous pour votre configuration BGP APIPA tout au long du tutoriel.

| Tunnel | Adresse IP APIPA BGP Azure Custom Azure | Adresse IP de l'homologue BGP AWS | IPv4 CIDR intérieur AWS |

|---|---|---|---|

| Tunnel 1 AWS vers l’instance 0 Azure | 169.254.21.2 | 169.254.21.1 | 169.254.21.0/30 |

| AWS Tunnel 2 vers Instance Azure 0 | 169.254.22.2 | 169.254.22.1 | 169.254.22.0/30 |

| Tunnel AWS 1 vers l’instance Azure 1 | 169.254.21.6 | 169.254.21.5 | 169.254.21.4/30 |

| Tunnel 2 AWS vers Instance 1 Azure | 169.254.22.6 | 169.254.22.5 | 169.254.22.4/30 |

Vous pouvez également configurer vos propres adresses APIPA personnalisées. AWS nécessite un IPv4 CIDR intérieur /30 dans la plage APIPA de 169.254.0.0/16 pour chaque tunnel. Ce CIDR doit également se trouver dans la plage APIPA réservée à Azure pour VPN, qui est de 169.254.21.0 à 169.254.22.255. AWS utilise la première adresse IP de votre bloc /30 dans CIDR, et Azure utilise la seconde. Cela signifie que vous devez réserver de l’espace pour deux adresses IP dans votre CIDR AWS /30.

Par exemple, si vous affectez la valeur 169.254.21.0/30 à votre bloc CIDR IPv4 interne, AWS utilise l’adresse IP BGP 169.254.21.1, et Azure utilise l’adresse IP 169.254.21.2.

Important

- Les adresses APIPA ne doivent pas se chevaucher entre les appareils VPN locaux et toutes les passerelles VPN Azure connectées.

- Si vous choisissez de configurer plusieurs adresses d’homologues BGP APIPA sur la passerelle VPN, vous devez également configurer tous les objets de connexion avec leur adresse IP correspondante de votre choix. Si vous ne le faites pas, toutes les connexions utilisent la première adresse IP APIPA dans la liste, quel que soit le nombre d’adresses IP présentes.

Prérequis

Vous devez avoir à la fois un compte Azure et un compte AWS avec un abonnement actif. Si vous ne disposez pas déjà d’un abonnement Azure, vous pouvez activer vos avantages abonnés MSDN ou créer un compte gratuit.

1e partie : créer une passerelle VPN actif/actif dans Azure

Créer un réseau virtuel

Créer un réseau virtuel. Vous pouvez consulter le tutoriel de connexion site à site pour les étapes.

Dans le cadre de cet exercice, nous utilisons les exemples de valeurs suivants :

- Abonnement : vérifiez que vous utilisez l’abonnement approprié si vous en possédez plusieurs.

- Groupe de ressources : TestRG1

- Name : VNet1

- Emplacement : USA Est

- Espace d’adressage IPv4 : 10.1.0.0/16

- Nom du sous-réseau : FrontEnd

- Plage d’adresses de sous-réseau : 10.1.0.0/24

Créer une passerelle VPN de type actif/actif avec BGP

Dans cette section, vous créez une passerelle VPN en mode actif/actif. Vous pouvez consulter le tutoriel de connexion site à site pour les étapes.

Dans le cadre de cet exercice, nous utilisons les exemples de valeurs suivants :

Name : VNet1GW

Région : USA Est

Type de passerelle : VPN

Type de VPN : Basé sur itinéraires

Référence SKU : VpnGw2AZ

Génération : Génération 2

Réseau virtuel : VNet1

Plage d’adresses de sous-réseau de la passerelle : 10.1.1.0/24

Adresse IP publique: Créer nouveau

Nom de l’adresse IP publique : VNet1GWpip

Zone de disponibilité : Redondant interzone

Activer le mode actif/actif : activé

DEUXIÈME ADRESSE IP PUBLIQUE : créer une nouvelle

Nom de l’adresse IP 2 publique : VNet1GWpip2

Zone de disponibilité : Redondant interzone

Valeurs BGP : quand vous configurez BGP, faites attention aux paramètres suivants :

Sélectionnez Activé pour Configurer BGP pour afficher la section de configuration du protocole BGP.

Entrez un NSA (numéro de système autonome). Cet ASN doit être différent de celui utilisé par AWS.

- Exemple : 65000

Ajoutez deux adresses à l'adresse IP APIPA BGP Azure personnalisée. Incluez les adresses IP pour Tunnel 1 AWS pour l’instance 0 Azure et Tunnel 2 AWS pour l’instance 0 Azure à partir de la configuration APIPA que vous avez choisie. La deuxième entrée s’affiche uniquement lorsque vous ajoutez votre première adresse IP APIPA BGP.

- Exemple : 169.254.21.2, 169.254.22.2

Ajoutez deux adresses à Deuxième adresse IP BGP APIPA Azure personnalisée. Incluez les adresses IP pour Tunnel 1 AWS pour l’instance 1 Azure et Tunnel 2 AWS pour l’instance 1 Azure à partir de la configuration APIPA que vous avez choisie. La deuxième entrée s’affiche uniquement lorsque vous ajoutez votre première adresse IP APIPA BGP.

- Exemple : 169.254.21.6, 169.254.22.6

Sélectionnez Vérifier + créer pour exécuter la validation. Une fois la validation réussie, sélectionnez Créer pour déployer la passerelle VPN. La création d’une passerelle nécessite généralement au moins 45 minutes, selon la référence SKU de passerelle sélectionnée. Vous pouvez voir l’état du déploiement dans la page vue d’ensemble pour votre passerelle.

Pour voir les adresses IP publiques affectées à votre passerelle, accédez à votre passerelle réseau virtuelle dans le portail, puis accédez à Paramètres -> Propriétés.

2e partie : connecter à votre passerelle VPN à partir de AWS

Dans cette section, vous vous connecterez à votre passerelle VPN Azure à partir de AWS. Pour obtenir des instructions à jour, consultez toujours la documentation officielle de AWS.

Créer un VPC

Créez un VPC à l’aide des valeurs ci-dessous et de la documentation la plus récente de AWS.

- Nom : VPC1

- Bloc CIDR : 10.2.0.0/16

Assurez-vous que votre bloc CIDR ne chevauche pas le réseau virtuel que vous avez créé dans Azure.

Créer une passerelle privée virtuelle

Créez une passerelle réseau privé virtuel à l’aide des valeurs ci-dessous et de la documentation la plus récente de AWS.

- Nom : AzureGW

- ASN : ASN par défaut d'Amazon (64512)

- VPC : joint au VPC1

Si vous choisissez d’utiliser un NSA personnalisé, assurez-vous qu’il est différent de celui utilisé dans Azure.

Activer la propagation de l'itinéraire

Activez la propagation d’itinéraire sur une passerelle réseau privé virtuel à l’aide de la documentation la plus récente de AWS.

Créer des passerelles client

Créez deux passerelles client à l’aide des valeurs ci-dessous et de la documentation la plus récente de AWS.

Paramètres de passerelle client 1:

- Nom : ToAzureInstance0

- Routage : dynamique

- BGP ASN : 65000 (le numéro ASN pour votre passerelle VPN Azure)

- Adresse IP : la première adresse IP publique de votre passerelle VPN Azure

Paramètres de passerelle client 2:

- Nom : ToAzureInstance1

- Routage : dynamique

- ASN BGP : 65000 (l'ASN pour votre passerelle VPN Azure)

- Adresse IP : la deuxième adresse IP publique de votre passerelle VPN Azure

Vous pouvez localiser votre adresse IP publique et votre deuxième adresse IP publique sur Azure dans la section Configuration de votre passerelle réseau virtuel.

Créer des connexions VPN de site à site

Créez deux connexions VPN de site à site à l’aide des valeurs suivantes et de la documentation la plus récente de AWS.

Paramètres de connexion de site à site 1:

- Nom : ToAzureInstance0

- Type de passerelle cible : passerelle réseau privé virtuel

- Passerelle réseau privé virtuel : AzureGW

- Passerelle client : existant

- Passerelle client : ToAzureInstance0

- Options de routage : dynamique (exige BGP)

- IPv4 réseau CIDR local : 0.0.0.0/0

- Version IP intérieure du tunnel : IPv4

- IPv4 CIDR intérieur pour Tunnel 1 : 169.254.21.0/30

- Clé pré-partagée pour Tunnel 1 : choisir une clé sécurisée

- IPv4 CIDR intérieur pour Tunnel 2 : 169.254.22.0/30

- Clé pré-partagée pour Tunnel 2 : choisir une clé sécurisée

- Action de démarrage : démarrer

Paramètres de connexion de site à site 2:

- Nom : ToAzureInstance1

- Type de passerelle cible : passerelle réseau privé virtuel

- Passerelle réseau privé virtuel : AzureGW

- Passerelle client : existant

- Passerelle client : ToAzureInstance1

- Options de routage : dynamique (exige BGP)

- IPv4 réseau CIDR local : 0.0.0.0/0

- Version IP intérieure du tunnel : IPv4

- IPv4 CIDR intérieur pour Tunnel 1 : 169.254.21.4/30

- Clé pré-partagée pour Tunnel 1 : choisir une clé sécurisée

- IPv4 CIDR intérieur pour Tunnel 2 : 169.254.22.4/30

- Clé pré-partagée pour Tunnel 2 : choisir une clé sécurisée

- Action de démarrage : démarrer

Pour IPv4 CIDR intérieur pour Tunnel 1 et IPv4 CIDR interne pour Tunnel 2 pour les deux connexions, reportez-vous à la configuration APIPA que vous avez choisie.

3e partie : connecter vos passerelles client AWS à partir d’Azure

Ensuite, vous connecterez vos tunnels AWS à Azure. Pour chacun des quatre tunnels, vous avez à la fois une passerelle réseau local et une connexion de site à site.

Important

Répétez les sections suivantes pour chacune de vos 4 tunnels AWS à l’aide de leurs adresses IP externes respectives.

Créer des passerelles réseau local

Répétez ces instructions pour créer chaque passerelle de réseau local.

Dans le Portail Azure, accédez à la ressource Passerelle réseau local à partir de la Place de marché, puis sélectionnez Créer.

Sélectionnez le même Abonnement, le même Groupe de ressources et la mêmeRégion utilisés pour créer votre passerelle réseau virtuel.

Entrez un nom pour votre passerelle réseau local.

Laissez Adresse IP comme valeur pour Point de terminaison.

Pour Adresse IP, entrez Adresse IP extérieure (à partir de AWS) pour le tunnel que vous créez.

Laissez Espace d’adressage vide, puis sélectionnez Avancé.

Sous l’onglet Avancé, configurez les paramètres suivants :

- Sélectionnez Oui pour Configurer les paramètres BGP.

- Pour Numéro de système autonome (ASN), entrez l'ASN de votre réseau privé virtuel AWS. Utilisez le NSA 64512 si vous avez laissé votre NSA comme valeur par défaut AWS.

- Pour Adresse IP homologue à BGP, entrez l’adresse IP homologue à BGP AWS en fonction de la configuration APIPA que vous avez choisie.

Créer des connexions

Répétez ces étapes pour créer chacune des connexions requises.

Ouvrez la page de votre passerelle réseau virtuel, accédez à la page Connexions.

Dans la page Connexions, sélectionnez +Ajouter.

Sous l’onglet Bases, remplissez les valeurs suivantes :

- Type de connexion : Site-to-site (IPsec)

- Name : Entrez un nom pour votre connexion. Exemple : AWSTunnel1toAzureInstance0.

Dans la page Paramètres, remplissez les valeurs suivantes :

- Passerelle de réseau virtuel : sélectionnez la passerelle VPN.

- Passerelle de réseau local : sélectionnez la passerelle de réseau local que vous avez créée.

- Entrez la Clé partagée (PSK) qui correspond à la clé pré-partagée que vous avez entrée lors des connexions AWS.

- Activez BGP : sélectionnez pour activer.

- Activez les adresses BGP personnalisées: sélectionnez pour activer.

Sous Adresses BGP personnalisées:

- Entrez l’adresse BGP personnalisée en fonction de la configuration APIPA que vous avez choisie.

- L’adresse BGP personnalisée (ci-après IPv4 CIDR dans AWS) doit correspondre à l’adresse IP (adresse IP extérieure dans AWS) que vous avez spécifiée dans la passerelle réseau local que vous utilisez pour cette connexion.

- Une seule des deux adresses BGP personnalisées sera utilisée, selon le tunnel pour lequel vous le spécifiez.

- Pour établir une connexion à partir de AWS vers la première adresse IP publique de votre passerelle VPN (instance 0), seule l’adresse BGP personnalisée principale est utilisée.

- Pour établir une connexion à partir de AWS vers la deuxième adresse IP publique de votre passerelle VPN (instance 1), seule l’adresse BGP personnalisée secondaire est utilisée.

- Laissez l’autre adresse BGP personnalisée par défaut.

Si vous avez utilisé la configuration APIPA par défaut, vous pouvez utiliser les adresses suivantes.

Tunnel Adresse BGP personnalisée principale Adresse BGP personnalisée secondaire Tunnel 1 AWS pour l’instance 0 Azure 169.254.21.2 Non utilisé (sélectionnez 169.254.21.6) Tunnel AWS 2 vers l'instance Azure 0 169.254.22.2 Non utilisé (sélectionnez 169.254.21.6) Tunnel 1 AWS pour l’instance 1 Azure Non utilisé (sélectionnez 169.254.21.2) 169.254.21.6 Tunnel 2 AWS pour l’instance 1 Azure Non utilisé (sélectionnez 169.254.21.2) 169.254.22.6 Configurez les paramètres suivants :

- FastPath : laissez la valeur par défaut (désélectionnée)

- Stratégie IPse/IKE : par défaut

- Utiliser le sélecteur de trafic basé sur la stratégie : désactiver.

- Délai DPD en secondes : conservez la valeur par défaut

- Mode de connexion : Vous pouvez sélectionner l'une des options disponibles (Défaut, Initiateur uniquement, Répondant uniquement). Pour plus d’informations, consultez Paramètres de la passerelle VPN – Modes de connexion.

Cliquez sur Enregistrer.

Sélectionnez Vérifier + créer pour créer la connexion.

Répétez ces étapes pour créer des connexions supplémentaires.

Avant de passer à la section suivante, vérifiez que vous avez une passerelle réseau local et une connexion pour chacun de vos 4 tunnels AWS.

4e partie : (facultatif) vérifier l’état de vos connexions

Vérifier l’état de vos connexions sur Azure

Ouvrez la page de votre passerelle réseau virtuel, accédez à la page Connexions.

Vérifiez que les 4 connexions sont affichées comme Connectées.

Vérifier l’état de vos homologues BGP sur Azure

Ouvrez la page de votre passerelle réseau virtuel, accédez à la page Homologues BGP.

Dans la table Homologues BGP vérifiez que toutes les connexions avec l’adresse homologue que vous avez spécifiée sont affichées comme Connectées et échangent des itinéraires.

Vérifier l’état de vos connexions sur AWS

- Ouvrez la console Amazon VPC

- Dans le volet de navigation, cliquez sur Connexions VPN de site à site.

- Sélectionnez la première connexion que vous avez effectué, puis sélectionnez l’onglet Détails du tunnel.

- Vérifiez que État des deux tunnels est affiché comme UP.

- Vérifiez que Détails des deux tunnels indiquent un ou plusieurs itinéraires BGP.

Étapes suivantes

Pour plus d’informations sur la passerelle VPN, consultez la FAQ.