Considérations relatives à la sécurité pour les charges de travail Azure VMware Solution

Cet article décrit la zone de conception de sécurité d’une charge de travail Azure VMware Solution. La discussion traite de différentes mesures permettant de sécuriser et de protéger les charges de travail Azure VMware Solution. Ces mesures aident à protéger l’infrastructure, les données et les applications. Cette approche de la sécurité est holistique et s’aligne sur les priorités principales d’une organisation.

La sécurisation d’Azure VMware Solution nécessite un modèle de responsabilité partagée, où Microsoft Azure et VMware sont responsables de certains aspects de la sécurité. Pour implémenter les mesures de sécurité appropriées, assurez-vous de bien comprendre le modèle de responsabilité partagée et la collaboration entre les équipes informatiques, VMware et Microsoft.

Gérer la gouvernance et la conformité

Impact : Sécurité, Excellence opérationnelle

Pour éviter de supprimer le cloud privé par erreur, utilisez des verrous de ressources pour protéger les ressources contre la suppression ou la modification indésirables. Ils peuvent être définis au niveau de l’abonnement, du groupe de ressources ou des suppressions de bloc, des modifications ou des deux.

Il est également important de détecter les serveurs non conformes. Vous pouvez utiliser Azure Arc à cet effet. Azure Arc étend les fonctionnalités et services de gestion Azure aux environnements locaux ou multiclouds. Azure Arc vous offre une vue à volet unique pour appliquer des mises à jour et des correctifs logiciels en fournissant la gestion et la gouvernance centralisées des serveurs. Le résultat est une expérience cohérente pour la gestion des composants à partir de systèmes azure, locaux et Azure VMware Solution.

Recommandations

- Placez un verrou de ressource sur le groupe de ressources qui héberge le cloud privé pour empêcher sa suppression accidentelle.

- Configurez les machines virtuelles invitées Azure VMware Solution en tant que serveurs avec Azure Arc. Pour connaître les méthodes que vous pouvez utiliser pour connecter des machines, consultez les options de déploiement de l’agent de machine connectée Azure.

- Déployez une solution tierce certifiée ou Azure Arc pour Azure VMware Solution (préversion).

- Utilisez Azure Policy pour les serveurs avec Azure Arc pour auditer et appliquer des contrôles de sécurité sur des machines virtuelles invitées Azure VMware Solution.

Protéger le système d’exploitation invité

Impact : Sécurité

Si vous ne corrigez pas et mettez régulièrement à jour votre système d’exploitation, vous le rendez vulnérable aux vulnérabilités et mettez à risque votre plateforme entière. Lorsque vous appliquez régulièrement des correctifs, vous conservez votre système à jour. Lorsque vous utilisez une solution endpoint protection, vous pouvez empêcher les vecteurs d’attaque courants de cibler votre système d’exploitation. Il est également important d’effectuer régulièrement des analyses et des évaluations des vulnérabilités. Ces outils vous aident à identifier et corriger les faiblesses et les vulnérabilités de sécurité.

Microsoft Defender pour le cloud offre des outils uniques qui fournissent une protection avancée contre les menaces sur Azure VMware Solution et des machines virtuelles locales, notamment :

- Surveillance de l’intégrité des fichiers.

- Détection des attaques sans fichier.

- Évaluation des correctifs du système d’exploitation.

- Évaluation de la configuration incorrecte de la sécurité.

- Évaluation de la protection des points de terminaison.

Recommandations

- Installez un agent de sécurité Azure sur des machines virtuelles invitées Azure VMware Solution via Azure Arc pour les serveurs afin de les surveiller pour les configurations de sécurité et les vulnérabilités.

- Configurez les machines Azure Arc pour créer automatiquement une association avec la règle de collecte de données par défaut pour Defender pour le cloud.

- Sur l’abonnement que vous utilisez pour déployer et exécuter le cloud privé Azure VMware Solution, utilisez un plan de Defender pour le cloud qui inclut la protection du serveur.

- Si vous avez des machines virtuelles invitées avec des avantages de sécurité étendus dans le cloud privé Azure VMware Solution, déployez régulièrement les mises à jour de sécurité. Utilisez l’outil Gestion de l’activation en volume pour déployer ces mises à jour.

Chiffrer les données

Impact : Sécurité, Excellence opérationnelle

Le chiffrement des données est un aspect important de la protection de votre charge de travail Azure VMware Solution contre l’accès non autorisé et la préservation de l’intégrité des données sensibles. Le chiffrement inclut les données au repos sur les systèmes et les données en transit.

Recommandations

- Chiffrez les magasins de données VMware vSAN avec des clés gérées par le client pour chiffrer les données au repos.

- Utilisez des outils de chiffrement natifs tels que BitLocker pour chiffrer les machines virtuelles invitées.

- Utilisez les options de chiffrement de base de données natives pour les bases de données qui s’exécutent sur des machines virtuelles invitées de cloud privé Azure VMware Solution. Par exemple, vous pouvez utiliser le chiffrement transparent des données (TDE) pour SQL Server.

- Surveillez les activités de la base de données pour les activités suspectes. Vous pouvez utiliser des outils de surveillance de base de données natifs comme le Moniteur d’activité de SQL Server.

Implémenter une sécurité réseau

Impact : Excellence opérationnelle

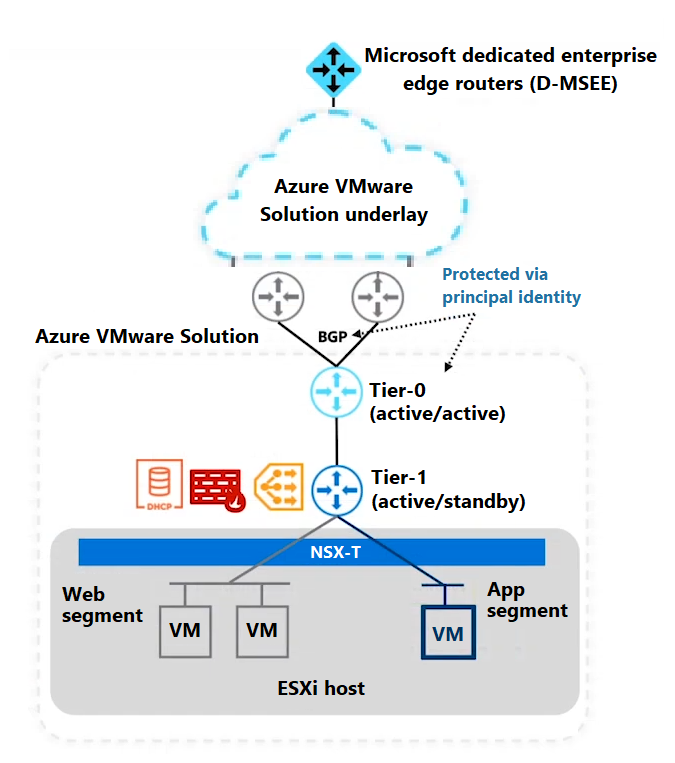

L’objectif de la sécurité réseau est d’empêcher l’accès non autorisé aux composants Azure VMware Solution. Une méthode pour atteindre cet objectif consiste à implémenter des limites via la segmentation du réseau. Cette pratique permet d’isoler vos applications. Dans le cadre de la segmentation, un réseau local virtuel fonctionne au niveau de votre couche de liaison de données. Ce réseau local virtuel fournit une séparation physique de vos machines virtuelles en partitionnant le réseau physique en réseaux logiques pour séparer le trafic.

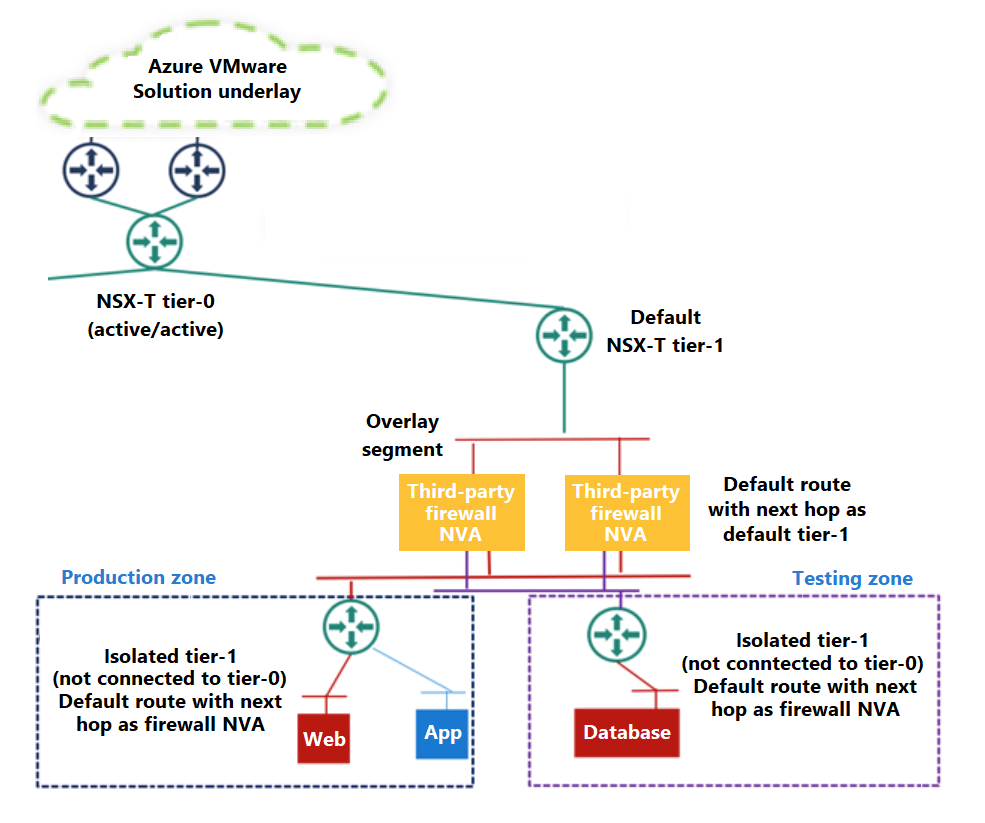

Les segments sont ensuite créés pour fournir des fonctionnalités de sécurité et un routage avancés. Par exemple, l’application, le web et la couche base de données peuvent avoir des segments distincts dans une architecture à trois niveaux. L’application peut ajouter un niveau de micro-segmentation à l’aide de règles de sécurité pour restreindre la communication réseau entre les machines virtuelles de chaque segment.

Les routeurs de niveau 1 sont positionnés devant les segments. Ces routeurs fournissent des fonctionnalités de routage au sein du centre de données défini par logiciel (SDDC). Vous pouvez déployer plusieurs routeurs de niveau 1 pour séparer différents ensembles de segments ou pour obtenir un routage spécifique. Par exemple, supposons que vous souhaitez restreindre le trafic Est-Ouest qui transite vers et depuis vos charges de travail de production, de développement et de test. Vous pouvez utiliser des niveaux distribués de niveau 1 pour segmenter et filtrer ce trafic en fonction de règles et de stratégies spécifiques.

Recommandations

- Utilisez des segments réseau pour séparer et surveiller les composants logiquement.

- Utilisez des fonctionnalités de micro-segmentation natives du centre de données VMware NSX-T pour restreindre la communication réseau entre les composants d’application.

- Utilisez un Appliance de routage centralisé pour sécuriser et optimiser le routage entre les segments.

- Utilisez des routeurs de niveau 1 échelonnés lorsque la segmentation du réseau est pilotée par des stratégies de sécurité ou de mise en réseau de l’organisation, des exigences de conformité, des unités commerciales, des services ou des environnements.

Utiliser un système de détection et de prévention des intrusions (IDPS)

Impact : Sécurité

Un FOURNISSEUR d’identité peut vous aider à détecter et à empêcher les attaques basées sur le réseau et les activités malveillantes dans votre environnement Azure VMware Solution.

Recommandations

- Utilisez le pare-feu distribué VMware NSX-T Data Center pour obtenir de l’aide sur la détection de modèles malveillants et de programmes malveillants dans le trafic Est-Ouest entre vos composants Azure VMware Solution.

- Utilisez un service Azure comme le Pare-feu Azure ou une appliance virtuelle réseau (NVA) tierce certifiée qui s’exécute dans Azure ou dans Azure VMware Solution.

Utiliser le contrôle d’accès en fonction du rôle (RBAC) et l’authentification multifacteur

Impact : Sécurité, Excellence opérationnelle

La sécurité des identités permet de contrôler l’accès aux charges de travail de cloud privé Azure VMware Solution et aux applications qui s’exécutent sur elles. Vous pouvez utiliser RBAC pour attribuer des rôles et des autorisations appropriés pour des utilisateurs et des groupes spécifiques. Ces rôles et autorisations sont accordés en fonction du principe du privilège minimum.

Vous pouvez appliquer l’authentification multifacteur pour l’authentification utilisateur afin de fournir une couche supplémentaire de sécurité contre l’accès non autorisé. Différentes méthodes d’authentification multifacteur, telles que les notifications Push mobiles, offrent une expérience utilisateur pratique et aident également à garantir une authentification forte. Vous pouvez intégrer Azure VMware Solution à Microsoft Entra ID pour centraliser la gestion des utilisateurs et tirer parti des fonctionnalités de sécurité avancées de Microsoft Entra. Parmi les fonctionnalités, citons la gestion des identités privilégiées, l’authentification multifacteur et l’accès conditionnel.

Recommandations

- Utilisez la gestion des identités privilégiées Microsoft Entra pour permettre un accès limité dans le temps aux opérations du volet Portail Azure et de contrôle. Utilisez l’historique d’audit de gestion des identités privilégiées pour suivre les opérations effectuées par des comptes hautement privilégiés.

- Réduisez le nombre de comptes Microsoft Entra qui peuvent :

- Accédez aux Portail Azure et API.

- Accédez au cloud privé Azure VMware Solution.

- Lisez les comptes d’administration VMware vCenter Server et VMware NSX-T Data Center.

- Faire pivoter les informations d’identification du compte local

cloudadminpour VMware vCenter Server et VMware NSX-T Data Center afin d’éviter l’utilisation abusive et l’abus de ces comptes d’administration. Utilisez ces comptes uniquement dans les scénarios de secours . Créez des groupes de serveurs et des utilisateurs pour VMware vCenter Server et attribuez-les des identités à partir de sources d’identité externes. Utilisez ces groupes et utilisateurs pour des opérations VMware vCenter Server et VMware NSX-T Data Center spécifiques. - Utilisez une source d’identité centralisée pour configurer les services d’authentification et d’autorisation pour les machines virtuelles et applications invitées.

Surveiller la sécurité et détecter les menaces

Impact : Sécurité, Excellence opérationnelle

La surveillance de la sécurité et la détection des menaces impliquent la détection et la réponse aux modifications apportées à la posture de sécurité des charges de travail de cloud privé Azure VMware Solution. Il est important de suivre les meilleures pratiques du secteur et de se conformer aux exigences réglementaires, notamment :

- Loi HIPAA (Health Insurance Portability and Accountability Act).

- Normes de sécurité des données du secteur des cartes de paiement (PCI DSS).

Vous pouvez utiliser un outil SIEM (Security Information and Event Management) ou Microsoft Sentinel pour agréger, surveiller et analyser les journaux de sécurité et les événements. Ces informations vous aident à détecter et à répondre aux menaces potentielles. La réalisation régulière de révisions d’audit vous aide également à éviter les menaces. Lorsque vous surveillez régulièrement votre environnement Azure VMware Solution, vous êtes mieux en mesure de vous assurer qu’il s’aligne sur les normes et stratégies de sécurité.

Recommandations

- Automatisez les réponses aux recommandations de Defender pour le cloud à l’aide des stratégies Azure suivantes :

- Automatisation du flux de travail pour les alertes de sécurité

- Automatisation du flux de travail pour les recommandations de sécurité

- Automatisation des workflows pour les modifications de conformité réglementaire

- Déployez Microsoft Sentinel et définissez la destination sur un espace de travail Log Analytics pour collecter les journaux d’activité à partir de machines virtuelles invitées de cloud privé Azure VMware Solution.

- Utilisez un connecteur de données pour connecter Microsoft Sentinel et Defender pour le cloud.

- Automatisez les réponses aux menaces à l’aide de playbooks Microsoft Sentinel et de règles d’Azure Automation.

Établir une base de référence de sécurité

Impact : Sécurité

Le benchmark de sécurité cloud Microsoft fournit des recommandations sur la façon dont vous pouvez sécuriser vos solutions cloud sur Azure. Cette base de référence de sécurité applique les contrôles définis par le benchmark de sécurité cloud Microsoft version 1.0 à Azure Policy.

Recommandations

- Pour protéger votre charge de travail, appliquez les recommandations fournies dans la base de référence de sécurité Azure pour Azure VMware Solution.

Étapes suivantes

Maintenant que vous avez examiné les meilleures pratiques pour sécuriser Azure VMware Solution, examinez les procédures de gestion opérationnelle pour atteindre l’excellence de l’entreprise.

Utilisez l’outil d’évaluation pour évaluer vos choix de conception.