Sécurité des charges de travail SAP

Azure fournit tous les outils nécessaires pour sécuriser votre charge de travail SAP. Les applications SAP peuvent contenir des données sensibles sur votre organization. Vous devez protéger votre architecture SAP avec des méthodes d’authentification sécurisées, un réseau renforcé et un chiffrement.

Configurer la gestion des identités

Impact : Sécurité

La gestion des identités est une infrastructure permettant d’appliquer les stratégies qui contrôlent l’accès aux ressources critiques. Les contrôles de gestion des identités accèdent à votre charge de travail SAP à l’intérieur ou à l’extérieur de son réseau virtuel. Il existe trois cas d’usage de gestion des identités à prendre en compte pour votre charge de travail SAP, et la solution de gestion des identités diffère pour chacun d’eux.

Utiliser Microsoft Entra ID

Les organisations peuvent améliorer la sécurité des machines virtuelles Windows et Linux dans Azure en intégrant à Microsoft Entra ID, un service de gestion des identités et des accès entièrement managé. Microsoft Entra ID pouvez authentifier et autoriser l’accès de l’utilisateur final au système d’exploitation SAP. Vous pouvez utiliser Microsoft Entra ID pour créer des domaines qui existent sur Azure ou les intégrer à vos identités Active Directory local. Microsoft Entra ID s’intègre également à Microsoft 365, Dynamics CRM Online et à de nombreuses applications SaaS (Software-as-a-Service) de partenaires. Nous vous recommandons d’utiliser System for Cross-Domain Identity Management (SCIM) pour la propagation des identités. Ce modèle permet un cycle de vie utilisateur optimal.

Pour plus d'informations, consultez les pages suivantes :

- Synchronisation SCIM avec Microsoft Entra ID

- Configurer SAP Cloud Platform Identity Authentication pour le provisionnement automatique d’utilisateurs

- Microsoft Entra intégration de l’authentification unique (SSO) à SAP NetWeaver

- Se connecter à une machine virtuelle Linux dans Azure à l’aide de Microsoft Entra ID et OpenSSH

- Connectez-vous à une machine virtuelle Windows dans Azure à l’aide de Microsoft Entra ID

Configurer l’authentification unique

Vous pouvez accéder à l’application SAP avec le logiciel frontend SAP (SAP GUI) ou un navigateur avec HTTP/S. Nous vous recommandons de configurer l’authentification unique (SSO) à l’aide de Microsoft Entra ID ou d’Services ADFS (AD FS). L’authentification unique permet aux utilisateurs finaux de se connecter aux applications SAP via un navigateur dans la cas où cela est possible.

Pour plus d'informations, consultez les pages suivantes :

- Authentification unique SAP HANA

- SAP NetWeaver SSO

- SAP Fiori SSO

- SAP Cloud Platform SSO

- SuccessFactors SSO

- vue d’ensemble de Microsoft Entra

Utiliser des conseils spécifiques à l’application

Nous vous recommandons de consulter le service d’authentification d’identité SAP pour SAP Analytics Cloud, SuccessFactors et SAP Business Technology Platform. Vous pouvez également intégrer des services de sap Business Technology Platform à Microsoft Graph à l’aide de Microsoft Entra ID et du service d’authentification d’identité SAP.

Pour plus d'informations, consultez les pages suivantes :

- L’utilisation de Microsoft Entra ID pour sécuriser l’accès aux plateformes et applications SAP.

- Service d’authentification d’identité SAP

- Service d’approvisionnement d’identités SAP

Un scénario client courant consiste à déployer une application SAP dans Microsoft Teams. Cette solution nécessite l’authentification unique avec Microsoft Entra ID. Nous vous recommandons de parcourir la Place de marché commerciale Microsoft pour voir quelles applications SAP sont disponibles dans Microsoft Teams. Pour plus d’informations, consultez la Place de marché commerciale Microsoft.

Tableau 1 - Résumé des méthodes d’authentification unique recommandées

| Solution SAP | Méthode SSO |

|---|---|

| Applications web basées sur SAP NetWeaver telles que Fiori, WebGui | SAML (Security Assertion Markup Language) |

| Interface graphique utilisateur SAP | Kerberos avec Windows Active Directory ou Microsoft Entra Domain Services ou une solution tierce |

| Applications Sap PaaS et SaaS telles que SAP Business Technology Platform (BTP), Analytics Cloud, Cloud Identity Services, SuccessFactors, Cloud for Customer, Ariba | Jetons web SAML / OAuth / JSON (JWT) et flux d’authentification préconfigurés avec Microsoft Entra ID directement ou par proxy avec le service d’authentification d’identité SAP |

Utilisation du contrôle d’accès en fonction du rôle (RBAC)

Impact : Sécurité

Il est important de contrôler l’accès aux ressources de charge de travail SAP que vous déployez. Chaque abonnement Azure a une relation d’approbation avec un locataire Microsoft Entra. Nous vous recommandons d’utiliser le contrôle d’accès en fonction du rôle Azure (Azure RBAC) pour accorder aux utilisateurs de votre organization accéder à l’application SAP. Accordez l’accès en assignant des rôles Azure à des utilisateurs ou à des groupes jusqu’à une certaine étendue. L’étendue peut être appliquée à un abonnement, à un groupe de ressources ou à une ressource unique. L’étendue dépend de l’utilisateur et de la façon dont vous avez regroupé vos ressources de charge de travail SAP.

Pour plus d'informations, consultez les pages suivantes :

Appliquer la sécurité du réseau et des applications

Les contrôles de sécurité du réseau et des applications sont des mesures de sécurité de base pour chaque charge de travail SAP. Leur importance est de répéter l’idée que le réseau et l’application SAP nécessitent un examen rigoureux de la sécurité et des contrôles de base.

Utilisez l’architecture hub-spoke. Il est essentiel de faire la distinction entre les services partagés et les services d’application SAP. Une architecture hub-spoke est une bonne approche de la sécurité. Vous devez séparer les ressources spécifiques de la charge de travail dans son propre réseau virtuel des services partagés dans le hub, tels que les services de gestion et DNS.

Pour les configurations natives SAP, vous devez utiliser SAP Cloud Connector et SAP Private Link pour Azure dans le cadre de la configuration hub-spoke. Ces technologies prennent en charge l’architecture d’extension et d’innovation SAP pour sap Business Technology Platform (BTP). Les intégrations natives Azure sont entièrement intégrées aux API et réseaux virtuels Azure et ne nécessitent pas ces composants.

Utiliser les groupes de sécurité réseau. Les groupes de sécurité réseau (NSG) vous permettent de filtrer le trafic réseau à destination et en provenance de votre charge de travail SAP. Vous pouvez définir des règles de groupe de sécurité réseau pour autoriser ou refuser l’accès à votre application SAP. Vous pouvez autoriser l’accès aux ports d’application SAP à partir de plages d’adresses IP locales et refuser l’accès à Internet public. Pour plus d’informations, consultez Groupes de sécurité réseau.

Utilisation de groupes de sécurité d’application. En général, les meilleures pratiques de sécurité pour le développement d’applications s’appliquent également dans le cloud. Il s’agit notamment de la protection contre la falsification de requêtes intersites, de la prévention des attaques par script intersites (XSS) et de la prévention des attaques par injection de code SQL.

Les groupes de sécurité d’application (ASG) facilitent la configuration de la sécurité réseau d’une charge de travail. Le groupe ASG peut être utilisé dans des règles de sécurité au lieu d’adresses IP explicites pour les machines virtuelles. Les machines virtuelles sont ensuite affectées à ASG. Cette configuration prend en charge la réutilisation de la même stratégie sur différents paysages d’application, en raison de cette couche d’abstraction. Les applications cloud utilisent souvent des services gérés ayant des clés d’accès. Ne case activée jamais les clés d’accès dans le contrôle de code source. Au lieu de cela, stockez les secrets d’application dans Azure Key Vault. Pour plus d’informations, consultez Groupes de sécurité d’application.

Filtrer le trafic web. Une charge de travail accessible sur Internet doit être protégée à l’aide de services tels que Pare-feu Azure, Web Application Firewall Application Gateway pour créer une séparation entre les points de terminaison. Pour plus d’informations, consultez Connexions Internet entrantes et sortantes pour SAP sur Azure.

Chiffrer les données

Impact : Sécurité

Azure inclut des outils pour protéger les données en fonction des besoins de sécurité et de conformité de votre organization. Il est essentiel de chiffrer les données de charge de travail SAP au repos et en transit.

Chiffrer des données au repos

Le chiffrement des données au repos est une exigence de sécurité courante. Le chiffrement côté service stockage Azure est activé par défaut pour tous les disques managés, les instantanés et les images. Le chiffrement côté service utilise des clés gérées par le service par défaut, et ces clés sont transparentes pour l’application.

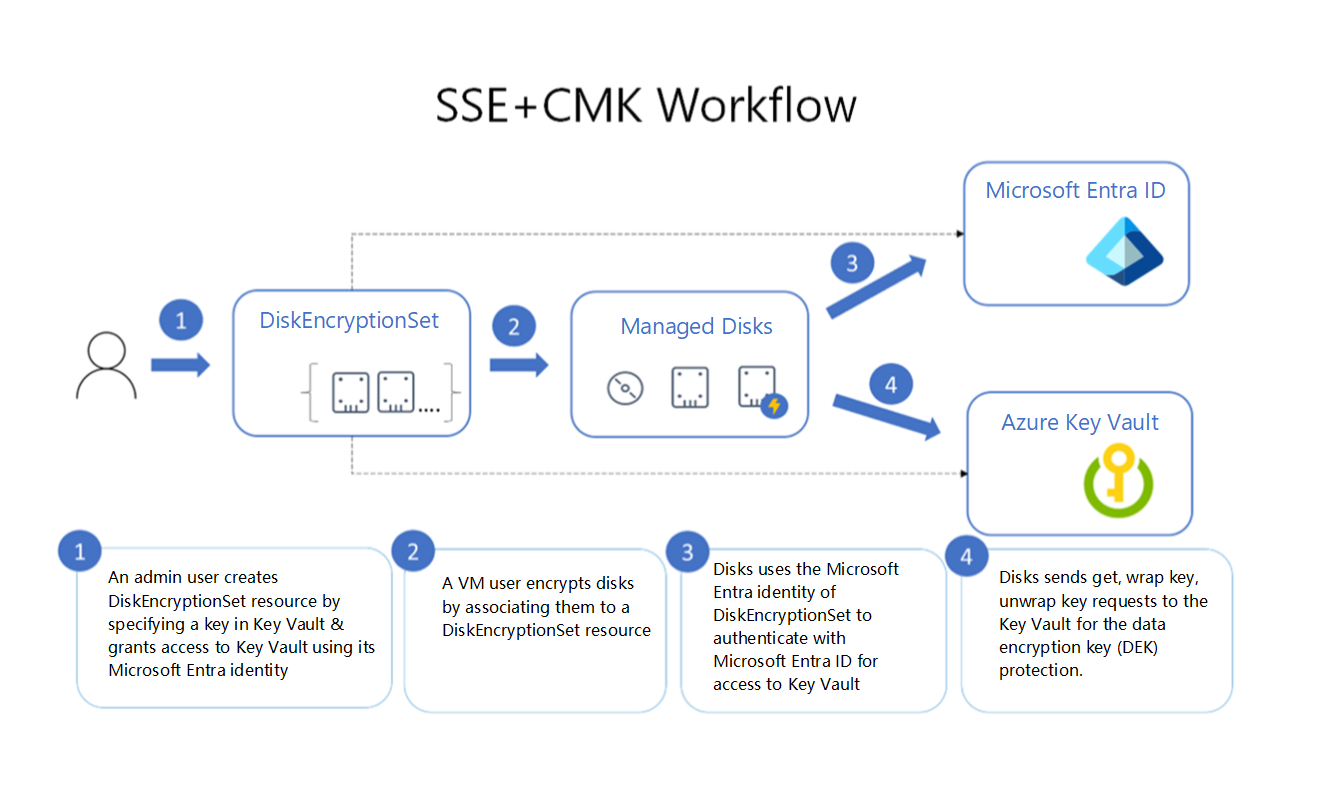

Nous vous recommandons de passer en revue et de comprendre le chiffrement côté service/côté serveur (SSE) avec des clés gérées par le client (CMK). La combinaison du chiffrement côté serveur et d’une clé gérée par le client vous permet de chiffrer les données au repos dans le système d’exploitation et les disques de données pour les combinaisons de système d’exploitation SAP disponibles. Azure Disk Encryption ne prend pas en charge tous les systèmes d’exploitation SAP. La clé gérée par le client doit être stockée dans Key Vault pour garantir l’intégrité du système d’exploitation. Nous vous recommandons également de chiffrer vos bases de données SAP. Azure Key Vault prend en charge le chiffrement de base de données pour les SQL Server du système de gestion de base de données (SGBD) et d’autres besoins de stockage. L’image suivante montre le processus de chiffrement.

Lorsque vous utilisez le chiffrement côté client, vous chiffrez les données et chargez les données en tant qu’objet blob chiffré. La gestion des clés est effectuée par le client. Pour plus d'informations, consultez les pages suivantes :

- Chiffrement côté serveur pour les disques managés

- Chiffrement côté service stockage Azure

- Chiffrement côté service à l’aide d’une clé gérée par le client dans Azure Key Vault

- chiffrement côté client

Chiffrer les données en transit

Le chiffrement en transit s’applique à l’état des données qui passent d’un emplacement à un autre. Les données en transit peuvent être chiffrées de plusieurs manières, selon la nature de la connexion. Pour plus d’informations, consultez Chiffrement des données en transit.

Collecter et analyser les journaux d’activité des applications SAP

La surveillance du journal des applications est essentielle pour détecter les menaces de sécurité au niveau de l’application. Nous vous recommandons d’utiliser la solution Microsoft Sentinel pour SAP. Il s’agit d’une solution SIEM (Security Information and Event Management) native cloud conçue pour votre charge de travail SAP s’exécutant sur une machine virtuelle. Pour plus d’informations, consultez Solution Microsoft Sentinel pour SAP.

Pour obtenir des informations de sécurité générales, consultez :