Chiffrer les données au repos Microsoft Defender for Cloud Apps avec votre propre clé (BYOK, Bring Your Own Key)

Cet article explique comment configurer Defender for Cloud Apps pour utiliser votre propre clé pour chiffrer les données collectées, tandis qu’elles sont au repos. Si vous recherchez de la documentation sur l’application du chiffrement aux données stockées dans des applications cloud, consultez Intégration à Azure Information Protection.

Defender for Cloud Apps prend au sérieux votre sécurité et votre confidentialité. Par conséquent, une fois que Defender for Cloud Apps commence à collecter des données, il utilise ses propres clés managées pour protéger vos données conformément à notre politique de sécurité et de confidentialité des données. En outre, Defender for Cloud Apps vous permet de protéger davantage vos données au repos en les chiffrant avec votre propre clé Azure Key Vault.

Important

En cas de problème d’accès à votre clé Azure Key Vault, Defender for Cloud Apps ne chiffre pas vos données et votre client sera verrouillé dans un délai d’une heure. Lorsque votre client est verrouillé, tout l’accès à celui-ci est bloqué jusqu’à ce que la cause ait été résolue. Une fois que votre clé est à nouveau accessible, l’accès complet à votre client sera restauré.

Cette procédure est disponible uniquement sur le portail Microsoft Defender et ne peut pas être exécutée sur le portail classique Microsoft Defender pour les applications Cloud.

Prérequis

Vous devez inscrire l’application Microsoft Defender for Cloud Apps - BYOK dans le Microsoft Entra ID de votre client associé à votre client Defender for Cloud Apps.

Enregistrer l'application

Installer Microsoft Graph PowerShell.

Ouvrez un terminal PowerShell et exécutez les commandes suivantes :

Connect-MgGraph -Scopes "Application.ReadWrite.All" # Create a new service principal New-MgServicePrincipal -AppId 6a12de16-95c8-4e42-a451-7dbbc34634cd # Update Service Principal $servicePrincipalId = Get-MgServicePrincipal -Filter "AppId eq '6a12de16-95c8-4e42-a451-7dbbc34634cd'" | Select Id $params = @{ accountEnabled = $true } Update-MgServicePrincipal -ServicePrincipalId $servicePrincipalId.Id -BodyParameter $paramsOù ServicePrincipalId est l’ID retourné par la commande précédente (

New-MgServicePrincipal).

Remarque

- Defender for Cloud Apps chiffre les données au repos pour tous les nouveaux clients.

- Toutes les données qui résident dans Defender for Cloud Apps pendant plus de 48 heures seront chiffrées.

Déployer votre clé Azure Key Vault

Crée un nouveau coffre de clés pour lequel la suppression réversible et la protection contre la suppression définitive sont activées.

Dans le nouveau coffre de clés généré, ouvrez le volet Stratégies d’accès, puis sélectionnez +Ajouter une stratégie d’accès.

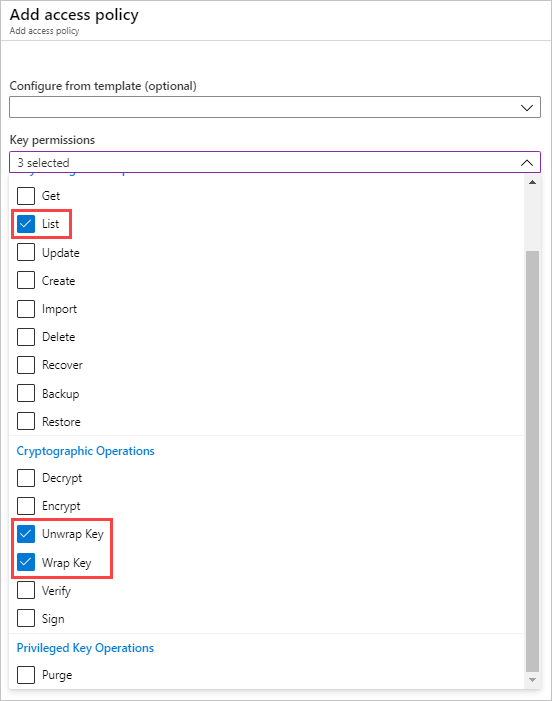

Sélectionnez Autorisations de clé et choisissez les autorisations suivantes dans le menu déroulant :

Section Autorisations requises Opérations de gestion des clés - Liste Opérations de chiffrement - Inclure la clé

- Ne pas inclure la clé

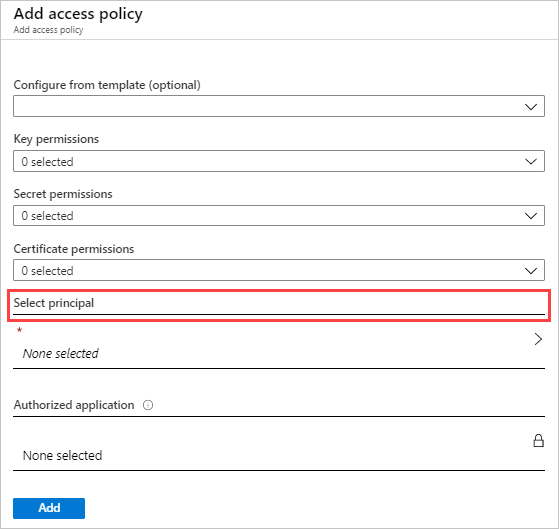

Sous Sélectionner le principal, choisissez Applications Microsoft Defender pour le cloud - BYOK ou Microsoft Cloud App Security - BYOK.

Sélectionnez Enregistrer.

Créez une clé RSA et procédez de la manière suivante :

Remarque

Seules les clés RSA sont prises en charge

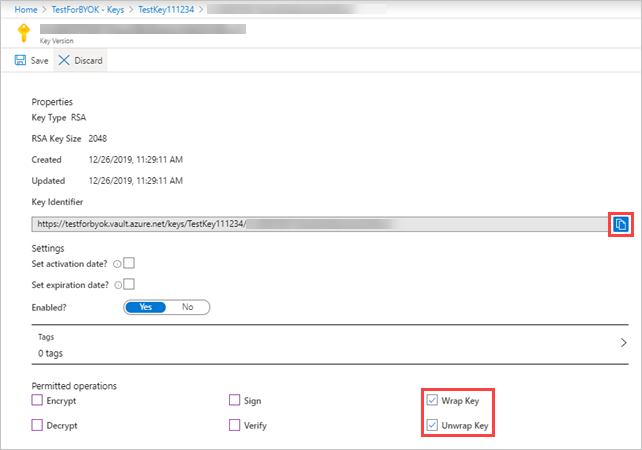

Après avoir créé la clé, sélectionnez la nouvelle clé générée, sélectionnez la version actuelle, puis vous verrez Opérations autorisées.

Sous Opérations autorisées, vérifiez que les options suivantes sont activées :

- Inclure la clé

- Ne pas inclure la clé

Copiez l’URI de l’identificateur de clé. Vous en aurez besoin ultérieurement.

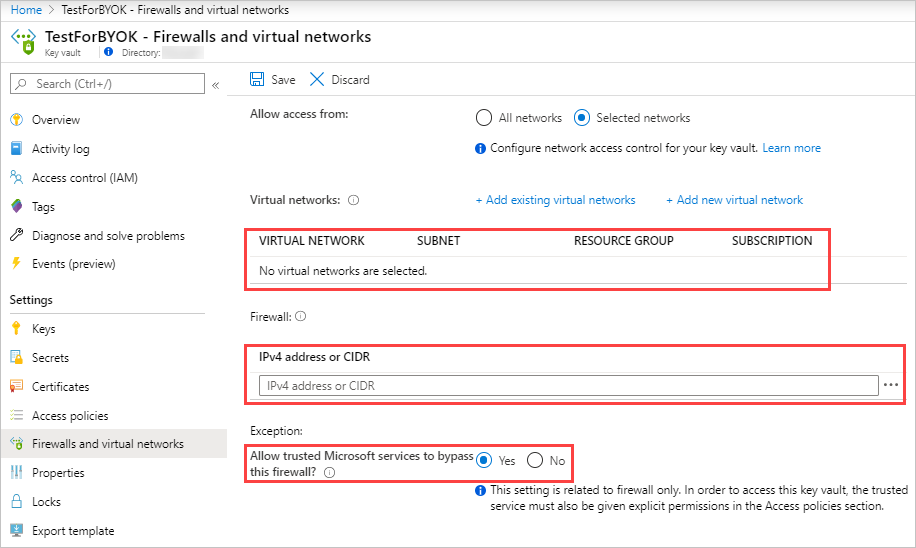

Si vous utilisez un pare-feu pour un réseau sélectionné, configurez les paramètres de pare-feu suivants pour donner à Defender for Cloud Apps l’accès à la clé spécifiée, puis cliquez sur Enregistrer :

- Assurez-vous qu’aucun réseau virtuel n’est sélectionné.

- Ajouter les adresses IP suivantes :

- 13.66.200.132

- 23.100.71.251

- 40.78.82.214

- 51.105.4.145

- 52.166.166.111

- 13.72.32.204

- 52.244.79.38

- 52.227.8.45

- Sélectionnez Autoriser les services Microsoft approuvés pour contourner ce pare-feu.

Activez le chiffrement de données dans Defender for Cloud Apps

Lorsque vous activez le chiffrement de données, Defender for Cloud Apps utilise immédiatement votre clé Azure Key Vault pour chiffrer les données au repos. Étant donné que votre clé est essentielle au processus de chiffrement, il est important de s’assurer que votre coffre de clés et votre clé désignés sont accessibles à tout moment.

Pour activer le chiffrement de données

Dans le portail Microosft Defender, sélectionnez Paramètres > Applications cloud > Chiffrement des données > Activer le chiffrement des données.

Dans la case URI de clé Azure Key Vault, collez la valeur d’URI de l’identificateur de clé que vous avez copiée précédemment. Defender for Cloud Apps utilise toujours la dernière version de clé, quelle que soit la version de clé spécifiée par l’URI.

Une fois la validation d’URI terminée, sélectionnez Activer.

Remarque

Lorsque vous désactivez le chiffrement des données, Defender for Cloud Apps supprime le chiffrement avec votre propre clé des données au repos. Toutefois, vos données restent chiffrées par des clés gérées par Defender for Cloud Apps.

Pour désactiver le chiffrement des données : accédez à l’onglet Chiffrement des données, puis cliquez sur Désactiver le chiffrement des données.

Gestion des roulements de clé

Chaque fois que vous créez de nouvelles versions de la clé configurées pour le chiffrement des données, Defender for Cloud Apps passe automatiquement à la dernière version de la clé.

Comment gérer les échecs de chiffrement des données

En cas de problème d’accès à votre clé Azure Key Vault, Defender for Cloud Apps ne chiffre pas vos données et votre client sera verrouillé dans un délai d’une heure. Lorsque votre client est verrouillé, tout l’accès à celui-ci est bloqué jusqu’à ce que la cause ait été résolue. Une fois que votre clé est à nouveau accessible, l’accès complet à votre client sera restauré. Pour plus d’informations sur la gestion des échecs de chiffrement de données, consultez Résolution des problèmes de chiffrement de données avec votre propre clé.

Commentaires

Bientôt disponible : Tout au long de 2024, nous allons supprimer progressivement GitHub Issues comme mécanisme de commentaires pour le contenu et le remplacer par un nouveau système de commentaires. Pour plus d’informations, consultez https://aka.ms/ContentUserFeedback.

Envoyer et afficher des commentaires pour