Intégration de Microsoft Sentinel (préversion)

Vous pouvez intégrer Microsoft Defender for Cloud Apps à Microsoft Sentinel (un SIEM natif cloud et SOAR évolutif) pour permettre la supervision centralisée des alertes et des données de découverte. L’intégration à Microsoft Sentinel vous permet de mieux protéger vos applications cloud tout en conservant votre workflow de sécurité habituel, en automatisant les procédures de sécurité et en établissant une corrélation entre les événements cloud et les événements locaux.

Les avantages de Microsoft Sentinel sont les suivants :

- Conservation des données plus longue fournie par l’analytique des journaux d’activité.

- Visualisations prêtes à l’emploi.

- Utilisez des outils tels que Microsoft Power BI ou des classeurs Microsoft Sentinel pour créer vos propres visualisations de données de découverte qui répondent aux besoins de votre organisation.

Les solutions d’intégration supplémentaires sont les suivantes :

- SIEM génériques : intégrez Defender for Cloud Apps à votre serveur SIEM générique. Pour plus d’informations sur l’intégration à un SIEM générique, consultez Intégration à un SIEM générique.

- API Microsoft Graph Security : un service intermédiaire (ou répartiteur) qui fournit une interface programmatique unique pour connecter plusieurs fournisseurs de sécurité. Pour plus d’informations, consultez Intégrations de solutions de sécurité à l’aide de l’API Microsoft Graph Security.

L’intégration à Microsoft Sentinel inclut la configuration dans les applications Defender for Cloud Apps et Microsoft Sentinel.

Prérequis

Pour intégrer à Microsoft Sentinel :

- Vous devez disposer d’une licence Microsoft Sentinel valide

- Vous devez être Administrateur général ou Administrateur de la sécurité sur ce locataire.

Prise en charge du Gouvernement des États-Unis

L’intégration directe Defender for Cloud Apps – Microsoft Sentinel est disponible uniquement pour les clients commerciaux.

Toutefois, toutes les données Microsoft Defender for Cloud Apps sont disponibles dans Microsoft Defender XDR et sont donc disponibles dans Microsoft Sentinel par le biais du connecteur Microsoft Defender XDR.

Nous recommandons aux clients GCC, GCC High et DoD qui souhaitent voir les données Defender for Cloud Apps dans Microsoft Sentinel d’installer la solution Microsoft Defender XDR.

Pour plus d’informations, consultez l’article suivant :

- Intégration de Microsoft Defender XDR à Microsoft Sentinel

- Offres Microsoft Defender for Cloud Apps pour le gouvernement des États-Unis

Intégration à Microsoft Sentinel

Dans le portail Microsoft Defender, sélectionnez Paramètres>Applications cloud.

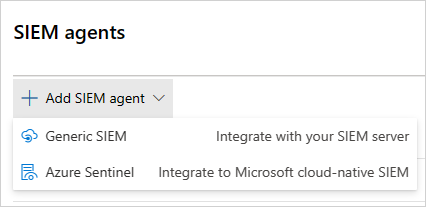

Sous Système, sélectionnez Agents SIEM > Ajouter un agent SIEM > Sentinel. Par exemple :

Remarque

L’option permettant d’ajouter Microsoft Sentinel n’est pas disponible si vous avez déjà effectué l’intégration.

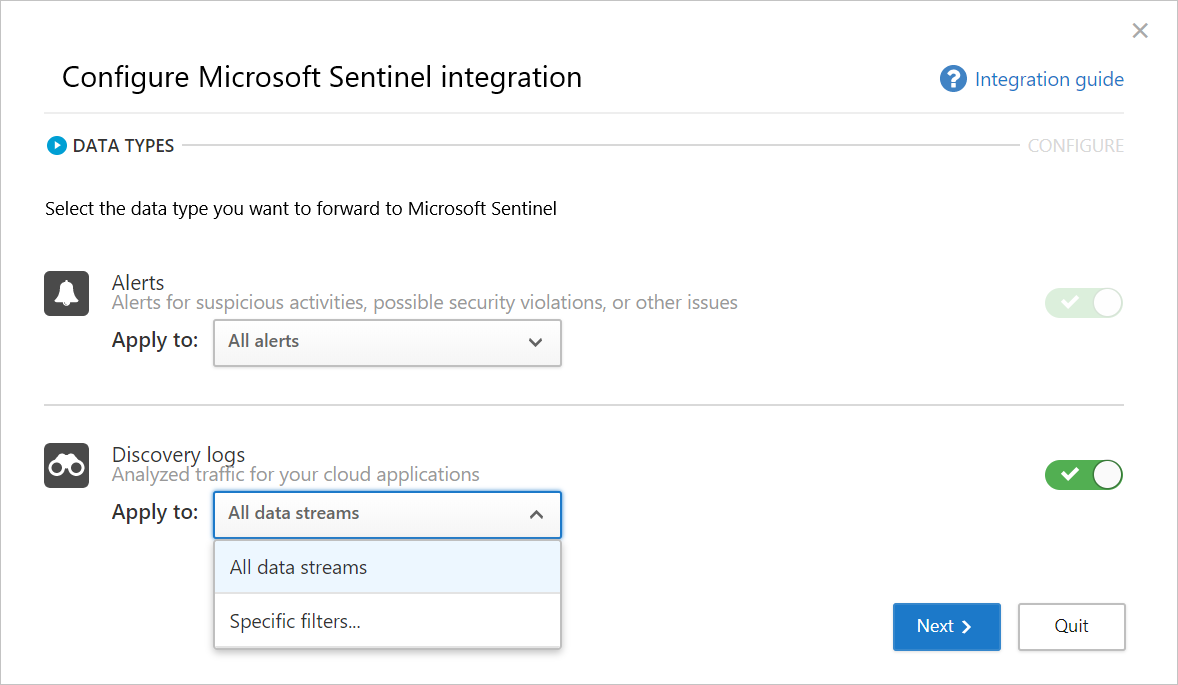

Dans l’Assistant, sélectionnez les types de données que vous souhaitez transférer à Microsoft Sentinel. Vous pouvez configurer l’intégration comme suit :

- Alertes : les alertes sont automatiquement activées une fois que Microsoft Sentinel est activé.

- Journaux de découverte : utilisez le curseur pour les activer et les désactiver, par défaut, tout est sélectionné, puis utilisez la liste déroulante Appliquer à pour filtrer les journaux de découverte envoyés à Microsoft Sentinel.

Par exemple :

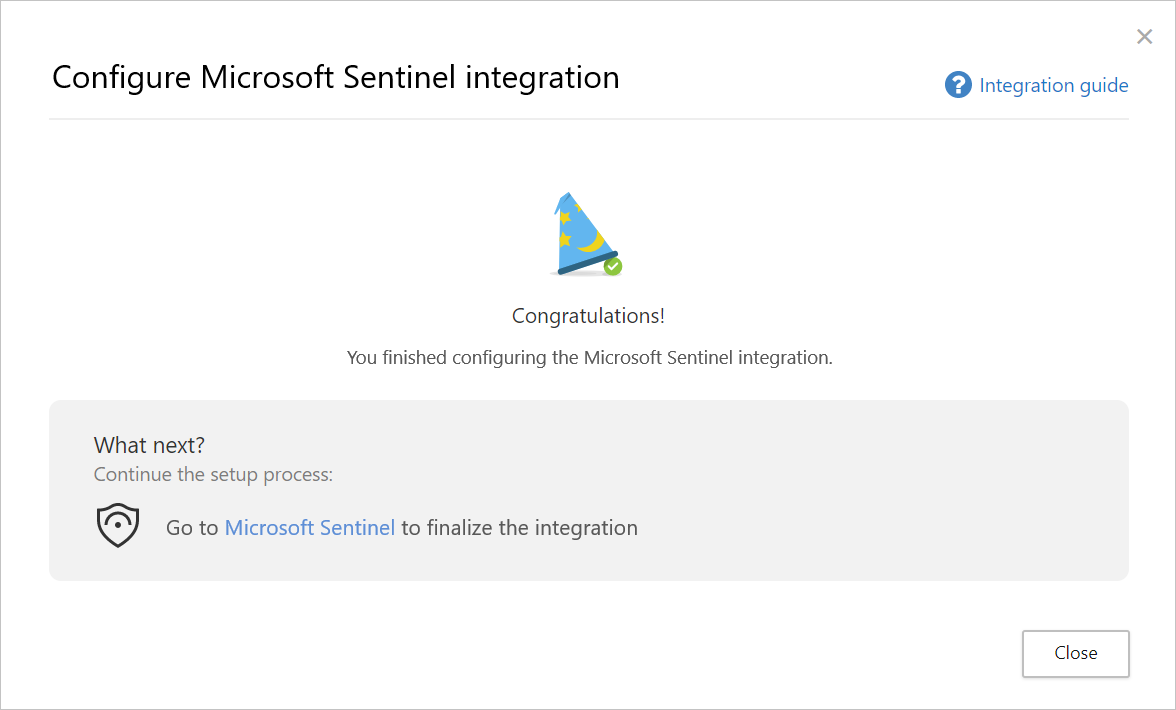

Sélectionnez Suivant, puis passez à Microsoft Sentinel pour finaliser l’intégration. Pour plus d’informations sur la configuration de Microsoft Sentinel, consultez le connecteur de données Microsoft Sentinel pour Defender for Cloud Apps. Par exemple :

Remarque

Les nouveaux journaux de découverte apparaissent généralement dans Microsoft Sentinel dans les 15 minutes suivant leur configuration dans le portail Defender for Cloud Apps. Toutefois, cela peut prendre plus de temps en fonction des conditions d’environnement système. Pour plus d’informations, consultez Gérer le délai d’ingestion dans les règles d’analyse.

Alertes et journaux de découverte dans Microsoft Sentinel

Une fois l’intégration terminée, vous pouvez afficher les alertes Defender for Cloud Apps et les journaux de découverte dans Microsoft Sentinel.

Dans Microsoft Sentinel, sous Journaux d’activité, sous Insights de sécurité, vous trouverez les journaux des types de données Defender for Cloud Apps, comme suit :

| Type de données | Table |

|---|---|

| Journaux de découverte | McasShadowItReporting |

| Alertes | SecurityAlert |

Le tableau suivant décrit chaque champ du schéma McasShadowItReporting :

| Champ | Type | Description | Exemples |

|---|---|---|---|

| TenantId | Chaîne | ID de l’espace de travail | b459b4u5-912x-46d5-9cb1-p43069212nb4 |

| SourceSystem | Chaîne | Système source : valeur statique | Azure |

| TimeGenerated [UTC] | Date/Heure | Date de découverte des données | 2019-07-23T11:00:35.858Z |

| StreamName | Chaîne | Nom du flux spécifique | Service marketing |

| TotalEvents | Entier | Nombre total d’événements par session | 122 |

| BlockedEvents | Entier | Nombre d’événements bloqués | 0 |

| UploadedBytes | Entier | Quantité de données chargées | 1 514 874 |

| TotalBytes | Entier | Quantité totale de données | 4 067 785 |

| DownloadedBytes | Entier | Quantité de données téléchargées | 2 552 911 |

| IpAddress | Chaîne | Une adresse IP source | 127.0.0.0 |

| UserName | Chaîne | Nom d’utilisateur | Raegan@contoso.com |

| EnrichedUserName | Chaîne | Nom d’utilisateur enrichi avec nom d’utilisateur Microsoft Entra | Raegan@contoso.com |

| AppName | Chaîne | Nom de l’application cloud | Microsoft OneDrive Entreprise |

| AppId | Entier | Identificateur de l’application cloud | 15600 |

| AppCategory | Chaîne | Catégorie d’application cloud | Stockage cloud |

| AppTags | Tableau de chaîne | Balises prédéfinies et personnalisées pour l’application | ["approuvé"] |

| AppScore | Entier | Score de risque de l’application sur une échelle de 0 à 10, 10 étant un score pour une application non risquée | 10 |

| Type | Chaîne | Type de journaux – valeur statique | McasShadowItReporting |

Utiliser Power BI avec les données Defender for Cloud Apps dans Microsoft Sentinel

Une fois l’intégration terminée, vous pouvez également utiliser les données Defender for Cloud Apps stockées dans Microsoft Sentinel dans d’autres outils.

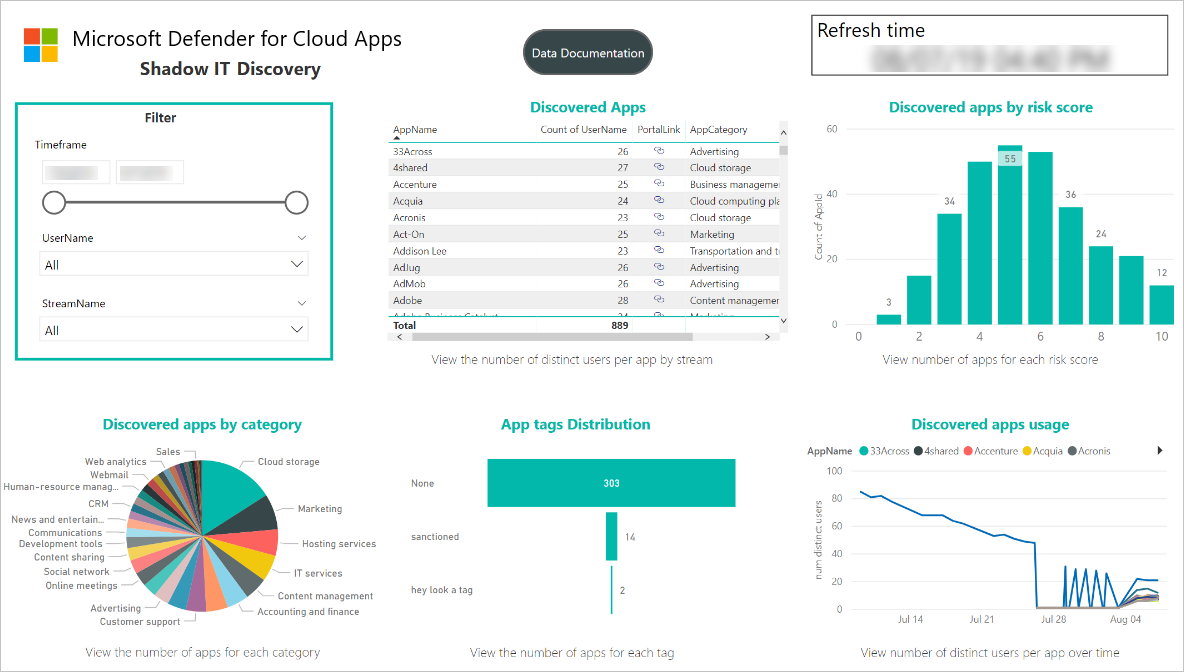

Cette section explique comment utiliser Microsoft Power BI pour mettre en forme et combiner facilement des données pour créer des rapports et des tableaux de bord répondant aux besoins de votre organisation.

Pour commencer :

Dans Power BI, importez des requêtes à partir de Microsoft Sentinel pour les données Defender for Cloud Apps. Pour plus d’informations, consultez Importation de données de journal Azure Monitor dans Power BI.

Installez l’application Defender for Cloud Apps Shadow IT Discovery et connectez-la à vos données de journal de découverte pour afficher le tableau de bord prédéfini de Shadow IT Discovery.

Remarque

Actuellement, l’application n’est pas publiée sur Microsoft AppSource. Par conséquent, vous devrez peut-être contacter votre administrateur Power BI pour obtenir les autorisations d’installation de l’application.

Par exemple :

Si vous le souhaitez, créez des tableaux de bord personnalisés dans Power BI Desktop et modifiez-les en fonction des exigences d’analyse visuelle et de création de rapports de votre organisation.

Connecter l’application Defender for Cloud Apps

Dans Power BI, sélectionnez Applications > Shadow IT Discovery.

À la page Démarrer avec votre nouvelle application, sélectionnez Se connecter. Par exemple :

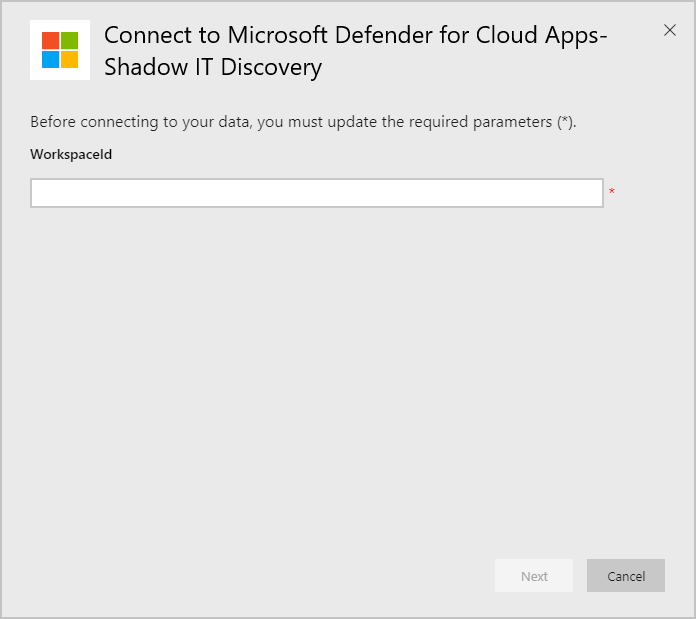

Dans la page ID de l’espace de travail, entrez votre ID d’espace de travail Microsoft Sentinel, comme indiqué dans la page de vue d’ensemble de l’analytique des journaux d’activité, puis sélectionnez Suivant. Par exemple :

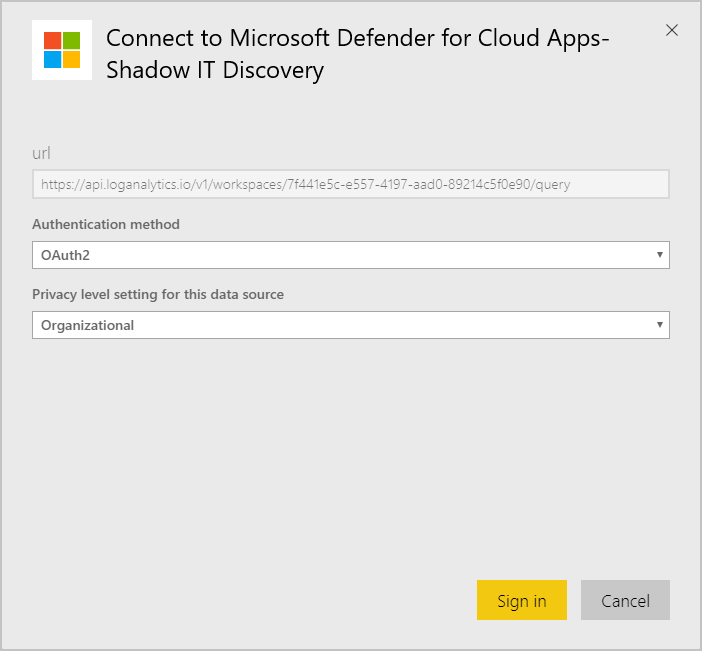

Dans la page d’authentification, spécifiez la méthode d’authentification et le niveau de confidentialité, puis sélectionnez Se connecter. Par exemple :

Après avoir connecté vos données, accédez à l’onglet Jeux de données de l’espace de travail, puis sélectionnez Actualiser. Cela met à jour le rapport avec vos propres données.

Si vous rencontrez des problèmes, nous sommes là pour vous aider. Pour obtenir de l’aide ou du support pour votre problème de produit, veuillez ouvrir un ticket de support.