Notes

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de vous connecter ou de modifier des répertoires.

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de modifier des répertoires.

Comment Microsoft fournit-il une gouvernance efficace de la sécurité au sein de l’entreprise ?

Microsoft comprend que des stratégies de sécurité efficaces doivent être implémentées de manière cohérente au sein de l’entreprise pour protéger les systèmes d’information microsoft et les clients. Les stratégies de sécurité doivent également tenir compte des variations dans les fonctions métier et des systèmes d’information pour être universellement applicables. Pour répondre à ces exigences, Microsoft implémente un programme complet de gouvernance de la sécurité dans le cadre de Microsoft Policy Framework. La gouvernance de la sécurité relève de la Stratégie de sécurité Microsoft (MSP).

La Stratégie de sécurité Microsoft organise les stratégies de sécurité, les normes et les exigences de Microsoft pour qu’elles puissent être implémentées au sein de tous les groupes d’ingénierie et unités d’activité de Microsoft. Les unités d’activité individuelles sont chargées des implémentations spécifiques des stratégies de sécurité de Microsoft. Par exemple, Microsoft 365 documente ses implémentations de sécurité dans la stratégie de sécurité des informations Microsoft 365 et l’infrastructure de contrôle Microsoft 365 associée. Azure et Dynamics 365 documentent leurs implémentations de sécurité dans les procédures d’exploitation Standard (SOP) et Azure Control Framework. Ces implémentations de sécurité s’alignent sur les objectifs du MSP.

Le programme de gouvernance de la sécurité de Microsoft est informé et s’aligne sur différents frameworks réglementaires et de conformité. Les exigences de sécurité évoluent constamment pour tenir compte des nouvelles technologies, des exigences réglementaires et de conformité, ainsi que des menaces de sécurité. En raison de ces modifications, Microsoft met régulièrement à jour ses stratégies de sécurité et ses documents d’accompagnement pour protéger les systèmes et les clients Microsoft, respecter ses engagements et maintenir la confiance des clients.

Comment Microsoft services en ligne implémenter la stratégie de sécurité Microsoft (MSP) ?

Les implémentations de sécurité des documents Microsoft 365 dans la stratégie de sécurité des informations Microsoft 365. Cette stratégie s’aligne sur la stratégie de sécurité Microsoft et régit le système d’information Microsoft 365, y compris tous les environnements Microsoft 365 et toutes les ressources impliquées dans la collecte, le traitement, la maintenance, l’utilisation, le partage, la diffusion et la suppression des données. De même, Azure et Dynamics 365 utilisent la stratégie de sécurité Microsoft pour régir leur système d’information.

Les systèmes d’information incluent les composants suivants régis par la stratégie de sécurité des informations de Microsoft 365 (pour Microsoft 365) et la stratégie de sécurité Microsoft (pour Azure et Dynamics 365) :

- Infrastructure : composants physiques et matériels des systèmes Azure, Dynamics 365 et Microsoft 365 (installations, équipements et réseaux)

- Logiciels : programmes et logiciels d’exploitation des systèmes Azure, Dynamics 365 et Microsoft 365 (systèmes, applications et utilitaires)

- Personnes : le personnel impliqué dans l’exploitation et l’utilisation des systèmes Azure, Dynamics 365 et Microsoft 365 (développeurs, opérateurs, utilisateurs et responsables)

- Procédures : procédures programmées et manuelles impliquées dans le fonctionnement des systèmes Azure, Dynamics 365 et Microsoft 365

- Données : informations générées, collectées et traitées par les systèmes Azure, Dynamics 365 et Microsoft 365 (flux de transaction, fichiers, bases de données et tables)

La stratégie de sécurité des informations de Microsoft 365 est complétée par l’infrastructure de contrôle Microsoft 365. L’infrastructure de contrôle Microsoft 365 détaille les exigences de sécurité minimale pour tous les services et composants du système d’information Microsoft 365. Il fait également référence aux exigences légales et d’entreprise derrière chaque contrôle. L’infrastructure inclut des noms d’activité de contrôle, des descriptions et des conseils pour assurer des implémentations de contrôle efficaces par les équipes de service. Microsoft 365 utilise l’infrastructure de contrôle pour suivre les implémentations de contrôle pour les rapports internes et externes. De même, Azure et Dynamics 365 enregistrer les implémentations de contrôle dans Azure Control Framework.

Comment services en ligne limiter et suivre les exceptions aux stratégies et procédures établies ?

Toutes les exceptions aux frameworks de contrôle doivent avoir une justification métier légitime et être approuvées par une entité de gouvernance appropriée au sein de chaque équipe services en ligne. Selon l'étendue de l'exception et le risque potentiel qu'elle représente, il se peut que l'approbation des exceptions doive être obtenue auprès d'un vice-président de l'entreprise ou d'un supérieur. Les exceptions sont gérées dans un outil de suivi où elles sont examinées et approuvées pour une pertinence continue.

Comment Microsoft évalue-t-il et gère-t-il les risques au sein de l’entreprise ?

La gestion des risques est le processus d’identification, d’évaluation et de réponse aux menaces ou aux événements susceptibles d’avoir un impact sur les objectifs de l’entreprise ou des clients. La gestion des risques chez Microsoft est conçue pour anticiper les nouvelles menaces et assurer la sécurité continue de nos systèmes Cloud et des clients qui les utilisent.

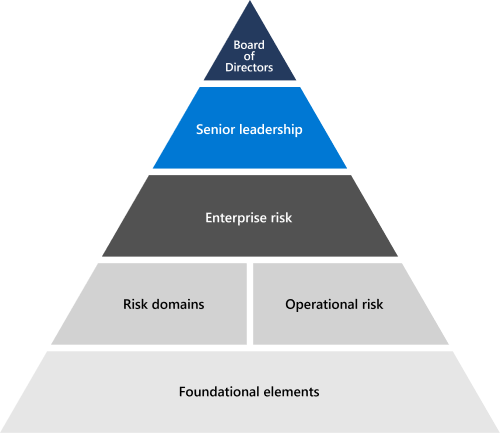

La gestion des risques de Microsoft s’aligne sur l’infrastructure de gestion des risques d’entreprise (ERM). ERM permet de gérer le processus global de gestion des risques d’entreprise et travaille en direction au sein de l’entreprise afin d’identifier et de garantir la responsabilité des risques les plus significatifs de Microsoft.

Microsoft ERM met en place des principes de gestion des risques communs au sein de l’entreprise afin que les unités commerciales puissent indépendamment faciliter des évaluations des risques cohérentes et comparatives. Cette coordination permet à Microsoft d’agréger et de signaler les informations sur les risques de manière consolidée pour la gestion. ERM offre aux entités de travail de Microsoft des méthodologies, outils et objectifs courants pour le processus de gestion des risques. Microsoft 365 et d’autres groupes d’ingénierie et unités commerciales utilisent ces outils pour effectuer des évaluations individuelles des risques dans le cadre de leurs propres programmes de gestion des risques sous la direction de ERM.

Comment Microsoft services en ligne fonctionne-t-il avec ERM ?

Chaque service en ligne suit les instructions de ermite pour gérer les risques entre les services Microsoft. Le programme se concentre sur l’alignement de l’infrastructure ERM avec l’ingénierie, les opérations de service et les processus de conformité microsoft existants, ce qui rend le programme de gestion des risques plus efficace et plus efficace. Les activités de gestion des risques de chaque service en ligne finissent par être regroupées dans le processus de gestion des risques et en informent le processus de gestion des risques.

Dans le cadre des activités d’évaluation des risques, chaque service en ligne analyse la conception et l’efficacité opérationnelle des contrôles implémentés dans le cadre de Microsoft Controls Framework (Framework). L’infrastructure est un ensemble rationalisé de contrôles qui, lorsqu’ils sont correctement implémentés avec les activités de conformité de prise en charge, permettent aux équipes d’ingénierie de se conformer aux réglementations et certifications clés.

Comment services en ligne maintenir à jour les exigences de sécurité et de conformité ?

Les équipes de gouvernance, de risque et de conformité de chaque service en ligne (GRC) travaillent à la maintenance continue de l’infrastructure de contrôle. Plusieurs scénarios peuvent nécessiter la mise à jour de l’infrastructure de contrôle par l’équipe GRC, notamment les modifications apportées aux réglementations ou lois pertinentes, les menaces émergentes, les résultats des tests d’intrusion, les incidents de sécurité, les commentaires d’audit et les nouvelles exigences de conformité. Lorsqu’une modification de l’infrastructure est requise, l’équipe d’approbation identifie les principales parties prenantes responsables de l’approbation et de l’implémentation de la modification pour s’assurer qu’elle est réalisable et n’entraîne pas de problèmes inattendus avec les services en ligne. Une fois que l’équipe GRC et les parties prenantes concernées sont d’accord sur les besoins de la modification, les charges de travail responsables de l’implémentation de la modification définissent des dates d’achèvement cibles et travaillent à implémenter la modification au sein de leurs services respectifs. Une fois les objectifs d’implémentation atteints, l’équipe d’approbation met à jour l’infrastructure de contrôle avec les contrôles nouveaux ou mis à jour.

Réglementations externes connexes & certifications

Les services en ligne de Microsoft sont régulièrement auditées pour vérifier la conformité aux réglementations et certifications externes. Reportez-vous au tableau suivant pour la validation des contrôles liés à la gouvernance, aux risques et à la conformité.

Azure et Dynamics 365

| Audits externes | Section | Date du dernier rapport |

|---|---|---|

|

ISO 27001 Déclaration d’applicabilité Certificat |

A.5 : Stratégies de sécurité des informations A.18.1 : Conformité aux exigences légales et contractuelles A.18.2 : Révisions de la sécurité des informations |

22 mai 2025 |

|

ISO 27017 Déclaration d’applicabilité Certificat |

A.5 : Stratégies de sécurité des informations A.18.1 : Conformité aux exigences légales et contractuelles A.18.2 : Révisions de la sécurité des informations |

22 mai 2025 |

|

ISO 27018 Déclaration d’applicabilité Certificat |

A.5 : Stratégies de sécurité des informations | 22 mai 2025 |

|

ISO 22301 Certificat |

6.1.1 : Détermination des risques et des opportunités 6.1.2 : Gestion des risques et des opportunités |

22 mai 2025 |

| SOC 1 | IS-1 : Stratégie de sécurité Microsoft IS-2 : Révision de la stratégie de sécurité Microsoft IS-3 : Rôles et responsabilités de sécurité |

16 août 2024 |

|

SOC 2 SOC 3 |

C5-1 : procédures d’exploitation Standard IS-1 : Stratégie de sécurité Microsoft IS-2 : Révision de la stratégie de sécurité Microsoft IS-3 : Rôles et responsabilités de sécurité SOC2-14 : Accords de confidentialité et de non-divulgation SOC2-18 : Exigences légales, réglementaires et contractuelles SOC2-19 : Programme de conformité interfonctionnel SOC2-20 : programme ISMS SOC2-26 : Évaluation annuelle des risques |

22 mai 2025 |

Microsoft 365

| Audits externes | Section | Date du dernier rapport |

|---|---|---|

| FedRAMP | CA-2 : Évaluations de la sécurité CA-5 : Plan d’action et jalons PL-2 : Plan de sécurité du système RA-3 : Évaluation des risques |

21 août 2024 |

|

ISO 27001/27017 Déclaration d’applicabilité Certification (27001) Certification (27017) |

A.5 : Stratégies de sécurité des informations A.18.1 : Conformité aux exigences légales et contractuelles A.18.2 : Révisions de la sécurité des informations |

Mars 2025 |

| SOC 1 | CA-03 : Gestion des risques | 30 juin 2025 |

| SOC 2 | CA-02 : Responsabilités de l’équipe de gouvernance, de risque et de conformité CA-03 : Gestion des risques CA-11 : Mises à jour de l’infrastructure de stratégie CA-17 : Stratégie de sécurité Microsoft CA-24 : Évaluation interne des risques CA-25 : Contrôler les mises à jour de l’infrastructure |

26 février 2025 |