Gestion des comptes dans Microsoft 365

Microsoft a investi massivement dans des systèmes et des contrôles qui automatisent la plupart des opérations Microsoft 365 tout en limitant intentionnellement le besoin d’un accès direct aux serveurs et aux données client par le personnel du service. Les humains régissent le service et le logiciel exploite le service. Cette structure permet à Microsoft de gérer Microsoft 365 à grande échelle et réduit les risques des menaces internes et externes. Microsoft aborde le contrôle d’accès en partant du principe que tout le monde est une menace potentielle pour les services Microsoft 365 et les données client. Pour cette raison, le principe ZSA (Zero Standing Access) pose les bases de l’ensemble de la structure de contrôle d’accès utilisée par Microsoft 365.

Par défaut, le personnel Microsoft n’a aucun accès privilégié permanent à l’environnement Microsoft 365 ou aux données client pour un organization. Ce n’est que par le biais d’un système robuste de vérifications et d’approbations que le personnel de l’équipe de service peut obtenir un accès privilégié avec une action et une durée limitées. Grâce à ce système, Microsoft peut réduire considérablement le risque pour le personnel du service Microsoft 365 et les attaquants d’obtenir un accès non autorisé ou de causer des dommages malveillants ou accidentels aux services et clients Microsoft.

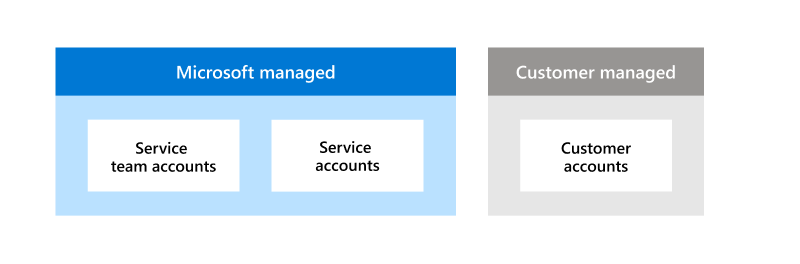

Types de compte

Microsoft 365 répond à toutes les missions et fonctions métier de l’organisation à l’aide de trois catégories de comptes : comptes d’équipe de service, comptes de service et comptes clients. La gestion de ces comptes est une responsabilité partagée entre Microsoft et les clients. Microsoft gère à la fois l’équipe de service et les comptes de service, qui sont utilisés pour exploiter et prendre en charge les produits et services Microsoft. Les comptes clients sont gérés par le client et lui permettent d’adapter l’accès au compte pour répondre à ses exigences de contrôle d’accès interne. Les comptes d’entreprise Microsoft sont considérés comme des comptes clients dans ce modèle et sont gérés par Microsoft.

Comptes gérés par Microsoft

Les comptes d’équipe de service sont utilisés par le personnel de l’équipe de service Microsoft 365 qui développe et gère les services Microsoft 365. Ces comptes n’ont pas d’accès privilégié permanent aux services Microsoft 365, mais ils peuvent être utilisés pour demander un accès privilégié temporaire et limité afin d’exécuter une fonction de travail spécifiée. Tous les comptes d’équipe de service ne peuvent pas effectuer les mêmes actions. La séparation des tâches est appliquée à l’aide du contrôle d’accès en fonction du rôle (RBAC). Les rôles garantissent que les membres de l’équipe de service et leurs comptes disposent uniquement de l’accès minimal requis pour effectuer des tâches spécifiques. En outre, les comptes d’équipe de service ne peuvent pas appartenir à plusieurs rôles où ils peuvent agir en tant qu’approbateur pour leurs propres actions.

Les comptes de service sont utilisés par les services Microsoft 365 pour s’authentifier lors de la communication avec d’autres services par le biais de processus automatisés. Tout comme les comptes d’équipe de service disposent uniquement de l’accès minimal nécessaire pour effectuer les tâches du personnel spécifique, les comptes de service se voient accorder uniquement le strict accès minimal nécessaire à leur objectif prévu. En outre, il existe plusieurs types de comptes de service conçus pour répondre à un besoin spécifique. Un service Microsoft 365 peut avoir plusieurs comptes de service, chacun avec un rôle différent à exécuter.

Comptes gérés par le client

Les comptes clients sont utilisés pour accéder au service Microsoft 365 et sont les seuls comptes dont chaque client est responsable. Il est du devoir du client de créer et de gérer les comptes dans son organization pour maintenir un environnement sécurisé. La gestion des comptes clients s’effectue via Microsoft Entra ID ou fédérée avec Active Directory local (AD). Chaque client a un ensemble unique d’exigences de contrôle d’accès qu’il doit respecter, et les comptes clients permettent à chaque client de répondre à ses besoins individuels. Les comptes clients ne peuvent accéder à aucune donnée en dehors de leur organization client.

Gestion des comptes d’équipe de service

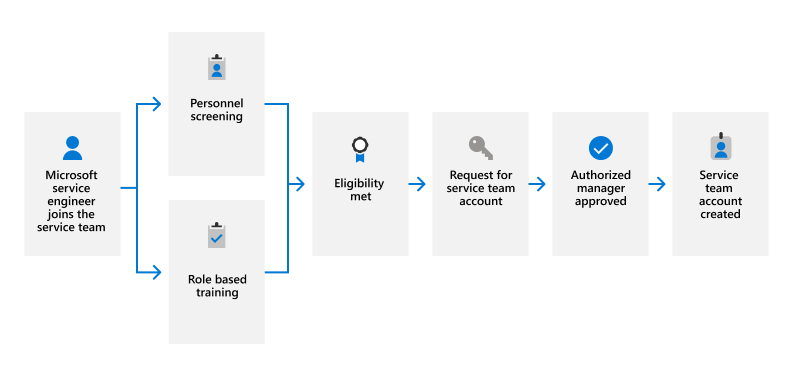

Microsoft 365 gère les comptes d’équipe de service tout au long de leur cycle de vie à l’aide d’un système de gestion des comptes appelé Gestion des identités (IDM). IDM utilise une combinaison de processus de vérification automatisés et d’approbation managériale pour appliquer les exigences de sécurité liées à l’accès au compte d’équipe de service.

Les membres de l’équipe de service n’obtiennent pas automatiquement de compte d’équipe de service, ils doivent d’abord répondre aux conditions d’éligibilité et obtenir l’approbation d’un responsable autorisé. Pour être éligible à un compte d’équipe de service, le personnel de l’équipe de service doit au minimum passer par un filtrage du personnel pré-embauche, un case activée d’arrière-plan cloud et suivre toutes les formations standard et requises basées sur les rôles. Des conditions d’éligibilité supplémentaires peuvent être nécessaires en fonction du scénario. Une fois que toutes les conditions d’éligibilité ont été remplies, une demande de compte d’équipe de service peut être effectuée et doit être approuvée par un responsable autorisé.

IDM est également responsable du suivi de la nouvelle sélection et de la formation périodiques nécessaires pour gérer un compte d’équipe de service. La case activée d’arrière-plan du cloud Microsoft doit être effectuée tous les deux ans et tous les supports de formation doivent être examinés chaque année. Si l’une de ces conditions n’est pas satisfaite à la date d’expiration, son éligibilité est révoquée et le compte d’équipe de service est automatiquement désactivé.

En outre, l’éligibilité au compte d’équipe de service est automatiquement mise à jour par transfert et résiliation de personnel. Les modifications apportées au système d’information sur les ressources humaines (HRIS) déclenchent la prise d’action par IDM, qui varie en fonction de la situation. Le personnel transféré vers une autre équipe de service aura une date d’expiration définie pour son éligibilité et une demande de maintien des éligibilités doit être soumise par le membre de l’équipe de service et approuvée par son nouveau responsable. Le personnel licencié a automatiquement toutes les éligibilités révoquées et son compte d’équipe de service est désactivé le dernier jour. Une demande urgente de révocation de compte peut être effectuée pour les résiliations involontaires.

Par défaut, les comptes d’équipe de service disposent d’un accès en lecture limité aux métadonnées système étendues utilisées pour la résolution des problèmes régulières. En outre, les comptes d’équipe de service de base ne peuvent pas demander un accès privilégié à Microsoft 365 ou aux données client. Une autre demande doit être effectuée pour que le compte d’équipe de service soit ajouté à un rôle qui permet au membre de l’équipe de service de demander des privilèges élevés pour effectuer des tâches et des opérations spécifiques.