Comment créer et déployer des stratégies anti-programme malveillant pour Endpoint Protection dans Configuration Manager

S’applique à : Configuration Manager (branche actuelle)

Vous pouvez déployer des stratégies anti-programme malveillant sur des regroupements d’ordinateurs clients Configuration Manager pour spécifier comment Endpoint Protection les protège contre les programmes malveillants et autres menaces. Ces stratégies incluent des informations sur la planification de l’analyse, les types de fichiers et de dossiers à analyser et les actions à effectuer lorsque des programmes malveillants sont détectés. Lorsque vous activez Endpoint Protection, une stratégie anti-programme malveillant par défaut est appliquée aux ordinateurs clients. Vous pouvez également utiliser l’un des modèles de stratégie fournis ou créer une stratégie personnalisée pour répondre aux besoins spécifiques de votre environnement.

Configuration Manager fournit une sélection de modèles prédéfinis. Ils sont optimisés pour différents scénarios et peuvent être importés dans Configuration Manager. Ces modèles sont disponibles dans le dossier <Dossier> d’installation ConfigMgr\AdminConsole\XMLStorage\EPTemplates.

Importante

Si vous créez une stratégie anti-programme malveillant et que vous la déployez dans un regroupement, cette stratégie de logiciel anti-programme malveillant remplace la stratégie anti-programme malveillant par défaut.

Utilisez les procédures de cette rubrique pour créer ou importer des stratégies anti-programme malveillant et les affecter aux ordinateurs clients Configuration Manager de votre hiérarchie.

Remarque

Avant d’effectuer ces procédures, vérifiez que Configuration Manager est configuré pour Endpoint Protection, comme décrit dans Configuration d’Endpoint Protection.

Modifier la stratégie anti-programme malveillant par défaut

Dans la console Configuration Manager, cliquez sur Ressources et conformité.

Dans l’espace de travail Ressources et conformité , développez Endpoint Protection, puis cliquez sur Stratégies anti-programme malveillant.

Sélectionnez la stratégie anti-programme malveillant Stratégie de logiciel anti-programme malveillant client par défaut , puis, sous l’onglet Accueil , dans le groupe Propriétés , cliquez sur Propriétés.

Dans la boîte de dialogue Stratégie anti-programme malveillant par défaut , configurez les paramètres dont vous avez besoin pour cette stratégie anti-programme malveillant, puis cliquez sur OK.

Remarque

Pour obtenir la liste des paramètres que vous pouvez configurer, consultez Liste des paramètres de stratégie anti-programme malveillant dans cette rubrique.

Créer une stratégie anti-programme malveillant

Dans la console Configuration Manager, cliquez sur Ressources et conformité.

Dans l’espace de travail Ressources et conformité , développez Endpoint Protection, puis cliquez sur Stratégies anti-programme malveillant.

Sous l’onglet Accueil , dans le groupe Créer , cliquez sur Créer une stratégie anti-programme malveillant.

Dans la section Général de la boîte de dialogue Créer une stratégie anti-programme malveillant , entrez un nom et une description pour la stratégie.

Dans la boîte de dialogue Créer une stratégie anti-programme malveillant , configurez les paramètres dont vous avez besoin pour cette stratégie anti-programme malveillant, puis cliquez sur OK. Pour obtenir la liste des paramètres que vous pouvez configurer, consultez Liste des paramètres de stratégie anti-programme malveillant.

Vérifiez que la nouvelle stratégie anti-programme malveillant s’affiche dans la liste Stratégies anti-programme malveillant .

Importer une stratégie anti-programme malveillant

Dans la console Configuration Manager, cliquez sur Ressources et conformité.

Dans l’espace de travail Ressources et conformité , développez Endpoint Protection, puis cliquez sur Stratégies anti-programme malveillant.

Sous l’onglet Accueil , dans le groupe Créer , cliquez sur Importer.

Dans la boîte de dialogue Ouvrir , accédez au fichier de stratégie à importer, puis cliquez sur Ouvrir.

Dans la boîte de dialogue Créer une stratégie anti-programme malveillant , passez en revue les paramètres à utiliser, puis cliquez sur OK.

Vérifiez que la nouvelle stratégie anti-programme malveillant s’affiche dans la liste Stratégies anti-programme malveillant .

Déployer une stratégie anti-programme malveillant sur les ordinateurs clients

Dans la console Configuration Manager, cliquez sur Ressources et conformité.

Dans l’espace de travail Ressources et conformité , développez Endpoint Protection, puis cliquez sur Stratégies anti-programme malveillant.

Dans la liste Stratégies anti-programme malveillant , sélectionnez la stratégie anti-programme malveillant à déployer. Ensuite, sous l’onglet Accueil , dans le groupe Déploiement , cliquez sur Déployer.

Remarque

L’option Déployer ne peut pas être utilisée avec la stratégie de programme malveillant client par défaut.

Dans la boîte de dialogue Sélectionner un regroupement , sélectionnez le regroupement d’appareils sur lequel vous souhaitez déployer la stratégie anti-programme malveillant, puis cliquez sur OK.

Liste des paramètres de stratégie anti-programme malveillant

La plupart des paramètres de logiciel anti-programme malveillant sont explicites. Utilisez les sections suivantes pour plus d’informations sur les paramètres qui peuvent nécessiter plus d’informations avant de les configurer.

- Paramètres des analyses planifiées

- Paramètres d’analyse

- Paramètres des actions par défaut

- Paramètres de protection en temps réel

- Paramètres d’exclusion

- Paramètres avancés

- Paramètres de remplacement des menaces

- Cloud Protection Service

- Paramètres des mises à jour de définition

Paramètres des analyses planifiées

Type d’analyse : vous pouvez spécifier l’un des deux types d’analyse à exécuter sur les ordinateurs clients :

Analyse rapide : ce type d’analyse vérifie les processus et dossiers en mémoire où les programmes malveillants se trouvent généralement. Elle nécessite moins de ressources qu’une analyse complète.

Analyse complète : ce type d’analyse ajoute une vérification complète de tous les fichiers et dossiers locaux aux éléments analysés lors de l’analyse rapide. Cette analyse prend plus de temps qu’une analyse rapide et utilise davantage de ressources de traitement du processeur et de mémoire sur les ordinateurs clients.

Dans la plupart des cas, utilisez l’analyse rapide pour réduire l’utilisation des ressources système sur les ordinateurs clients. Si la suppression des programmes malveillants nécessite une analyse complète, Endpoint Protection génère une alerte qui s’affiche dans la console Configuration Manager. La valeur par défaut est Analyse rapide.

Remarque

Lors de la planification analyse les moments où les points de terminaison ne sont pas en cours d’utilisation, il est important de noter que la configuration de limitation du processeur n’est pas respectée. Les analyses tireront pleinement parti des ressources disponibles pour s’exécuter aussi rapidement que possible.

Paramètres d’analyse

Analyser les e-mails et les pièces jointes : définissez sur Oui pour activer l’analyse des e-mails.

Analyser les périphériques de stockage amovibles tels que les lecteurs USB : définissez la valeur Oui pour analyser les lecteurs amovibles pendant les analyses complètes.

Analyser les fichiers réseau : définissez sur Oui pour analyser les fichiers réseau.

Analyser les lecteurs réseau mappés lors d’une analyse complète : définissez la valeur Oui pour analyser les lecteurs réseau mappés sur les ordinateurs clients. L’activation de ce paramètre peut augmenter considérablement le temps d’analyse sur les ordinateurs clients.

Le paramètre Analyser les fichiers réseau doit être défini sur Oui pour que ce paramètre puisse être configuré.

Par défaut, ce paramètre est défini sur Non, ce qui signifie qu’une analyse complète n’accède pas aux lecteurs réseau mappés.

Analyser les fichiers archivés : définissez la valeur Oui pour analyser les fichiers archivés tels que les fichiers .zip ou .rar.

Autoriser les utilisateurs à configurer l’utilisation du processeur pendant les analyses : définissez sur Oui pour permettre aux utilisateurs de spécifier le pourcentage maximal d’utilisation du processeur pendant une analyse. Les analyses n’utilisent pas toujours la charge maximale définie par les utilisateurs, mais elles ne peuvent pas la dépasser.

Contrôle utilisateur des analyses planifiées : spécifiez le niveau de contrôle utilisateur. Autorisez les utilisateurs à définir La durée de l’analyse uniquement ou Contrôle total des analyses antivirus sur leurs appareils.

Paramètres des actions par défaut

Sélectionnez l’action à effectuer lorsque des programmes malveillants sont détectés sur les ordinateurs clients. Les actions suivantes peuvent être appliquées, en fonction du niveau de menace d’alerte du programme malveillant détecté.

Recommandé : utilisez l’action recommandée dans le fichier de définition de programme malveillant.

Quarantaine : mettez en quarantaine le programme malveillant, mais ne le supprimez pas.

Supprimer : supprimez le programme malveillant de l’ordinateur.

Autoriser : ne supprimez pas ou ne mettez pas en quarantaine le programme malveillant.

Paramètres de protection en temps réel

| Nom du paramètre | Description |

|---|---|

| Activer la protection en temps réel | Définissez sur Oui pour configurer les paramètres de protection en temps réel pour les ordinateurs clients. Nous vous recommandons d’activer ce paramètre. |

| Surveiller l’activité des fichiers et des programmes sur votre ordinateur | Définissez la valeur Oui si vous souhaitez qu’Endpoint Protection surveille le moment où les fichiers et les programmes commencent à s’exécuter sur les ordinateurs clients et vous avertit des actions qu’ils effectuent ou des actions effectuées sur ceux-ci. |

| Analyser les fichiers système | Ce paramètre vous permet de déterminer si les fichiers système entrants, sortants ou entrants et sortants sont surveillés pour détecter les programmes malveillants. Pour des raisons de performances, vous devrez peut-être modifier la valeur par défaut de Analyser les fichiers entrants et sortants si un serveur a une activité de fichiers entrants ou sortants élevée. |

| Activer la surveillance du comportement | Activez ce paramètre pour utiliser l’activité de l’ordinateur et les données de fichier pour détecter les menaces inconnues. Lorsque ce paramètre est activé, il peut augmenter le temps nécessaire pour analyser les ordinateurs à la recherche de programmes malveillants. |

| Activer la protection contre les attaques basées sur le réseau | Activez ce paramètre pour protéger les ordinateurs contre les attaques réseau connues en inspectant le trafic réseau et en bloquant toute activité suspecte. |

| Activer l’analyse des scripts | Pour Configuration Manager sans Service Pack uniquement. Activez ce paramètre si vous souhaitez analyser les scripts qui s’exécutent sur des ordinateurs à la recherche d’activités suspectes. |

| Bloquer les applications potentiellement indésirables au téléchargement et avant l’installation |

Les applications potentiellement indésirables (PUA) sont une classification des menaces basée sur la réputation et l’identification basée sur la recherche. Le plus souvent, il s’agit de bundlers d’applications indésirables ou de leurs applications groupées. Microsoft Edge fournit également des paramètres pour bloquer les applications potentiellement indésirables. Explorez ces options pour une protection complète contre les applications indésirables. Ce paramètre de stratégie de protection est disponible et défini sur Activé par défaut. Lorsqu’il est activé, ce paramètre bloque l’authentification puA au moment du téléchargement et de l’installation. Toutefois, vous pouvez exclure des fichiers ou dossiers spécifiques pour répondre aux besoins spécifiques de votre entreprise ou organisation. À compter de Configuration Manager version 2107, vous pouvez sélectionner Auditer ce paramètre. Utilisez la protection PUA en mode audit pour détecter les applications potentiellement indésirables sans les bloquer. La protection PUA en mode audit est utile si votre entreprise souhaite évaluer l’impact que l’activation des protections PUA aura sur votre environnement. L’activation de la protection en mode audit vous permet de déterminer l’impact sur vos points de terminaison avant d’activer la protection en mode bloc. |

Paramètres d’exclusion

Pour plus d’informations sur les dossiers, fichiers et processus recommandés pour l’exclusion dans Configuration Manager 2012 et Current Branch, consultez Exclusions antivirus recommandées pour les serveurs de site, les systèmes de site et les clients Configuration Manager 2012 et Current Branch.

Fichiers et dossiers exclus :

Cliquez sur Définir pour ouvrir la boîte de dialogue Configurer les exclusions de fichiers et de dossiers et spécifier les noms des fichiers et dossiers à exclure des analyses Endpoint Protection.

Si vous souhaitez exclure les fichiers et dossiers situés sur un lecteur réseau mappé, spécifiez le nom de chaque dossier dans le lecteur réseau individuellement. Par exemple, si un lecteur réseau est mappé en tant que F :\MyFolder et qu’il contient des sous-dossiers nommés Folder1, Folder2 et Folder 3, spécifiez les exclusions suivantes :

F :\MyFolder\Folder1

F :\MyFolder\Folder2

F :\MyFolder\Folder3

À compter de la version 1602, le paramètre Exclure les fichiers et dossiers existant dans la section Paramètres d’exclusion d’une stratégie anti-programme malveillant est amélioré pour autoriser les exclusions d’appareils. Par exemple, vous pouvez désormais spécifier ce qui suit en tant qu’exclusion : \device\mvfs (pour le système de fichiers multiversion). La stratégie ne valide pas le chemin d’accès de l’appareil ; La stratégie Endpoint Protection est fournie au moteur anti-programme malveillant sur le client qui doit être en mesure d’interpréter la chaîne de l’appareil.

Types de fichiers exclus :

Cliquez sur Définir pour ouvrir la boîte de dialogue Configurer les exclusions de type de fichier et spécifier les extensions de fichier à exclure des analyses Endpoint Protection. Vous pouvez utiliser des caractères génériques lors de la définition d’éléments dans la liste d’exclusions. Pour plus d’informations, consultez Utiliser des caractères génériques dans les listes d’exclusion de nom de fichier et de dossier ou d’extension.

Processus exclus :

Cliquez sur Définir pour ouvrir la boîte de dialogue Configurer les exclusions de processus et spécifier les processus à exclure des analyses Endpoint Protection. Vous pouvez utiliser des caractères génériques lors de la définition d’éléments dans la liste d’exclusion, mais il existe certaines limitations. Pour plus d’informations, consultez Utiliser des caractères génériques dans la liste d’exclusions de processus.

Remarque

Lorsqu’un appareil est ciblé avec au moins deux stratégies anti-programme malveillant, les paramètres des exclusions antivirus sont fusionnés avant d’être appliqués au client.

Avancé

Activer l’analyse des points d’analyse : définissez la valeur Oui si vous souhaitez que Endpoint Protection analyse les points d’analyse NTFS.

Pour plus d’informations sur les points d’analyse, consultez Points d’analyse dans le Centre de développement Windows.

Aléatoirez les heures de début de l’analyse planifiée (dans les 30 minutes) : définissez la valeur Oui pour éviter d’inonder le réseau, ce qui peut se produire si tous les ordinateurs envoient les résultats de leurs analyses anti-programme malveillant à la base de données Configuration Manager en même temps. Pour l’Antivirus Windows Defender, cela permet d’aléatoirer l’heure de début de l’analyse à n’importe quel intervalle de 0 à 4 heures, ou pour FEP et SCEP, à n’importe quel intervalle plus ou moins 30 minutes. Cela peut être utile dans les déploiements de machines virtuelles ou VDI. Ce paramètre est également utile lorsque vous exécutez plusieurs machines virtuelles sur un seul hôte. Sélectionnez cette option pour réduire la quantité d’accès simultané au disque pour l’analyse anti-programme malveillant.

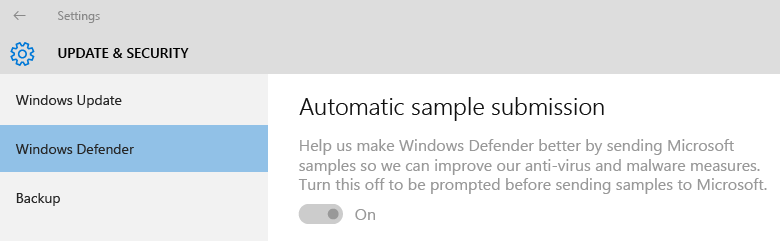

À compter de la version 1602 de Configuration Manager, le moteur anti-programme malveillant peut demander l’envoi d’exemples de fichiers à Microsoft pour une analyse plus approfondie. Par défaut, il est toujours invité avant d’envoyer de tels exemples. Les administrateurs peuvent désormais gérer les paramètres suivants pour configurer ce comportement :

Activer l’envoi automatique d’exemples de fichier pour aider Microsoft à déterminer si certains éléments détectés sont malveillants - Définissez sur Oui pour activer l’envoi automatique d’exemples de fichier. Par défaut, ce paramètre a la valeur Non , ce qui signifie que l’envoi automatique d’exemples de fichier est désactivé et que les utilisateurs sont invités avant d’envoyer des exemples.

Autoriser les utilisateurs à modifier les paramètres d’envoi automatique d’exemple de fichier : détermine si un utilisateur disposant de droits d’administrateur local sur un appareil peut modifier le paramètre d’envoi automatique d’exemple de fichier dans l’interface cliente. Par défaut, ce paramètre est « Non », ce qui signifie qu’il ne peut être modifié qu’à partir de la console Configuration Manager, et que les administrateurs locaux sur un appareil ne peuvent pas modifier cette configuration.

Par exemple, l’exemple suivant montre ce paramètre défini par l’administrateur comme activé et grisé pour empêcher les modifications par l’utilisateur.

Paramètres de remplacement des menaces

Nom de la menace et action de remplacement : cliquez sur Définir pour personnaliser l’action de correction à effectuer pour chaque ID de menace lorsqu’il est détecté lors d’une analyse.

Remarque

La liste des noms des menaces peut ne pas être disponible immédiatement après la configuration d’Endpoint Protection. Attendez que le point Endpoint Protection ait synchronisé les informations sur les menaces, puis réessayez.

Cloud Protection Service

Cloud Protection Service permet la collecte d’informations sur les programmes malveillants détectés sur les systèmes managés et les actions effectuées. Ces informations sont envoyées à Microsoft.

Appartenance au service de protection cloud

- Ne pas rejoindre cloud Protection Service - Aucune information n’est envoyée

- De base : collecter et envoyer des listes de programmes malveillants détectés

- Avancé : informations de base ainsi que des informations plus complètes pouvant contenir des informations personnelles. Par exemple, les chemins d’accès aux fichiers et les vidages de mémoire partiels.

Autoriser les utilisateurs à modifier les paramètres du service de protection cloud : désactive le contrôle par l’utilisateur des paramètres du service de protection cloud.

Niveau de blocage des fichiers suspects : spécifiez le niveau auquel le service Endpoint Protection Cloud Protection bloque les fichiers suspects.

- Normal : niveau de blocage par défaut de Windows Defender

- Élevé : bloque de manière agressive les fichiers inconnus tout en optimisant les performances (plus de chances de bloquer les fichiers non dangereux)

- Haute protection supplémentaire : bloque de manière agressive les fichiers inconnus et applique des mesures de protection supplémentaires (peut avoir un impact sur les performances de l’appareil client)

- Bloquer les programmes inconnus : bloque tous les programmes inconnus

Autoriser la vérification cloud étendue à bloquer et analyser jusqu’à (secondes) : spécifie le nombre de secondes pendant lesquelles Cloud Protection Service peut bloquer un fichier pendant que le service vérifie que le fichier n’est pas connu pour être malveillant.

Remarque

Le nombre de secondes que vous sélectionnez pour ce paramètre s’ajoute à un délai d’expiration de 10 secondes par défaut. Par exemple, si vous entrez 0 seconde, cloud Protection Service bloque le fichier pendant 10 secondes.

Détails des rapports cloud Protection Service

| Frequency | Données collectées ou envoyées | Utilisation des données |

|---|---|---|

| Quand Windows Defender met à jour les fichiers de définition ou de protection contre les virus et logiciels espions | - Version des définitions de virus et de logiciels espions - Version de protection contre les virus et les logiciels espions |

Microsoft utilise ces informations pour s’assurer que les dernières mises à jour de virus et de logiciels espions sont présentes sur les ordinateurs. S’il n’est pas présent, Windows Defender se met automatiquement à jour afin que la protection de l’ordinateur reste à jour. |

| Si Windows Defender détecte des logiciels potentiellement dangereux ou indésirables sur les ordinateurs | - Nom des logiciels potentiellement dangereux ou indésirables - Comment le logiciel a été trouvé - Toutes les actions effectuées par Windows Defender pour traiter le logiciel - Fichiers affectés par le logiciel - Informations sur l’ordinateur du fabricant (Sysconfig, SysModel, SysMarker) |

Windows Defender utilise ces informations pour déterminer le type et la gravité des logiciels potentiellement indésirables, ainsi que la meilleure action à prendre. Microsoft utilise également ces informations pour améliorer la précision de la protection contre les virus et les logiciels espions. |

| Une fois par mois | - État de mise à jour de la définition des virus et des logiciels espions - État de la surveillance des virus et des logiciels espions en temps réel (activé ou désactivé) |

Windows Defender utilise ces informations pour vérifier que les ordinateurs disposent de la dernière version et des définitions de protection contre les virus et les logiciels espions. Microsoft souhaite également s’assurer que la surveillance des virus et des logiciels espions en temps réel est activée. Il s’agit d’un élément essentiel de la protection des ordinateurs contre les logiciels potentiellement dangereux ou indésirables. |

| Pendant l’installation, ou chaque fois que les utilisateurs effectuent manuellement une analyse antivirus et espion de votre ordinateur | Liste des processus en cours d’exécution dans la mémoire de votre ordinateur | Pour identifier tous les processus susceptibles d’avoir été compromis par des logiciels potentiellement dangereux. |

Microsoft collecte uniquement les noms des fichiers affectés, et non le contenu des fichiers eux-mêmes. Ces informations permettent de déterminer quels systèmes sont particulièrement vulnérables aux menaces spécifiques.

Paramètres des mises à jour de définition

Définir les sources et l’ordre des mises à jour du client Endpoint Protection : cliquez sur Définir la source pour spécifier les sources pour les mises à jour de définition et d’analyse du moteur. Vous pouvez également spécifier l’ordre dans lequel ces sources sont utilisées. Si Configuration Manager est spécifié comme l’une des sources, les autres sources sont utilisées uniquement si les mises à jour logicielles ne parviennent pas à télécharger les mises à jour du client.

Si vous utilisez l’une des méthodes suivantes pour mettre à jour les définitions sur les ordinateurs clients, les ordinateurs clients doivent pouvoir accéder à Internet.

Mises à jour distribuées à partir de Microsoft Update

Mises à jour distribuées à partir du Centre de protection microsoft contre les programmes malveillants

Importante

Les clients téléchargent les mises à jour de définition à l’aide du compte système intégré. Vous devez configurer un serveur proxy pour ce compte afin de permettre à ces clients de se connecter à Internet.

Si vous avez configuré une règle de déploiement automatique des mises à jour logicielles pour fournir des mises à jour de définition aux ordinateurs clients, ces mises à jour sont remises quels que soient les paramètres des mises à jour de définition.