Notes

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de vous connecter ou de modifier des répertoires.

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de modifier des répertoires.

Avant d’utiliser un connecteur dans Microsoft Copilot Studio, Azure Logic Apps, Microsoft Power Automate ou Microsoft Power Apps, vous devez créer une connexion en vous authentifiant dans le service backend. Vous définissez la façon dont l’authentification avec le service backend se produit dans les paramètres de connexion lors de la création du connecteur. Pour démarrer, accédez à l’onglet Sécurité du portail Power Automate ou du portail Power Apps pour spécifier le type d’authentification que vous souhaitez utiliser lors de la création de la connexion.

Vous avez maintenant la possibilité de gérer directement à partir du centre d’administration Power Platform. Accédez à Authentification avec les services Power Platform pour en savoir plus.

Types d’authentification

Les différents types d’authentification actuellement pris en charge sont les suivants :

- Aucune authentification

- Authentification de base

- Authentification basée sur la clé API

- OAuth 2.0

Aucune authentification

L’utilisateur n’a besoin d’aucune authentification pour créer une connexion au connecteur. Dans ce cas, un utilisateur anonyme peut utiliser votre connecteur.

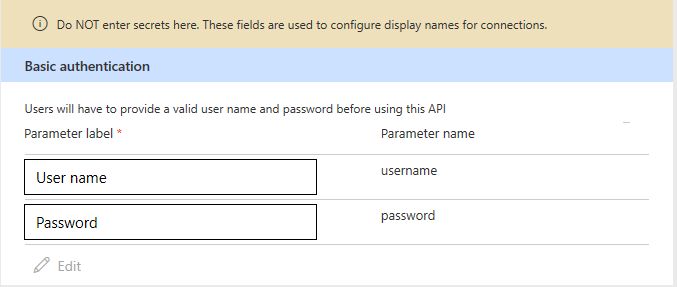

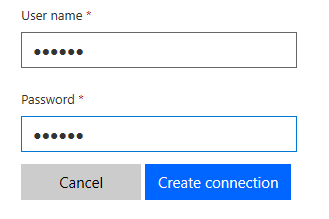

Authentification de base

Il s’agit du type d’authentification le plus simple. L’utilisateur doit simplement fournir le nom d’utilisateur et le mot de passe pour créer la connexion.

Les valeurs que vous entrez sous Étiquette de paramètre sont les noms des champs « nom d’utilisateur » et « mot de passe » que l’utilisateur voit lors de la création de la connexion. Pour l’exemple précédent, voici ce que l’utilisateur voit lors de la création d’une connexion :

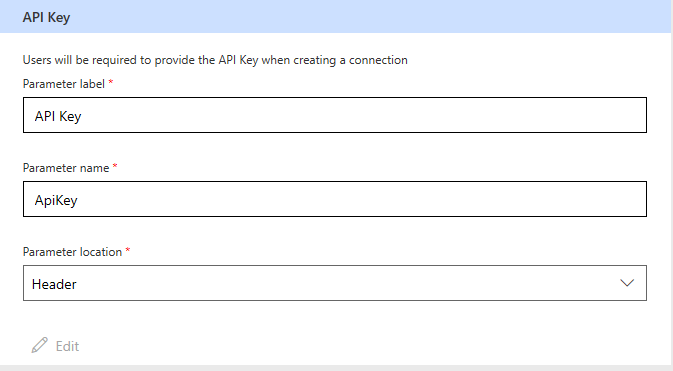

Authentification basée sur les clés d’API

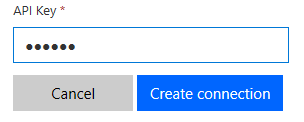

L’utilisateur n’a pas besoin de fournir la clé API lors de la création de la connexion. Le champ Emplacement du paramètre vous donne la possibilité d’envoyer la clé API à votre service dans des en-têtes ou une chaîne de requête lorsque la requête est effectuée.

La valeur que vous entrez sous Étiquette de paramètre est le nom du champ que l’utilisateur voit. Par exemple, l’image suivante s’affiche pour l’utilisateur au moment de la création de la connexion. Lorsqu’une demande est faite à votre service, un en-tête avec le nom « ApiKey » et la valeur saisie par l’utilisateur est ajouté à la demande.

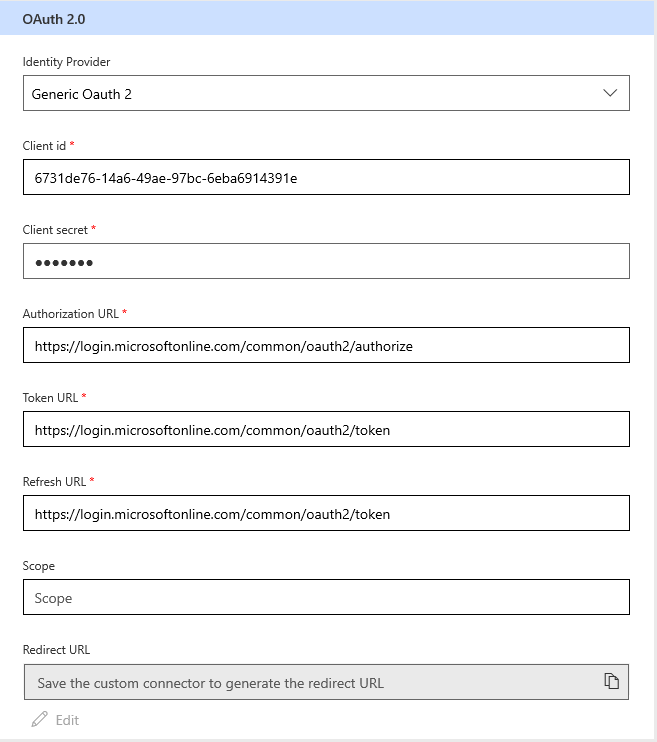

OAuth 2.0

Il s’agit du type le plus utilisé, qui utilise le cadre d’authentification OAuth 2 pour s’authentifier avec le service. Pour pouvoir utiliser ce type d’authentification, vous devez inscrire votre application avec le service afin qu’elle reçoive des jetons d’accès pour les utilisateurs. Par exemple, Inscrire l’application dans Microsoft Entra ID montre comment inscrire une application avec le service Microsoft Entra ID. Vous devez fournir les informations suivantes :

Fournisseur d’identité : L’interface utilisateur prend actuellement en charge plusieurs fournisseurs d’identité. Les fournisseurs généraux sont Generic OAuth 2, qui peut être utilisé pour n’importe quel service, et Microsoft Entra ID, qui peut être utilisé pour tous les services Azure. Quelques fournisseurs d’identité spécifiques comme Facebook, GitHub ou encore Google sont également pris en charge.

ID client : ID client de l’application que vous avez inscrite auprès du service.

Clé secrète client : Clé secrète client de l’application que vous avez inscrite auprès du service.

URL d’autorisation : Point de terminaison d’autorisation API pour s’authentifier auprès du service.

URL du jeton : Point de terminaison d’API pour obtenir le jeton d’accès une fois l’autorisation terminée.

URL d’actualisation : Point de terminaison d’API pour actualiser le jeton d’accès une fois qu’il a expiré.

Nonte

Actuellement, le type d’octroi d’informations d’identification client n’est pas pris en charge par les connecteurs personnalisés.

L’exemple suivant montre comment utiliser le fournisseur d’identité Generic OAuth 2 pour s’authentifier avec le service Microsoft Entra ID.

Durant le processus de création de la connexion, l’utilisateur est invité à entrer les informations d’identification pour se connecter au service. Ces informations d’identification sont utilisées par l’application pour obtenir un jeton d’autorisation. Pour chaque requête, ce jeton d’autorisation est envoyé à votre service par le biais de l’en-tête d’autorisation.

Fournir des commentaires

Nous apprécions grandement les commentaires sur les problèmes liés à notre plate-forme de connecteurs ou les idées de nouvelles fonctionnalités. Pour fournir des commentaires, accédez à Soumettre des problèmes ou obtenir de l’aide avec les connecteurs et sélectionnez votre type de commentaire.