Comment Defender for Cloud Apps contribue à protéger votre environnement Okta

En tant que solution de gestion des identités et des accès, Okta détient les clés de la plupart des services critiques de votre organisation. Okta gère les processus d’authentification et d’autorisation pour vos utilisateurs et clients. Tout abus d’Okta par un acteur malveillant ou toute erreur humaine peut exposer vos ressources et services les plus critiques à des attaques potentielles.

La connexion d’Okta à Defender for Cloud Apps vous donne des insights améliorés sur vos activités d’administrateur Okta, les utilisateurs gérés et les connexions des clients, et fournit une détection des menaces pour les comportements anormaux.

Utilisez ce connecteur d’application pour accéder aux fonctionnalités de gestion de la posture de sécurité SaaS (SSPM), via des contrôles de sécurité reflétés dans le niveau de sécurité Microsoft. En savoir plus.

Principales menaces

- Comptes compromis et menaces internes

Comment Defender for Cloud Apps contribue à protéger votre environnement

- Détecter les menaces cloud, les comptes compromis et les insiders malveillants

- Utiliser la piste des activités d’audit pour les enquêtes en cours

Gestion de la posture de sécurité SaaS

Connectez Okta pour obtenir automatiquement des recommandations de sécurité pour Okta dans Microsoft Secure Score.

Dans Niveau de sécurité, sélectionnez Actions recommandées et filtrez par Produit = Okta. Par exemple, les recommandations pour Okta sont les suivantes :

- Activer l’authentification multifacteur

- Activer le délai d’expiration de session pour les utilisateurs web

- Améliorer les exigences de mot de passe

Pour plus d’informations, reportez-vous aux rubriques suivantes :

Contrôler Okta avec des stratégies et des modèles de stratégie intégrés

Vous pouvez utiliser les modèles de stratégie intégrés suivants pour détecter et vous informer des menaces potentielles :

| Type | Nom |

|---|---|

| Stratégie de détection d’anomalie intégrée |

Activité provenant d’adresses IP anonymes Activité à partir d’un pays peu fréquent Activité à partir d’adresses IP suspectes Temps de trajet impossible Plusieurs tentatives de connexion infructueuses Détection des rançongiciels Activités administratives inhabituelles |

| Modèle de stratégie d’activité | Ouverture de session à partir d’une adresse IP à risque |

Pour plus d’informations sur la création de stratégies, consultez Créer une stratégie.

Automatiser les contrôles de gouvernance

Actuellement, aucun contrôle de gouvernance n’est disponible pour Okta. Si vous souhaitez avoir des actions de gouvernance pour ce connecteur, vous pouvez ouvrir un ticket de support avec les détails des actions souhaitées.

Pour plus d’informations sur la correction des menaces des applications, consultez Gouvernance des applications connectées.

Protéger Okta en temps réel

Passez en revue nos meilleures pratiques pour sécuriser et collaborer avec des utilisateurs externes , ainsi que pour bloquer et protéger le téléchargement de données sensibles sur des appareils non gérés ou à risque.

Connecter Okta à Microsoft Defender for Cloud Apps

Cette section fournit des instructions pour connecter Microsoft Defender for Cloud Apps à votre compte Okta existant à l’aide des API de connecteur. Cette connexion vous donne une visibilité et un contrôle sur l’utilisation d’Okta. Pour plus d’informations sur la façon dont Defender for Cloud Apps protège Okta, consultez Protéger Okta.

Utilisez ce connecteur d’application pour accéder aux fonctionnalités de gestion de la posture de sécurité SaaS (SSPM), via des contrôles de sécurité reflétés dans le niveau de sécurité Microsoft. En savoir plus.

Pour connecter Okta à Defender for Cloud Apps :

Il est recommandé de créer un compte de service administrateur dans Okta pour Defender for Cloud Apps.

Veillez à utiliser un compte avec des autorisations Super Administration.

Vérifiez que votre compte Okta est vérifié.

Dans la console Okta, sélectionnez Administration.

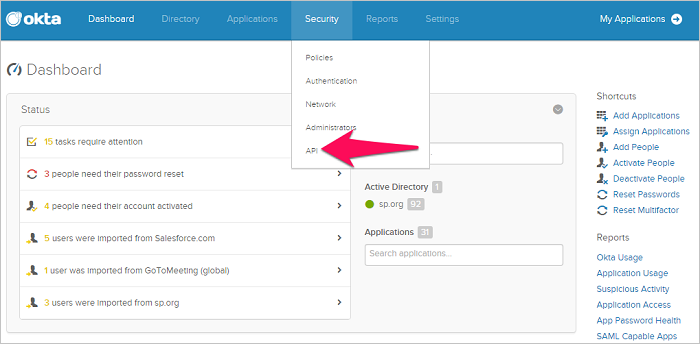

Sélectionnez Sécurité , puis API.

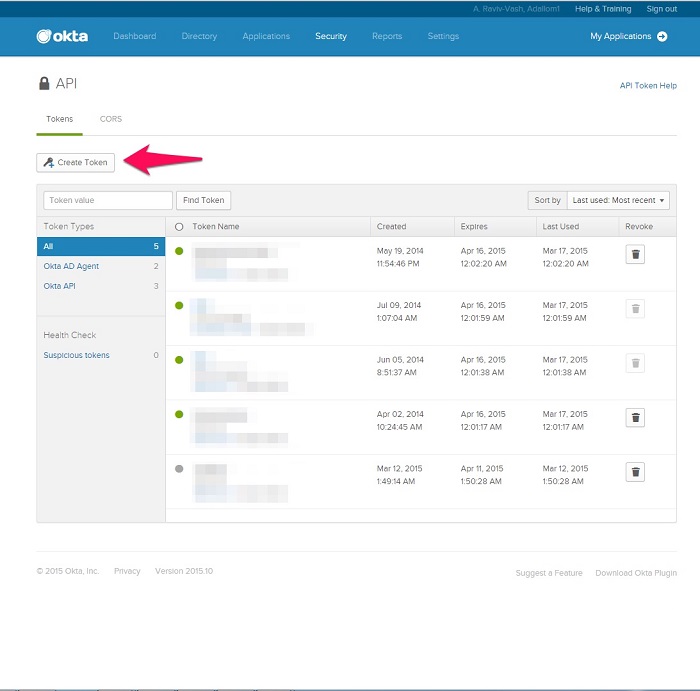

Sélectionnez Créer un jeton.

Dans la fenêtre contextuelle Créer un jeton, nommez votre jeton Defender for Cloud Apps, puis sélectionnez Créer un jeton.

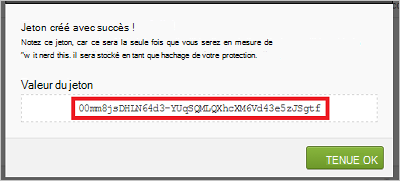

Dans la fenêtre contextuelle Jeton créé avec succès , copiez la valeur jeton.

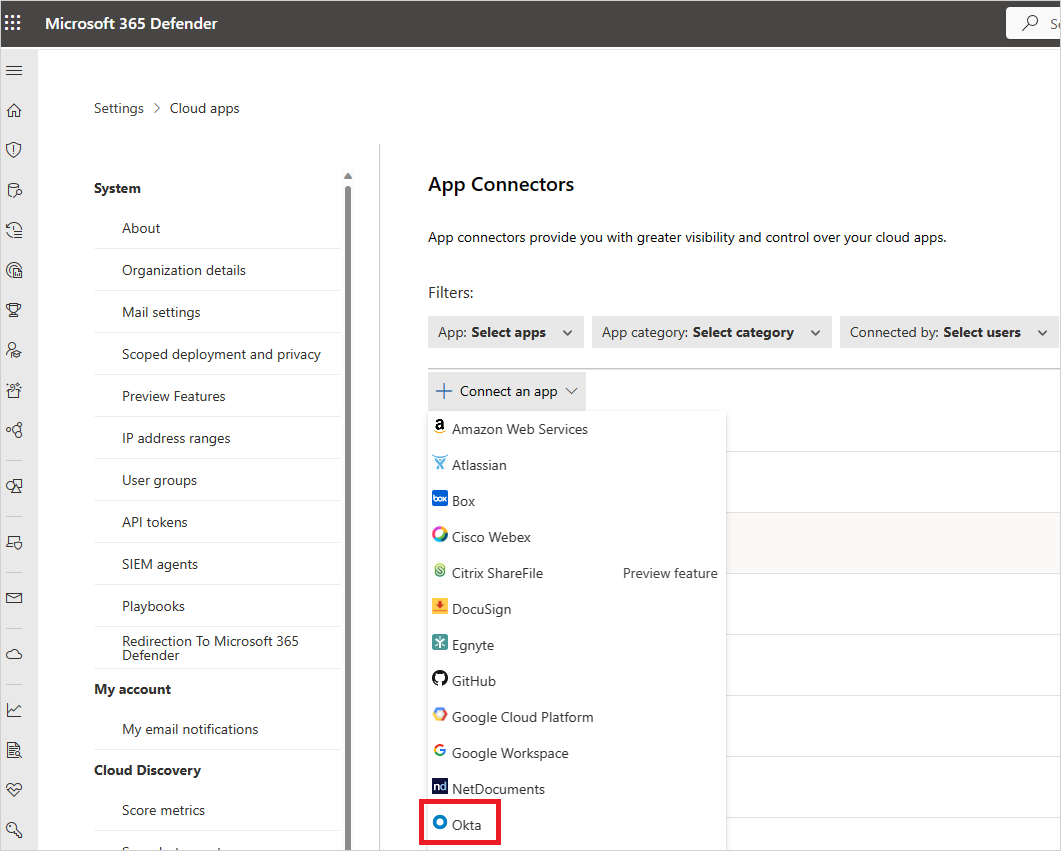

Dans le portail Microsoft Defender, sélectionnez Paramètres. Choisissez ensuite Cloud Apps. Sous Applications connectées, sélectionnez Connecteurs d’application.

Dans la page Connecteurs d’application, sélectionnez +Connecter une application, puis Okta.

Dans la fenêtre suivante, donnez un nom à votre connexion et sélectionnez Suivant.

Dans la fenêtre Entrer les détails , dans le champ Domaine , entrez votre domaine Okta et collez votre jeton dans le champ Jeton .

Sélectionnez Envoyer pour créer le jeton pour Okta dans Defender for Cloud Apps.

Dans le portail Microsoft Defender, sélectionnez Paramètres. Choisissez ensuite Cloud Apps. Sous Applications connectées, sélectionnez Connecteurs d’application. Vérifiez que le status du connecteur d’application connecté est Connecté.

Après avoir connecté Okta, vous recevez des événements pendant sept jours avant la connexion.

Si vous rencontrez des problèmes pour connecter l’application, consultez Résolution des problèmes liés aux connecteurs d’application.

Étapes suivantes

Si vous rencontrez des problèmes, nous sommes là pour vous aider. Pour obtenir de l’aide ou du support pour votre problème de produit, ouvrez un ticket de support.