Configurer le chargement automatique de journal à l’aide de Docker dans Azure

Cet article décrit la procédure de configuration des chargements automatiques des journaux pour des rapports continus dans Defender for Cloud Apps à l’aide d’un Docker sur Ubuntu ou CentOS dans Azure.

Prérequis

Avant de commencer, vérifiez que votre environnement respecte les exigences suivantes :

| Condition requise | Description |

|---|---|

| Système d’exploitation | Celui-ci peut avoir l'une des valeurs suivantes : - Ubuntu 14.04, 16.04, 18.04 et 20.04 - CentOS 7.2 ou version ultérieure |

| Espace disque | 250 Go |

| Cœurs de processeur | 2 |

| Architecture CPU | Intel 64 et AMD 64 |

| RAM | 4 Go |

| Configuration du pare-feu | Tel que défini dans la Configuration requise pour le réseau |

Planifier vos collecteurs de journaux en fonction des performances

Chaque collecteur de journaux peut gérer correctement une capacité allant jusqu’à 50 Go par heure à partir de 10 sources de données. Les principaux goulots d’étranglement dans le processus de collecte des journaux sont les suivants :

Bande passante réseau - Votre bande passante réseau détermine la vitesse de chargement des journaux.

Performances d’E/S de la machine virtuelle - Détermine la vitesse à laquelle les journaux sont écrits sur le disque du collecteur de journaux. Le collecteur de journaux dispose d’un mécanisme de sécurité intégré qui surveille le débit auquel les journaux arrivent et le compare au débit de chargement. En cas de congestion, le collecteur de journaux commence à supprimer des fichiers journaux. Si votre configuration dépasse généralement 50 Go par heure, nous vous recommandons de diviser le trafic entre plusieurs collecteurs de journaux.

Si vous avez besoin de plus de 10 sources de données, nous vous recommandons de fractionner les sources de données entre plusieurs collecteurs de journaux.

Définir vos sources de données

Dans le portail Microsoft Defender, sélectionnez Réglages > Cloud Apps > Cloud Discovery > Téléchargement automatique des journaux.

Dans l’onglet Sources de données, créez une source de données correspondante pour chaque pare-feu ou proxy à partir duquel vous souhaitez charger des journaux.

Sélectionnez Ajouter une source de données.

Dans la boîte de dialogue Ajouter une source de données, saisissez un nom pour votre source de données, puis sélectionnez le type de source et de récepteur.

Avant de sélectionner une source, sélectionnez Afficher un exemple du fichier journal attendu et comparez votre journal au format attendu. Si le format de votre fichier journal ne correspond pas à cet exemple, ajoutez votre source de données en sélectionnant Autre.

Pour utiliser une appliance réseau qui n’est pas répertoriée, sélectionnez Autre > Format du journal du client ou Autre (manuel uniquement). Pour plus d’informations, voir Utilisation de l’analyseur de journal personnalisé.

Remarque

L’intégration à des protocoles de transfert sécurisés (FTPS et Syslog – TLS) nécessite souvent un paramètre supplémentaire ou votre pare-feu/proxy.

Répétez ce processus pour chaque pare-feu ou proxy dont les journaux peuvent être utilisés pour détecter le trafic sur votre réseau.

Nous vous conseillons de configurer une source de données dédiée par périphérique réseau. Vous pourrez ainsi surveiller l’état de chaque périphérique séparément à des fins d’investigation et d’explorer Shadow IT Discovery pour chaque appareil, si chaque appareil est utilisé par un segment d’utilisateur différent

Créer un collecteur de journaux

Dans le portail Microsoft Defender, sélectionnez Réglages > Cloud Apps > Cloud Discovery > Téléchargement automatique des journaux.

Sous l’onglet Collecteurs de journaux, sélectionnez Ajouter un collecteur de journaux.

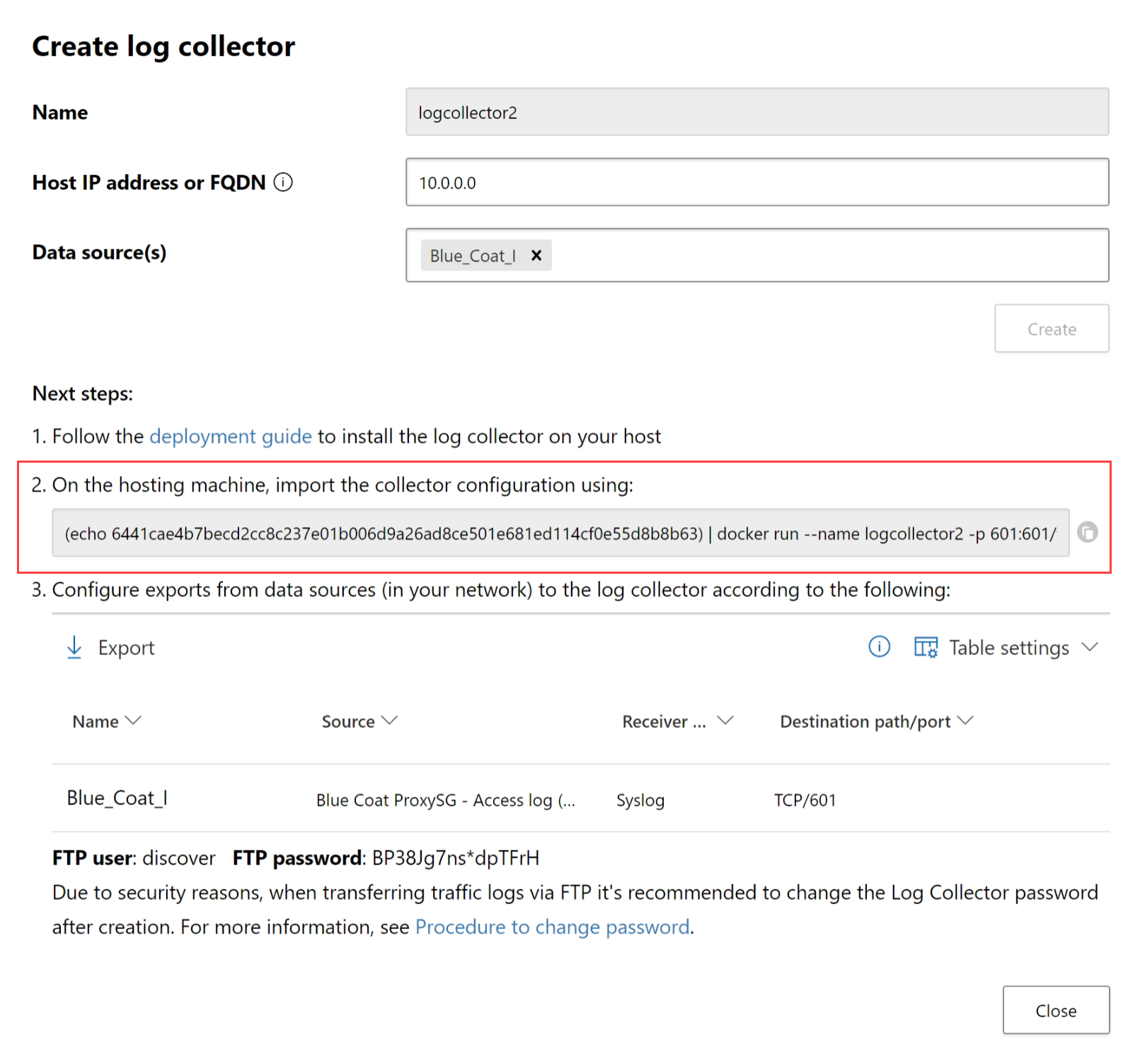

Dans la boîte de dialogue Créer un collecteur de journaux, saisissez les détails suivants :

- Un nom pour votre collecteur de journaux

- L’adresse IP de l’hôte, qui est une adresse IP privée de la machine sur laquelle sera déployé le Docker. L’adresse IP de l’hôte peut aussi être remplacée par le nom de l’ordinateur s’il existe un serveur DNS (ou un équivalent) qui résout le nom d’hôte.

Sélectionnez ensuite la ou les Source(s) de données pour sélectionner les sources de données que vous souhaitez connecter au collecteur, puis Mise à jour pour enregistrer vos modifications. Chaque collecteur de journaux peut gérer plusieurs sources de données.

La boîte de dialogue Créer un collecteur de journaux affiche d’autres détails de déploiement, notamment une commande pour importer la configuration du collecteur. Par exemple :

Sélectionnez l’icône

Copie en regard de la commande pour la copier dans le Presse-papiers.

Copie en regard de la commande pour la copier dans le Presse-papiers.Les détails affichés dans la boîte de dialogue Créer un collecteur de journaux varient en fonction des types de sources et de récepteurs sélectionnés. Par exemple, si vous avez sélectionné Syslog, la boîte de dialogue inclut des informations sur le port sur lequel l’écouteur syslog écoute.

Copiez le contenu de l’écran et enregistrez-le en local, car vous en aurez besoin lors de la configuration du collecteur de journaux pour communiquer avec Defender for Cloud Apps.

Sélectionnez Exporter pour exporter la configuration source vers un fichier .CSV qui décrit comment configurer l’exportation du journal dans vos appliances.

Conseil

Pour les utilisateurs qui envoient des données de journal via FTP pour la première fois, nous vous recommandons de modifier le mot de passe de l’utilisateur FTP. Pour plus d’informations, consultez Changer le mot de passe de FTP.

Déployer votre machine dans Azure

Cette procédure explique comment déployer votre machine avec Ubuntu. Les étapes de déploiement pour d’autres plateformes sont légèrement différentes.

Créez une nouvelle machine Ubuntu dans votre environnement Azure.

Une fois la machine configurée, ouvrez les ports :

Dans l’affichage Ordinateur, accédez à Réseau et sélectionnez l’interface souhaitée en double-cliquant dessus.

Accédez à Groupe de sécurité réseau et sélectionnez le groupe de sécurité réseau qui convient.

Accédez à Règles de sécurité du trafic entrant et cliquez sur Ajouter.

Ajoutez les règles suivantes (en mode Avancé) :

Nom Plages de ports de destination Protocol Source Destination caslogcollector_ftp 21 TCP Your appliance's IP address's subnetTout caslogcollector_ftp_passive 20000-20099 TCP Your appliance's IP address's subnetTout caslogcollector_syslogs_tcp 601-700 TCP Your appliance's IP address's subnetTout caslogcollector_syslogs_udp 514-600 UDP Your appliance's IP address's subnetTout

Pour plus d’informations, consultez Travailler avec des règles de sécurité.

Revenez à l’ordinateur et cliquez sur Se connecter pour ouvrir un terminal dessus.

Appliquez les privilèges racines avec

sudo -i.Si vous acceptez les termes du contrat de licence logicielle, désinstallez les anciennes versions et installez Docker CE en exécutant la commande appropriée pour votre environnement :

Supprimez les anciennes versions de Docker :

yum erase docker docker-engine docker.ioInstallez les prérequis du moteur Docker :

yum install -y yum-utilsAjouter un référentiel Docker :

yum-config-manager --add-repo https://download.docker.com/linux/centos/docker-ce.repo yum makecacheInstaller le moteur Docker :

yum -y install docker-ceDémarrez Docker

systemctl start docker systemctl enable dockerTestez l’installation de Docker :

docker run hello-world

Exécutez la commande que vous avez copiée auparavant à partir de la boîte de dialogue Créer un collecteur de journaux. Par exemple :

(echo db3a7c73eb7e91a0db53566c50bab7ed3a755607d90bb348c875825a7d1b2fce) | docker run --name MyLogCollector -p 21:21 -p 20000-20099:20000-20099 -e "PUBLICIP='192.168.1.1'" -e "PROXY=192.168.10.1:8080" -e "CONSOLE=mod244533.us.portal.cloudappsecurity.com" -e "COLLECTOR=MyLogCollector" --security-opt apparmor:unconfined --cap-add=SYS_ADMIN --restart unless-stopped -a stdin -i mcr.microsoft.com/mcas/logcollector starterPour vérifier que le collecteur s’exécute correctement, exécutez la commande suivante :

Docker logs <collector_name>. Vous devriez obtenir les résultats : Terminé avec succès !

Configurez les paramètres de l’appliance de réseau local

Configurez vos pare-feu et proxys réseau pour exporter régulièrement les journaux vers le port Syslog dédié du répertoire FTP conformément aux instructions données dans la boîte de dialogue. Par exemple :

BlueCoat_HQ - Destination path: \<<machine_name>>\BlueCoat_HQ\

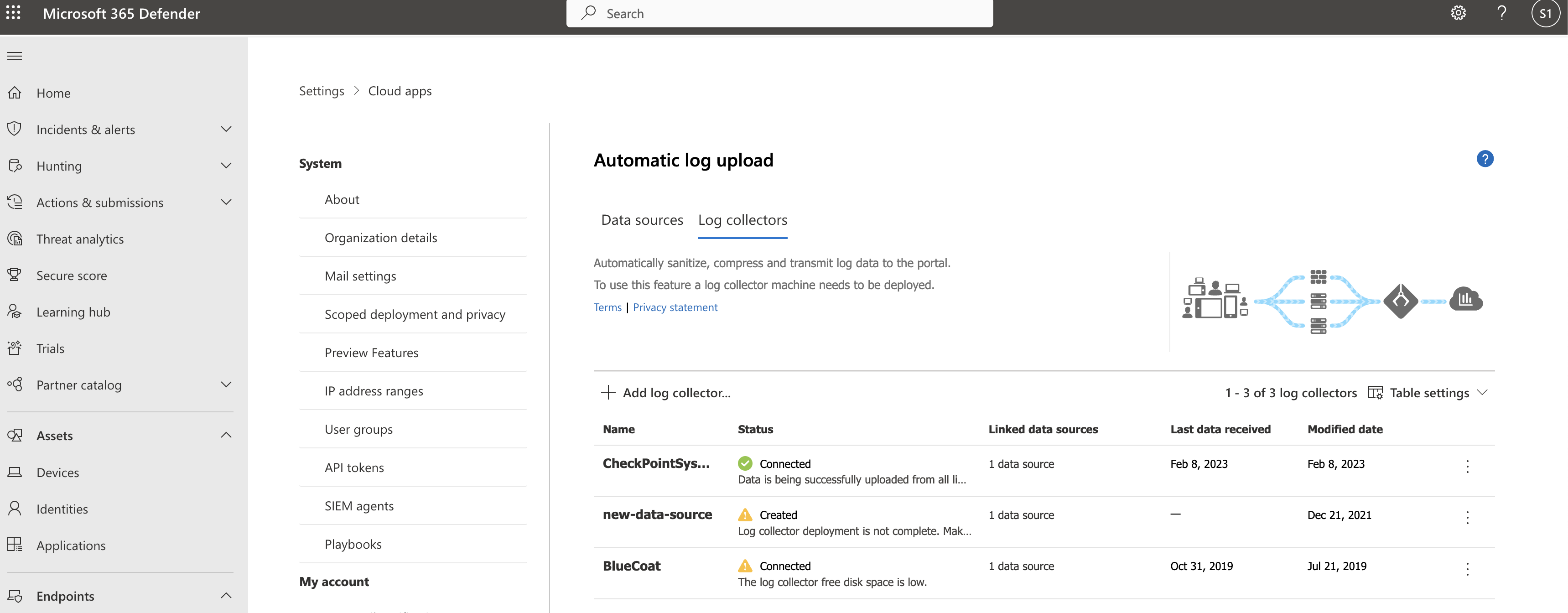

Vérifier votre déploiement dans Defender for Cloud Apps

Consultez l’état du collecteur dans le tableau Collecteur de journaux et vérifiez que l’état est Connecté. Si l’état est Créé, il est possible que la connexion du collecteur de journaux et l’analyse n’aient pas été effectuées.

Par exemple :

Vous pouvez aussi accéder au journal de gouvernance et vérifier que les journaux sont régulièrement chargés sur le portail.

Vous pouvez également vérifier l’état du collecteur de journaux à partir du conteneur Docker à l’aide des commandes suivantes :

- Connectez-vous au conteneur à l’aide de cette commande :

docker exec -it <Container Name> bash - Vérifiez l’état du collecteur de journaux à l’aide de cette commande :

collector_status -p

Si vous rencontrez des problèmes lors du déploiement, consultez Dépannage de Cloud Discovery.

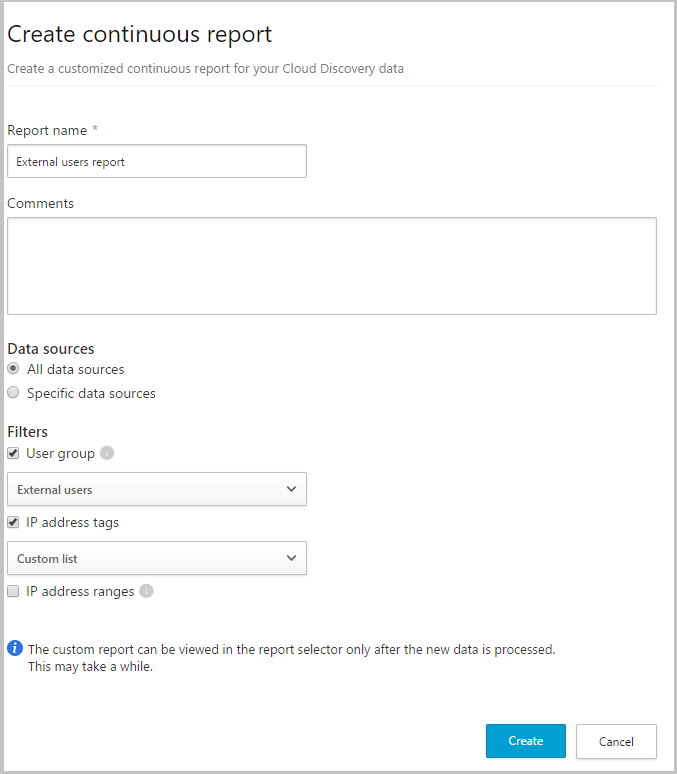

Facultatif : Créer des rapports continus personnalisés

Vérifiez que les journaux sont chargés sur Defender for Cloud Apps et que les rapports sont générés. Après vérification, créez des rapports personnalisés. Vous pouvez ensuite créer des rapports de découverte personnalisés basés sur des groupes d’utilisateurs Microsoft Entra. Par exemple, pour voir l’utilisation cloud de votre service marketing, importez le groupe marketing à l’aide de la fonctionnalité d’importation des groupes d’utilisateurs. Créez ensuite un rapport personnalisé pour ce groupe. Vous pouvez également personnaliser un rapport en fonction d’une balise d’adresse IP ou de plages d’adresses IP.

Dans le portail Microsoft Defender, sélectionnez Paramètres. Choisissez ensuite Logiciels cloud.

Sous Cloud Discovery, sélectionnez Rapports continus.

Cliquez sur le bouton Créer un rapport et renseignez les champs.

Sous Filtres, vous pouvez filtrer les données par source de données, par groupe d’utilisateurs importé ou par balises et plages d’adresses IP.

Remarque

Lors de l’application de filtres sur des rapports continus, la sélection sera incluse, non exclue. Par exemple, si vous appliquez un filtre sur un certain groupe d’utilisateurs, seul ce groupe d’utilisateurs sera inclus dans le rapport.

Supprimer votre collecteur de journaux

Si vous disposez d’un collecteur de journaux existant et souhaitez le supprimer avant de le déployer à nouveau, ou si vous souhaitez simplement le supprimer, exécutez les commandes suivantes :

docker stop <collector_name>

docker rm <collector_name>

Étapes suivantes

Si vous rencontrez des problèmes, nous sommes là pour vous aider. Pour obtenir de l’aide ou du support pour votre problème de produit, veuillez ouvrir un ticket de support.