Examiner et remédier aux applications OAuth à risque

OAuth est un standard ouvert pour l’authentification basée sur un jeton et sur une autorisation. OAuth permet à des services tiers d’utiliser les informations de compte d’un utilisateur sans exposer le mot de passe d’utilisateur. OAuth fait Office d’intermédiaire pour le compte de l’utilisateur et fournit le service avec un jeton d’accès qui autorise le partage d’informations de compte spécifiques.

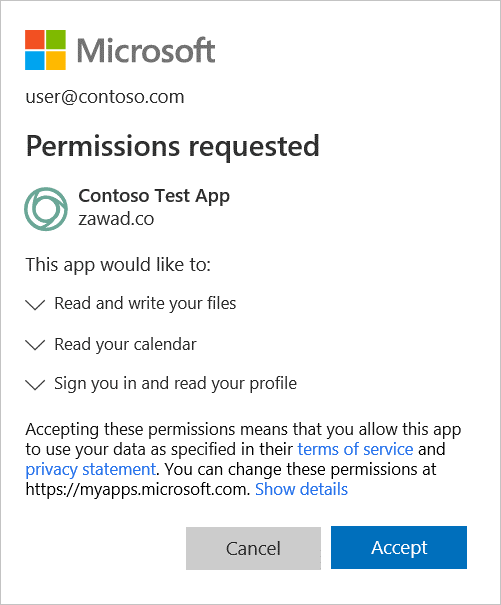

Par exemple, une application qui analyse le calendrier de l’utilisateur et donne des conseils sur la façon de devenir plus productive, a besoin d’accéder au calendrier de l’utilisateur. Au lieu de fournir les identifiants de l’utilisateur, OAuth permet à l’application d’accéder aux données uniquement en fonction d’un jeton, qui est généré lorsque l’utilisateur donne son consentement à une page, comme indiqué dans l’image ci-dessous.

Les applications tierces installées par des utilisateurs professionnels dans votre organisation ont souvent besoin d’une autorisation pour pouvoir accéder aux informations et données utilisateur et se connecter au nom de l’utilisateur à d’autres applications cloud. Lorsque les utilisateurs installent ces applications, ils cliquent souvent sur Accepter sans examiner attentivement les détails du message d’invite, notamment concernant l’octroi d’autorisations à l’application. Accepter des autorisations d’application de tiers est un risque de sécurité potentiel pour votre organisation.

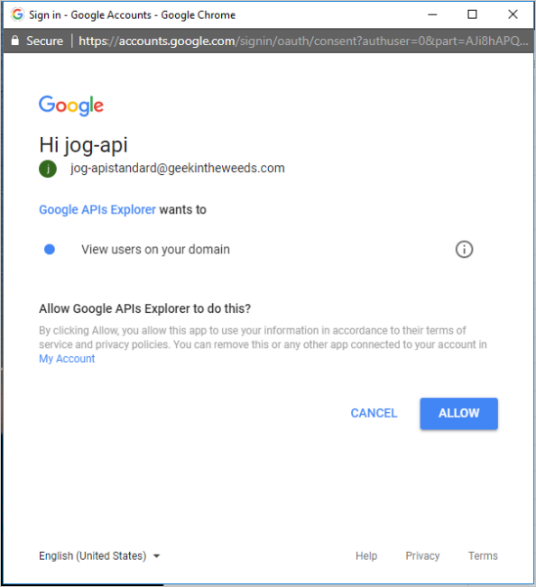

Par exemple, la page de consentement de l’application OAuth suivante peut sembler légitime pour l’utilisateur moyen. Toutefois, « l’Explorateur d’API Google » ne doit pas avoir besoin de demander des autorisations de Google lui-même. Ainsi, cela indique que l’application peut être une tentative d’hameçonnage, non liée à Google du tout.

En tant qu’administrateur de sécurité, vous avez besoin d’une visibilité et d’un contrôle sur les applications de votre environnement, et cela inclut les autorisations dont ils disposent. Vous avez besoin de la possibilité d’empêcher l’utilisation d’applications qui nécessitent l’autorisation pour les ressources que vous souhaitez révoquer. Par conséquent, Microsoft Defender for Cloud Apps vous offre la possibilité d’examiner et de surveiller les autorisations d’application accordées par vos utilisateurs. Cet article vise à aider à examiner les applications OAuth dans votre organisation et à vous concentrer sur les applications plus susceptibles d’être suspectes.

Il est recommandé d’examiner les applications en utilisant les capacités et les informations fournies dans le portail Defender for Cloud Apps pour éliminer par filtrage les applications présentant un faible risque et de vous concentrer sur les applications suspectes.

Ce tutoriel vous montre comment effectuer les opérations suivantes :

Remarque

Cet article utilise des exemples et des captures d’écran de la page Applications OAuth, qui est utilisée lorsque vous n’avez pas activé la gouvernance des applications.

Si vous utilisez des fonctionnalités en préversion et que la gouvernance des applications est activée, la même fonctionnalité est disponible à partir de la page Gouvernance des applications.

Pour plus d’informations, consultez la Gouvernance des applications de Microsoft Defender for Cloud Apps.

Comment détecter les applications OAuth risquées

La détection d’une application OAuth risquée peut être effectuée à l’aide de :

- Alertes : réagissez à une alerte déclenchée par une stratégie existante.

- Repérage : recherchez une application risquée parmi toutes les applications disponibles, sans suspicion concrète d’un risque.

Détecter les applications risquées à l’aide d’alertes

Vous pouvez définir des stratégies pour vous envoyer automatiquement des notifications lorsqu’une application OAuth répond à certains critères. Par exemple, vous pouvez définir une stratégie pour vous avertir automatiquement de la détection d’une application qui nécessite des autorisations élevées et qui a été autorisée par plus de 50 utilisateurs. Pour plus d’informations sur la création de stratégies OAuth, consultez Stratégies d’application OAuth.

Détecter les applications à risque lors d’un repérage

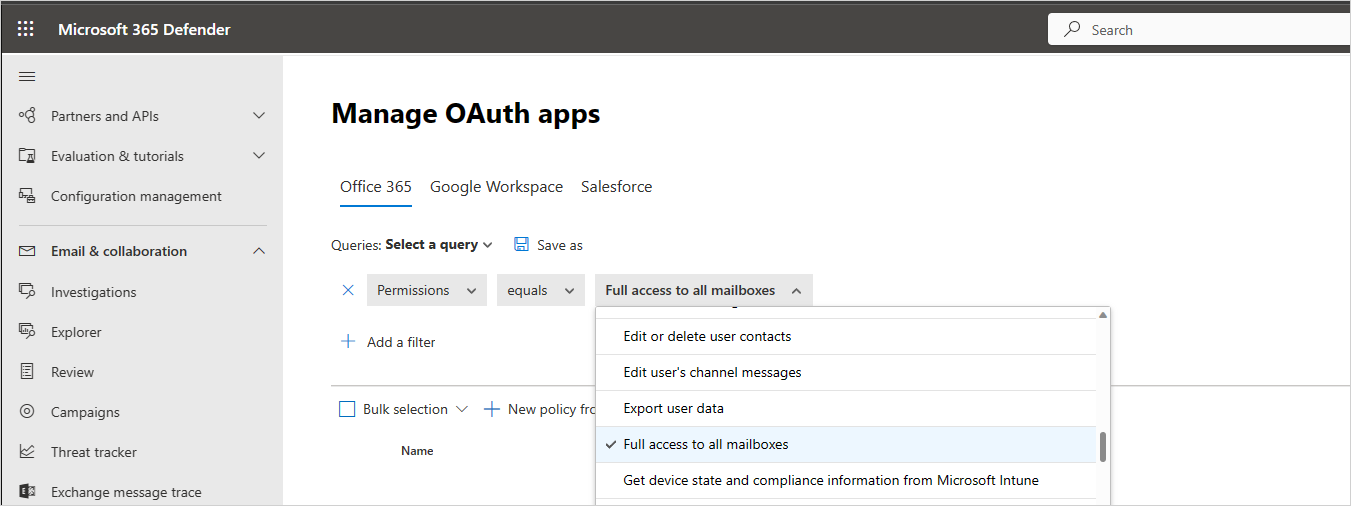

Dans le portail Microsoft Defender, sous Applications cloud, sélectionnez Applications OAuth. Utilisez les filtres et les requêtes pour examiner ce qui se passe dans votre environnement :

Définissez le filtre sur Niveau d’autorisation de gravité élevée et Utilisation communautaire pas courante. Ce filtre vous aide à vous concentrer sur les applications potentiellement très risquées pour lesquelles les utilisateurs peuvent avoir sous-estimé le risque.

Sous Autorisations, sélectionnez toutes les options particulièrement risquées dans un contexte spécifique. Par exemple, vous pouvez notamment sélectionner tous les filtres qui fournissent des autorisations d’accès aux e-mails, par exemple Accès total à toutes les boîtes aux lettres, puis passer en revue la liste des applications pour vérifier qu’il s’agit bien d’applications qui ont vraiment besoin d’un accès aux e-mails. Cela peut faciliter l’investigation dans un contexte spécifique et la recherche d’applications qui semblent légitimes, mais contiennent des autorisations inutiles. Ces applications sont plus susceptibles de présenter des risques.

Sélectionnez la requête enregistrée Applications autorisées par les utilisateurs externes. Ce filtre vous aide à identifier les applications qui peuvent ne pas être conformes aux normes de sécurité de votre entreprise.

Après les avoir revues, vous pouvez vous concentrer sur les applications dans les requêtes qui semblent légitimes, mais peuvent en réalité présenter des risques. Utilisez les filtres pour les trouver :

- Filtrez sur les applications qui sont Autorisées par un faible nombre d’utilisateurs. Si vous vous concentrez sur ces applications, vous pouvez rechercher les applications à risque qui ont été autorisées par un utilisateur compromis.

- Applications avec des autorisations qui ne répondent pas à l’objectif de l’application, par exemple une application d’horloge avec un accès complet à toutes les boîtes aux lettres.

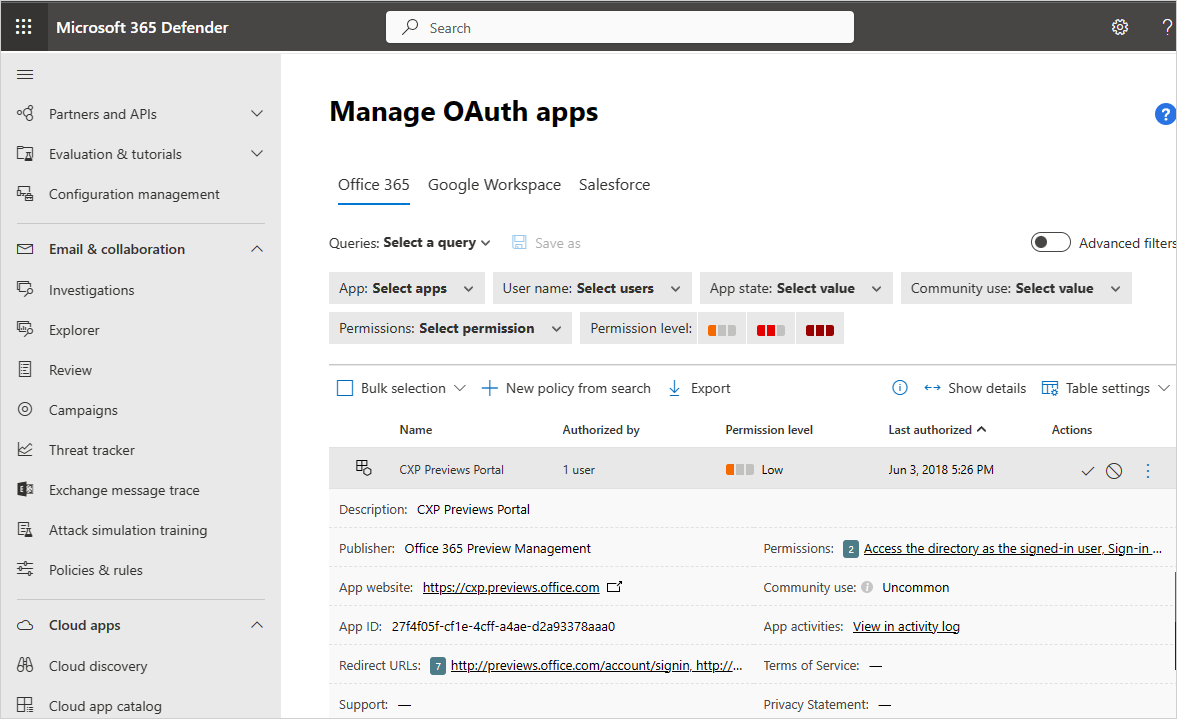

Cliquez sur chaque application pour ouvrir le tiroir des applications et vérifier si l’application a un nom, un éditeur ou un site web suspect.

Examinez la liste des applications et ciblez celles qui ont une date sous Dernière autorisation qui n’est pas récente. Ces applications peuvent ne plus être nécessaires.

Comment examiner les applications OAuth suspectes

Après avoir déterminé qu’une application est suspecte et que vous souhaitez l’examiner, nous vous recommandons les principes clés suivants pour un examen efficace :

- Plus l’application est courante et utilisée, soit par votre organisation soit en ligne, plus elle doit être sécurisée.

- Une application doit exiger uniquement des autorisations liées à l’objectif de l’application. Si ce n’est pas le cas, l’application peut être risquée.

- Les applications qui nécessitent des privilèges élevés ou un consentement administrateur sont plus susceptibles d’être risquées.

- Sélectionnez l’application pour ouvrir le tiroir des applications et le lien situé sous Activités associées. Cette opération ouvre la page Journal d’activité, filtrée pour les activités effectuées par l’application. N’oubliez pas que certaines applications effectuent des activités qui sont inscrites comme ayant été effectuées par un utilisateur. Ces activités sont automatiquement filtrées dans les résultats dans le journal d’activité. Pour une investigation poussée avec le journal d’activité, consultez Journal d’activité.

- Dans le tiroir, sélectionnez Activités de consentement pour examiner les consentements de l’utilisateur à l’application dans le journal d’activité.

- Si une application semble suspecte, nous vous recommandons d’investiguer son nom et son éditeur dans les différents App Stores. Concentrez-vous sur les applications suivantes, qui peuvent être suspectes :

- Applications avec un faible nombre de téléchargements.

- Applications avec une évaluation médiocre, un faible score ou des commentaires négatifs.

- Applications avec un éditeur ou un site web suspect.

- Applications dont la dernière mise à jour n’est pas récente. Cela peut indiquer une application qui n’est plus prise en charge.

- Applications avec des autorisations sans intérêt. Cela peut indiquer qu’une application est à risque.

- Si l’application est toujours suspecte, vous pouvez rechercher son nom, son éditeur et son URL en ligne.

- Vous pouvez exporter l’audit de l’application OAuth pour une analyse plus approfondie des utilisateurs qui ont autorisé une application. Pour plus d’informations, consultez Audit de l’application OAuth.

Comment corriger les applications OAuth suspectes

Après avoir déterminé qu’une application OAuth est risquée, Defender for Cloud Apps fournit les options de correction suivantes :

Correction manuelle : vous pouvez facilement interdire la révocation d’une application à partir de la page des applications OAuth

Correction automatique : vous pouvez créer une stratégie qui révoque automatiquement une application ou révoque un utilisateur spécifique d’une application.

Étapes suivantes

Si vous rencontrez des problèmes, nous sommes là pour vous aider. Pour obtenir de l’aide ou du support pour votre problème de produit, veuillez ouvrir un ticket de support.

Commentaires

Bientôt disponible : Tout au long de 2024, nous allons supprimer progressivement GitHub Issues comme mécanisme de commentaires pour le contenu et le remplacer par un nouveau système de commentaires. Pour plus d’informations, consultez https://aka.ms/ContentUserFeedback.

Envoyer et afficher des commentaires pour