Déployer le contrôle d’application par accès conditionnel pour les applications personnalisées avec Microsoft Entra ID

Les contrôles de session dans Microsoft Defender for Cloud Apps peuvent être configurés de manière à fonctionner avec toutes les applications web. Cet article explique comment intégrer et déployer des applications cœur de métier personnalisées, des applications SaaS non proposées et des applications locales hébergées par le biais du proxy d’application Microsoft Entra avec des contrôles de session. Il fournit des étapes pour créer une stratégie d’accès conditionnel Microsoft Entra qui achemine les sessions d’application vers Defender for Cloud Apps. Pour d’autres solutions IdP, consultez Déployer le contrôle d’application par accès conditionnel pour les applications personnalisées avec un fournisseur d’identité non-Microsoft.

Pour obtenir la liste des applications proposées par Defender for Cloud Apps pour qu’elles fonctionnent de manière prête à l’emploi, consultez Protéger les applications avec le contrôle d’application par accès conditionnel de Defender for Cloud Apps.

Prérequis

Avant de démarrer le processus d’intégration, vous devez effectuer les opérations suivantes :

- Ajouter des administrateurs à la liste d’intégration/maintenance de l’application

- Rechercher les licences nécessaires

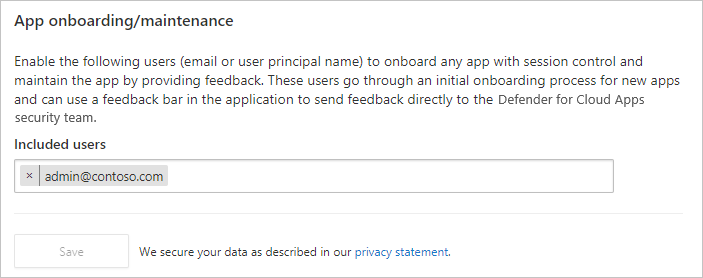

Ajouter des administrateurs à la liste d’intégration/maintenance de l’application

Dans le portail Microsoft Defender, sélectionnez Paramètres. Choisissez ensuite Logiciels cloud.

Sous Contrôle d’application par accès conditionnel, sélectionnez Intégration/maintenance des applications.

Entrez le nom d’utilisateur principal ou l’email des utilisateurs qui intégreront l’application, puis sélectionnez Enregistrer.

Rechercher les licences nécessaires

Votre organisation doit disposer des licences suivantes pour utiliser le contrôle d’application par accès conditionnel :

- Microsoft Entra ID P1 ou supérieur

- Microsoft Defender for Cloud Apps

Les applis doivent être configurées avec l’authentification unique

Les applis doivent utiliser l’un des protocoles d’authentification suivants :

Fournisseur d’identité Protocoles Microsoft Entra ID SAML 2.0 ou OpenID Connect

Pour déployer n’importe quelle application

Pour intégrer une application à contrôler par le contrôle d’accès conditionnel de Defender for Cloud Apps, vous devez :

- Configurer Microsoft Entra ID pour qu’il fonctionne avec Microsoft Defender for Cloud Apps

- Ajouter manuellement une application non identifiée

Suivez les étapes ci-dessous pour configurer des applications à contrôler par le contrôle d’application par accès conditionnel de Defender for Cloud Apps.

Remarque

Pour déployer le contrôle d’application par accès conditionnel pour les applis Microsoft Entra, vous avez besoin d’une licence valide pour Microsoft Entra ID P1 ou version ultérieure, ainsi qu’une licence Defender for Cloud Apps.

Configurer Microsoft Entra ID pour qu’il fonctionne avec Microsoft Defender for Cloud Apps

Remarque

Lors de la configuration d’une application avec l’authentification unique (SSO) dans Microsoft Entra ID ou d’autres fournisseurs d’identité, un champ qui peut être répertorié comme facultatif est le paramètre d’URL de connexion. Notez que ce champ peut être requis pour que le contrôle d’application par accès conditionnel fonctionne.

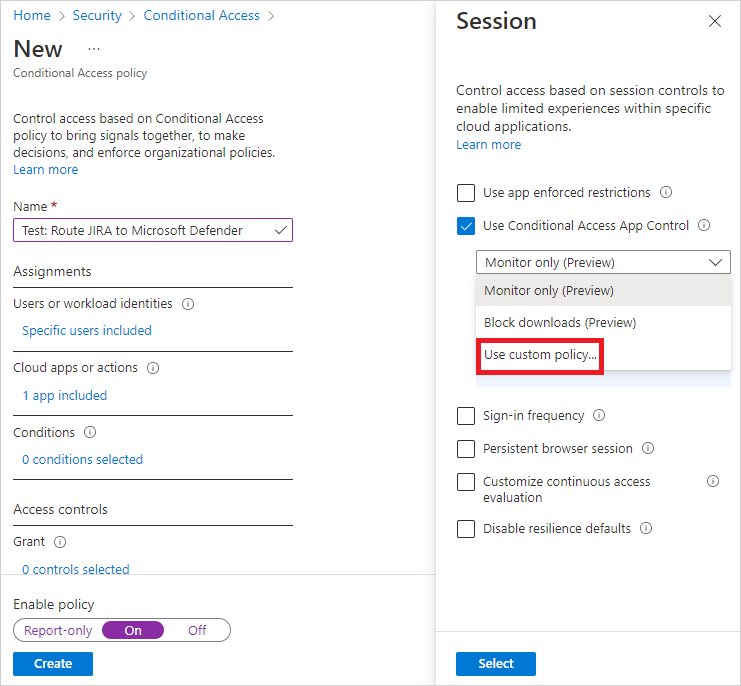

Dans Microsoft Entra ID, accédez à Sécurité>Accès conditionnel.

Dans le volet Accès conditionnel, dans la barre d’outils en haut, sélectionnez Nouvelle stratégie ->Créer une stratégie.

Dans le volet Nouveau, dans la zone de texte Nom, entrez le nom de la stratégie.

Sous Affectations, sélectionnez Utilisateurs ou identités de charge de travail et affectez les utilisateurs qui intégreront (authentification initiale et vérification) l’application, puis sélectionnez Terminé.

Sous Affectations, sélectionnez Applications cloud ou actions, attribuez les applications que vous souhaitez contrôler avec le contrôle d’application par accès conditionnel, puis sélectionnez Terminé.

Sous Contrôles d’accès, sélectionnez Session, sélectionnez Utiliser le contrôle d’application par accès conditionnel, puis choisissez une stratégie prédéfinie (Surveiller uniquement ou Bloquer les téléchargements) ou Utiliser une stratégie personnalisée pour définir une stratégie avancée dans Defender for Cloud Apps, puis cliquez sur Sélectionner.

Si vous le souhaitez, ajoutez des conditions et accordez des contrôles en fonction des besoins.

Définissez Activer la stratégie sur Activé, puis sélectionnez Créer.

Les applications du catalogue d’applications sont automatiquement renseignées dans la table sous Applications connectées. Déconnectez-vous de l’application si vous disposez d’une session active et reconnectez-vous pour autoriser la découverte de l’application. Vérifiez que l’application que vous souhaitez déployer est reconnue en accédant à cet emplacement.

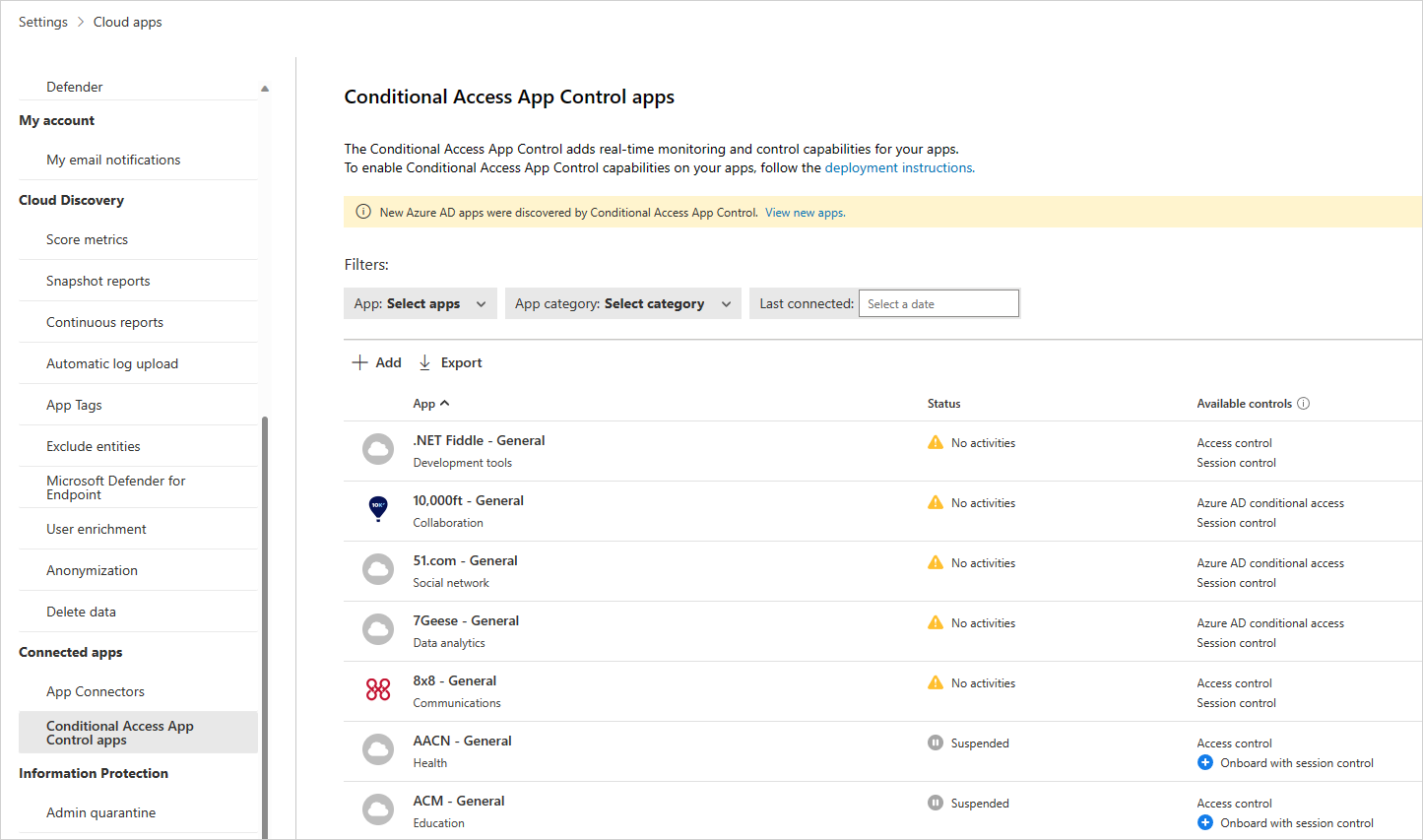

Dans le portail Microsoft Defender, sélectionnez Paramètres. Choisissez ensuite Logiciels cloud.

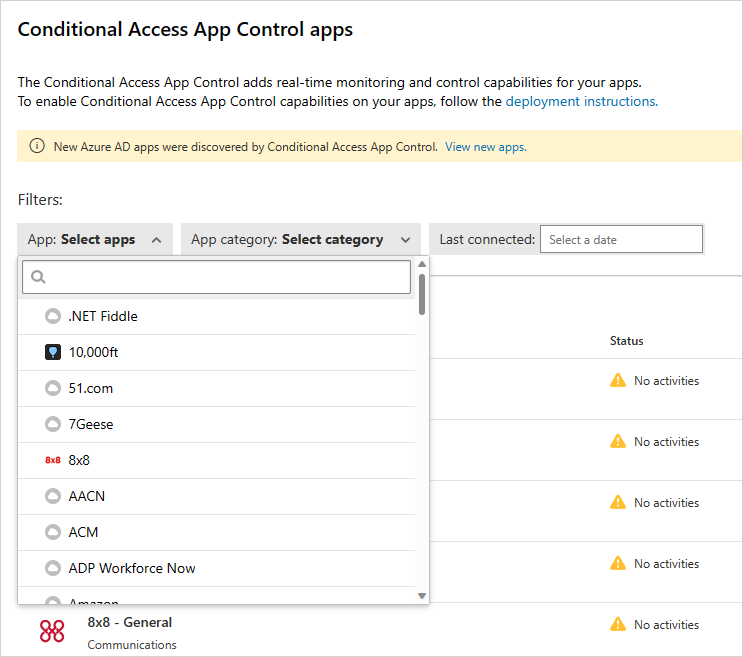

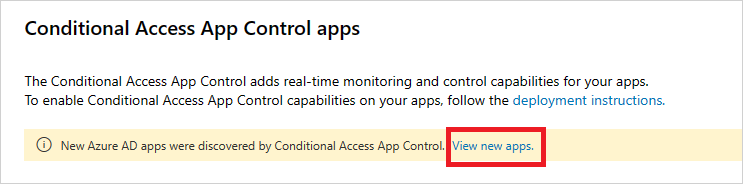

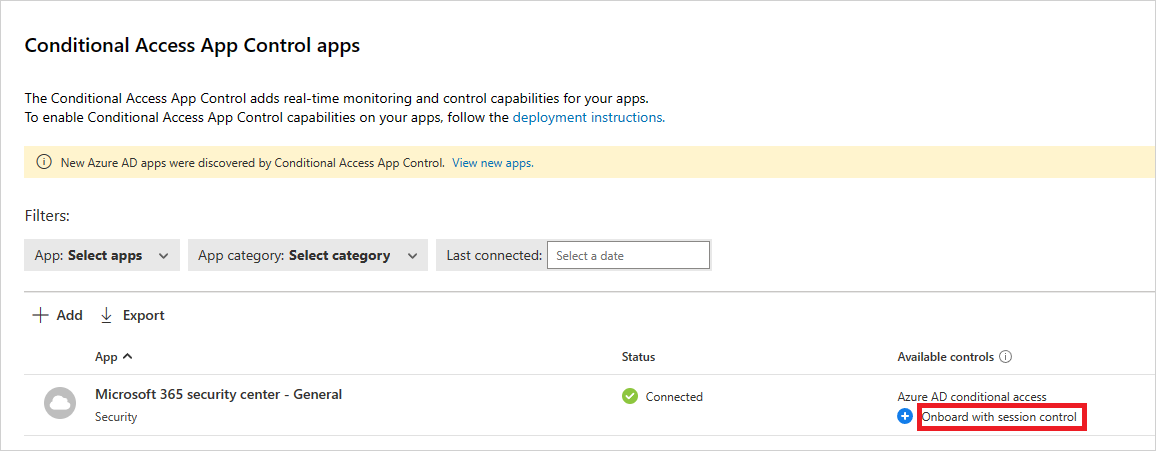

Sous Applications connectées, sélectionnez Applications de contrôle d’application par accès conditionnel pour accéder à une table des applications qui peuvent être configurées avec des stratégies d’accès et de session.

Sélectionnez le menu déroulant Application : sélectionner des applications... pour filtrer et rechercher l’application que vous souhaitez déployer.

Si vous ne voyez pas l’application, vous devez l’ajouter manuellement.

Comment ajouter manuellement une application non identifiée

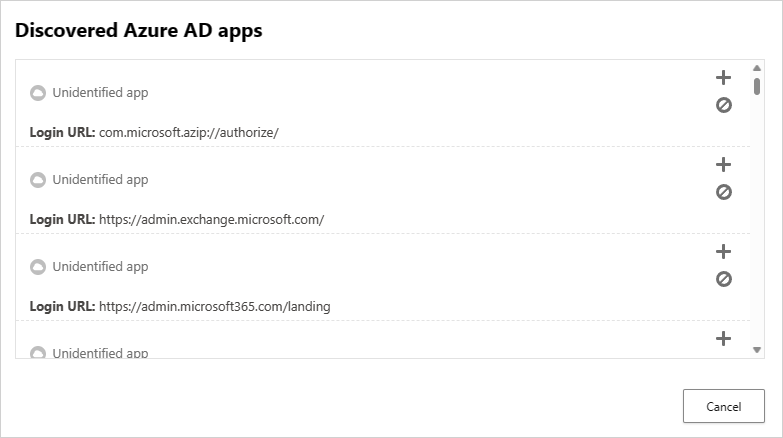

Dans la bannière, sélectionnez Afficher les nouvelles applications.

Dans la liste des nouvelles applications, pour chaque application que vous intégrez, sélectionnez le signe +, puis sélectionnez Ajouter.

Remarque

Si une application n’apparaît pas dans le catalogue d’applications Defender for Cloud Apps, elle figure dans la boîte de dialogue, sous les applis non identifiées avec l’URL de connexion. Lorsque vous cliquez sur le signe + pour ces applications, vous pouvez intégrer l’application en tant qu’application personnalisée.

L’association des domaines appropriés à une application permet à Defender for Cloud Apps d’appliquer des stratégies et des activités d’audit.

Par exemple, si vous avez configuré une stratégie qui bloque le téléchargement de fichiers pour un domaine associé, les téléchargements de fichiers par l’application à partir de ce domaine seront bloqués. Toutefois, les téléchargements de fichiers par l’application à partir de domaines non associés à l’application ne seront pas bloqués et l’action ne sera pas auditée dans le journal d’activité.

Remarque

Defender for Cloud Apps ajoute toujours un suffixe aux domaines non associés à l’application pour garantir une expérience utilisateur transparente.

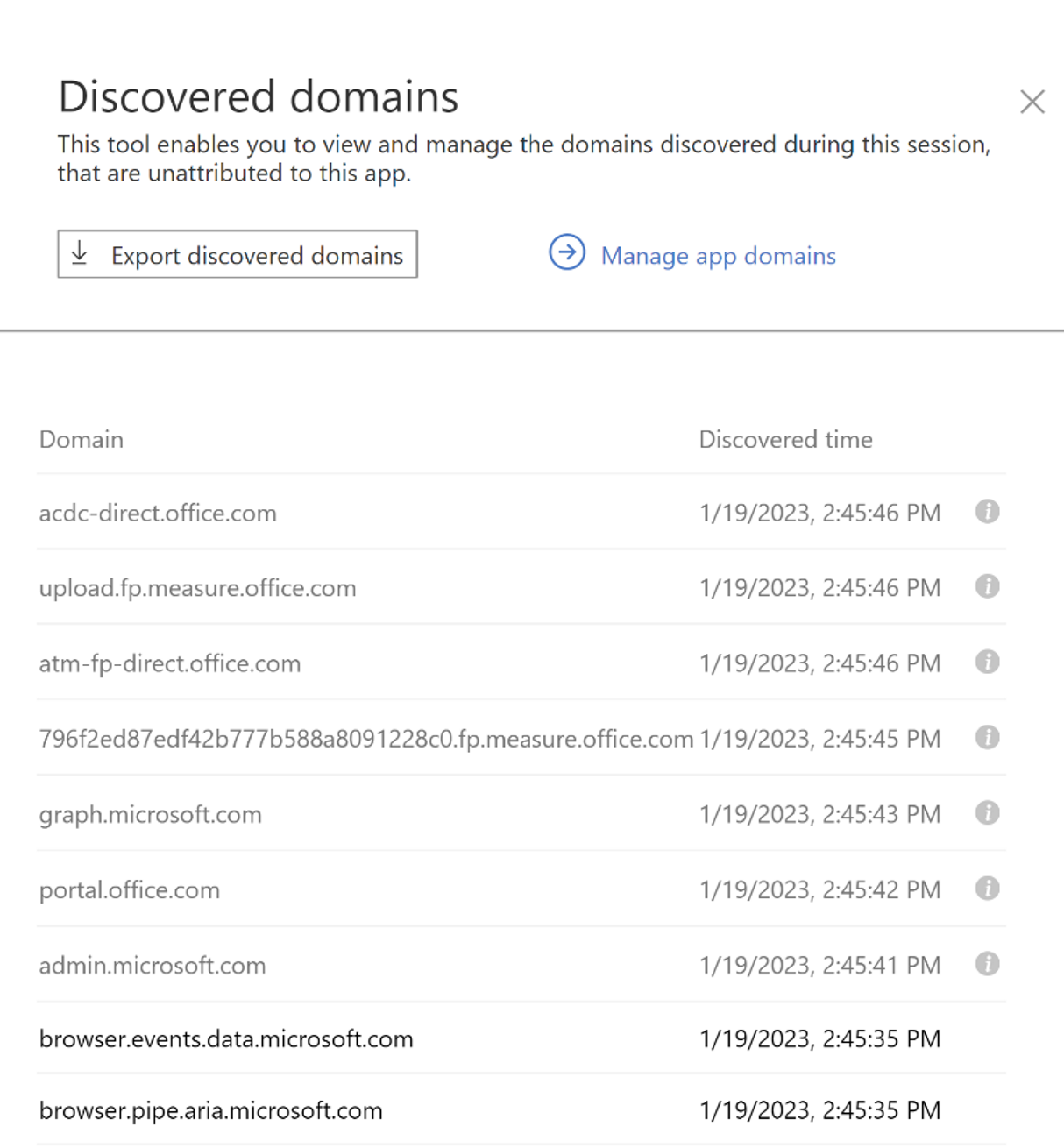

Dans l’application, dans la barre d’outils d’administration Defender for Cloud Apps, sélectionnez Domaines découverts.

Remarque

La barre d’outils d’administration est visible uniquement pour les utilisateurs disposant des autorisations d’intégration ou de maintenance des applis.

Dans le panneau Domaines découverts, notez les noms de domaine ou exportez la liste en tant que fichier .csv.

Remarque

Le panneau affiche une liste de domaines découverts qui ne sont pas associés dans l’application. Les noms de domaine sont complets.

Dans le portail Microsoft Defender, sélectionnez Paramètres. Choisissez ensuite Logiciels cloud.

Sous Applications connectées, sélectionnez Applis de contrôle d’application par accès conditionnel.

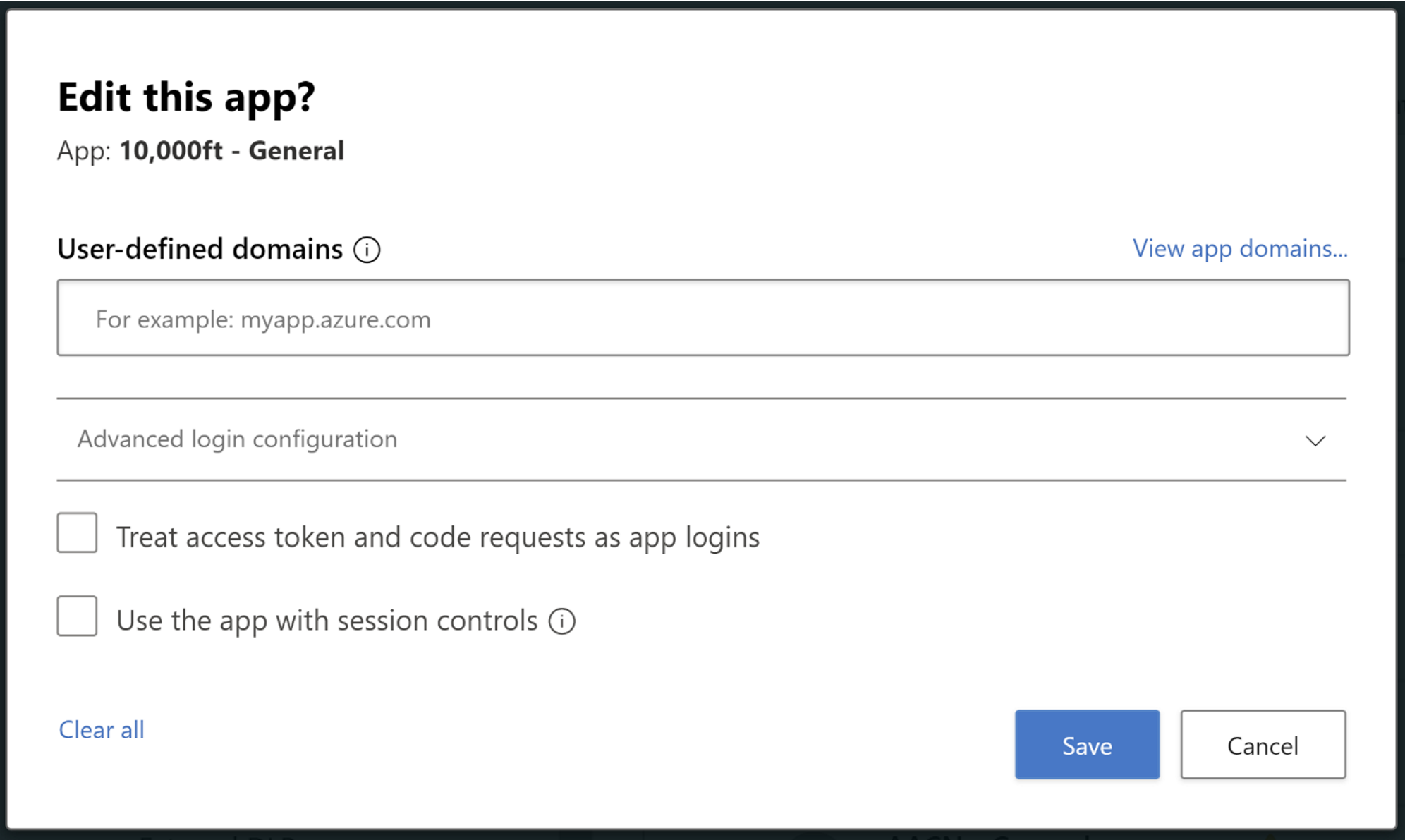

Dans la liste des applications, dans la ligne où apparaît l’application que vous déployez, choisissez les trois points en fin de ligne, puis sélectionnez Modifier l’application.

Conseil

Pour afficher la liste des domaines configurés dans l’application, sélectionnez Afficher les domaines d’application.

Domaines définis par l’utilisateur : domaines associés à l’application. Accédez à l’application et vous pouvez utiliser la barre d’outils Administration pour identifier les domaines associés à l’application et déterminer si l’un d’eux est manquant. Notez qu’un domaine manquant peut entraîner le rendu incorrect de l’application protégée.

Traitez le jeton d’accès comme des demandes de connexion : certaines applications utilisent des jetons d’accès et des demandes de code comme connexions d’application. Cela permet de traiter les demandes de jeton d’accès et de code comme des connexions lors de l’intégration d’applications pour accéder aux contrôles de session et d’accès pour que l’application s’affiche correctement. Lors de l’intégration de l’application, assurez-vous toujours qu’elle est cochée.

Utiliser l’application avec le contrôle de session : pour permettre à cette application d’être utilisée ou non avec des contrôles de session. Lors de l’intégration de l’application, assurez-vous toujours qu’elle est cochée.

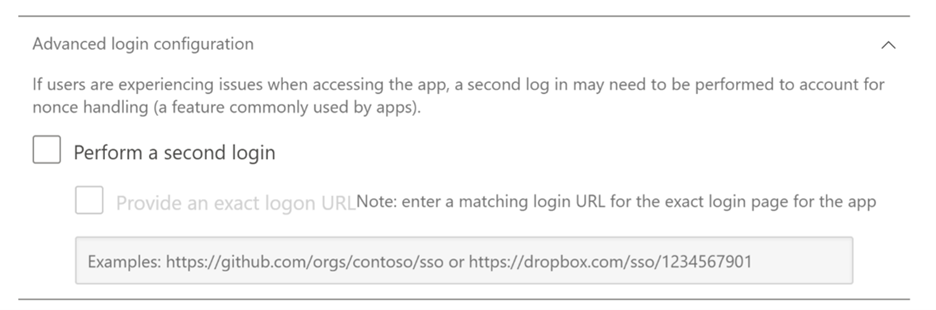

Effectuez une deuxième ouverture de session : si l’application utilise un nonce, une deuxième ouverture de session est nécessaire pour prendre en compte la gestion du nonce. Le nonce ou deuxième ouverture de session est utilisée par les applications pour s’assurer que le jeton de connexion créé par le fournisseur d’identité ne peut être utilisé qu’une seule fois, et non volé et réutilisé par quelqu’un d’autre. Le nonce est vérifié par le fournisseur de services de manière à s’assurer qu’il correspond à ce qu’il attendait, et pas quelque chose qu’il a déjà récemment utilisé, ce qui pourrait indiquer une attaque par rejeu. Lorsque cela est choisi, nous nous assurons qu’une deuxième connexion est déclenchée à partir d’une session comportant un suffixe, ce qui garantit une connexion réussie. Pour de meilleures performances, cela doit être activé.

Dans Domaines définis par l’utilisateur, entrez tous les domaines que vous souhaitez associer à cette application, puis sélectionnez Enregistrer.

Remarque

Vous pouvez utiliser le caractère générique * comme espace réservé pour tout caractère. Lors de l’ajout de domaines, décidez si vous souhaitez ajouter des domaines spécifiques (

sub1.contoso.com,sub2.contoso.com) ou plusieurs domaines (*.contoso.com). Cela est uniquement pris en charge pour des domaines spécifiques (*.contoso.com) et non pour les domaines de niveau supérieur (*.com).Répétez les étapes suivantes pour installer l’autorité de confiance actuelle et les certificats racines auto-signés de l’autorité de confiance suivante.

- Sélectionnez le certificat.

- Sélectionnez Ouvrir, puis, lorsque vous y êtes invité, sélectionnez de nouveau Ouvrir.

- Sélectionnez Installer le certificat.

- Choisissez Utilisateur actuel ou Ordinateur local.

- Sélectionnez Placer tous les certificats dans le magasin suivant, puis sélectionnez Parcourir.

- Sélectionnez Autorités de certification racines de confiance, puis sélectionnez OK.

- Sélectionnez Terminer.

Remarque

Pour que les certificats soient reconnus, une fois que vous avez installé le certificat, vous devez redémarrer le navigateur et accéder à la même page.

Sélectionnez Continuer.

Vérifiez que l’application est disponible dans la table.

Pour vérifier que l’application est protégée, procédez d’abord à une déconnexion complète des navigateurs associés à l’application ou ouvrez un nouveau navigateur en mode incognito.

Ouvrez l’application et effectuez les vérifications suivantes :

- Vérifiez que l’icône du cadenas

apparaît dans votre navigateur ou, si vous travaillez dans un navigateur autre que Microsoft Edge, vérifiez que l’URL de votre application contient le suffixe

apparaît dans votre navigateur ou, si vous travaillez dans un navigateur autre que Microsoft Edge, vérifiez que l’URL de votre application contient le suffixe .mcas. Pour en savoir plus, consultez Protection dans le navigateur avec Microsoft Edge Entreprise (préversion). - Visitez toutes les pages de l’application qui font partie du processus de travail d’un utilisateur et vérifiez que les pages offrent un rendu correct.

- Vérifiez que le comportement et la fonctionnalité de l’application ne sont pas affectés par l’exécution d’actions courantes telles que le téléchargement de fichiers vers l’aval et vers l’amont.

- Passez en revue la liste des domaines associés à l’application.

Si vous rencontrez des erreurs ou des problèmes, utilisez la barre d’outils d’administration pour collecter des ressources telles que des fichiers .har et des sessions enregistrées pour déposer un ticket de support.

Une fois que vous êtes prêt à activer l’application à utiliser dans l’environnement de production de votre organisation, procédez comme suit.

- Dans le portail Microsoft Defender, sélectionnez Paramètres. Choisissez ensuite Logiciels cloud.

- Sous Applications connectées, sélectionnez Applis de contrôle d’application par accès conditionnel.

- Dans la liste des applications, dans la ligne où apparaît l’application que vous déployez, choisissez les trois points en fin de ligne, puis choisissez Modifier l’application.

- Sélectionnez Utiliser l’application avec des contrôles de session, puis sélectionnez Enregistrer.

- Dans Microsoft Entra ID, sous Sécurité, puis sélectionnez Accès conditionnel.

- Mettez à jour la stratégie que vous avez créée précédemment pour inclure les utilisateurs, groupes et contrôles pertinents dont vous avez besoin.

- Sous Session>Utilisez Contrôle d’application par accès conditionnel, si vous avez sélectionné Utiliser une stratégie personnalisée, accédez à Conditional Access App Control et créez une stratégie de session correspondante. Pour plus d’informations, consultez Stratégies de session.

Étapes suivantes

Voir aussi

Si vous rencontrez des problèmes, nous sommes là pour vous aider. Pour obtenir de l’aide ou du support pour votre problème de produit, veuillez ouvrir un ticket de support.