Notes

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de vous connecter ou de modifier des répertoires.

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de modifier des répertoires.

S’applique à :

- Microsoft Defender pour point de terminaison Plan 1

- Microsoft Defender pour point de terminaison Plan 2

- Microsoft Defender XDR

- Antivirus Microsoft Defender

Plateformes

- Windows

Vous voulez découvrir Defender pour point de terminaison ? Inscrivez-vous pour bénéficier d’un essai gratuit.

L’accès contrôlé aux dossiers vous permet de protéger les données précieuses contre les applications malveillantes et les menaces, telles que les rançongiciels. L’accès contrôlé aux dossiers est inclus dans Windows 10, Windows 11 et Windows Server 2019. L’accès contrôlé aux dossiers est également inclus dans la solution unifiée moderne pour Windows Server 2012R2 et 2016.

Vous pouvez activer l’accès contrôlé aux dossiers à l’aide de l’une des méthodes suivantes :

Sélectionnez Plateforme, choisissez Windows 10, Windows 11 et Windows Server, puis sélectionnez le profil Règles de réduction de> la surfaced’attaque Créer.

Nommez la stratégie et ajoutez une description. Sélectionnez Suivant.

Faites défiler vers le bas et, dans la liste déroulante Activer l’accès contrôlé aux dossiers , sélectionnez une option, telle que Mode Audit.

Nous vous recommandons d’activer d’abord l’accès contrôlé aux dossiers en mode audit pour voir comment il fonctionne dans votre organization. Vous pouvez le définir sur un autre mode, par exemple Activé, ultérieurement.

Pour ajouter éventuellement des dossiers qui doivent être protégés, sélectionnez Dossiers protégés par accès contrôlé aux dossiers, puis ajoutez des dossiers. Les fichiers de ces dossiers ne peuvent pas être modifiés ou supprimés par des applications non approuvées. Gardez à l’esprit que vos dossiers système par défaut sont automatiquement protégés. Vous pouvez afficher la liste des dossiers système par défaut dans l’application Sécurité Windows sur un appareil Windows. Pour en savoir plus sur ce paramètre, consultez Csp policy - Defender : ControlledFolderAccessProtectedFolders.

Pour ajouter éventuellement des applications qui doivent être approuvées, sélectionnez Applications autorisées d’accès contrôlé aux dossiers , puis ajoutez les applications pouvant accéder aux dossiers protégés. Microsoft Defender Antivirus détermine automatiquement les applications qui doivent être approuvées. Utilisez uniquement ce paramètre pour spécifier des applications supplémentaires. Pour en savoir plus sur ce paramètre, consultez Fournisseur de services de configuration de stratégie - Defender : ControlledFolderAccessAllowedApplications.

Sélectionnez les attributions de profil, attribuez à Tous les utilisateurs & Tous les appareils, puis sélectionnez Enregistrer.

Sélectionnez Suivant pour enregistrer chaque panneau ouvert, puis Créer.

Remarque

Les caractères génériques sont pris en charge pour les applications, mais pas pour les dossiers. Les applications autorisées continuent de déclencher des événements jusqu’à ce qu’elles soient redémarrées.

Gestion des périphériques mobiles (GPM)

Utilisez le fournisseur de services de configuration ./Vendor/MSFT/Policy/Config/ControlledFolderAccessProtectedFolders pour permettre aux applications d’apporter des modifications aux dossiers protégés.

Microsoft Configuration Manager

Dans Microsoft Configuration Manager, accédez à Ressources et conformité>Endpoint Protection>Windows Defender Exploit Guard.

Sélectionnez Accueil>Créer une stratégie Exploit Guard.

Entrez un nom et une description, sélectionnez Accès contrôlé aux dossiers, puis sélectionnez Suivant.

Choisissez de bloquer ou d’auditer les modifications, d’autoriser d’autres applications ou d’ajouter d’autres dossiers, puis sélectionnez Suivant.

Remarque

Le caractère générique est pris en charge pour les applications, mais pas pour les dossiers. Les applications autorisées continuent de déclencher des événements jusqu’à ce qu’elles soient redémarrées.

Passez en revue les paramètres et sélectionnez Suivant pour créer la stratégie.

Une fois la stratégie créée, fermez.

Pour plus d’informations sur Microsoft Configuration Manager et l’accès contrôlé aux dossiers, consultez Stratégies et options d’accès contrôlé aux dossiers.

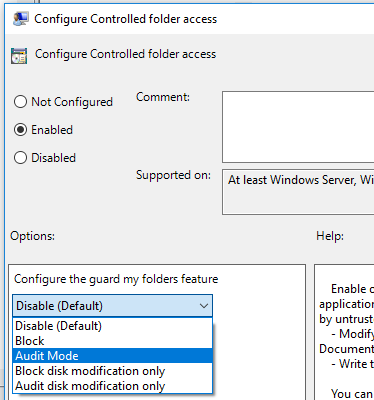

Stratégie de groupe

Sur votre appareil de gestion stratégie de groupe, ouvrez la console de gestion stratégie de groupe. Cliquez avec le bouton droit sur l’objet stratégie de groupe que vous souhaitez configurer, puis sélectionnez Modifier.

Dans l’Éditeur de gestion des stratégies de groupe, accédez à Configuration ordinateur, puis sélectionnez Modèles d’administration.

Développez l’arborescence composants > Windows Microsoft Defender Antivirus > Microsoft Defender Exploit Guard > Accès contrôlé aux dossiers.

Double-cliquez sur le paramètre Configurer l’accès contrôlé aux dossiers et définissez l’option sur Activé. Dans la section options, vous devez spécifier l’une des options suivantes :

- Activer : les applications malveillantes et suspectes ne sont pas autorisées à apporter des modifications aux fichiers dans des dossiers protégés. Une notification est fournie dans le journal des événements Windows.

- Désactiver (par défaut) : la fonctionnalité d’accès contrôlé aux dossiers ne fonctionne pas. Toutes les applications peuvent apporter des modifications aux fichiers dans des dossiers protégés.

- Mode Audit : les modifications sont autorisées si une application malveillante ou suspecte tente d’apporter une modification à un fichier dans un dossier protégé. Toutefois, il est enregistré dans le journal des événements Windows, où vous pouvez évaluer l’impact sur votre organization.

- Bloquer la modification du disque uniquement : les tentatives d’écriture dans des secteurs de disque effectuées par des applications non approuvées sont consignées dans le journal des événements Windows. Ces journaux se trouvent dans Journaux >des applications et des services Microsoft > Windows > Defender > Operational > ID 1123.

- Auditer la modification du disque uniquement : seules les tentatives d’écriture dans des secteurs de disque protégés sont enregistrées dans le journal des événements Windows (sousJournaux >des applications et des servicesMicrosoft >Windows>Defender>ID opérationnel>1124). Les tentatives de modification ou de suppression de fichiers dans des dossiers protégés ne seront pas enregistrées.

Importante

Pour activer entièrement l’accès contrôlé aux dossiers, vous devez définir l’option stratégie de groupe sur Activé et sélectionner Bloquer dans le menu déroulant des options.

PowerShell

Tapez powershell dans le menu Démarrer, cliquez avec le bouton droit sur Windows PowerShell et sélectionnez Exécuter en tant qu’administrateur.

Tapez l’applet de commande suivante :

Set-MpPreference -EnableControlledFolderAccess EnabledVous pouvez activer la fonctionnalité en mode audit en spécifiant

AuditModeau lieu deEnabled. UtilisezDisabledpour désactiver la fonctionnalité.

Voir aussi

- Protéger les dossiers importants avec accès contrôlé aux dossiers

- Personnaliser l’accès contrôlé aux dossiers

- Évaluer Microsoft Defender pour point de terminaison

Conseil

Voulez-vous en savoir plus ? Engage avec la communauté Microsoft Security dans notre communauté technique : Microsoft Defender pour point de terminaison Tech Community.