Déployer Microsoft Defender pour point de terminaison sur Linux avec Saltstack

Vous voulez découvrir Defender pour point de terminaison ? Inscrivez-vous pour bénéficier d’un essai gratuit.

Cet article explique comment déployer Defender pour point de terminaison sur Linux à l’aide de Saltstack. Un déploiement réussi nécessite l’exécution de toutes les tâches suivantes :

Importante

Cet article contient des informations sur les outils tiers. Cela est fourni pour faciliter la réalisation des scénarios d’intégration. Toutefois, Microsoft ne fournit pas de support de résolution des problèmes pour les outils tiers.

Contactez le fournisseur tiers pour obtenir de l’aide.

Conditions préalables et configuration système requise

Avant de commencer, consultez la page main Defender pour point de terminaison sur Linux pour obtenir une description des prérequis et de la configuration système requise pour la version actuelle du logiciel.

En outre, pour le déploiement de Saltstack, vous devez être familiarisé avec l’administration de Saltstack, avoir installé Saltstack, configurer les maîtres et les minions, et savoir comment appliquer des états. Saltstack a de nombreuses façons d’effectuer la même tâche. Ces instructions supposent la disponibilité des modules Saltstack pris en charge, tels qu’apt et unarchive pour faciliter le déploiement du package. Votre organization peut utiliser un autre workflow. Pour plus d’informations, reportez-vous à la documentation Saltstack .

Voici quelques points importants :

- Saltstack est installé sur au moins un ordinateur (Saltstack appelle l’ordinateur comme master).

- L’master Saltstack a accepté les connexions de nœuds managés (Saltstack appelle les nœuds en tant que sbires).

- Les sbires Saltstack sont en mesure de résoudre la communication vers la master Saltstack (par défaut, les sbires essaient de communiquer avec une machine nommée « salt »).

- Exécutez le test ping suivant :

sudo salt '*' test.ping - Le master Saltstack dispose d’un emplacement de serveur de fichiers à partir duquel les fichiers Microsoft Defender pour point de terminaison peuvent être distribués (par défaut, Saltstack utilise le

/srv/saltdossier comme point de distribution par défaut)

Télécharger le package d’intégration

Avertissement

Le repackaging du package d’installation de Defender pour point de terminaison n’est pas un scénario pris en charge. Cela peut avoir un impact négatif sur l’intégrité du produit et entraîner des résultats négatifs, y compris, mais sans s’y limiter, le déclenchement d’alertes de falsification et l’échec de l’application des mises à jour.

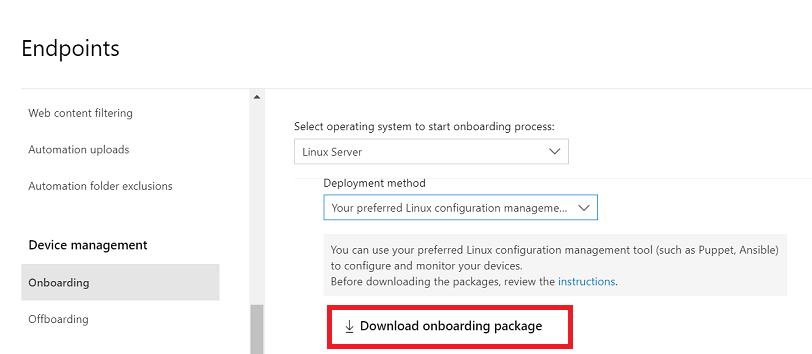

Dans Microsoft Defender portail, accédez à Paramètres Points> determinaison>Intégrationde la gestion des appareils>.

Dans le premier menu déroulant, sélectionnez Serveur Linux comme système d’exploitation. Dans le deuxième menu déroulant, sélectionnez Votre outil de gestion de configuration Linux préféré comme méthode de déploiement.

Sélectionnez Télécharger le package d’intégration. Enregistrez le fichier sous

WindowsDefenderATPOnboardingPackage.zip.Sur le maître SaltStack, extrayez le contenu de l’archive dans le dossier du serveur SaltStack (généralement

/srv/salt) :ls -ltotal 8 -rw-r--r-- 1 test staff 4984 Feb 18 11:22 WindowsDefenderATPOnboardingPackage.zipunzip WindowsDefenderATPOnboardingPackage.zip -d /srv/salt/mdeArchive: WindowsDefenderATPOnboardingPackage.zip inflating: /srv/salt/mde/mdatp_onboard.json

Créer des fichiers d’état Saltstack

Dans cette étape, vous créez un fichier d’état SaltState dans votre référentiel de configuration (généralement /srv/salt) qui applique les états nécessaires au déploiement et à l’intégration de Defender pour point de terminaison. Ensuite, vous ajoutez le référentiel Defender pour point de terminaison et la clé : install_mdatp.sls.

Remarque

Defender pour point de terminaison sur Linux peut être déployé à partir de l’un des canaux suivants :

-

insiders-rapide, désigné comme

[channel] -

insiders-lents, désigné comme

[channel] -

prod, indiqué comme

[channel]utilisant le nom de version (voir Référentiel de logiciels Linux pour les produits Microsoft)

Chaque canal correspond à un référentiel de logiciels Linux.

Le choix du canal détermine le type et la fréquence des mises à jour proposées à votre appareil. Les appareils dans insiders-fast sont les premiers à recevoir des mises à jour et de nouvelles fonctionnalités, suivis ultérieurement par les insiders-slow, et enfin par prod.

Pour afficher un aperçu des nouvelles fonctionnalités et fournir des commentaires précoces, il est recommandé de configurer certains appareils de votre entreprise pour qu’ils utilisent des insiders rapides ou des insiders lents.

Avertissement

Le basculement du canal après l’installation initiale nécessite la réinstallation du produit. Pour changer de canal de produit : désinstallez le package existant, reconfigurez votre appareil pour utiliser le nouveau canal et suivez les étapes décrites dans ce document pour installer le package à partir du nouvel emplacement.

Notez votre distribution et votre version et identifiez l’entrée la plus proche sous

https://packages.microsoft.com/config/[distro]/.Dans les commandes suivantes, remplacez [distribution] et [version] par vos informations.

Remarque

Dans le cas d’Oracle Linux et Amazon Linux 2, remplacez [distribution] par « rhel ». Pour Amazon Linux 2, remplacez [version] par « 7 ». Pour l’utilisation d’Oracle, remplacez [version] par la version d’Oracle Linux.

cat /srv/salt/install_mdatp.slsadd_ms_repo: pkgrepo.managed: - humanname: Microsoft Defender Repository {% if grains['os_family'] == 'Debian' %} - name: deb [arch=amd64,armhf,arm64] https://packages.microsoft.com/[distro]/[version]/[channel] [codename] main - dist: [codename] - file: /etc/apt/sources.list.d/microsoft-[channel].list - key_url: https://packages.microsoft.com/keys/microsoft.asc - refresh: true {% elif grains['os_family'] == 'RedHat' %} - name: packages-microsoft-[channel] - file: microsoft-[channel] - baseurl: https://packages.microsoft.com/[distro]/[version]/[channel]/ - gpgkey: https://packages.microsoft.com/keys/microsoft.asc - gpgcheck: true {% endif %}Ajoutez l’état installé du package à

install_mdatp.slsaprès l’étatadd_ms_repodéfini précédemment.install_mdatp_package: pkg.installed: - name: matp - required: add_ms_repoAjoutez le déploiement du fichier d’intégration à

install_mdatp.slsaprès leinstall_mdatp_package, comme défini précédemment.copy_mde_onboarding_file: file.managed: - name: /etc/opt/microsoft/mdatp/mdatp_onboard.json - source: salt://mde/mdatp_onboard.json - required: install_mdatp_packageLe fichier d’état d’installation terminé doit ressembler à cette sortie :

add_ms_repo: pkgrepo.managed: - humanname: Microsoft Defender Repository {% if grains['os_family'] == 'Debian' %} - name: deb [arch=amd64,armhf,arm64] https://packages.microsoft.com/[distro]/[version]/prod [codename] main - dist: [codename] - file: /etc/apt/sources.list.d/microsoft-[channel].list - key_url: https://packages.microsoft.com/keys/microsoft.asc - refresh: true {% elif grains['os_family'] == 'RedHat' %} - name: packages-microsoft-[channel] - file: microsoft-[channel] - baseurl: https://packages.microsoft.com/[distro]/[version]/[channel]/ - gpgkey: https://packages.microsoft.com/keys/microsoft.asc - gpgcheck: true {% endif %} install_mdatp_package: pkg.installed: - name: mdatp - required: add_ms_repo copy_mde_onboarding_file: file.managed: - name: /etc/opt/microsoft/mdatp/mdatp_onboard.json - source: salt://mde/mdatp_onboard.json - required: install_mdatp_packageCréez un fichier d’état SaltState dans votre référentiel de configuration (généralement

/srv/salt) qui applique les états nécessaires à la désactivation et supprimez Defender pour point de terminaison. Avant d’utiliser le fichier d’état de désintéglage, vous devez télécharger le package de désintégrage à partir du portail de sécurité et l’extraire de la même façon que vous l’avez fait pour le package d’intégration. Le package de désintéglage téléchargé n’est valide que pour une période limitée.Créez un fichier

uninstall_mdapt.slsd’état Désinstaller et ajoutez l’état pour supprimer lemdatp_onboard.jsonfichier.cat /srv/salt/uninstall_mdatp.slsremove_mde_onboarding_file: file.absent: - name: /etc/opt/microsoft/mdatp/mdatp_onboard.jsonAjoutez le déploiement du fichier de désintéglage au

uninstall_mdatp.slsfichier après l’étatremove_mde_onboarding_filedéfini dans la section précédente.offboard_mde: file.managed: - name: /etc/opt/microsoft/mdatp/mdatp_offboard.json - source: salt://mde/mdatp_offboard.jsonAjoutez la suppression du package MDATP au

uninstall_mdatp.slsfichier après l’étatoffboard_mdedéfini dans la section précédente.remove_mde_packages: pkg.removed: - name: mdatpLe fichier d’état de désinstallation complet doit ressembler à la sortie suivante :

remove_mde_onboarding_file: file.absent: - name: /etc/opt/microsoft/mdatp/mdatp_onboard.json offboard_mde: file.managed: - name: /etc/opt/microsoft/mdatp/mdatp_offboard.json - source: salt://mde/offboard/mdatp_offboard.json remove_mde_packages: pkg.removed: - name: mdatp

Déploiement

Dans cette étape, vous appliquez l’état aux sbires. La commande suivante applique l’état aux machines dont le nom commence mdetestpar .

Installation:

salt 'mdetest*' state.apply install_mdatpImportante

Lorsque le produit démarre pour la première fois, il télécharge les dernières définitions de logiciel anti-programme malveillant. Selon votre connexion Internet, cela peut prendre jusqu’à quelques minutes.

Validation/configuration :

salt 'mdetest*' cmd.run 'mdatp connectivity test'salt 'mdetest*' cmd.run 'mdatp health'Désinstallation :

salt 'mdetest*' state.apply uninstall_mdatp

Problèmes d’installation des journaux

Pour plus d’informations sur la recherche du journal généré automatiquement créé par le programme d’installation lorsqu’une erreur se produit, consultez Problèmes d’installation du journal.

Mises à niveau du système d’exploitation

Lors de la mise à niveau de votre système d’exploitation vers une nouvelle version majeure, vous devez d’abord désinstaller Defender pour point de terminaison sur Linux, installer la mise à niveau et enfin reconfigurer Defender pour point de terminaison sur Linux sur votre appareil.

Référence

Voir aussi

Conseil

Voulez-vous en savoir plus ? Engage avec la communauté Microsoft Security dans notre communauté technique : Microsoft Defender pour point de terminaison Tech Community.