Configurer la mise à jour de Security Intelligence hors connexion pour Microsoft Defender pour point de terminaison sur Linux

S’applique à :

- Microsoft Defender pour point de terminaison Linux

- Microsoft Defender pour point de terminaison Plan 1

- Microsoft Defender pour point de terminaison Plan 2

Ce document décrit la fonctionnalité de mise à jour du renseignement de sécurité hors connexion de Microsoft Defender pour point de terminaison sur Linux.

Importante

Les informations contenues dans cet article concernent un produit de préversion qui peut être considérablement modifié avant sa commercialisation. Microsoft n’offre aucune garantie, explicite ou implicite, concernant les informations fournies ici.

Cette fonctionnalité permet à un organization de mettre à jour le renseignement de sécurité (également appelé définitions ou signatures dans ce document) sur des points de terminaison Linux avec une exposition limitée ou nulle à Internet à l’aide d’un serveur d’hébergement local (appelé serveur miroir dans ce document).

Le serveur miroir est tout serveur dans l’environnement du client qui peut se connecter au cloud Microsoft pour télécharger les signatures. D’autres points de terminaison Linux extrayent les signatures du serveur miroir à un intervalle prédéfini.

Les principaux avantages sont les suivants :

- Possibilité de contrôler et de gérer la fréquence des téléchargements de signatures sur le serveur local & la fréquence à laquelle les points de terminaison extrayent les signatures du serveur local.

- Ajoute une couche supplémentaire de protection & contrôle, car les signatures téléchargées peuvent être testées sur un appareil de test avant d’être propagées à l’ensemble du parc.

- Réduit la bande passante réseau, car désormais, un seul serveur local interroge MS Cloud pour obtenir les dernières signatures pour le compte de l’ensemble de votre flotte.

- Le serveur local peut exécuter l’un des trois systèmes d’exploitation (Windows, Mac, Linux) et n’est pas nécessaire pour installer Defender pour point de terminaison.

- Fournit la protection antivirus la plus à jour, car les signatures sont toujours téléchargées avec le dernier moteur AV compatible.

- Dans chaque itération, la signature avec la version n-1 est déplacée vers un dossier de sauvegarde sur le serveur local. En cas de problème avec la dernière signature, vous pouvez extraire la version de signature n-1 du dossier de sauvegarde vers vos points de terminaison.

- Dans les rares cas où la mise à jour hors connexion échoue, vous pouvez également choisir de revenir aux mises à jour en ligne à partir du cloud Microsoft (méthode traditionnelle).

Fonctionnement de la mise à jour du renseignement de sécurité hors connexion

- Les organisations doivent configurer un serveur miroir, qui est un serveur web/NFS local accessible par le cloud Microsoft.

- Les signatures sont téléchargées à partir de Microsoft Cloud sur ce serveur miroir en exécutant un script à l’aide du planificateur de tâches/travaux cron sur le serveur local.

- Les points de terminaison Linux exécutant Defender pour point de terminaison extrayent les signatures téléchargées à partir de ce serveur miroir à un intervalle de temps défini par l’utilisateur.

- Les signatures extraites du serveur local sur les points de terminaison Linux sont d’abord vérifiées avant de les charger dans le moteur AV.

- Pour déclencher et configurer le processus de mise à jour, mettez à jour le fichier json de configuration managé sur les points de terminaison Linux.

- Les status de la mise à jour sont visibles sur l’interface CLI mdatp.

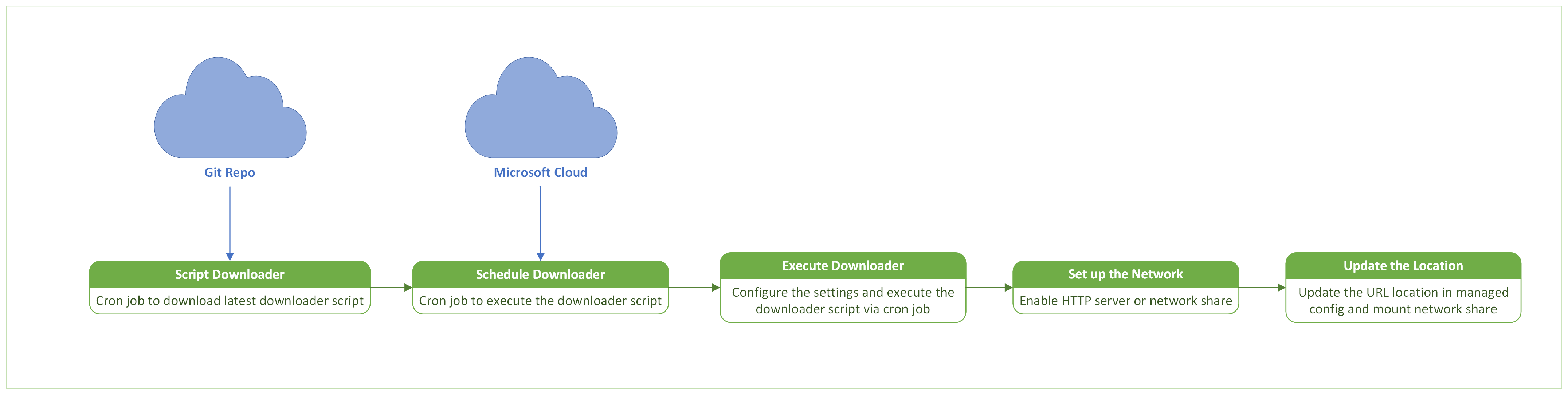

Figure 1 : Diagramme de flux de processus sur le serveur miroir pour le téléchargement des mises à jour security intelligence

Figure 1 : Diagramme de flux de processus sur le serveur miroir pour le téléchargement des mises à jour security intelligence

Figure 2 : Diagramme de flux de processus sur le point de terminaison Linux pour les mises à jour du renseignement de sécurité

Configuration requise

Defender pour point de terminaison version « 101.24022.0001 » ou ultérieure doit être installé sur les points de terminaison Linux.

Les points de terminaison Linux doivent être connectés au serveur miroir.

Le point de terminaison Linux doit exécuter l’une des distributions prises en charge par Defender pour point de terminaison.

Le serveur miroir peut être un serveur HTTP/HTTPS ou un serveur de partage réseau. Par exemple, un serveur NFS.

Le serveur miroir doit avoir accès aux URL suivantes :

https://github.com/microsoft/mdatp-xplat.githttps://go.microsoft.com/fwlink/?linkid=2144709

Les systèmes d’exploitation suivants sont pris en charge sur le serveur miroir :

- Linux (n’importe quelle saveur)

- Windows (n’importe quelle version)

- Mac (n’importe quelle version)

Le serveur miroir doit prendre en charge bash ou PowerShell.

Les spécifications système minimales suivantes sont requises pour le serveur miroir :

Cœur du processeur Mémoire RAM Disque libre Swap 2 cœurs (4 cœurs préférés) 1 Go Min (préféré 4 Go) 2 Go Dépendant du système Remarque

Cette configuration peut varier en fonction du nombre de demandes traitées et de la charge que chaque serveur doit traiter.

Configuration du serveur miroir

Remarque

La gestion et la propriété du serveur miroir appartiennent uniquement au client, car il réside dans l’environnement privé du client.

Remarque

Defender pour point de terminaison n’a pas besoin d’être installé sur le serveur miroir.

Obtenir le script du téléchargeur security intelligence hors connexion

Microsoft héberge un script de téléchargement de veille de sécurité hors connexion sur ce dépôt GitHub.

Pour obtenir le script du téléchargeur, procédez comme suit :

Option 1 : Cloner le référentiel (préféré)

- Installez gitsur le serveur miroir.

- Accédez au répertoire dans lequel vous souhaitez cloner le dépôt.

- Exécutez la commande :

git clone https://github.com/microsoft/mdatp-xplat.git

Option 2 : Télécharger le fichier zip

Téléchargez le fichier zip du référentiel à partir d’ici

Copiez le fichier zip dans le dossier dans lequel vous souhaitez conserver le script

Extraire le fichier zip

Remarque

Planifiez un travail cron pour que le dépôt/le fichier zip téléchargé soit mis à jour vers la dernière version à intervalles réguliers.

Après avoir cloné le dépôt/le fichier zip téléchargé, la structure du répertoire local doit être la suivante :

user@vm:~/mdatp-xplat$ tree linux/definition_downloader/

linux/definition_downloader/

├── README.md

├── settings.json

├── settings.ps1

├── xplat_offline_updates_download.ps1

└── xplat_offline_updates_download.sh

0 directories, 5 files

Remarque

Parcourez le fichier README.md pour comprendre en détail comment utiliser le script.

Le settings.json fichier se compose de quelques variables que l’utilisateur peut configurer pour déterminer la sortie de l’exécution du script.

| Nom du champ | Valeur | Description |

|---|---|---|

downloadFolder |

string | Mappe à l’emplacement où le script télécharge les fichiers |

downloadLinuxUpdates |

bool | Quand la valeur trueest définie sur , le script télécharge les mises à jour spécifiques à Linux pour le downloadFolder |

logFilePath |

chaîne | Configure les journaux de diagnostic dans un dossier donné. Ce fichier peut être partagé avec Microsoft pour déboguer le script en cas de problème |

downloadMacUpdates |

bool | Le script télécharge les mises à jour spécifiques à Mac de downloadFolder |

downloadPreviewUpdates |

bool | Télécharge la préversion des mises à jour disponibles pour le système d’exploitation spécifique |

backupPreviousUpdates |

bool | Permet au script de copier la mise à jour précédente dans le dossier _back, et les nouvelles mises à jour sont téléchargées sur downloadFolder |

Exécuter le script du téléchargeur security intelligence hors connexion

Pour exécuter manuellement le script du téléchargeur, configurez les paramètres dans le settings.json fichier conformément à la description de la section précédente et utilisez l’une des commandes suivantes basées sur le système d’exploitation du serveur miroir :

Bash:

./xplat_offline_updates_download.shPowershell:

./xplat_offline_updates_download.ps1

Remarque

Planifiez un travail cron pour exécuter ce script afin de télécharger les dernières mises à jour security intelligence dans le serveur miroir à intervalles réguliers.

Héberger les mises à jour de veille de sécurité hors connexion sur le serveur miroir

Une fois le script exécuté, les dernières signatures sont téléchargées dans le dossier configuré dans le settings.json fichier (updates.zip).

Une fois le fichier zip de signatures téléchargé, le serveur miroir peut être utilisé pour l’héberger. Le serveur miroir peut être hébergé à l’aide de n’importe quel serveur http/HTTPS/partage réseau.

Une fois hébergé, copiez le chemin d’accès absolu du serveur hébergé (jusqu’au répertoire sans inclure).arch_*

Par exemple, si le script est exécuté avec downloadFolder=/tmp/wdav-updateet que le serveur HTTP (www.example.server.com:8000) héberge le /tmp/wdav-update chemin, l’URI correspondant est : www.example.server.com:8000/linux/production/

Une fois le serveur miroir configuré, nous devons propager cette URL aux points de terminaison Linux à l’aide de la configuration managée, comme décrit dans la section suivante.

Configurer les points de terminaison

- Utilisez l’exemple

mdatp_managed.jsonsuivant et mettez à jour les paramètres en fonction de la configuration et copiez le fichier à l’emplacement/etc/opt/microsoft/mdatp/managed/mdatp_managed.json.

{

"cloudService": {

"automaticDefinitionUpdateEnabled": true,

"definitionUpdatesInterval": 1202

},

"antivirusEngine": {

"offlineDefinitionUpdateUrl": "http://172.22.199.67:8000/linux/production/",

"offlineDefintionUpdateFallbackToCloud":false,

"offlineDefinitionUpdate": "enabled"

},

"features": {

"offlineDefinitionUpdateVerifySig": "enabled"

}

}

| Nom du champ | Values | Commentaires |

|---|---|---|

automaticDefinitionUpdateEnabled |

True / False |

Détermine le comportement de Defender pour point de terminaison qui tente d’effectuer des mises à jour automatiquement, est activé ou désactivé respectivement. |

definitionUpdatesInterval |

Numérique | Intervalle entre chaque mise à jour automatique des signatures (en secondes). |

offlineDefinitionUpdateUrl |

Chaîne | Valeur d’URL générée dans le cadre de la configuration du serveur miroir. |

offlineDefinitionUpdate |

enabled / disabled |

enabledQuand la valeur est définie sur , la fonctionnalité de mise à jour du renseignement de sécurité hors connexion est activée, et vice versa. |

offlineDefinitionUpdateFallbackToCloud |

True / False |

Déterminez l’approche de mise à jour du renseignement de sécurité defender pour point de terminaison lorsque le serveur miroir hors connexion ne parvient pas à traiter la demande de mise à jour. Si la valeur est true, la mise à jour est retentée via le cloud Microsoft en cas d’échec de la mise à jour du renseignement de sécurité hors connexion, sinon inversement. |

offlineDefinitionUpdateVerifySig |

enabled / disabled |

enabledQuand la valeur est définie sur , les définitions téléchargées sont vérifiées sur les points de terminaison, sinon inversement. |

Remarque

À compter d’aujourd’hui, la fonctionnalité de mise à jour de security intelligence hors connexion peut être configurée sur les points de terminaison Linux via json managé uniquement. L’intégration à la gestion des paramètres de sécurité sur le portail de sécurité est dans notre feuille de route.

Vérifier la configuration

Pour tester si les paramètres sont appliqués correctement sur les points de terminaison Linux, exécutez la commande suivante :

mdatp health --details definitions

Un exemple de sortie ressemble à l’extrait de code suivant :

user@vm:~$ mdatp health --details definitions

automatic_definition_update_enabled : true [managed]

definitions_updated : Mar 14, 2024 at 12:13:17 PM

definitions_updated_minutes_ago : 2

definitions_version : "1.407.417.0"

definitions_status : "up_to_date"

definitions_update_source_uri : "https://go.microsoft.com/fwlink/?linkid=2144709"

definitions_update_fail_reason : ""

offline_definition_url_configured : "http://172.XX.XXX.XX:8000/linux/production/" [managed]

offline_definition_update : "enabled" [managed]

offline_definition_update_verify_sig : "enabled"

offline_definition_update_fallback_to_cloud : false[managed]

Déclenchement du Mises à jour Security Intelligence hors connexion

Mise à jour automatique

- Si les champs

automaticDefinitionUpdateEnabledet « offline_definition_update » dans le json managé ont la valeur true, les mises à jour de veille de sécurité hors connexion sont déclenchées automatiquement à intervalles réguliers. - Par défaut, cet intervalle périodique est de 8 heures. Mais il peut être configuré en définissant dans

definitionUpdatesIntervalle json managé.

Mise à jour manuelle

Pour déclencher manuellement la mise à jour du renseignement de sécurité hors connexion pour télécharger les signatures à partir du serveur miroir sur les points de terminaison Linux, exécutez la commande :

mdatp definitions update

Vérifier les status de mise à jour

Après avoir déclenché la mise à jour du renseignement de sécurité hors connexion par la méthode automatique ou manuelle, vérifiez que la mise à jour a réussi en exécutant la commande :

mdatp health --details --definitions.Vérifiez les champs suivants :

user@vm:~$ mdatp health --details definitions ... definitions_status : "up_to_date" ... definitions_update_fail_reason : "" ...

Résolution des problèmes et diagnostics

Problèmes : Échec de la mise à jour MDATP

- La mise à jour est bloquée ou la mise à jour n’a pas été déclenchée.

- Échec de la mise à jour.

Étapes de résolution des problèmes courantes

Vérifiez le status de la fonctionnalité de mise à jour du renseignement de sécurité hors connexion à l’aide de la commande :

mdatp health --details definitions- Cette commande doit nous fournir un message convivial dans la

definitions_update_fail_reasonsection . - Vérifiez si

offline_definition_updateetoffline_definition_update_verify_sigest activé. - Vérifier si

definitions_update_source_uriest égal àoffline_definition_url_configured-

definitions_update_source_uriest la source à partir de laquelle les signatures ont été téléchargées. -

offline_definition_url_configuredest la source à partir de laquelle les signatures doivent être téléchargées, celle mentionnée dans le fichier de configuration managé.

-

- Cette commande doit nous fournir un message convivial dans la

Essayez d’effectuer le test de connectivité à case activée si le serveur miroir est accessible à partir de l’hôte :

mdatp connectivity testEssayez de déclencher la mise à jour manuelle à l’aide de la commande :

mdatp definitions update

Problèmes connus :

La mise à jour de la signature hors connexion peut échouer dans le scénario suivant :

Vous avez activé la fonctionnalité, appliqué les mises à jour de signature, puis désactivé la fonctionnalité pour appliquer d’autres mises à jour de signature à partir du cloud, puis réactivé la fonctionnalité pour les mises à jour de signature supplémentaires.

Étapes d’atténuation :

Un correctif pour ce problème est prévu pour être publié prochainement.

Liens utiles

Script du téléchargeur

Planification d’un travail cron

Commentaires

Bientôt disponible : Tout au long de 2024, nous allons supprimer progressivement GitHub Issues comme mécanisme de commentaires pour le contenu et le remplacer par un nouveau système de commentaires. Pour plus d’informations, consultez https://aka.ms/ContentUserFeedback.

Envoyer et afficher des commentaires pour