Remarque

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de vous connecter ou de modifier des répertoires.

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de modifier des répertoires.

Collecte des informations de diagnostic

Si vous pouvez reproduire un problème, augmentez le niveau de journalisation, exécutez le système pendant un certain temps, puis restaurez le niveau de journalisation par défaut.

Augmenter le niveau de journalisation :

mdatp log level set --level debugLog level configured successfullyReproduisez le problème.

Exécutez

sudo mdatp diagnostic createpour sauvegarder les journaux Microsoft Defender pour point de terminaison. Les fichiers sont stockés dans une.ziparchive. Cette commande imprime également le chemin d’accès du fichier à la sauvegarde une fois l’opération réussie.Conseil

Par défaut, les journaux de diagnostic sont enregistrés dans

/Library/Application Support/Microsoft/Defender/wdavdiag/. Pour modifier le répertoire dans lequel les journaux de diagnostic sont enregistrés--path [directory], passez à la commande ci-dessous, en remplaçant par[directory]le répertoire souhaité.sudo mdatp diagnostic createDiagnostic file created: "/Library/Application Support/Microsoft/Defender/wdavdiag/932e68a8-8f2e-4ad0-a7f2-65eb97c0de01.zip"Restaurer le niveau de journalisation.

mdatp log level set --level infoLog level configured successfully

Problèmes d’installation de journalisation

Si une erreur se produit pendant l’installation, le programme d’installation signale une défaillance générale uniquement. Le journal détaillé est enregistré dans /Library/Logs/Microsoft/mdatp/install.log. Si vous rencontrez des problèmes lors de l’installation, envoyez-nous ce fichier lorsque vous ouvrez votre dossier de support afin que nous puissions vous aider à diagnostiquer la cause.

Pour plus d’informations sur la résolution des problèmes d’installation, consultez Résoudre les problèmes d’installation de Microsoft Defender pour point de terminaison sur macOS.

Configuration à partir de la ligne de commande

Types de sortie pris en charge

Prend en charge les types de sortie au format table et JSON. Pour chaque commande, il existe un comportement de sortie par défaut. Vous pouvez modifier la sortie dans votre format de sortie préféré à l’aide des commandes suivantes :

-output json

-output table

Les tâches importantes, telles que le contrôle des paramètres du produit et le déclenchement d’analyses à la demande, peuvent être effectuées à l’aide de la ligne de commande :

| Groupe | Scénario | Command |

|---|---|---|

| Configuration | Activer/désactiver l’antivirus en mode passif | mdatp config passive-mode --value [enabled/disabled] |

| Configuration | Activer/désactiver la protection en temps réel | mdatp config real-time-protection --value [enabled/disabled] |

| Configuration | Activer/désactiver la surveillance du comportement | mdatp config behavior-monitoring --value [enabled/disabled] |

| Configuration | Activer/désactiver la protection cloud | mdatp config cloud --value [enabled/disabled] |

| Configuration | Activer/désactiver le diagnostics de produit | mdatp config cloud-diagnostic --value [enabled/disabled] |

| Configuration | Activer/désactiver l’envoi automatique d’exemples | mdatp config cloud-automatic-sample-submission --value [enabled/disabled] |

| Configuration | Activer/auditer/désactiver la protection puA | mdatp threat policy set --type potentially_unwanted_application -- action [block/audit/off |

| Configuration | Ajouter/supprimer une exclusion antivirus pour un processus |

mdatp exclusion process [add/remove] --path [path-to-process]Ou mdatp exclusion process [add\|remove] --name [process-name] |

| Configuration | Ajouter/supprimer une exclusion antivirus pour un fichier | mdatp exclusion file [add/remove] --path [path-to-file] |

| Configuration | Ajouter/supprimer une exclusion antivirus pour un répertoire | mdatp exclusion folder [add/remove] --path [path-to-directory] |

| Configuration | Ajouter/supprimer une exclusion antivirus pour une extension de fichier | mdatp exclusion extension [add/remove] --name [extension] |

| Configuration | Répertorier toutes les exclusions antivirus | mdatp exclusion list |

| Configuration | Configurer le degré de parallélisme pour les analyses à la demande | mdatp config maximum-on-demand-scan-threads --value [numerical-value-between-1-and-64] |

| Configuration | Activer/désactiver les analyses après les mises à jour du renseignement de sécurité | mdatp config scan-after-definition-update --value [enabled/disabled] |

| Configuration | Activer/désactiver l’analyse des archives (analyses à la demande uniquement) | mdatp config scan-archives --value [enabled/disabled] |

| Configuration | Activer/désactiver le calcul de hachage de fichier | mdatp config enable-file-hash-computation --value [enabled/disabled] |

| Protection | Analyser un chemin d’accès | mdatp scan custom --path [path] [--ignore-exclusions] |

| Protection | Effectuer une analyse rapide | mdatp scan quick |

| Protection | Effectuer une analyse complète | mdatp scan full |

| Protection | Annuler une analyse à la demande en cours | mdatp scan cancel |

| Protection | Demander une mise à jour du renseignement de sécurité | mdatp definitions update |

| Configuration | Ajouter un nom de menace à la liste autorisée | mdatp threat allowed add --name [threat-name] |

| Configuration | Supprimer un nom de menace de la liste autorisée | mdatp threat allowed remove --name [threat-name] |

| Configuration | Répertorier tous les noms de menaces autorisés | mdatp threat allowed list |

| Historique de protection | Imprimer l’historique de protection complet | mdatp threat list |

| Historique de protection | Obtenir les détails des menaces | mdatp threat get --id [threat-id] |

| Gestion de la quarantaine | Répertorier tous les fichiers mis en quarantaine | mdatp threat quarantine list |

| Gestion de la quarantaine | Supprimer tous les fichiers de la mise en quarantaine | mdatp threat quarantine remove-all |

| Gestion de la quarantaine | Ajouter un fichier détecté comme une menace à la mise en quarantaine | mdatp threat quarantine add --id [threat-id] |

| Gestion de la quarantaine | Supprimer de la quarantaine un fichier détecté comme une menace | mdatp threat quarantine remove --id [threat-id] |

| Gestion de la quarantaine | Restaurer un fichier à partir de la mise en quarantaine. Disponible dans Defender pour point de terminaison version antérieure à 101.23092.0012. | mdatp threat quarantine restore --id [threat-id] --path [destination-folder] |

| Gestion de la quarantaine | Restaurez un fichier à partir de la quarantaine avec l’ID de menace. Disponible dans Defender pour point de terminaison version 101.23092.0012 ou ultérieure. | mdatp threat restore threat-id --id [threat-id] --destination-path [destination-folder] |

| Gestion de la quarantaine | Restaurez un fichier à partir de la quarantaine avec le chemin d’origine de la menace. Disponible dans Defender pour point de terminaison version 101.23092.0012 ou ultérieure. | mdatp threat restore threat-path --path [threat-original-path] --destination-path [destination-folder] |

| Configuration de la protection réseau | Configurer le niveau d’application de la protection réseau | mdatp config network-protection enforcement-level --value [Block/Audit/Disabled] |

| Gestion de la protection réseau | Vérifier que la protection du réseau a été correctement démarrée | mdatp health --field network_protection_status |

| Gestion du contrôle d’appareil | Le contrôle d’appareil est-il activé et quelle est l’application par défaut ? | mdatp device-control policy preferences list |

| Gestion du contrôle d’appareil | Quelle stratégie de contrôle d’appareil est activée ? | mdatp device-control policy rules list |

| Gestion du contrôle d’appareil | Quels groupes de stratégies Device Control sont activés ? | mdatp device-control policy groups list |

| Configuration | Activer/désactiver la protection contre la perte de données | mdatp config data_loss_prevention --value [enabled/disabled] |

| Diagnostics | Modifier le niveau du journal | mdatp log level set --level [error/warning/info/verbose] |

| Diagnostics | Générer des journaux de diagnostic | mdatp diagnostic create --path [directory] |

| Intégrité | Vérifier l’intégrité du produit | mdatp health |

| Intégrité | Rechercher un attribut de produit spécifique | mdatp health --field [attribute: healthy/licensed/engine_version...] |

| EDR | Définir/supprimer une balise, uniquement GROUP pris en charge | mdatp edr tag set --name GROUP --value [name] |

| EDR | Supprimer l’étiquette de groupe de l’appareil | mdatp edr tag remove --tag-name [name] |

| EDR | Ajouter un ID de groupe | mdatp edr group-ids --group-id [group] |

Comment activer l’autocompletion

Pour activer la saisie semi-automatique dans bash, exécutez la commande suivante et redémarrez la session Terminal :

echo "source /Applications/Microsoft\ Defender.app/Contents/Resources/Tools/mdatp_completion.bash" >> ~/.bash_profile

Pour activer la saisie semi-automatique dans zsh :

Vérifiez si l’autocomplétion est activée sur votre appareil :

cat ~/.zshrc | grep autoloadSi la commande précédente ne produit aucune sortie, vous pouvez activer la saisie semi-automatique à l’aide de la commande suivante :

echo "autoload -Uz compinit && compinit" >> ~/.zshrcExécutez les commandes suivantes pour activer la saisie automatique pour Microsoft Defender pour point de terminaison sur macOS et redémarrez la session Terminal :

sudo mkdir -p /usr/local/share/zsh/site-functions sudo ln -svf "/Applications/Microsoft Defender.app/Contents/Resources/Tools/mdatp_completion.zsh" /usr/local/share/zsh/site-functions/_mdatp

Répertoire de mise en quarantaine du client Microsoft Defender pour point de terminaison

/Library/Application Support/Microsoft/Defender/quarantine/ contient les fichiers mis en quarantaine par mdatp. Les fichiers sont nommés d’après l’Id de suivi des menaces. Les trackingIds actuels sont affichés avec mdatp threat list.

Désinstallation

Il existe plusieurs façons de désinstaller Microsoft Defender pour point de terminaison sur macOS. Bien que la désinstallation gérée de manière centralisée soit disponible sur JAMF, elle n’est pas encore disponible pour Microsoft Intune.

Toutes les désinstallations de Microsoft Defender pour point de terminaison sur macOS nécessitent les éléments suivants :

Créez une balise d’appareil, nommez la balise désactivée et affectez-la à macOS où Microsoft Defender pour macOS est désinstallé.

Créez un groupe d’appareils et nommez-le (par exemple, MacOS désactivé) et attribuez un groupe d’utilisateurs qui doit pouvoir les voir.

Remarque : les étapes 1 et 2 sont facultatives si vous ne souhaitez pas voir ces appareils mis hors service dans « Inventaire des appareils » pendant 180 jours.

Supprimez les stratégies « Définir les préférences » qui contiennent la protection contre les falsifications ou via la configuration manuelle.

Dans le portail Microsoft Defender, dans le volet de navigation, sélectionnez Paramètres>désactivés, puis sélectionnez le système d’exploitation pour démarrer le processus.

Désinstallez l’application Microsoft Defender pour point de terminaison.

Supprimez l’appareil du groupe pour les stratégies d’extension système si un GPM a été utilisé pour les définir.

Désinstallation interactive

- Ouvrez Finder>Applications. Sélectionnez avec le bouton droit sur Microsoft Defender pour point de terminaison, puis sélectionnez Déplacer vers la Corbeille.

À partir de la ligne de commande

sudo '/Library/Application Support/Microsoft/Defender/uninstall/uninstall'

Utilisation de JAMF Pro

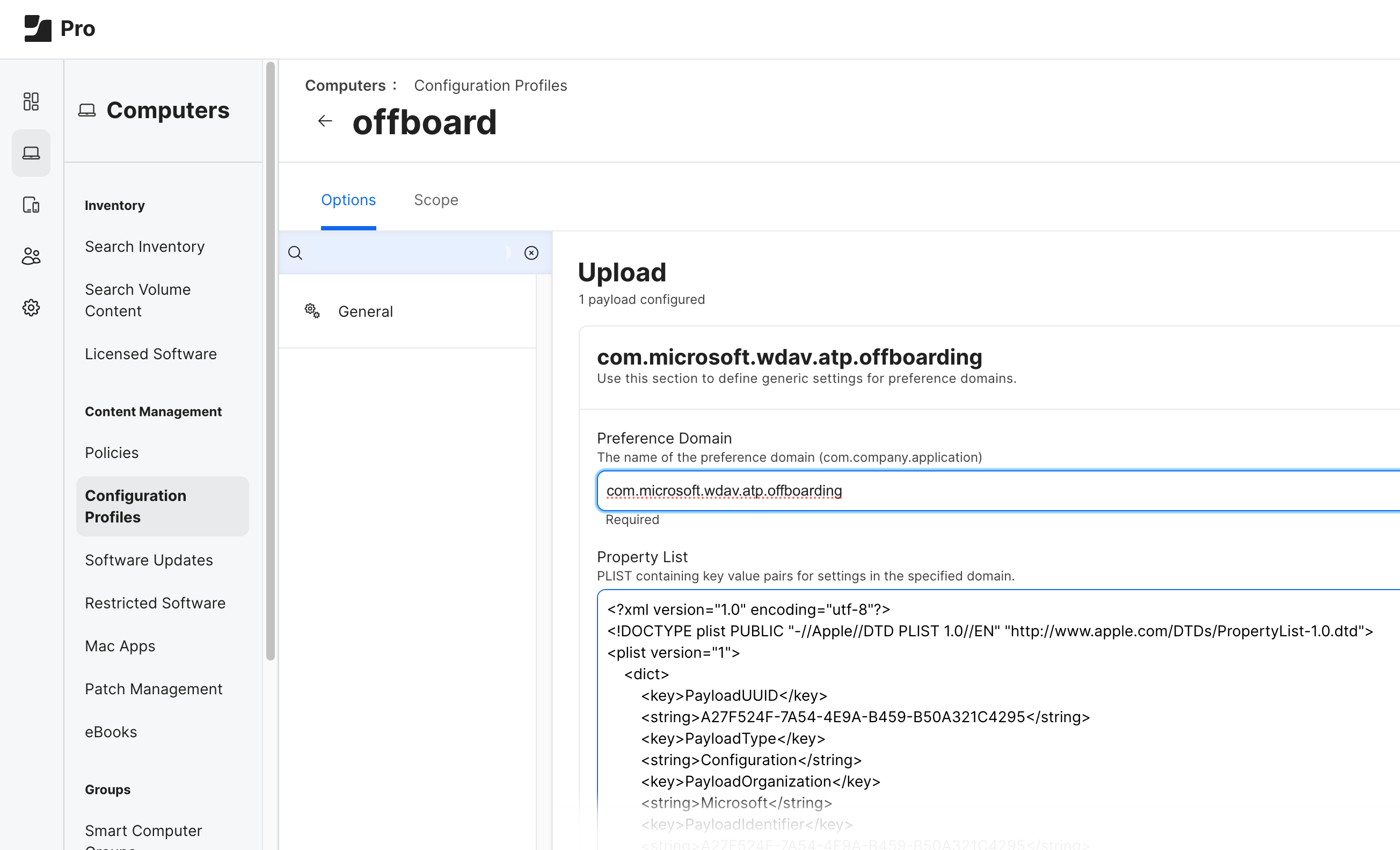

Pour désinstaller Microsoft Defender pour point de terminaison sur macOS à l’aide de JAMF Pro, chargez le profil de désintégération.

Le profil de désintégrage doit être chargé sans aucune modification et avec le nom de domaine de préférence défini sur com.microsoft.wdav.atp.offboarding, comme illustré dans l’image suivante :

Remarque

Si vous rencontrez des problèmes lors de la désinstallation de Defender pour point de terminaison sur Mac et que vous voyez dans vos rapports un élément pour Microsoft Defender Extension de sécurité de point de terminaison, procédez comme suit :

- Réinstallez l’application Microsoft Defender.

- Faites glisser Microsoft Defender.app vers la Corbeille.

- Exécutez la commande suivante :

sudo /Library/Application Support/Microsoft/Defender/uninstall/install_helper execute --path '/Library/Application Support/Microsoft/Defender/uninstall/uninstall' --args --post-uninstall-hook. - Redémarrez lʼappareil.

Portail Microsoft Defender

Lorsque des menaces sont détectées, votre équipe de sécurité peut afficher les détections et, si nécessaire, effectuer des actions de réponse sur un appareil dans le portail Microsoft Defender (https://security.microsoft.com). Le Microsoft Defender combine la protection, la détection, l’investigation et la réponse aux menaces dans un emplacement central. Pour plus d’informations, consultez les ressources suivantes :