Notes

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de vous connecter ou de modifier des répertoires.

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de modifier des répertoires.

Un ver est un type de programme malveillant qui peut se copier lui-même et qui se propage souvent par le biais d’un réseau en exploitant les vulnérabilités de sécurité. Il peut se propager par le biais de pièces jointes, de messages texte, de programmes de partage de fichiers, de sites de réseaux sociaux, de partages réseau, de lecteurs amovibles et de vulnérabilités logicielles.

Fonctionnement des vers

Les vers représentent une grande catégorie de programmes malveillants. Différents vers utilisent différentes méthodes pour infecter les appareils. Selon la variante, ils peuvent voler des informations sensibles, modifier les paramètres de sécurité, envoyer des informations à des pirates malveillants, empêcher les utilisateurs d’accéder à des fichiers et d’autres activités malveillantes.

Jenxcus (également connu sous le nom de Dunihi), Gamarue (également connu sous le nom d’Androm) et Bondat sont constamment restés en haut de la liste des logiciels malveillants qui infectent les utilisateurs exécutant des logiciels Microsoft. Bien que ces vers partagent certains points communs, il est intéressant de noter qu’ils ont également des caractéristiques distinctes.

Jenxcus a des capacités d’infecter non seulement les lecteurs amovibles, mais peut également agir comme une porte dérobée qui se connecte à nouveau à son serveur. Cette menace se produit généralement sur un appareil à partir d’une attaque de téléchargement lecteur par lecteur, ce qui signifie qu’elle est installée lorsque les utilisateurs visitent simplement une page web compromise.

Gamarue arrive généralement par le biais de campagnes de courrier indésirable, d’exploits, de téléchargeurs, de sites de réseaux sociaux et de lecteurs amovibles. Lorsque Gamarue infecte un appareil, il devient un canal de distribution pour d’autres programmes malveillants. Nous l’avons vu distribuer d’autres logiciels malveillants tels que les voleurs d’informations, les spammeurs, les clickers, les téléchargeurs, et les voyous.

Bondat arrive généralement par le biais du système d’installation fictive Nullsoft Scriptable Install System (NSIS), des programmes d’installation Java et des lecteurs amovibles. Lorsque Bondat infecte un système, il collecte des informations sur l’ordinateur, telles que le nom de l’appareil, l’identificateur global unique (GUID) et la build du système d’exploitation. Il envoie ensuite ces informations à un serveur distant.

Bondat et Gamarue ont des moyens astucieux de se cacher pour échapper à la détection. En masquant ce qu’ils font, ils tentent d’éviter la détection par les logiciels de sécurité.

- WannaCrypt mérite également un mention ici. Contrairement aux vers plus anciens qui se propagent souvent simplement parce qu’ils le pourraient, les vers modernes se propagent souvent pour supprimer une charge utile (comme un rançongiciel).

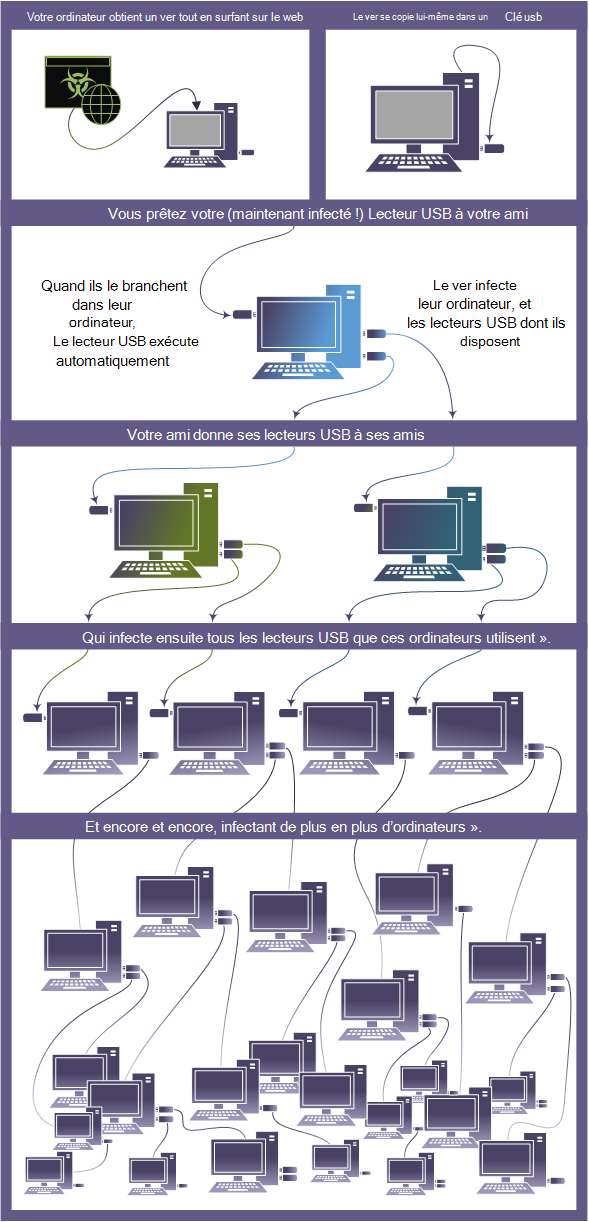

Cette image montre comment un ver peut se propager rapidement via un lecteur USB partagé.

Figure vers se propageant à partir d’un lecteur USB partagé

Comment se protéger contre les vers

Activez Microsoft Defender Antivirus dans Windows 10. Il fournit une protection en temps réel contre les menaces et détecte et supprime les logiciels indésirables connus.

En cas d’échec de la suppression des menaces, consultez résolution des problèmes de détection et de suppression des programmes malveillants.

Pour obtenir des conseils plus généraux, consultez Prévention de l’infection des programmes malveillants.