Gérer les extensions système à l’aide de Jamf

Cet article décrit les procédures à implémenter dans le processus de gestion des extensions système pour garantir Microsoft Defender pour point de terminaison fonctionne correctement sur macOS.

Jamf

Stratégie d’extensions système Jamf

Pour approuver les extensions système, procédez comme suit :

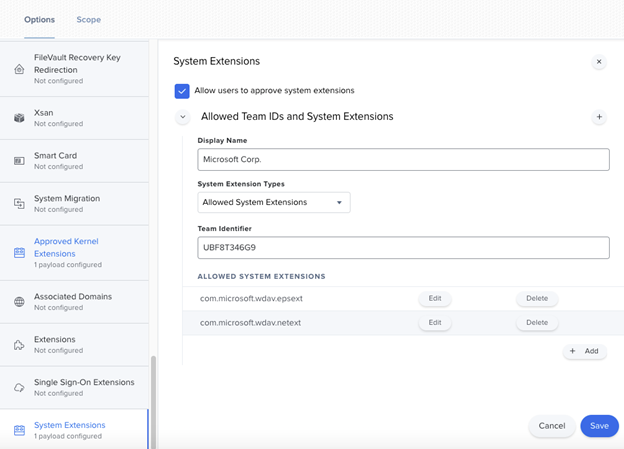

Sélectionnez Profils de configuration ordinateurs>, puis Options > Extensions système.

Sélectionnez Extensions système autorisées dans la liste déroulante Types d’extension système .

Utilisez UBF8T346G9 pour l’ID d’équipe.

Ajoutez les identificateurs de bundle suivants à la liste Extensions système autorisées :

- com.microsoft.wdav.epsext

- com.microsoft.wdav.netext

Contrôle de la stratégie de préférences de confidentialité (également appelé accès au disque complet)

Ajoutez la charge utile Jamf suivante pour accorder un accès disque complet à l’extension de sécurité Microsoft Defender pour point de terminaison. Cette stratégie est une condition préalable à l’exécution de l’extension sur votre appareil.

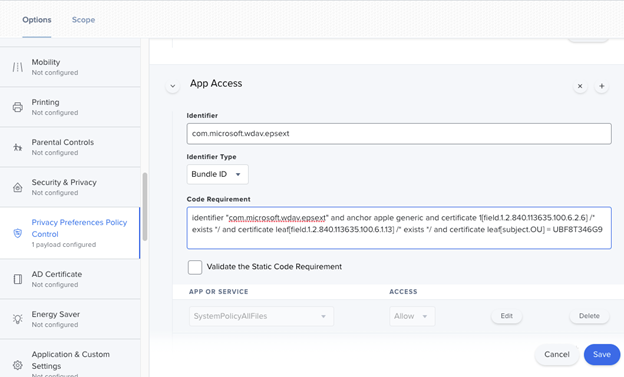

Sélectionnez Options Préférences > de confidentialité Contrôle de stratégie.

Utilisez com.microsoft.wdav.epsext comme identificateur et ID de bundle comme type d’offre groupée.

Définissez code requis sur identifier com.microsoft.wdav.epsext et ancre apple generic and certificate 1[field.1.2.840.113635.100.6.2.26] / exists / and certificate leaf[field.1.2.840.113635.100.6.1.13] / exists / and certificate leaf[subject. UNITÉ D’ORGANISATION] = UBF8T346G9.

Définissez Application ou service sur SystemPolicyAllFiles et l’accès sur Autoriser.

Stratégie d’extension réseau

Dans le cadre des fonctionnalités de détection et de réponse de point de terminaison, Microsoft Defender pour point de terminaison sur macOS inspecte le trafic de socket et signale ces informations au portail Microsoft Defender. La stratégie suivante permet à l’extension réseau d’effectuer cette fonctionnalité :

Remarque

Jamf n’a pas de prise en charge intégrée des stratégies de filtrage de contenu, qui sont une condition préalable à l’activation des extensions réseau qui Microsoft Defender pour point de terminaison sur les installations macOS sur l’appareil. En outre, Jamf modifie parfois le contenu des stratégies déployées. Par conséquent, les étapes suivantes fournissent une solution de contournement qui implique la signature du profil de configuration.

- Enregistrez le contenu suivant sur votre appareil sous com.microsoft.network-extension.mobileconfig à l’aide d’un éditeur de texte :

<?xml version="1.0" encoding="UTF-8"?><!DOCTYPE plist PUBLIC "-//Apple//DTD PLIST 1.0//EN" "http://www.apple.com/DTDs/PropertyList-1.0.dtd">

<plist version="1">

<dict>

<key>PayloadUUID</key>

<string>DA2CC794-488B-4AFF-89F7-6686A7E7B8AB</string>

<key>PayloadType</key>

<string>Configuration</string>

<key>PayloadOrganization</key>

<string>Microsoft Corporation</string>

<key>PayloadIdentifier</key>

<string>DA2CC794-488B-4AFF-89F7-6686A7E7B8AB</string>

<key>PayloadDisplayName</key>

<string>Microsoft Defender Network Extension</string>

<key>PayloadDescription</key>

<string/>

<key>PayloadVersion</key>

<integer>1</integer>

<key>PayloadEnabled</key>

<true/>

<key>PayloadRemovalDisallowed</key>

<true/>

<key>PayloadScope</key>

<string>System</string>

<key>PayloadContent</key>

<array>

<dict>

<key>PayloadUUID</key>

<string>2BA070D9-2233-4827-AFC1-1F44C8C8E527</string>

<key>PayloadType</key>

<string>com.apple.webcontent-filter</string>

<key>PayloadOrganization</key>

<string>Microsoft Corporation</string>

<key>PayloadIdentifier</key>

<string>CEBF7A71-D9A1-48BD-8CCF-BD9D18EC155A</string>

<key>PayloadDisplayName</key>

<string>Approved Network Extension</string>

<key>PayloadDescription</key>

<string/>

<key>PayloadVersion</key>

<integer>1</integer>

<key>PayloadEnabled</key>

<true/>

<key>FilterType</key>

<string>Plugin</string>

<key>UserDefinedName</key>

<string>Microsoft Defender Network Extension</string>

<key>PluginBundleID</key>

<string>com.microsoft.wdav</string>

<key>FilterSockets</key>

<true/>

<key>FilterDataProviderBundleIdentifier</key>

<string>com.microsoft.wdav.netext</string>

<key>FilterDataProviderDesignatedRequirement</key>

<string>identifier "com.microsoft.wdav.netext" and anchor apple generic and certificate 1[field.1.2.840.113635.100.6.2.6] /* exists */ and certificate leaf[field.1.2.840.113635.100.6.1.13] /* exists */ and certificate leaf[subject.OU] = UBF8T346G9</string>

</dict>

</array>

</dict>

</plist>

- Vérifiez que le contenu ci-dessus a été copié correctement dans le fichier en exécutant l’utilitaire plutil dans le terminal :

$ plutil -lint <PathToFile>/com.microsoft.network-extension.mobileconfig

Par exemple, si le fichier a été stocké dans Documents :

$ plutil -lint ~/Documents/com.microsoft.network-extension.mobileconfig

- Vérifiez que la commande génère ok

<PathToFile>/com.microsoft.network-extension.mobileconfig: OK

Suivez les instructions de cette page pour créer un certificat de signature à l’aide de l’autorité de certification intégrée de Jamf.

Une fois le certificat créé et installé sur votre appareil, exécutez la commande suivante à partir du terminal pour signer le fichier :

$ security cms -S -N "<CertificateName>" -i <PathToFile>/com.microsoft.network-extension.mobileconfig -o <PathToSignedFile>/com.microsoft.network-extension.signed.mobileconfig

Par exemple, si le nom du certificat est SigningCertificate et que le fichier signé va être stocké dans Documents :

$ security cms -S -N "SigningCertificate" -i ~/Documents/com.microsoft.network-extension.mobileconfig -o ~/Documents/com.microsoft.network-extension.signed.mobileconfig

- Dans le portail Jamf, accédez à Profils de configuration , puis sélectionnez le bouton Charger . Sélectionnez com.microsoft.network-extension.signed.mobileconfig lorsque vous êtes invité à entrer le fichier.