Intégrer des versions antérieures de Windows

S’applique à :

- Microsoft Defender pour point de terminaison Plan 1

- Microsoft Defender pour point de terminaison Plan 2

- Microsoft Defender XDR

Plateformes

- Windows 7 SP1 Entreprise

- Windows 7 SP1 Professionnel

- Windows 8.1 Professionnel

- Windows 8.1 Entreprise

- Windows Server 2008 R2 SP1

Vous voulez découvrir Defender pour point de terminaison ? Inscrivez-vous pour bénéficier d’un essai gratuit.

Defender pour point de terminaison étend la prise en charge pour inclure les systèmes d’exploitation de bas niveau, fournissant des fonctionnalités avancées de détection et d’investigation des attaques sur les versions de Windows prises en charge.

Pour intégrer des points de terminaison clients Windows de bas niveau à Defender pour point de terminaison, vous devez :

- Configurer et mettre à jour System Center Endpoint Protection clients

- Installer et configurer Microsoft Monitoring Agent (MMA) pour signaler les données de capteur

Pour Windows Server 2008 R2 SP1, vous avez la possibilité d’intégrer via Microsoft Defender pour le cloud.

Remarque

Une licence de serveur autonome Defender pour point de terminaison est requise, par nœud, pour intégrer un serveur Windows via Microsoft Monitoring Agent (option 1). Vous pouvez également utiliser une licence Microsoft Defender pour les serveurs, par nœud, afin d’intégrer un serveur Windows via Microsoft Defender pour le cloud (option 2). Consultez Fonctionnalités prises en charge disponibles dans Microsoft Defender pour le cloud.

Conseil

Après l’intégration de l’appareil, vous pouvez choisir d’exécuter un test de détection pour vérifier qu’il est correctement intégré au service. Pour plus d’informations, consultez Exécuter un test de détection sur un point de terminaison Defender pour point de terminaison nouvellement intégré.

Configurer et mettre à jour System Center Endpoint Protection clients

Defender pour point de terminaison s’intègre à System Center Endpoint Protection pour fournir une visibilité sur les détections de programmes malveillants et pour arrêter la propagation d’une attaque dans votre organization en interdisant les fichiers potentiellement malveillants ou les programmes malveillants suspects.

Les étapes suivantes sont requises pour activer cette intégration :

- Installer la mise à jour de la plateforme anti-programme malveillant de janvier 2017 pour les clients Endpoint Protection

- Configurer l’appartenance au service de protection cloud du client SCEP avec le paramètre Avancé

- Configurez votre réseau pour autoriser les connexions au cloud antivirus Microsoft Defender. Pour plus d’informations, consultez Configurer et valider Microsoft Defender connexions réseau antivirus

Installer et configurer Microsoft Monitoring Agent (MMA)

Avant de commencer

Passez en revue les détails suivants pour vérifier la configuration minimale requise :

Installer le correctif cumulatif mensuel de février 2018 - Lien de téléchargement direct à partir du catalogue Windows Update est disponible ici

Installer la mise à jour de la pile de maintenance du 12 mars 2019 (ou version ultérieure) : le lien de téléchargement direct à partir du catalogue Windows Update est disponible ici

Installer la mise à jour de la prise en charge de la signature de code SHA-2 : le lien de téléchargement direct à partir du catalogue Windows Update est disponible ici

Remarque

Applicable uniquement pour Windows Server 2008 R2, Windows 7 SP1 Entreprise et Windows 7 SP1 Professionnel.

Installer la mise à jour pour l’expérience client et la télémétrie de diagnostic

Installer Microsoft .Net Framework 4.5.2 ou version ultérieure

Remarque

L’installation de .NET 4.5 peut nécessiter le redémarrage de votre ordinateur après l’installation.

Respectez la configuration minimale requise pour l’agent Azure Log Analytics. Pour plus d’informations, consultez Collecter des données à partir d’ordinateurs dans votre environnement avec Log Analytics.

Étapes d'installation

Téléchargez le fichier d’installation de l’agent : Agent Windows 64 bits ou Agent Windows 32 bits.

Remarque

En raison de la dépréciation de la prise en charge de SHA-1 par l’agent MMA, l’agent MMA doit être version 10.20.18029 ou ultérieure.

Obtenez l’ID de l’espace de travail :

- Dans le volet de navigation de Defender pour point de terminaison, sélectionnez Paramètres Intégration > de la gestion des > appareils

- Sélectionner le système d’exploitation

- Copier l’ID et la clé de l’espace de travail

À l’aide de l’ID d’espace de travail et de la clé d’espace de travail, choisissez l’une des méthodes d’installation suivantes pour installer l’agent :

Installez manuellement l’agent à l’aide du programme d’installation.

Dans la page Options d’installation del’agent, sélectionnez Connecter l’agent à Azure Log Analytics (OMS)

Remarque

Si vous êtes un client du gouvernement des États-Unis, sous « Azure Cloud », vous devez choisir « Azure US Government » si vous utilisez l’Assistant Installation, ou si vous utilisez une ligne de commande ou un script , définissez le paramètre « OPINSIGHTS_WORKSPACE_AZURE_CLOUD_TYPE » sur 1.

Si vous utilisez un proxy pour vous connecter à Internet, consultez la section Configurer les paramètres de proxy et de connectivité Internet.

Une fois que vous avez terminé, vous devez voir les points de terminaison intégrés dans le portail dans l’heure.

Configurer les paramètres de proxy et de connectivité Internet

Si vos serveurs doivent utiliser un proxy pour communiquer avec Defender pour point de terminaison, utilisez l’une des méthodes suivantes pour configurer MMA afin d’utiliser le serveur proxy :

Si un proxy ou un pare-feu est en cours d’utilisation, vérifiez que les serveurs peuvent accéder à toutes les URL de service Microsoft Defender pour point de terminaison directement et sans interception SSL. Pour plus d’informations, consultez Activer l’accès aux URL de service Microsoft Defender pour point de terminaison. L’utilisation de l’interception SSL empêche le système de communiquer avec le service Defender pour point de terminaison.

Une fois que vous avez terminé, vous devriez voir les serveurs Windows intégrés dans le portail dans l’heure.

Intégrer des serveurs Windows via Microsoft Defender pour le cloud

Dans le volet de navigation Microsoft Defender XDR, sélectionnez Paramètres Points>de terminaison>Intégrationde la gestion des appareils>.

Sélectionnez Windows Server 2008 R2 SP1 comme système d’exploitation.

Cliquez sur Intégrer des serveurs dans Microsoft Defender pour le cloud.

Suivez les instructions d’intégration dans Microsoft Defender pour point de terminaison avec Microsoft Defender pour le cloud et Si vous utilisez Azure ARC, suivez les instructions d’intégration dans Activation de intégration Microsoft Defender pour point de terminaison.

Une fois les étapes d’intégration terminées, vous devez configurer et mettre à jour System Center Endpoint Protection clients.

Remarque

- Pour que l’intégration via Microsoft Defender pour que les serveurs fonctionnent comme prévu, le serveur doit disposer d’un espace de travail et d’une clé appropriés configurés dans les paramètres de Microsoft Monitoring Agent (MMA).

- Une fois configuré, le pack d’administration cloud approprié est déployé sur la machine et le processus de capteur (MsSenseS.exe) est déployé et démarré.

- Cela est également nécessaire si le serveur est configuré pour utiliser un serveur de passerelle OMS comme proxy.

Vérifier l’intégration

Vérifiez que Microsoft Defender antivirus et Microsoft Defender pour point de terminaison sont en cours d’exécution.

Remarque

L’exécution de Microsoft Defender Antivirus n’est pas obligatoire, mais elle est recommandée. Si un autre produit de fournisseur d’antivirus est la solution de protection de point de terminaison principale, vous pouvez exécuter l’antivirus Defender en mode passif. Vous ne pouvez vérifier que le mode passif est activé qu’après avoir vérifié que Microsoft Defender pour point de terminaison capteur (SENSE) est en cours d’exécution.

Remarque

Comme Microsoft Defender Antivirus est pris en charge uniquement pour Windows 10 et Windows 11, l’étape 1 ne s’applique pas lors de l’exécution de Windows Server 2008 R2 SP1.

Exécutez la commande suivante pour vérifier que Microsoft Defender’antivirus est installé :

sc.exe query WindefendSi le résultat est « Le service spécifié n’existe pas en tant que service installé », vous devez installer Microsoft Defender Antivirus. Pour plus d’informations, consultez antivirus Microsoft Defender dans Windows 10.

Pour plus d’informations sur l’utilisation de stratégie de groupe pour configurer et gérer Microsoft Defender Antivirus sur vos serveurs Windows, consultez Utiliser les paramètres stratégie de groupe pour configurer et gérer Microsoft Defender Antivirus.

Si vous rencontrez des problèmes d’intégration, consultez Résoudre les problèmes d’intégration.

Exécuter un test de détection

Suivez les étapes décrites dans Exécuter un test de détection sur un appareil nouvellement intégré pour vérifier que le serveur signale à Defender pour le service point de terminaison.

Intégration de points de terminaison sans solution de gestion

Utilisation de la stratégie de groupe

Étape 1 : Téléchargez la mise à jour correspondante pour votre point de terminaison.

Accédez à c :\windows\sysvol\domain\scripts (le contrôle de modification peut être nécessaire sur l’un des contrôleurs de domaine.)

Create un dossier nommé MMA.

Téléchargez les éléments suivants et placez-les dans le dossier MMA :

- Mise à jour pour l’expérience client et la télémétrie de diagnostic :

Pour Windows Server 2008 R2 SP1, les mises à jour suivantes sont également requises :

Correctif cumulatif mensuel de février 2018 - KB4074598 (Windows Server 2008 R2)

Catalogue Microsoft Update

Télécharger les mises à jour pour Windows Server 2008 R2 x64.NET Framework 3.5.1 (KB315418)

Pour Windows Server 2008 R2 x64Remarque

Cet article suppose que vous utilisez des serveurs x64 (agent MMA .exe nouvelle version compatible SHA-2 x64).

Étape 2 : Create un nom de fichier DeployMMA.cmd (à l’aide du Bloc-notes) Ajoutez les lignes suivantes au fichier cmd. Notez que vous aurez besoin de votre ID et de votre clé d’espace de travail.

La commande suivante est un exemple. Remplacez les valeurs suivantes :

- Base de connaissances : utilisez la base de connaissances applicable au point de terminaison que vous intégrez

- ID et CLÉ de l’espace de travail - Utiliser votre ID et votre clé

@echo off

cd "C:"

IF EXIST "C:\Program Files\Microsoft Monitoring Agent\Agent\MonitoringHost.exe" (

exit

) ELSE (

wusa.exe C:\Windows\MMA\Windows6.1-KB3080149-x64.msu /quiet /norestart

wusa.exe C:\Windows\MMA\Windows6.1-KB4074598-x64.msu /quiet /norestart

wusa.exe C:\Windows\MMA\Windows6.1-KB3154518-x64.msu /quiet /norestart

wusa.exe C:\Windows\MMA\Windows8.1-KB3080149-x64.msu /quiet /norestart

"c:\windows\MMA\MMASetup-AMD64.exe" /c /t:"C:\Windows\MMA"

c:\windows\MMA\setup.exe /qn NOAPM=1 ADD_OPINSIGHTS_WORKSPACE=1 OPINSIGHTS_WORKSPACE_ID="<your workspace ID>" OPINSIGHTS_WORKSPACE_KEY="<your workspace key>" AcceptEndUserLicenseAgreement=1

)

configuration stratégie de groupe

Create une nouvelle stratégie de groupe spécifiquement pour l’intégration d’appareils, telle que « intégration Microsoft Defender pour point de terminaison ».

Create un dossier stratégie de groupe nommé « c :\windows\MMA »

Cela ajoute un nouveau dossier sur chaque serveur qui obtient l’objet de stratégie de groupe appliqué, appelé MMA, et qui sera stocké dans c :\windows. Il contient les fichiers d’installation pour MMA, les prérequis et le script d’installation.

Create une préférence stratégie de groupe Fichiers pour chacun des fichiers stockés dans l’ouverture de session Net.

Il copie les fichiers de DOMAIN\NETLOGON\MMA\filename vers C :\windows\MMA\filename. Les fichiers d’installation sont donc locaux sur le serveur :

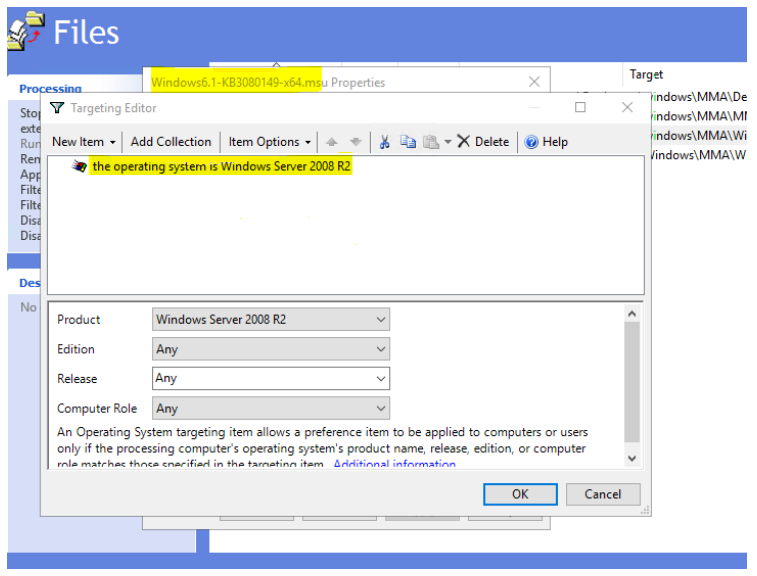

Répétez le processus, mais créez un ciblage au niveau de l’élément sous l’onglet COMMON, de sorte que le fichier soit uniquement copié dans la version appropriée de la plateforme/du système d’exploitation dans l’étendue :

Pour Windows Server 2008 R2, vous aurez besoin (et uniquement de la copie) des éléments suivants :

- Windows6.1-KB3080149-x64.msu

- Windows6.1-KB3154518-x64.msu

- Windows6.1-KB4075598-x64.msu

Une fois cette opération effectuée, vous devez créer une stratégie de script de démarrage :

Le nom du fichier à exécuter ici est c :\windows\MMA\DeployMMA.cmd. Une fois le serveur redémarré dans le cadre du processus de démarrage, il installe la Base de connaissances de mise à jour de l’expérience client et des données de télémétrie de diagnostic, puis installe l’agent MMA, tout en définissant l’ID et la clé de l’espace de travail, et le serveur est intégré.

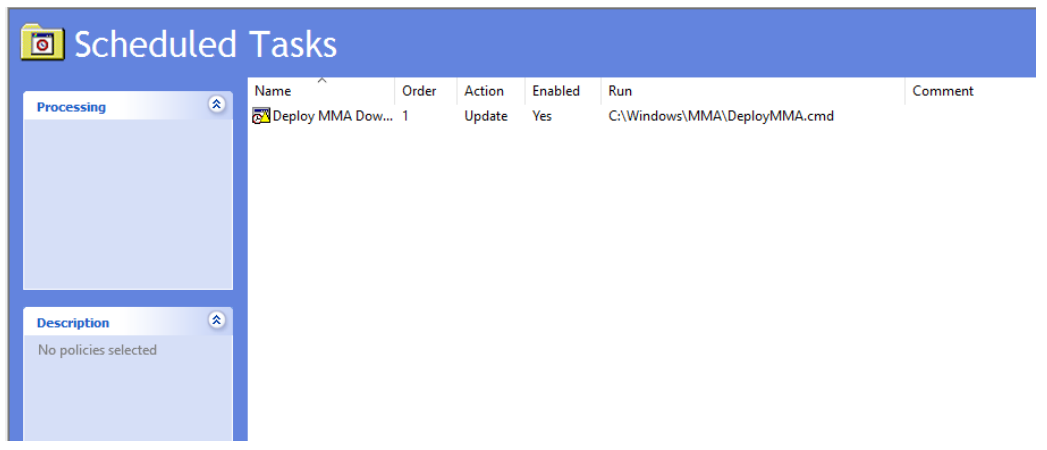

Vous pouvez également utiliser une tâche immédiate pour exécuter le deployMMA.cmd si vous ne souhaitez pas redémarrer tous les serveurs.

Cette opération peut être effectuée en deux phases. Commencez par créer les fichiers et le dossier dans l’objet de stratégie de groupe : donnez au système le temps de vérifier que l’objet de stratégie de groupe a été appliqué et que tous les serveurs disposent des fichiers d’installation. Ensuite, ajoutez la tâche immédiate. Cela permet d’obtenir le même résultat sans nécessiter de redémarrage.

Comme le script a une méthode de sortie et ne s’exécute pas à nouveau si MMA est installé, vous pouvez également utiliser une tâche planifiée quotidienne pour obtenir le même résultat. À l’instar d’une stratégie de conformité Configuration Manager, elle case activée quotidiennement pour s’assurer que le MMA est présent.

Comme mentionné dans la documentation d’intégration de Server spécifiquement autour de Server 2008 R2, consultez ci-dessous : Pour Windows Server 2008 R2 SP1, vérifiez que vous remplissez les conditions suivantes :

- Installer le correctif cumulatif mensuel de février 2018

- Installez .NET Framework 4.5 (ou version ultérieure) ou KB3154518

Veuillez case activée les bases de connaissances sont présentes avant l’intégration de Windows Server 2008 R2. Ce processus vous permet d’intégrer tous les serveurs si vous n’avez pas Configuration Manager de gestion des serveurs.

Points de terminaison hors service

Vous avez deux options pour désactiver les points de terminaison Windows du service :

- Désinstaller l’agent MMA

- Supprimer la configuration de l’espace de travail Defender pour point de terminaison

Remarque

La désintégration entraîne l’arrêt de l’envoi des données de capteur au portail par le point de terminaison, mais les données du point de terminaison, y compris la référence aux alertes qu’il a eues, seront conservées pendant 6 mois maximum.

Désinstaller l’agent MMA

Pour désactiver le point de terminaison Windows, vous pouvez désinstaller l’agent MMA ou le détacher de la création de rapports à votre espace de travail Defender pour point de terminaison. Une fois l’agent désactivé, le point de terminaison n’envoie plus de données de capteur à Defender pour point de terminaison. Pour plus d’informations, consultez Pour désactiver un agent.

Supprimer la configuration de l’espace de travail Defender pour point de terminaison

Vous pouvez utiliser l’une des méthodes suivantes :

- Supprimer la configuration de l’espace de travail Defender pour point de terminaison de l’agent MMA

- Exécuter une commande PowerShell pour supprimer la configuration

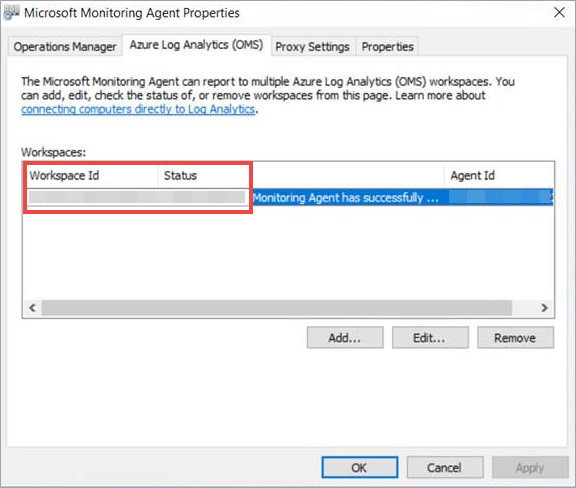

Supprimer la configuration de l’espace de travail Defender pour point de terminaison de l’agent MMA

Dans Propriétés de Microsoft Monitoring Agent, sélectionnez l’onglet Azure Log Analytics (OMS).

Sélectionnez l’espace de travail Defender pour point de terminaison, puis cliquez sur Supprimer.

Exécuter une commande PowerShell pour supprimer la configuration

Obtenez votre ID d’espace de travail :

- Dans le volet de navigation, sélectionnez Paramètres>Intégration.

- Sélectionnez le système d’exploitation approprié et obtenez votre ID d’espace de travail.

Ouvrez une instance PowerShell avec élévation de privilèges et exécutez la commande suivante. Utilisez l’ID d’espace de travail que vous avez obtenu et remplacez

WorkspaceID:$AgentCfg = New-Object -ComObject AgentConfigManager.MgmtSvcCfg # Remove OMS Workspace $AgentCfg.RemoveCloudWorkspace("WorkspaceID") # Reload the configuration and apply changes $AgentCfg.ReloadConfiguration()

Conseil

Voulez-vous en savoir plus ? Engage avec la communauté Microsoft Security dans notre communauté technique : Microsoft Defender pour point de terminaison Tech Community.