Notes

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de vous connecter ou de modifier des répertoires.

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de modifier des répertoires.

Cet article explique comment appliquer Microsoft Defender pour Identity balises d’entité pour les comptes sensibles, Exchange Server ou honeytoken.

Vous devez étiqueter les comptes sensibles pour les détections Defender pour Identity qui s’appuient sur les status de sensibilité d’une entité, comme les détections de modification de groupe sensible et les chemins de mouvement latéral.

Bien que Defender pour Identity marque automatiquement les serveurs Exchange en tant que ressources sensibles à valeur élevée, vous pouvez également étiqueter manuellement les appareils en tant que serveurs Exchange.

Étiquetez les comptes honeytoken pour définir des pièges pour les acteurs malveillants. Étant donné que les comptes honeytoken sont généralement dormants, toute authentification associée à un compte honeytoken déclenche une alerte.

Configuration requise

Pour définir des étiquettes d’entité Defender pour Identity dans Microsoft Defender XDR, vous devez déployer Defender pour Identity dans votre environnement, ainsi qu’un accès administrateur ou utilisateur à Microsoft Defender XDR.

Pour plus d’informations, consultez Microsoft Defender pour Identity groupes de rôles.

Étiqueter les entités manuellement

Cette section explique comment étiqueter une entité manuellement, par exemple pour un compte honeytoken, ou si votre entité n’a pas été automatiquement étiquetée comme Sensible.

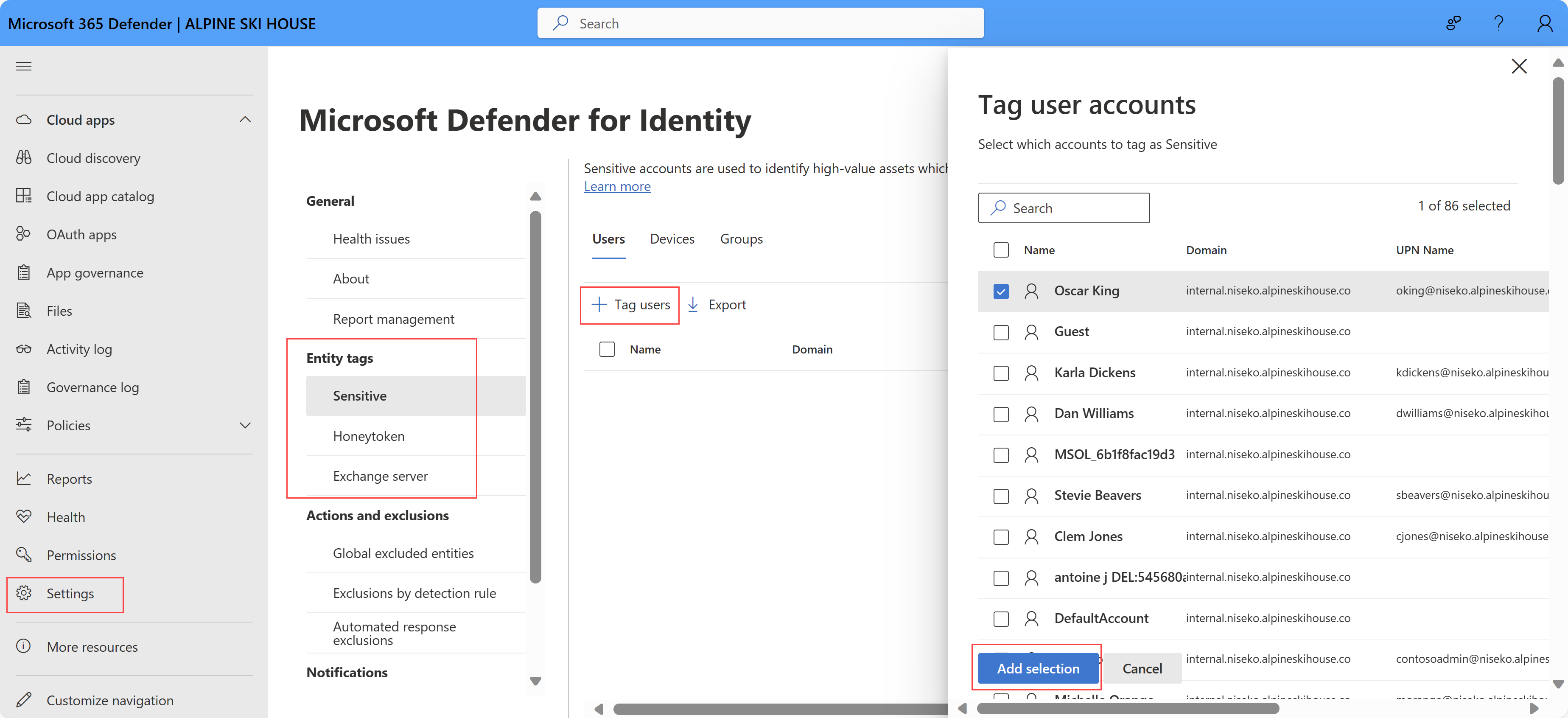

Connectez-vous à Microsoft Defender XDR et sélectionnez Paramètres>Identités.

Sélectionnez le type de balise que vous souhaitez appliquer : Sensible, Honeytoken ou Serveur Exchange.

La page répertorie les entités déjà étiquetées dans votre système, répertoriées sous des onglets distincts pour chaque type d’entité :

- La balise Sensible prend en charge les utilisateurs, les appareils et les groupes.

- La balise Honeytoken prend en charge les utilisateurs et les appareils.

- La balise serveur Exchange prend uniquement en charge les appareils.

Pour étiqueter d’autres entités, sélectionnez le bouton Baliser... , par exemple Baliser les utilisateurs. Un volet s’ouvre à droite, répertoriant les entités disponibles que vous pouvez baliser.

Utilisez la zone de recherche pour rechercher votre entité si nécessaire. Sélectionnez les entités que vous souhaitez étiqueter, puis sélectionnez Ajouter une sélection.

Par exemple :

Entités sensibles par défaut

Les groupes de la liste suivante sont considérés comme sensibles par Defender pour Identity. Toute entité membre de l’un de ces groupes Active Directory, y compris les groupes imbriqués et leurs membres, est automatiquement considérée comme sensible :

Administrateurs

Utilisateurs avec pouvoir

Opérateurs de compte

Opérateurs de serveur

Opérateurs d’impression

Opérateurs de sauvegarde

Réplicateurs

Opérateurs de configuration réseau

Générateurs d’approbations de forêt entrantes

Administrateurs du domaine

Contrôleurs de domaine

propriétaires stratégie de groupe Creator

Contrôleurs de domaine en lecture seule

Contrôleurs de domaine en lecture seule d’entreprise

Administrateurs de schéma

Administrateurs d'entreprise

Serveurs Microsoft Exchange

Remarque

Jusqu’en septembre 2018, les utilisateurs bureau à distance étaient également automatiquement considérés comme sensibles par Defender pour Identity. Les entités ou groupes Bureau à distance ajoutés après cette date ne sont plus automatiquement marqués comme sensibles, tandis que les entités ou groupes bureau à distance ajoutés avant cette date peuvent rester marqués comme sensibles. Ce paramètre Sensible peut maintenant être modifié manuellement.

En plus de ces groupes, Defender pour Identity identifie les serveurs de ressources de valeur élevée suivants et les étiquette automatiquement comme sensibles :

- Serveur d’autorité de certification

- Serveur DHCP

- Serveur DNS

- Microsoft Exchange Server

Contenu connexe

Pour plus d’informations, consultez Examiner les alertes de sécurité Defender pour Identity dans Microsoft Defender XDR.