Notes

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de vous connecter ou de modifier des répertoires.

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de modifier des répertoires.

Cet article décrit Microsoft Defender pour Identity modèle de certificat trop permissif avec le rapport d’évaluation de la posture de sécurité EKU privilégié.

Qu’est-ce qu’un modèle de certificat trop permissif avec une référence EKU privilégiée ?

Les certificats numériques jouent un rôle essentiel dans l’établissement de la confiance et la préservation de l’intégrité tout au long d’une organization. Cela est vrai non seulement dans l’authentification de domaine Kerberos, mais également dans d’autres domaines, tels que l’intégrité du code, l’intégrité du serveur et les technologies qui s’appuient sur des certificats comme Services ADFS (AD FS) et IPSec.

Lorsqu’un modèle de certificat n’a pas d’EKU ou a une référence EKU Any Purpose , et qu’il peut être inscrit pour n’importe quel utilisateur non privilégié, les certificats émis en fonction de ce modèle peuvent être utilisés de manière malveillante par un adversaire, ce qui compromet la confiance.

Même si le certificat ne peut pas être utilisé pour emprunter l’identité de l’utilisateur, il compromet d’autres composants qui soulagent les certificats numériques pour leur modèle d’approbation. Les adversaires peuvent créer des certificats TLS et emprunter l’identité de n’importe quel site web.

Comment faire utiliser cette évaluation de la sécurité pour améliorer la posture de sécurité de mon organisation ?

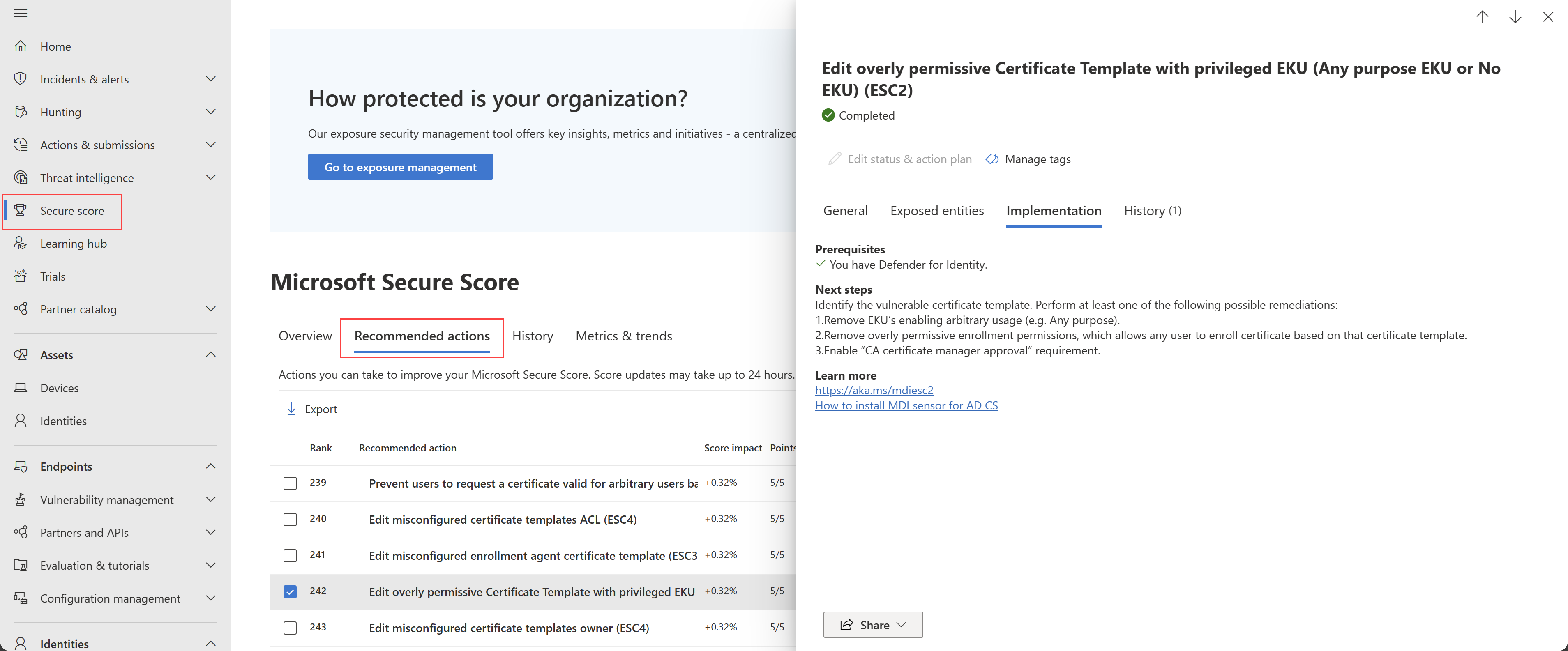

Passez en revue l’action recommandée dans https://security.microsoft.com/securescore?viewid=actions pour rechercher des modèles de certificat trop permissifs avec une référence EKU privilégiée. Par exemple :

Recherchez pourquoi les modèles ont une référence EKU privilégiée.

Corrigez le problème en procédant comme suit :

- Limitez les autorisations trop permissives du modèle.

- Appliquez des atténuations supplémentaires, telles que l’ajout d’exigences d’approbation et de signature du gestionnaire, si possible.

Veillez à tester vos paramètres dans un environnement contrôlé avant de les activer en production.

Remarque

Bien que les évaluations soient mises à jour en quasi-temps réel, les scores et les états sont mis à jour toutes les 24 heures. Bien que la liste des entités concernées soit mise à jour quelques minutes après l’implémentation des recommandations, le status peut encore prendre du temps avant d’être marqué comme Terminé.