Évaluation de la sécurité : configurations de domaine non sécurisées

Qu’est-ce que les configurations de domaine non sécurisées ?

Microsoft Defender pour Identity surveille en permanence votre environnement pour identifier les domaines avec des valeurs de configurations qui exposent un risque de sécurité et des rapports sur ces domaines pour vous aider à protéger votre environnement.

Quels sont les risques que présentent les configurations de domaine non sécurisées ?

Les organisations qui ne parviennent pas à sécuriser leurs configurations de domaine laissent la porte déverrouillée pour les acteurs malveillants.

Les acteurs malveillants, comme les voleurs, recherchent souvent le moyen le plus simple et le plus calme dans n’importe quel environnement. Les domaines configurés avec des configurations non sécurisées sont des fenêtres d’opportunité pour les attaquants et peuvent exposer des risques.

Par exemple, si la signature LDAP n’est pas appliquée, un attaquant peut compromettre les comptes de domaine. Cela est particulièrement risqué si le compte dispose d’un accès privilégié à d’autres ressources, comme avec l’attaque KrbRelayUp.

Comment faire utiliser cette évaluation de sécurité ?

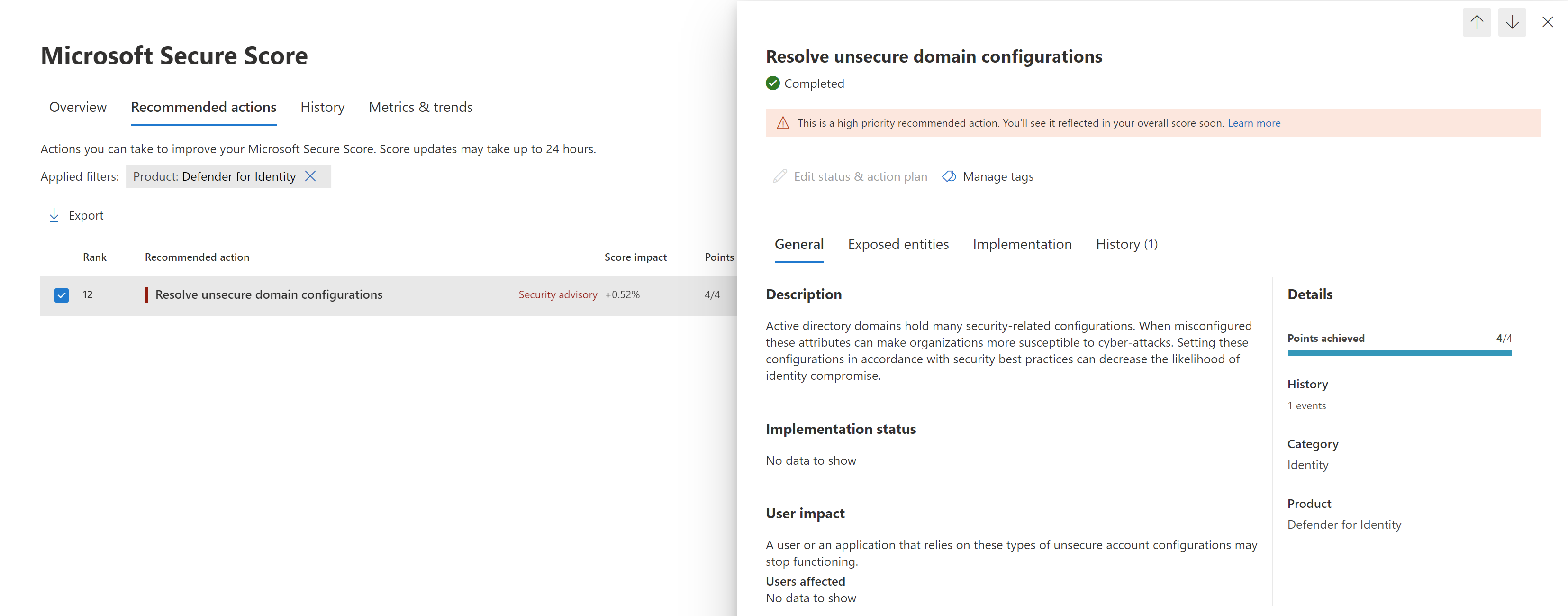

- Passez en revue l’action recommandée pour https://security.microsoft.com/securescore?viewid=actions découvrir les configurations non sécurisées de vos domaines.

- Effectuez une action appropriée sur ces domaines en modifiant ou en supprimant les configurations appropriées.

Remarque

Bien que les évaluations soient mises à jour en quasi temps réel, les scores et les états sont mis à jour toutes les 24 heures. Bien que la liste des entités affectées soit mise à jour dans les quelques minutes suivant l’implémentation des recommandations, l’état peut prendre du temps jusqu’à ce qu’il soit marqué comme terminé.

Correction

Utilisez la correction appropriée pour les configurations pertinentes, comme décrit dans le tableau suivant.

| Action recommandée | Correction | Motif |

|---|---|---|

| Appliquer la stratégie de signature LDAP à « Exiger la signature » | Nous vous recommandons de demander la signature LDAP au niveau du contrôleur de domaine. Pour en savoir plus sur la signature de serveur LDAP, consultez la configuration requise pour la signature de serveur LDAP du contrôleur de domaine. | Le trafic réseau non signé est susceptible d’attaquer l’intercepteur. |

| Définissez ms-DS-MachineAccountQuota sur « 0 » | Définissez l’attribut MS-DS-Machine-Account-Quota sur « 0 ». | Limitation de la capacité des utilisateurs non privilégiés à inscrire des appareils dans le domaine. Pour plus d’informations sur cette propriété particulière et sur la façon dont elle affecte l’inscription des appareils, consultez La limite par défaut au nombre de stations de travail qu’un utilisateur peut joindre au domaine. |