Comprendre et examiner les chemins de mouvement latéral (LPM) avec Microsoft Defender pour Identity

Le mouvement latéral est lorsqu’un attaquant utilise des comptes non sensibles pour accéder à des comptes sensibles au sein de votre réseau. Le mouvement latéral est utilisé par les attaquants pour identifier et accéder aux comptes et machines sensibles de votre réseau qui partagent les informations d’identification de connexion stockées dans les comptes, les groupes et les machines. Une fois qu’un attaquant effectue des déplacements latéral réussis vers vos cibles clés, l’attaquant peut également tirer parti et accéder à vos contrôleurs de domaine. Les attaques de mouvement latéral sont effectuées à l’aide de nombreuses méthodes décrites dans Microsoft Defender pour Identity Alertes de sécurité.

Un composant clé des insights de sécurité de Microsoft Defender pour Identity est des chemins de mouvement latéral ou des adresses LPM. Les LPM Defender pour Identity sont des guides visuels qui vous aident à comprendre et identifier exactement la façon dont les attaquants peuvent se déplacer ultérieurement à l’intérieur de votre réseau. L’objectif des mouvements latéraux au sein de la chaîne de destruction contre les cyber-attaques consiste à permettre aux attaquants d’obtenir et de compromettre vos comptes sensibles à l’aide de comptes non sensibles. Compromettre vos comptes sensibles les rapproche une autre fois de leur objectif ultime, la domination du domaine. Pour empêcher ces attaques d’être réussies, defender pour identity LMPS vous permet d’interpréter facilement des conseils visuels directs sur vos comptes les plus vulnérables et sensibles. Les adresses LPM vous aident à atténuer et à prévenir ces risques à l’avenir et à fermer l’accès des attaquants avant qu’ils n’atteignent la domination du domaine.

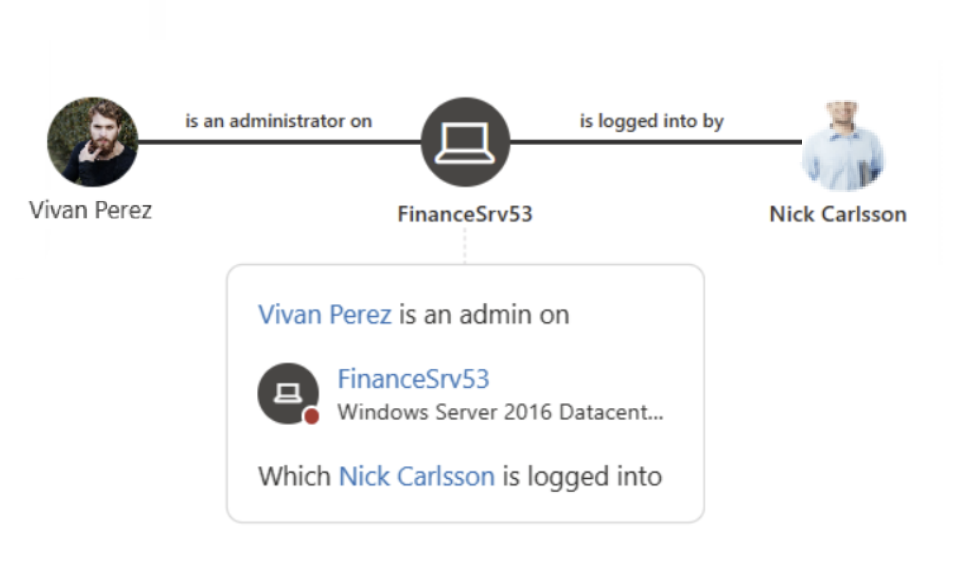

Par exemple :

Les attaques par mouvements latéraux sont généralement réalisées à l’aide d’un certain nombre de techniques différentes. Certaines des méthodes les plus populaires utilisées par les attaquants sont le vol d’informations d’identification et le passage du ticket. Dans les deux méthodes, vos comptes non sensibles sont utilisés par des attaquants pour les déplacements latéraux en exploitant des ordinateurs non sensibles qui partagent des informations d’identification de connexion stockées dans des comptes, des groupes et des ordinateurs avec des comptes sensibles.

Regardez la vidéo suivante pour en savoir plus sur la réduction des chemins de mouvement latéral avec Defender pour Identity :

Où puis-je trouver defender pour identity LMPs ?

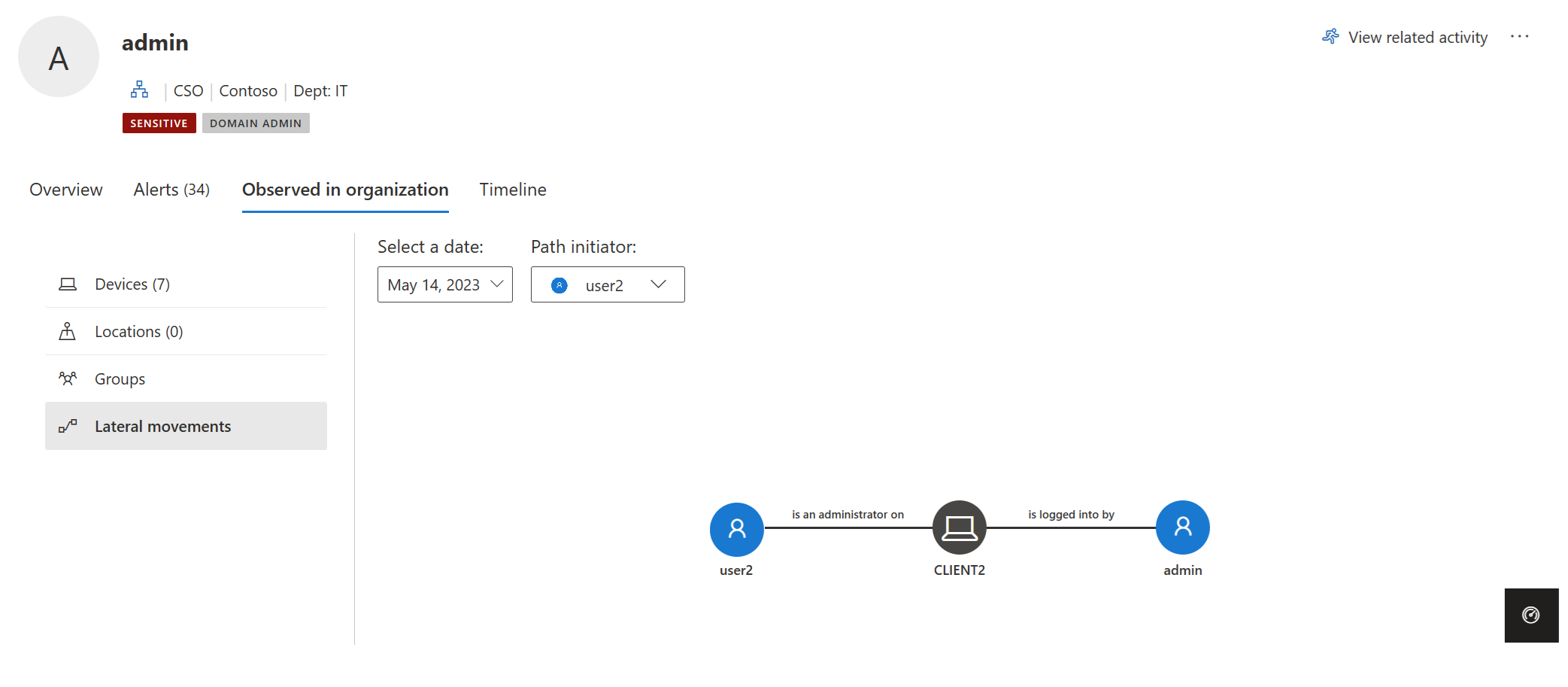

Chaque identité découverte par Defender for Identity dans un LMP contient des informations sur les chemins de mouvement latéral sous l’onglet Observation dans l’onglet Organisation . Par exemple :

Le LMP pour chaque entité fournit des informations différentes en fonction de la sensibilité de l’entité :

- Utilisateurs sensibles : les utilisateurs potentiels qui mènent à cet utilisateur sont affichés.

- Utilisateurs et ordinateurs non sensibles : le ou les LMP potentiels auxquels l’entité est liée sont affichés.

Chaque fois que l’onglet est sélectionné, Defender pour Identity affiche le LMP le plus récemment découvert. Chaque LMP potentiel est enregistré pendant 48 heures après la découverte. L’historique LMP est disponible. Affichez les anciennes adresses LPM qui ont été découvertes dans le passé en choisissant Sélectionner une date. Vous pouvez également choisir un autre utilisateur qui a lancé le LMP en sélectionnant l’initiateur Path.

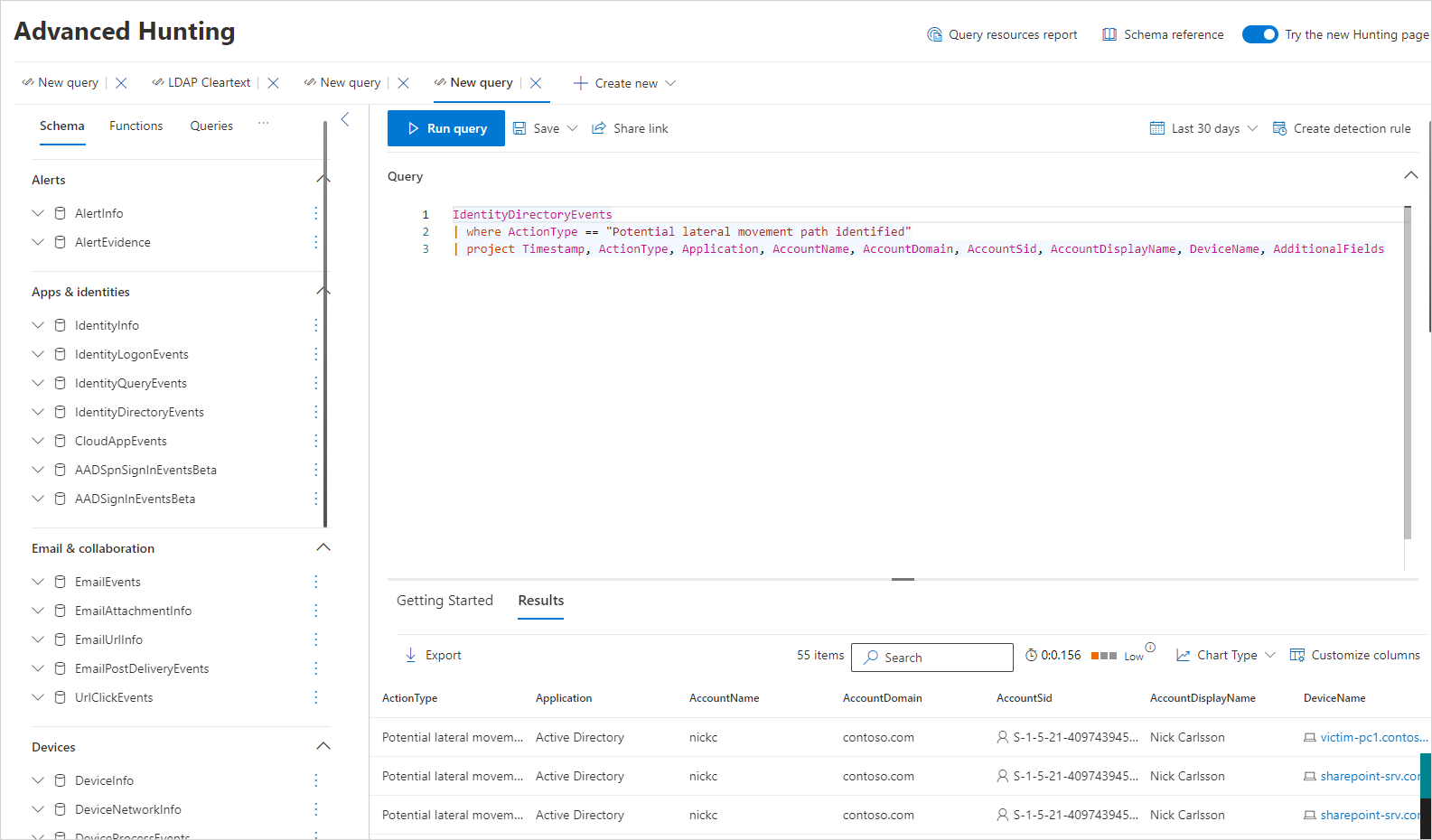

Découverte LMP à l’aide d’une chasse avancée

Pour découvrir de manière proactive les activités de chemin de mouvement latéral, vous pouvez exécuter une requête de repérage avancée.

Voici un exemple de requête de ce type :

Pour obtenir des instructions sur l’exécution de requêtes de chasse avancées, consultez La recherche proactive des menaces avec la chasse avancée dans Microsoft Defender XDR.

Entités associées LMP

Le LMP peut désormais vous aider directement dans votre processus d’investigation. Les listes de preuves d’alerte de sécurité Defender pour Identity fournissent les entités associées impliquées dans chaque chemin de mouvement latéral potentiel. Les listes de preuves aident directement votre équipe de réponse de sécurité à augmenter ou à réduire l’importance de l’alerte de sécurité et/ou l’examen des entités associées. Par exemple, lorsqu’une alerte Pass the Ticket est émise, l’ordinateur source, l’utilisateur compromis et l’ordinateur de destination à partir duquel le ticket volé a été utilisé, font tous partie du chemin de mouvement latéral potentiel menant à un utilisateur sensible. L’existence du LMP détecté examine l’alerte et surveille l’utilisateur suspect encore plus important pour empêcher votre adversaire d’effectuer des mouvements latéral supplémentaires. Les preuves pouvant être suivies sont fournies dans les adresses LPM pour faciliter et accélérer la progression des attaquants dans votre réseau.

Évaluation de la sécurité des chemins de mouvement latéral

Microsoft Defender pour Identity surveille en permanence votre environnement pour identifier les comptes sensibles avec les chemins de mouvement latéral les plus risqués qui exposent un risque de sécurité et signale ces comptes pour vous aider à gérer votre environnement. Les chemins d’accès sont considérés comme risqués s’ils comportent au moins trois comptes non sensibles qui peuvent exposer le compte sensible à un vol d’informations d’identification par des acteurs malveillants. Pour découvrir quels comptes sensibles ont des chemins de mouvement latéral risqués, passez en revue l’évaluation de sécurité des chemins de sécurité les plus risqués des chemins de mouvement latéral (LMP ). En fonction des recommandations, vous pouvez supprimer l’entité du groupe ou supprimer les autorisations d’administrateur local pour l’entité de l’appareil spécifié.

Pour plus d’informations, consultez Évaluation de la sécurité : Chemins d’accès des mouvements latéraux les plus risqués.

Meilleures pratiques préventives

Les insights de sécurité ne sont jamais trop tard pour empêcher l’attaque suivante et corriger les dommages. Pour cette raison, l’examen d’une attaque même pendant la phase de domination du domaine fournit un exemple différent, mais important. En règle générale, lors de l’examen d’une alerte de sécurité telle que l’exécution de code à distance, si l’alerte est un vrai positif, votre contrôleur de domaine peut déjà être compromis. Mais les adresses LPM informent l’endroit où l’attaquant a obtenu des privilèges et le chemin d’accès qu’ils ont utilisé dans votre réseau. Utilisés de cette façon, les fournisseurs de solutions cloud peuvent également fournir des insights clés sur la façon de corriger.

La meilleure façon d’empêcher l’exposition de mouvement latéral au sein de votre organisation consiste à s’assurer que les utilisateurs sensibles utilisent uniquement leurs informations d’identification d’administrateur lors de la connexion à des ordinateurs renforcés. Dans l’exemple, case activée si l’administrateur du chemin a réellement besoin d’accéder à l’ordinateur partagé. S’ils ont besoin d’un accès, assurez-vous qu’ils se connectent à l’ordinateur partagé avec un nom d’utilisateur et un mot de passe autres que leurs informations d’identification d’administrateur.

Vérifiez que vos utilisateurs n’ont pas d’autorisations administratives inutiles. Dans l’exemple, case activée si tout le monde dans le groupe partagé requiert réellement des droits d’administrateur sur l’ordinateur exposé.

Assurez-vous que les personnes n’ont accès qu’aux ressources nécessaires. Dans l’exemple, Ron Harper élargit considérablement l’exposition de Nick Cowley. Est-il nécessaire que Ron Harper soit inclus dans le groupe ? Existe-t-il des sous-groupes qui peuvent être créés pour réduire l’exposition au mouvement latéral ?

Conseil

Quand aucune activité de chemin de mouvement latéral potentiel n’est détectée pour une entité au cours des 48 dernières heures, choisissez Sélectionner une date et case activée pour les chemins de mouvement latéral potentiels précédents.

Important

Pour obtenir des instructions sur la définition de vos clients et serveurs pour permettre à Defender for Identity d’effectuer les opérations SAM-R nécessaires à la détection du chemin de mouvement latéral, consultez Configurer Microsoft Defender pour Identity pour effectuer des appels distants à SAM.

Examen des chemins de mouvement latéral

Il existe plusieurs façons d’utiliser et d’étudier les LMPs. Dans le portail Microsoft Defender, recherchez par entité, puis explorez par chemin ou activité.

À partir du portail, recherchez un utilisateur. Sous Observé dans l’organisation (sous les onglets Vue d’ensemble et Observé ), vous pouvez voir si l’utilisateur est découvert dans un LMP potentiel.

Si l’utilisateur est découvert, sélectionnez l’onglet Observation dans l’onglet Organisation et choisissez chemins de mouvement latéral.

Le graphique affiché fournit une carte des chemins d’accès possibles à l’utilisateur sensible pendant la période de 48 heures. Utilisez l’option Sélectionner une date pour afficher le graphique des détections de chemins de mouvement latéral précédents pour l’entité.

Passez en revue le graphique pour voir ce que vous pouvez apprendre sur l'exposition des informations d’identification d’utilisateur sensible. Par exemple, dans le chemin, suivez les flèches connectées pour voir où Nick s’est connecté avec ses informations d’identification privilégiées. Dans ce cas, les informations d’identification sensibles de Nick ont été enregistrées sur l’ordinateur affiché. À présent, notez quels autres utilisateurs se connectent aux ordinateurs qui ont créé la plus grande exposition et vulnérabilité. Dans cet exemple, Elizabeth King a la possibilité d’accéder aux informations d’identification de l’utilisateur à partir de cette ressource.