Notes

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de vous connecter ou de modifier des répertoires.

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de modifier des répertoires.

Conseil

Saviez-vous que vous pouvez essayer gratuitement les fonctionnalités de Microsoft Defender pour Office 365 Plan 2 ? Utilisez la version d’évaluation Defender for Office 365 de 90 jours sur le hub d’essais du portail Microsoft Defender. Découvrez qui peut s’inscrire et les conditions d’essai sur Try Microsoft Defender pour Office 365.

Dans les organisations Microsoft 365 ayant des boîtes aux lettres dans Exchange Online ou les organisations autonomes Exchange Online Protection (EOP) sans boîtes aux lettres Exchange Online, les e-mails sont automatiquement protégés contre les programme malveillant par EOP. EOP utilise des stratégies anti-programme malveillant pour les paramètres de protection contre les programmes malveillants. Pour plus d’informations, consultez Protection contre les programmes malveillants.

La stratégie anti-programme malveillant par défaut s’applique automatiquement à tous les destinataires. Pour plus de granularité, vous pouvez également créer des stratégies anti-programme malveillant personnalisées qui s’appliquent à des utilisateurs, des groupes ou des domaines spécifiques dans votre organization.

Conseil

La stratégie anti-programme malveillant par défaut s’applique aux e-mails entrants et sortants. Les stratégies anti-programme malveillant personnalisées s’appliquent uniquement aux e-mails entrants.

Au lieu de créer et de gérer des stratégies anti-programme malveillant personnalisées, nous vous recommandons généralement d’activer et d’ajouter tous les utilisateurs aux stratégies de sécurité prédéfinies Standard et/ou Strict. Pour plus d’informations, consultez Configurer des stratégies de protection.

Pour comprendre le fonctionnement de la protection contre les menaces dans Microsoft Defender pour Office 365, consultez Protection pas à pas contre les menaces dans Microsoft Defender pour Office 365.

Vous pouvez configurer des stratégies anti-programme malveillant dans le portail Microsoft Defender ou dans PowerShell (Exchange Online PowerShell pour les organisations Microsoft 365 avec des boîtes aux lettres dans Exchange Online ; EOP PowerShell autonome pour les organisations sans boîtes aux lettres Exchange Online).

Ce qu'il faut savoir avant de commencer

Vous ouvrez le portail Microsoft Defender à l’adresse https://security.microsoft.com. Pour accéder directement à la page Anti-malware , utilisez https://security.microsoft.com/antimalwarev2.

Pour vous connecter à Exchange Online PowerShell, voir Connexion à Exchange Online PowerShell. Pour vous connecter à un service Exchange Online Protection PowerShell autonome, voir Se connecter à Exchange Online Protection PowerShell.

Vous devez disposer d’autorisations pour pouvoir effectuer les procédures décrites dans cet article. Vous avez le choix parmi les options suivantes :

Microsoft Defender XDR le contrôle d’accès en fonction du rôle unifié (RBAC) (si Email & collaboration>Defender for Office 365 autorisations est

Active. Affecte uniquement le portail Defender, et non PowerShell) : Autorisation et paramètres/Paramètres de sécurité/Paramètres de sécurité principaux (gérer) ou Autorisation et paramètres/Paramètres de sécurité/Paramètres de sécurité principaux (lecture) .

Active. Affecte uniquement le portail Defender, et non PowerShell) : Autorisation et paramètres/Paramètres de sécurité/Paramètres de sécurité principaux (gérer) ou Autorisation et paramètres/Paramètres de sécurité/Paramètres de sécurité principaux (lecture) .Exchange Online autorisations :

- Ajouter, modifier et supprimer des stratégies : appartenance aux groupes de rôles Gestion de l’organisation ou Administrateur de la sécurité .

- Accès en lecture seule aux stratégies : appartenance aux groupes de rôles Lecteur général, Lecteur de sécurité ou Gestion de l’organisation en affichage seul .

autorisations Microsoft Entra : l’appartenance aux rôles Administrateur* général, Administrateur de la sécurité, Lecteur général ou Lecteur de sécurité donne aux utilisateurs les autorisations et autorisations requises pour d’autres fonctionnalités dans Microsoft 365.

Importante

* Microsoft vous recommande d’utiliser des rôles avec le moins d’autorisations. L’utilisation de comptes avec autorisation inférieure permet d’améliorer la sécurité de vos organization. Le rôle d’administrateur général dispose de privilèges élevés. Il doit être limité aux scénarios d’urgence lorsque vous ne pouvez pas utiliser un rôle existant.

Pour connaître nos paramètres recommandés pour les stratégies anti-programme malveillant, consultez Paramètres de stratégie anti-programme malveillant EOP.

Conseil

Les paramètres des stratégies anti-programme malveillant par défaut ou personnalisées sont ignorés si un destinataire est également inclus dans les stratégies de sécurité prédéfinies Standard ou Strict. Pour plus d’informations, consultez Ordre et priorité de la protection des e-mails.

Utiliser le portail Microsoft Defender pour créer des stratégies anti-programme malveillant

Dans le portail Microsoft Defender à l’adresse https://security.microsoft.com, accédez à Email & Stratégies de collaboration>& Règles> Stratégies contre lesmenaces>Anti-programme malveillant dans la section Stratégies. Pour accéder directement à la page Anti-malware , utilisez https://security.microsoft.com/antimalwarev2.

Dans la page Anti-malware , sélectionnez

Créer pour ouvrir l’Assistant nouvelle stratégie anti-programme malveillant.

Créer pour ouvrir l’Assistant nouvelle stratégie anti-programme malveillant.Sur la page Nommer votre stratégie, configurez les paramètres suivants :

- Nom Entrez un nom unique et descriptif pour la stratégie.

- Description Entrez une description facultative pour la stratégie.

Lorsque vous avez terminé dans la page Nommer votre stratégie , sélectionnez Suivant.

Dans la page Utilisateurs et domaines , identifiez les destinataires internes auxquels la stratégie s’applique (conditions de destinataire) :

Utilisateurs : boîtes aux lettres, utilisateurs de messagerie ou contacts de messagerie spécifiés.

Groupes :

- Membres des groupes de distribution spécifiés ou des groupes de sécurité à extension messagerie (les groupes de distribution dynamiques ne sont pas pris en charge).

- Groupes Microsoft 365 spécifiée

Domaines : tous les destinataires du organization avec un adresse e-mail principale dans le domaine accepté spécifié.

Conseil

Les sous-domaines sont automatiquement inclus, sauf si vous les excluez spécifiquement. Par exemple, une stratégie qui inclut contoso.com inclut également marketing.contoso.com, sauf si vous excluez marketing.contoso.com.

Cliquez dans la zone appropriée, commencez à taper une valeur et sélectionnez la valeur souhaitée dans les résultats. Répétez cette opération autant de fois que nécessaire. Pour supprimer une valeur existante, sélectionnez

en regard de la valeur.

en regard de la valeur.Pour les utilisateurs ou les groupes, vous pouvez utiliser la plupart des identificateurs (nom, nom d’affichage, alias, adresse e-mail, nom de compte, etc.), mais le nom d'affichage correspondant apparaît dans les résultats. Pour les utilisateurs ou les groupes, entrez un astérisque (*) pour afficher toutes les valeurs disponibles.

Vous ne pouvez utiliser une condition qu’une seule fois, mais la condition peut contenir plusieurs valeurs :

Plusieurs valeurs de la même condition utilisent la logique OR (par exemple, <recipient1> ou <recipient2>). Si le destinataire correspond à l’une des valeurs spécifiées, la stratégie leur est appliquée.

Différents types de conditions utilisent la logique AND. Le destinataire doit correspondre à toutes les conditions spécifiées pour que la stratégie s’applique à lui. Par exemple, vous configurez une condition avec les valeurs suivantes :

- Utilisateurs:

romain@contoso.com - Groupes : Cadres supérieurs

La stratégie s’applique uniquement s’il

romain@contoso.comest également membre du groupe Cadres. Sinon, la politique ne lui est pas appliquée.- Utilisateurs:

Exclure ces utilisateurs, groupes et domaines : pour ajouter des exceptions pour les destinataires internes auxquels la stratégie s’applique (exceptions pour les destinataires), sélectionnez cette option et configurez les exceptions.

Vous ne pouvez utiliser une exception qu’une seule fois, mais l’exception peut contenir plusieurs valeurs :

- Plusieurs valeurs de la même exception utilisent la logique OR (par exemple, <recipient1> ou <recipient2>). Si le destinataire correspond à l’une des valeurs spécifiées, la stratégie ne leur est pas appliquée.

- Différents types d’exceptions utilisent la logique OR (par exemple, <recipient1> ou <membre de group1> ou <membre de domaine1>). Si le destinataire correspond à l’une des valeurs d’exception spécifiées, la stratégie ne leur est pas appliquée.

Lorsque vous avez terminé sur la page Utilisateurs et domaines , sélectionnez Suivant.

Dans la page Paramètres de protection , configurez les paramètres suivants :

Section Paramètres de protection :

Activer le filtre de pièces jointes courantes : si vous sélectionnez cette option, les messages contenant les pièces jointes spécifiées sont traités comme des programmes malveillants et sont automatiquement mis en quarantaine. Vous pouvez modifier la liste en cliquant sur Personnaliser les types de fichiers et en sélectionnant ou désélectionnant les valeurs de la liste.

Pour connaître les valeurs par défaut et disponibles, consultez Filtre de pièces jointes courantes dans les stratégies anti-programme malveillant.

Lorsque ces types sont trouvés : Sélectionnez l’une des valeurs suivantes :

- Rejeter le message avec un rapport de non-remise (NDR) (il s’agit de la valeur par défaut)

- Mettre en quarantaine le message

Activer le vidage automatique de zéro heure pour les programmes malveillants : si vous sélectionnez cette option, ZAP met en quarantaine les messages malveillants qui ont déjà été remis. Pour plus d’informations, consultez Vidage automatique zero-hour (ZAP) pour les programmes malveillants.

Stratégie de mise en quarantaine : sélectionnez la stratégie de mise en quarantaine qui s’applique aux messages mis en quarantaine en tant que programmes malveillants. Par défaut, la stratégie de quarantaine nommée AdminOnlyAccessPolicy est utilisée pour les détections de programmes malveillants. Pour plus d’informations sur cette stratégie de mise en quarantaine, consultez Anatomie d’une stratégie de mise en quarantaine.

Conseil

Les notifications de mise en quarantaine sont désactivées dans la stratégie nommée AdminOnlyAccessPolicy. Pour informer les destinataires dont les messages sont mis en quarantaine en tant que programmes malveillants, créez ou utilisez une stratégie de mise en quarantaine existante dans laquelle les notifications de mise en quarantaine sont activées. Pour obtenir des instructions, consultez Créer des stratégies de mise en quarantaine dans le portail Microsoft Defender.

Les utilisateurs ne peuvent pas publier leurs propres messages qui ont été mis en quarantaine en tant que programmes malveillants par des stratégies anti-programme malveillant, quelle que soit la façon dont la stratégie de quarantaine est configurée. Si la stratégie permet aux utilisateurs de publier leurs propres messages mis en quarantaine, les utilisateurs sont autorisés à demander la publication de leurs messages de programmes malveillants mis en quarantaine.

Section Notifications :

Administration section notifications : sélectionnez aucune, une ou les deux options suivantes :

- Informer un administrateur des messages non remis provenant d’expéditeurs internes : si vous sélectionnez cette option, entrez une adresse e-mail de destinataire dans la zone Administration’adresse e-mail qui s’affiche.

- Informer un administrateur des messages non remis provenant d’expéditeurs externes : si vous sélectionnez cette option, entrez une adresse e-mail de destinataire dans la zone Administration’adresse e-mail qui s’affiche.

Conseil

Les notifications de l’administration sont envoyées uniquement pour les pièces jointes classées comme programmes malveillants.

La stratégie de mise en quarantaine affectée à la stratégie anti-programme malveillant détermine si les destinataires reçoivent Notifications par e-mail pour les messages mis en quarantaine en tant que programmes malveillants.

Section Personnaliser les notifications : utilisez les paramètres de cette section pour personnaliser les propriétés de message utilisées pour les notifications d’administrateur.

Utiliser le texte de notification personnalisé : si vous sélectionnez cette option, utilisez les zones Nom de partir et Adresse de départ qui s’affichent pour spécifier le nom et l’adresse e-mail de l’expéditeur pour les messages de notification de l’administrateur.

Section Personnaliser les notifications pour les messages des expéditeurs internes : si vous avez précédemment sélectionné Notifier un administrateur en cas de messages non remis provenant d’expéditeurs internes, utilisez les zones Objet et Message qui s’affichent dans cette section pour spécifier l’objet et le corps du message des messages de notification d’administrateur.

Section Personnaliser les notifications pour les messages provenant d’expéditeurs externes : si vous avez précédemment sélectionné Notifier un administrateur en cas de messages non remis provenant d’expéditeurs externes, utilisez les zones Objet et Message qui s’affichent dans cette section pour spécifier l’objet et le corps du message des messages de notification d’administrateur.

Lorsque vous avez terminé d’accéder à la page Paramètres de protection , sélectionnez Suivant.

Dans la page Révision , passez en revue vos paramètres. Vous pouvez sélectionner Modifier dans chaque section pour modifier les paramètres de la section. Vous pouvez également sélectionner Précédent ou la page spécifique dans l’Assistant.

Lorsque vous avez terminé d’accéder à la page Révision, sélectionnez Envoyer.

Dans la page Création d’une nouvelle stratégie anti-programme malveillant , vous pouvez sélectionner les liens pour afficher la stratégie, afficher les stratégies anti-programme malveillant et en savoir plus sur les stratégies anti-programme malveillant.

Lorsque vous avez terminé dans la page Création d’une stratégie anti-programme malveillant , sélectionnez Terminé.

De retour sur la page Anti-malware , la nouvelle stratégie est listée.

Utiliser le portail Microsoft Defender pour afficher les détails de la stratégie anti-programme malveillant

Dans le portail Microsoft Defender à l’adresse https://security.microsoft.com, accédez à Email & Stratégies de collaboration>& Règles> Stratégies contre lesmenaces>Anti-programme malveillant dans la section Stratégies. Ou, pour accéder directement à la page Anti-malware , utilisez https://security.microsoft.com/antimalwarev2.

Dans la page Anti-malware , les propriétés suivantes s’affichent dans la liste des stratégies anti-programme malveillant :

- Name

-

État : Les valeurs sont les suivantes :

- Toujours activé pour la stratégie anti-programme malveillant par défaut.

- Activé ou Désactivé pour les autres stratégies anti-programme malveillant.

- Priorité : pour plus d’informations, consultez la section Définir la priorité des stratégies anti-programme malveillant personnalisées .

Pour modifier la liste des stratégies de l’espacement normal à l’espacement compact, sélectionnez ![]() Modifier l’espacement de liste en compact ou normal, puis sélectionnez

Modifier l’espacement de liste en compact ou normal, puis sélectionnez ![]() Liste compacte.

Liste compacte.

Utilisez la ![]() zone De recherche et une valeur correspondante pour rechercher des stratégies anti-programme malveillant spécifiques.

zone De recherche et une valeur correspondante pour rechercher des stratégies anti-programme malveillant spécifiques.

Utilisez ![]() Exporter pour exporter la liste des stratégies vers un fichier CSV.

Exporter pour exporter la liste des stratégies vers un fichier CSV.

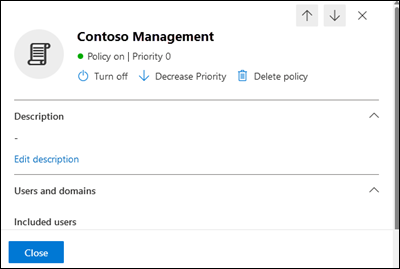

Sélectionnez une stratégie en cliquant n’importe où dans la ligne autre que la zone case activée en regard du nom pour ouvrir le menu volant des détails de la stratégie.

Conseil

Pour afficher des détails sur les autres stratégies anti-programme malveillant sans quitter le menu volant des détails, utilisez  l’élément Précédent et l’élément suivant en haut du menu volant.

l’élément Précédent et l’élément suivant en haut du menu volant.

Utiliser le portail Microsoft Defender pour prendre des mesures sur les stratégies anti-programme malveillant

Dans le portail Microsoft Defender à l’adresse https://security.microsoft.com, accédez à Email & Stratégies de collaboration>& Règles> Stratégies contre lesmenaces>Anti-programme malveillant dans la section Stratégies. Pour accéder directement à la page Anti-malware , utilisez https://security.microsoft.com/antimalwarev2.

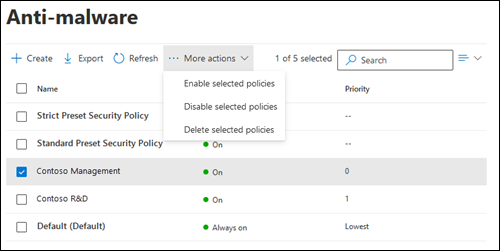

Dans la page Anti-malware , sélectionnez la stratégie anti-programme malveillant à l’aide de l’une des méthodes suivantes :

Sélectionnez la stratégie dans la liste en sélectionnant la zone case activée en regard du nom. Les actions suivantes sont disponibles dans la

liste déroulante Autres actions qui s’affiche :

liste déroulante Autres actions qui s’affiche :- Activez les stratégies sélectionnées.

- Désactivez les stratégies sélectionnées.

- Supprimer les stratégies sélectionnées.

Sélectionnez la stratégie dans la liste en cliquant n’importe où dans la ligne autre que la zone case activée en regard du nom. Certaines ou toutes les actions suivantes sont disponibles dans le menu volant de détails qui s’ouvre :

- Modifiez les paramètres de stratégie en cliquant sur Modifier dans chaque section (stratégies personnalisées ou stratégie par défaut)

-

Activer ou

Activer ou  désactiver (stratégies personnalisées uniquement)

désactiver (stratégies personnalisées uniquement) -

Augmenter la priorité ou

Augmenter la priorité ou  Diminuer la priorité (stratégies personnalisées uniquement)

Diminuer la priorité (stratégies personnalisées uniquement) -

Supprimer la stratégie (stratégies personnalisées uniquement)

Supprimer la stratégie (stratégies personnalisées uniquement)

Les actions sont décrites dans les sous-sections suivantes.

Utiliser le portail Microsoft Defender pour modifier les stratégies anti-programme malveillant

Après avoir sélectionné la stratégie anti-programme malveillant par défaut ou une stratégie personnalisée en cliquant n’importe où dans la ligne autre que la zone case activée en regard du nom, les paramètres de stratégie sont affichés dans le menu volant de détails qui s’ouvre. Sélectionnez Modifier dans chaque section pour modifier les paramètres de la section. Pour plus d’informations sur les paramètres, consultez la section Créer des stratégies anti-programme malveillant plus haut dans cet article.

Pour la stratégie par défaut, vous ne pouvez pas modifier le nom de la stratégie et il n’existe aucun filtre de destinataire à configurer (la stratégie s’applique à tous les destinataires). Toutefois, vous pouvez modifier tous les autres paramètres de la stratégie.

Pour les stratégies anti-programme malveillant nommées Standard Stratégie de sécurité prédéfinie et Stratégie de sécurité prédéfinie stricte associées aux stratégies de sécurité prédéfinies, vous ne pouvez pas modifier les paramètres de stratégie dans le menu volant des détails. Au lieu de cela, vous sélectionnez ![]() Afficher les stratégies de sécurité prédéfinies dans le menu volant de détails pour accéder à la page Stratégies de sécurité prédéfinies à l’adresse https://security.microsoft.com/presetSecurityPolicies afin de modifier les stratégies de sécurité prédéfinies.

Afficher les stratégies de sécurité prédéfinies dans le menu volant de détails pour accéder à la page Stratégies de sécurité prédéfinies à l’adresse https://security.microsoft.com/presetSecurityPolicies afin de modifier les stratégies de sécurité prédéfinies.

Utiliser le portail Microsoft Defender pour activer ou désactiver des stratégies anti-programme malveillant personnalisées

Vous ne pouvez pas désactiver la stratégie anti-programme malveillant par défaut (elle est toujours activée).

Vous ne pouvez pas activer ou désactiver les stratégies anti-programme malveillant associées aux stratégies de sécurité prédéfinies Standard et Strict. Vous activez ou désactivez les stratégies de sécurité prédéfinies Standard ou Strict dans la page Stratégies de sécurité prédéfinies à l’adresse https://security.microsoft.com/presetSecurityPolicies.

Après avoir sélectionné une stratégie anti-programme malveillant personnalisée activée (la valeur État est Activé), utilisez l’une des méthodes suivantes pour la désactiver :

-

Dans la page Anti-malware : sélectionnez

Autres actions>Désactiver les stratégies sélectionnées.

Autres actions>Désactiver les stratégies sélectionnées. -

Dans le menu volant de détails de la stratégie : sélectionnez

Désactiver en haut du menu volant.

Désactiver en haut du menu volant.

Après avoir sélectionné une stratégie anti-programme malveillant personnalisée désactivée (la valeur État est Désactivé), utilisez l’une des méthodes suivantes pour l’activer :

-

Dans la page Anti-malware : sélectionnez

Autres actions>Activer les stratégies sélectionnées.

Autres actions>Activer les stratégies sélectionnées. -

Dans le menu volant de détails de la stratégie : sélectionnez

Activer en haut du menu volant.

Activer en haut du menu volant.

Dans la page Anti-malware , la valeur État de la stratégie est maintenant Activé ou Désactivé.

Utiliser le portail Microsoft Defender pour définir la priorité des stratégies anti-programme malveillant personnalisées

Les stratégies anti-programme malveillant sont traitées dans l’ordre dans lequel elles sont affichées sur la page Anti-programme malveillant :

- La stratégie anti-programme malveillant nommée Strict Preset Security Policy associée à la stratégie de sécurité prédéfinie Strict est toujours appliquée en premier (si la stratégie de sécurité prédéfinie Strict est activée).

- La stratégie anti-programme malveillant nommée Standard stratégie de sécurité prédéfinie associée à la stratégie de sécurité prédéfinie Standard est toujours appliquée ensuite (si la stratégie de sécurité prédéfinie Standard est activée).

- Les stratégies anti-programme malveillant personnalisées sont ensuite appliquées dans l’ordre de priorité (si elles sont activées) :

- Une valeur de priorité inférieure indique une priorité plus élevée (0 est la plus élevée).

- Par défaut, une nouvelle stratégie est créée avec une priorité inférieure à la stratégie personnalisée la plus basse existante (la première est 0, la suivante est 1, etc.).

- Deux stratégies ne peuvent pas avoir la même valeur de priorité.

- La stratégie anti-programme malveillant par défaut a toujours la valeur de priorité La plus basse, et vous ne pouvez pas la modifier.

La protection contre les programmes malveillants s’arrête pour un destinataire après l’application de la première stratégie (stratégie de priorité la plus élevée pour ce destinataire). Pour plus d’informations, consultez Ordre et priorité de la protection des e-mails.

Après avoir sélectionné la stratégie anti-programme malveillant personnalisée en cliquant n’importe où dans la ligne autre que la zone case activée en regard du nom, vous pouvez augmenter ou diminuer la priorité de la stratégie dans le menu volant de détails qui s’ouvre :

- La stratégie personnalisée avec la valeur Priorité0 dans la page Anti-malware a l’action Réduire la

priorité en haut du menu volant des détails.

priorité en haut du menu volant des détails. - La stratégie personnalisée avec la priorité la plus basse (valeur de priorité la plus élevée, par exemple, 3) a l’action Augmenter la

priorité en haut du menu volant détails.

priorité en haut du menu volant détails. - Si vous avez trois stratégies ou plus, les stratégies entre la priorité 0 et la priorité la plus basse ont à la fois les actions Augmenter la

priorité et Diminuer la

priorité et Diminuer la  priorité en haut du menu volant des détails.

priorité en haut du menu volant des détails.

Lorsque vous avez terminé dans le menu volant détails de la stratégie, sélectionnez Fermer.

De retour dans la page Anti-malware , l’ordre de la stratégie dans la liste correspond à la valeur De priorité mise à jour.

Utiliser le portail Microsoft Defender pour supprimer les stratégies anti-programme malveillant personnalisées

Vous ne pouvez pas supprimer la stratégie anti-programme malveillant par défaut ou les stratégies anti-programme malveillant nommées Standard Stratégie de sécurité prédéfinie et Stratégie de sécurité prédéfinie stricte associées aux stratégies de sécurité prédéfinies.

Après avoir sélectionné la stratégie anti-programme malveillant personnalisée, utilisez l’une des méthodes suivantes pour la supprimer :

-

Dans la page Anti-malware : sélectionnez

Autres actions>Supprimer les stratégies sélectionnées.

Autres actions>Supprimer les stratégies sélectionnées. -

Dans le menu volant de détails de la stratégie : sélectionnez

Supprimer la stratégie en haut du menu volant.

Supprimer la stratégie en haut du menu volant.

Sélectionnez Oui dans la boîte de dialogue d’avertissement qui s’ouvre.

Dans la page Anti-malware , la stratégie supprimée n’est plus répertoriée.

Utiliser Exchange Online PowerShell ou EOP PowerShell autonome pour configurer des stratégies anti-programme malveillant

Dans PowerShell, les éléments de base d’une stratégie anti-programme malveillant sont les suivants :

- Stratégie de filtrage des programmes malveillants : spécifie la notification du destinataire, la notification de l’expéditeur et de l’administrateur, le ZAP et les paramètres de filtre des pièces jointes courantes.

- Règle de filtrage des programmes malveillants : spécifie les filtres de priorité et de destinataire (à qui la stratégie s’applique) pour une stratégie de filtre de programmes malveillants.

La différence entre ces deux éléments n’est pas évidente lorsque vous gérez des stratégies anti-programme malveillant dans le portail Microsoft Defender :

- Lorsque vous créez une stratégie anti-programme malveillant dans le portail Defender, vous créez en fait une règle de filtre de programmes malveillants et la stratégie de filtre de programmes malveillants associée en même temps en utilisant le même nom pour les deux.

- Lorsque vous modifiez une stratégie anti-programme malveillant dans le portail Defender, les paramètres liés au nom, à la priorité, activés ou désactivés et aux filtres de destinataires modifient la règle de filtre de programmes malveillants. D’autres paramètres (notification du destinataire, notification de l’expéditeur et de l’administrateur, ZAP et filtre de pièces jointes communes) modifient la stratégie de filtre de programmes malveillants associée.

- Lorsque vous supprimez une stratégie anti-programme malveillant du portail Defender, la règle de filtrage des programmes malveillants et la stratégie de filtre de programmes malveillants associée sont supprimées en même temps.

Dans Exchange Online PowerShell ou EOP PowerShell autonome, la différence entre les stratégies de filtrage des programmes malveillants et les règles de filtrage des programmes malveillants est évidente. Vous gérez les stratégies de filtrage des programmes malveillants à l’aide des applets de commande *-MalwareFilterPolicy , et vous gérez les règles de filtrage des programmes malveillants à l’aide des applets de commande *-MalwareFilterRule .

- Dans PowerShell, vous créez d’abord la stratégie de filtre de programmes malveillants, puis vous créez la règle de filtre de programmes malveillants qui identifie la stratégie à laquelle la règle s’applique.

- Dans PowerShell, vous modifiez les paramètres de la stratégie de filtrage des programmes malveillants et de la règle de filtrage des programmes malveillants séparément.

- Lorsque vous supprimez une stratégie de filtre de programmes malveillants de PowerShell, la règle de filtre de programmes malveillants correspondante n’est pas automatiquement supprimée, et inversement.

Utiliser PowerShell pour créer des stratégies anti-programme malveillant

La création d’une stratégie anti-programme malveillant dans PowerShell est un processus en deux étapes :

- Créer la stratégie de filtrage des programmes malveillants.

- Créer la règle de filtrage des programmes malveillants qui détermine la stratégie de filtrage des programmes malveillants qui s'applique la règle.

Remarques :

- Vous pouvez créer une nouvelle règle de filtrage des programmes malveillants et lui attribuer une stratégie de filtrage des programmes malveillants existante et non associée. Une règle de filtrage de programme malveillant ne peut pas être associée à plusieurs stratégies de filtrage de programmes malveillants.

- Il existe deux paramètres que vous pouvez configurer sur les nouvelles stratégies anti-programme malveillant dans PowerShell qui ne sont pas disponibles dans le portail Microsoft Defender tant que vous n’avez pas créé la stratégie :

- Créez la nouvelle politique comme étant désactivée (Activé

$falsesur le cmdlet New-MalwareFilterRule). - Définissez la priorité de la stratégie lors de la création (Priorité<Nombre>) sur le cmdlet New-MalwareFilterRule).

- Créez la nouvelle politique comme étant désactivée (Activé

- Une nouvelle stratégie de filtre de programmes malveillants que vous créez dans PowerShell n’est pas visible dans le portail Microsoft Defender tant que vous n’affectez pas la stratégie à une règle de filtre de programmes malveillants.

Étape 1 : utiliser PowerShell pour créer une stratégie de filtrage du courrier indésirable

Pour créer une stratégie de filtrage des programmes malveillants, utilisez la syntaxe suivante :

New-MalwareFilterPolicy -Name "<PolicyName>" [-AdminDisplayName "<OptionalComments>"] [-EnableFileFilter <$true | $false>] [-FileTypeAction <Reject | Quarantine>] [-FileTypes FileType1,FileType2,...FileTypeN] [-CustomNotifications <$true | $false>] [<Inbound notification options>] [<Outbound notification options>] [-QuarantineTag <QuarantineTagName>]

Cet exemple crée une nouvelle stratégie de filtrage des programmes malveillants nommée Stratégie de filtrage des programmes malveillants Contoso avec les paramètres suivants :

- Avertir admin@contoso.com quand un programme malveillant est détecté dans un message provenant d’un expéditeur interne.

- Le filtre de pièces jointes courantes est activé (

-EnableFileFilter $true) et la liste par défaut des types de fichiers est utilisée (nous n’utilisons pas le paramètre FileTypes ). - Les messages détectés par le filtre de pièces jointes courantes sont rejetés avec une remise (nous n’utilisons pas le paramètre FileTypeAction et la valeur par défaut est

Reject). - La stratégie de mise en quarantaine par défaut pour les détections de programmes malveillants est utilisée (nous n’utilisons pas le paramètre QuarantineTag ).

New-MalwareFilterPolicy -Name "Contoso Malware Filter Policy" -EnableFileFilter $true -EnableInternalSenderAdminNotifications $true -InternalSenderAdminAddress admin@contoso.com

Pour obtenir des informations détaillées sur la syntaxe et les paramètres, consultez la rubrique New-MalwareFilterPolicy.

Étape 2 : utiliser PowerShell pour créer une règle de filtrage de programme malveillant

Pour créer une règle de filtrage des programmes malveillants, utilisez la syntaxe suivante :

New-MalwareFilterRule -Name "<RuleName>" -MalwareFilterPolicy "<PolicyName>" <Recipient filters> [<Recipient filter exceptions>] [-Comments "<OptionalComments>"]

Cet exemple crée une règle de filtrage des programmes malveillants nommée Destinataires Contoso avec les paramètres suivants :

- La stratégie de filtrage des programmes malveillants nommée Stratégie de filtrage des programmes malveillants Contoso est associée à la règle.

- La règle s'applique aux destinataires dans le domaine contoso.com.

New-MalwareFilterRule -Name "Contoso Recipients" -MalwareFilterPolicy "Contoso Malware Filter Policy" -RecipientDomainIs contoso.com

Pour obtenir des informations détaillées sur la syntaxe et les paramètres, consultez la rubrique New-MalwareFilterRule.

Utiliser PowerShell pour afficher les stratégies de filtre de programmes malveillants

Pour renvoyer une liste récapitulative des stratégies de filtrage des programmes malveillants, exécutez la commande suivante :

Get-MalwareFilterPolicy

Pour retourner des informations détaillées sur une stratégie de filtre de programmes malveillants spécifique, utilisez la syntaxe suivante :

Get-MalwareFilterPolicy -Identity "<PolicyName>" | Format-List [<Specific properties to view>]

Cet exemple renvoie toutes les valeurs de propriété pour la stratégie de filtrage des programmes malveillants nommée Executives.

Get-MalwareFilterPolicy -Identity "Executives" | Format-List

Cet exemple renvoie uniquement les propriétés spécifiées pour la même stratégie.

Get-MalwareFilterPolicy -Identity "Executives" | Format-List Action,AdminDisplayName,CustomNotifications,Enable*Notifications

Pour obtenir des informations détaillées sur la syntaxe et les paramètres, consultez la rubrique Get-MalwareFilterPolicy.

Utiliser PowerShell pour afficher les règles de filtrage des programmes malveillants

Pour renvoyer une liste récapitulative des règles de filtrage des programmes malveillants, exécutez la commande suivante :

Get-MalwareFilterRule

Pour filtrer la liste par règles activées ou désactivées, exécutez les commandes suivantes :

Get-MalwareFilterRule -State Disabled

Get-MalwareFilterRule -State Enabled

Pour renvoyer des informations détaillées sur une règle spécifique de filtrage des programmes malveillants spécifique, utilisez la syntaxe suivante :

Get-MalwareFilterRule -Identity "<RuleName>" | Format-List [<Specific properties to view>]

Cet exemple renvoie toutes les valeurs de propriété pour la règle de filtrage des programmes malveillants nommée Executives.

Get-MalwareFilterRule -Identity "Executives" | Format-List

Cet exemple renvoie uniquement les propriétés spécifiées pour la même règle.

Get-MalwareFilterRule -Identity "Executives" | Format-List Name,Priority,State,MalwareFilterPolicy,*Is,*SentTo,*MemberOf

Pour obtenir des informations détaillées sur la syntaxe et les paramètres, consultez la rubrique Get-MalwareFilterRule.

Utiliser PowerShell pour modifier les stratégies de filtre de programmes malveillants

En dehors des éléments suivants, les mêmes paramètres sont disponibles lorsque vous modifiez une stratégie de filtre de programmes malveillants dans PowerShell que lorsque vous créez la stratégie comme décrit dans la section Étape 1 : Utiliser PowerShell pour créer une stratégie de filtre de programmes malveillants plus haut dans cet article.

- Le commutateur MakeDefault qui transforme la stratégie spécifiée en stratégie par défaut (appliquée à tout le monde, priorité la plus basse non modifiable et vous ne pouvez pas la supprimer) n’est disponible que lorsque vous modifiez une stratégie de filtre de programmes malveillants dans PowerShell.

- Vous ne pouvez pas renommer une stratégie de filtre de programmes malveillants (l’applet de commande Set-MalwareFilterPolicy n’a aucun paramètre Name ). Lorsque vous renommez une stratégie anti-programme malveillant dans le portail Microsoft Defender, vous renommez uniquement la règle de filtrage des programmes malveillants.

Pour modifier une stratégie de filtrage des programmes malveillants, utilisez la syntaxe suivante :

Set-MalwareFilterPolicy -Identity "<PolicyName>" <Settings>

Pour obtenir des informations détaillées sur la syntaxe et les paramètres, consultez la rubrique Set-MalwareFilterPolicy.

Conseil

Pour obtenir des instructions détaillées sur la spécification de la stratégie de mise en quarantaine à utiliser dans une stratégie de filtre de programmes malveillants, consultez Utiliser PowerShell pour spécifier la stratégie de quarantaine dans les stratégies anti-programme malveillant.

Utiliser PowerShell pour modifier les règles de filtrage des programmes malveillants

Le seul paramètre qui n’est pas disponible lorsque vous modifiez une règle de filtre de programmes malveillants dans PowerShell est le paramètre Enabled qui vous permet de créer une règle désactivée. Pour activer ou désactiver les règles de filtre de programmes malveillants existantes, consultez la section suivante.

Sinon, aucun paramètre supplémentaire n’est disponible lorsque vous modifiez une règle de filtre de programmes malveillants dans PowerShell. Les mêmes paramètres sont disponibles lorsque vous créez une règle, comme décrit dans la section Étape 2 : Utiliser PowerShell pour créer une règle de filtre de programmes malveillants plus haut dans cet article.

Pour modifier une règle de filtrage des programmes malveillants, utilisez la syntaxe suivante :

Set-MalwareFilterRule -Identity "<RuleName>" <Settings>

Pour obtenir des informations détaillées sur la syntaxe et les paramètres, consultez la rubrique Set-MalwareFilterRule.

Utiliser PowerShell pour activer ou désactiver les règles de filtrage des programmes malveillants

L’activation ou la désactivation d’une règle de filtrage des programmes malveillants dans PowerShell active ou désactive l’ensemble de la stratégie anti-programme malveillant (la règle de filtrage des programmes malveillants et la stratégie de filtre de programmes malveillants attribuée). Vous ne pouvez pas activer ou désactiver la stratégie anti-programme malveillant par défaut (elle est toujours appliquée à tous les destinataires).

Pour activer ou désactiver une règle de filtre de programmes malveillants dans PowerShell, utilisez la syntaxe suivante :

<Enable-MalwareFilterRule | Disable-MalwareFilterRule> -Identity "<RuleName>"

Cet exemple désactive la règle de filtrage des programmes malveillants nommée Marketing Department.

Disable-MalwareFilterRule -Identity "Marketing Department"

Cet exemple montre comment activer la même règle.

Enable-MalwareFilterRule -Identity "Marketing Department"

Pour obtenir des informations détaillées sur la syntaxe et les paramètres, voir Enable-MalwareFilterRule et Disable-MalwareFilterRule.

Utiliser PowerShell pour définir la priorité des règles de filtrage des programmes malveillants

La valeur 0 est la priorité la plus élevée que vous pouvez définir sur une règle. La valeur la plus basse que vous pouvez définir dépend du nombre de règles. Par exemple, si vous avez cinq règles, vous pouvez utiliser les valeurs de priorité 0 à 4. Tout changement de priorité d’une règle existante peut avoir un effet en cascade sur les autres règles. Par exemple, si vous avez cinq règles personnalisées (priorités de 0 à 4) et que vous modifiez la priorité d'une règle sur 2, la règle existante de priorité 2 passe en priorité 3, et la règle de priorité 3 passe en priorité 4.

Pour définir la priorité d’une règle de filtre de programmes malveillants dans PowerShell, utilisez la syntaxe suivante :

Set-MalwareFilterRule -Identity "<RuleName>" -Priority <Number>

Cet exemple définit la priorité de la règle nommée Marketing Department sur 2. Toutes les règles existantes dont la priorité est inférieure ou égale à 2 sont diminuées d'une unité (leurs numéros de priorité sont augmentés de 1).

Set-MalwareFilterRule -Identity "Marketing Department" -Priority 2

Conseil

Pour définir la priorité d’une nouvelle règle lorsque vous la créez, utilisez plutôt le paramètre Priority sur l’applet de commande New-MalwareFilterRule .

La stratégie de filtrage des programmes malveillants par défaut n’a pas de règle de filtre de programmes malveillants correspondante, et elle a toujours la valeur de priorité non modifiable La plus basse.

Utiliser PowerShell pour supprimer les stratégies de filtre de programmes malveillants

Lorsque vous utilisez PowerShell pour supprimer une stratégie de filtre de programmes malveillants, la règle de filtre de programmes malveillants correspondante n’est pas supprimée.

Pour supprimer une stratégie de filtre de programmes malveillants dans PowerShell, utilisez la syntaxe suivante :

Remove-MalwareFilterPolicy -Identity "<PolicyName>"

Cet exemple supprime la stratégie de filtrage des programmes malveillants nommée Marketing Department.

Remove-MalwareFilterPolicy -Identity "Marketing Department"

Pour obtenir des informations détaillées sur la syntaxe et les paramètres, consultez la rubrique Remove-MalwareFilterPolicy.

Utiliser PowerShell pour supprimer les règles de filtrage des programmes malveillants

Lorsque vous utilisez PowerShell pour supprimer une règle de filtre de programmes malveillants, la stratégie de filtre de programmes malveillants correspondante n’est pas supprimée.

Pour supprimer une règle de filtre de programmes malveillants dans PowerShell, utilisez la syntaxe suivante :

Remove-MalwareFilterRule -Identity "<PolicyName>"

Cet exemple supprime la règle de filtre de programmes malveillants nommée Service marketing.

Remove-MalwareFilterRule -Identity "Marketing Department"

Pour obtenir des informations détaillées sur la syntaxe et les paramètres, consultez la rubrique Remove-MalwareFilterRule.

Comment savoir si ces procédures ont fonctionné ?

Utiliser le fichier EICAR.TXT pour vérifier vos paramètres de stratégie anti-programme malveillant

Importante

Le fichier EICAR.TXT n'est pas un virus. L’Institut européen de recherche sur les antivirus informatiques (EICAR) a développé ce fichier pour tester en toute sécurité des solutions antivirus.

Ouvrez le Bloc-notes et collez le texte suivant dans un fichier vide :

X5O!P%@AP[4\PZX54(P^)7CC)7}$EICAR-STANDARD-ANTIVIRUS-TEST-FILE!$H+H*Assurez-vous que ces caractères sont le seul texte du fichier. La taille du fichier doit être de 68 octets.

Enregistrer le fichier en tant que EICAR.TXT

Dans votre programme antivirus de bureau, veillez à exclure les EICAR.TXT de l’analyse (sinon, le fichier sera mis en quarantaine).

Envoyez un e-mail contenant le fichier EICAR.TXT en tant que pièce jointe, à l’aide d’un client de messagerie qui ne bloque pas automatiquement le fichier et d’un service de messagerie qui ne bloque pas automatiquement le courrier indésirable sortant. Utilisez vos paramètres de stratégie anti-programme malveillant pour déterminer les scénarios suivants à tester :

- E-mail d’une boîte aux lettres interne à un destinataire interne.

- E-mail d’une boîte aux lettres interne à un destinataire externe.

- E-mail d’une boîte aux lettres externe vers un destinataire interne.

Vérifiez que le message a été mis en quarantaine et vérifiez les résultats de la notification administrateur en fonction de vos paramètres de stratégie anti-programme malveillant. Par exemple, l’adresse e-mail de l’administrateur que vous avez spécifiée est avertie pour les expéditeurs de messages internes ou externes, avec les messages de notification par défaut ou personnalisés.

Supprimez le fichier EICAR.TXT une fois le test terminé (afin que les autres utilisateurs ne soient pas inutilement alarmés par celui-ci).