Découvrez comment gérer la vulnérabilité Log4Shell dans Microsoft Defender pour point de terminaison

La vulnérabilité Log4Shell est une vulnérabilité d’exécution de code à distance (RCE) trouvée dans la bibliothèque de journalisation Apache Log4j 2. Apache Log4j 2 étant couramment utilisé par de nombreuses applications logicielles et services en ligne, il représente une situation complexe et à haut risque pour les entreprises du monde entier. Appelé « Log4Shell » (CVE-2021-44228, CVE-2021-45046), il introduit un nouveau vecteur d’attaque que les attaquants peuvent exploiter pour extraire des données et déployer des rançongiciels dans une organisation.

Remarque

Reportez-vous aux blogs Conseils pour la prévention, la détection et la chasse à l’exploitation de la vulnérabilité Log4j 2 etMicrosoft Security Response Center pour obtenir des conseils et des informations techniques sur les recommandations d’atténuation spécifiques aux vulnérabilités et aux produits pour protéger votre organisation.

Vue d’ensemble des fonctionnalités de découverte, de surveillance et d’atténuation

Defender Vulnerability Management vous fournit les fonctionnalités suivantes pour vous aider à identifier, surveiller et atténuer l’exposition de votre organisation à la vulnérabilité Log4Shell :

- Découverte : la détection des appareils exposés, à la fois les appareils intégrés à Microsoft Defender pour point de terminaison et les appareils qui ont été découverts mais qui ne sont pas encore intégrés, est basée sur des logiciels vulnérables et des fichiers vulnérables détectés sur le disque.

- Sensibilisation aux menaces : Vue consolidée pour évaluer l’exposition de votre organisation. Cette vue montre votre exposition au niveau de l’appareil et du logiciel, et permet d’accéder à des détails sur les fichiers vulnérables, comme la dernière fois qu’il a été vu, la dernière fois qu’il a été exécuté et la dernière fois qu’il a été exécuté avec des ports ouverts. Vous pouvez utiliser ces informations pour hiérarchiser vos actions de correction. L’affichage des données relatives aux appareils exposés dans le tableau de bord peut prendre jusqu’à 24 heures.

- Options d’atténuation : Appliquez des options d’atténuation pour réduire votre risque d’exposition.

- Repérage avancé : Utilisez la chasse avancée pour retourner les détails des fichiers log4j vulnérables identifiés sur le disque.

Remarque

Ces fonctionnalités sont prises en charge sur Windows 10 & Windows 11, Windows Server, Linux et macOS.

La prise en charge sur Linux nécessite Microsoft Defender pour point de terminaison client Linux version 101.52.57 (30.121092.15257.0) ou ultérieure.

La prise en charge sur macOS nécessite Microsoft Defender pour point de terminaison client macOS version 20.121111.15416.0 ou ultérieure.

Pour plus d’informations sur les versions prises en charge, consultez Plateformes et fonctionnalités de systèmes d’exploitation prises en charge.

Découverte des appareils exposés

Les fonctionnalités incorporées de gestion des vulnérabilités Defender, ainsi que l’activation de la détection Log4j, dans le portail Microsoft Defender, vous aideront à découvrir les appareils exposés à la vulnérabilité Log4Shell.

Les appareils intégrés sont évalués à l’aide des fonctionnalités intégrées de gestion des vulnérabilités defender existantes qui peuvent détecter des logiciels et des fichiers vulnérables.

Pour la détection sur les appareils découverts mais pas encore intégrés, la détection Log4j doit être activée. Cela lance des sondes de la même façon que la découverte d’appareils sonde activement votre réseau. La détection inclut plusieurs points de terminaison intégrés (appareils Windows 10+ et Windows Server 2019+) et uniquement la détection au sein des sous-réseaux pour détecter les appareils vulnérables et exposés à distance à CVE-2021-44228.

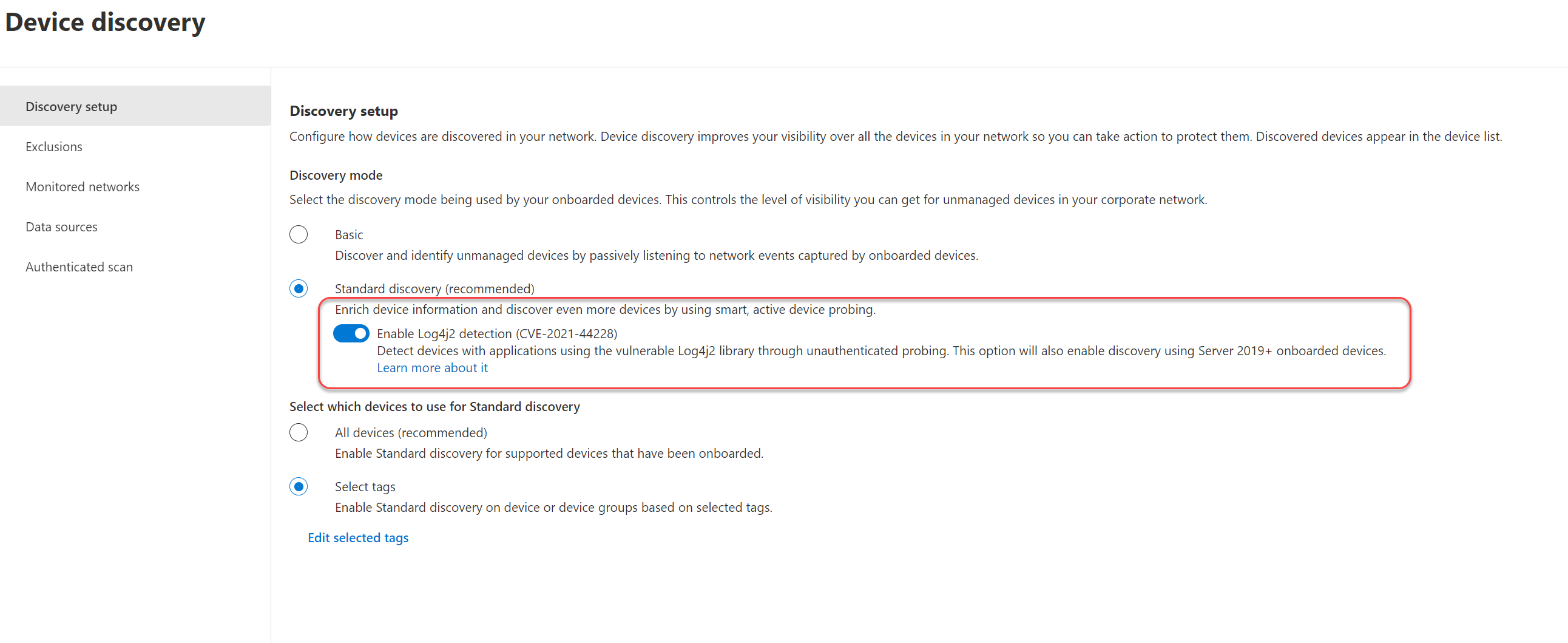

Pour activer la détection Log4 :

Accédez à Paramètres Découverte>>d’appareil Configuration de la découverte.

Sélectionnez Activer la détection Log4j2 (CVE-2021-44228) .

Sélectionnez Enregistrer.

L’exécution de ces sondes déclenche le flux Log4j standard sans provoquer d’impact nuisible sur l’appareil en cours de sondage ou sur le périphérique de détection. Le sondage lui-même est effectué en envoyant plusieurs requêtes HTTP aux appareils découverts, en ciblant les ports d’application web courants (par exemple, 80 8000 8080 443 8443) et les URL. La requête contient des en-têtes HTTP avec une charge utile JNDI qui déclenche une requête DNS à partir de la machine sondée.

Par exemple, User-Agent : ${jndi :dns ://192.168.1.3:5353/MDEDiscoveryUser-Agent} où 192.168.1.3 est l’adresse IP de la machine de détection.

Remarque

L’activation de la détection Log4j2 signifie également que les appareils intégrés utiliseront l’auto-détection pour détecter les vulnérabilités locales.

Détection des logiciels et des fichiers vulnérables

Defender Vulnerability Management fournit des couches de détection pour vous aider à découvrir :

Logiciels vulnérables : la découverte est basée sur les énumérations CPE (Common Platform Enumerations) des applications installées qui sont connues pour être vulnérables à l’exécution de code à distance Log4j.

Fichiers vulnérables : Les fichiers en mémoire et les fichiers du système de fichiers sont évalués. Ces fichiers peuvent être des fichiers jar Log4j-core avec la version vulnérable connue ou un fichier Uber-JAR qui contient une classe de recherche jndi vulnérable ou un fichier log4j-core vulnérable. Plus précisément, il :

- détermine si un fichier JAR contient un fichier Log4j vulnérable en examinant les fichiers JAR et en recherchant le fichier suivant : \META-INF\maven\org.apache.logging.log4j\log4j-core\pom.properties . Si ce fichier existe, la version de Log4j est lue et extraite.

- recherche le fichier JndiLookup.class dans le fichier JAR en recherchant les chemins d’accès qui contiennent la chaîne « /log4j/core/lookup/JndiLookup.class » : si le fichier JndiLookup.class existe, Defender Vulnerability Management détermine si ce fichier JAR contient un fichier Log4j avec la version définie dans pom.properties.

- recherche tous les fichiers JAR Log4j-core vulnérables incorporés dans un fichier JAR imbriqué en recherchant les chemins d’accès qui contiennent l’une de ces chaînes :

- lib/log4j-core-

- WEB-INF/lib/log4j-core-

- App-INF/lib/log4j-core-

Ce tableau décrit les plateformes et versions prises en charge par les fonctionnalités de recherche :

| Fonctionnalité | Type de fichier | Windows 10+, server2019+ |

Server 2012R2, server2016 |

Server 2008R2 | Linux + macOS |

|---|---|---|---|---|---|

| Rechercher en mémoire | Log4j-core | Oui | Oui[1] | - | Oui |

| Uber-JARs | Oui | Oui[1] | - | Oui | |

| Rechercher tous les fichiers sur le disque | Log4j-core | Oui | Oui[1] | Oui | - |

| Uber-JARs | Oui | Oui[1] | - | - |

(1) Les fonctionnalités sont disponibles lorsque KB5005292 est installé sur Windows Server 2012 R2 et 2016.

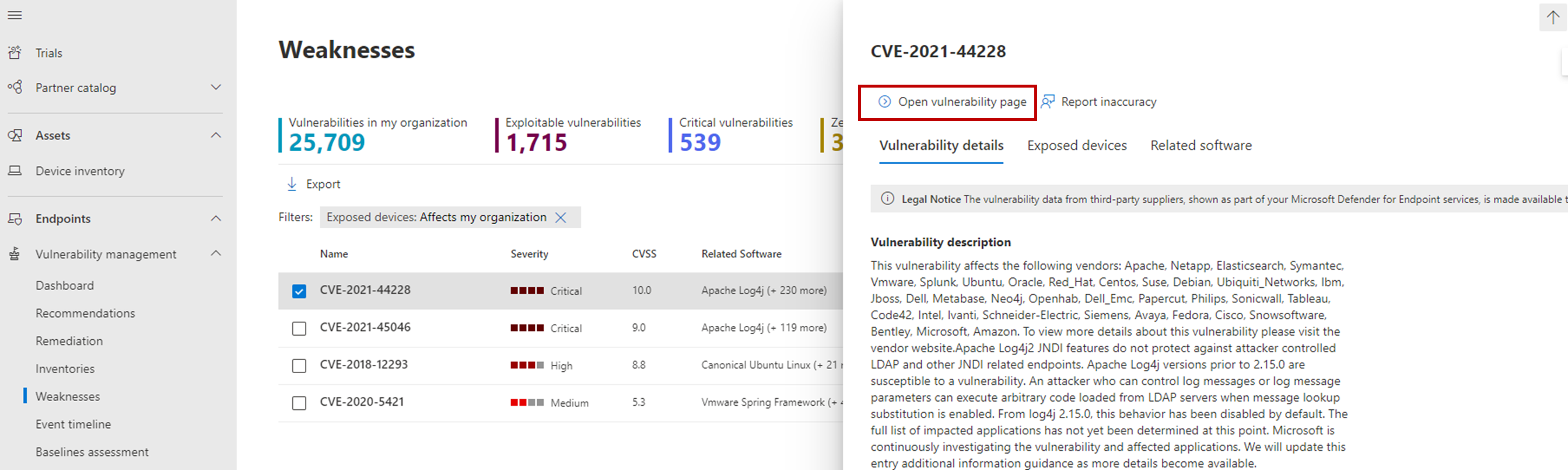

En savoir plus sur vos options d’exposition et d’atténuation Log4Shell

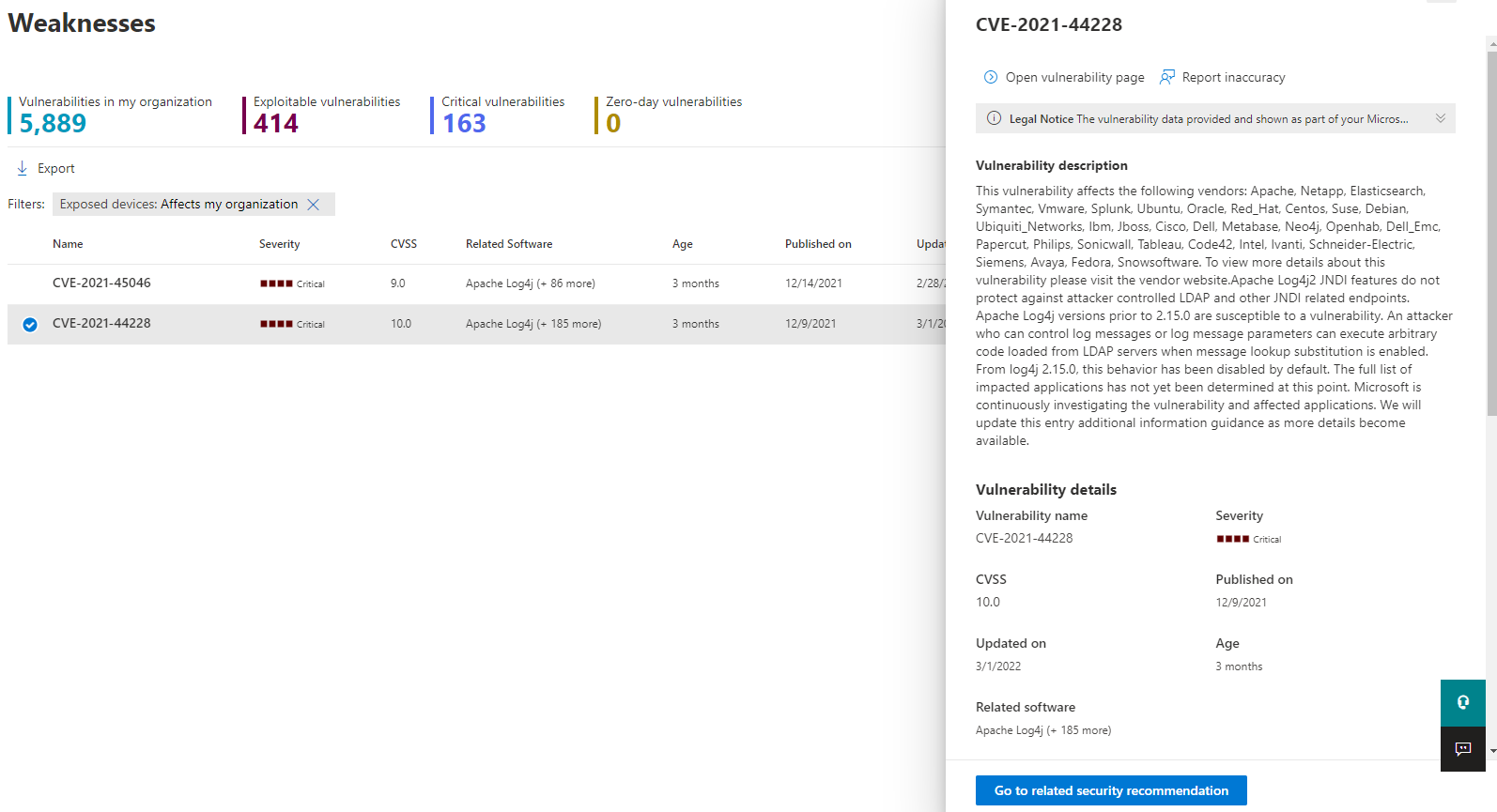

Dans le portail Microsoft Defender, accédez à Gestion des>vulnérabilités Faiblesses.

Sélectionnez CVE-2021-44228.

Sélectionnez Ouvrir la page de vulnérabilité.

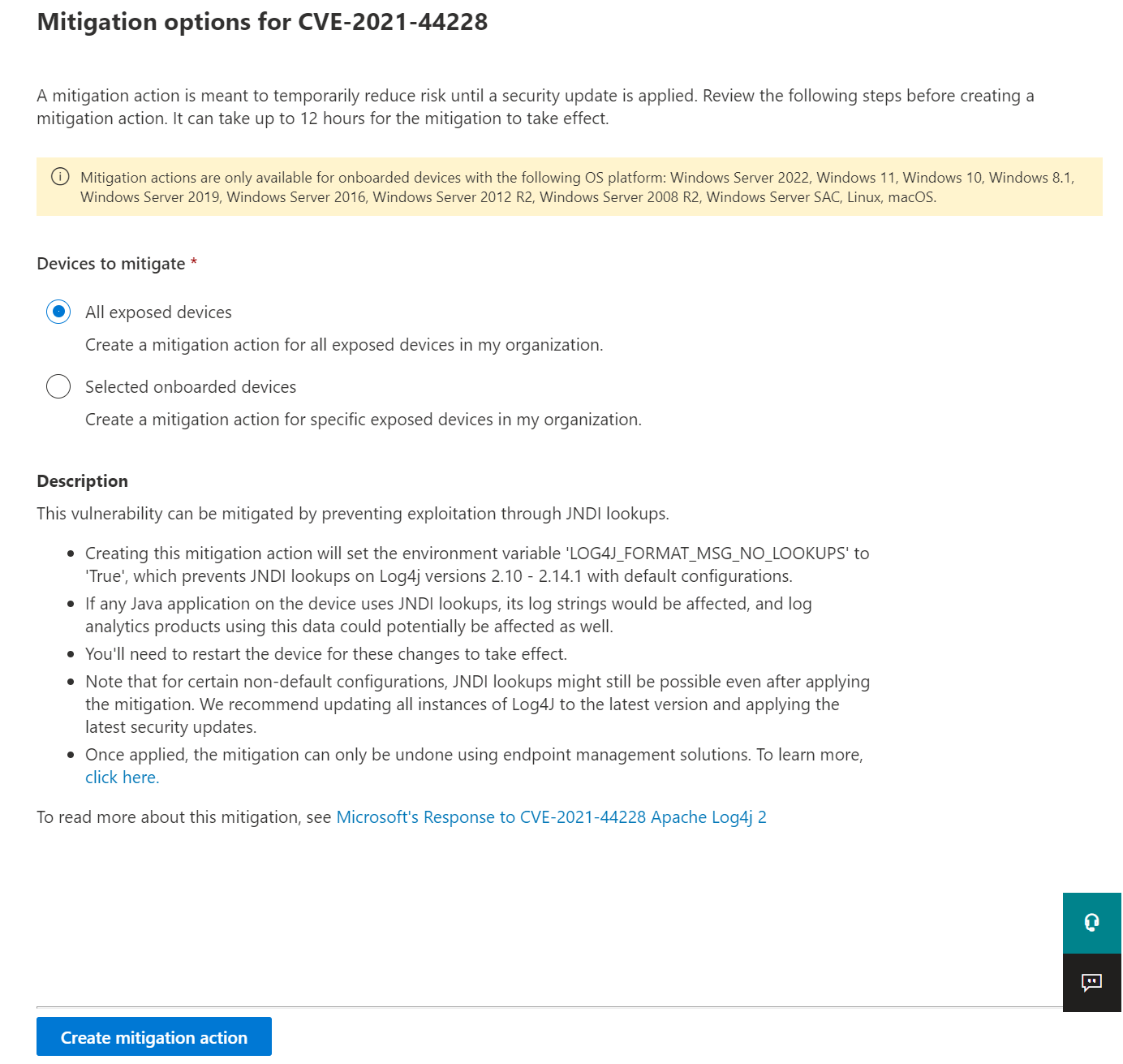

Atténuation des vulnérabilités Log4Shell

La vulnérabilité log4Shell peut être atténuée en empêchant les recherches JNDI sur les versions 2.10 à 2.14.1 de Log4j avec les configurations par défaut. Pour créer cette action d’atténuation, à partir du tableau de bord De sensibilisation aux menaces :

Sélectionnez Afficher les détails de la vulnérabilité.

Sélectionnez Options d’atténuation.

Vous pouvez choisir d’appliquer l’atténuation à tous les appareils exposés ou de sélectionner des appareils intégrés spécifiques. Pour terminer le processus et appliquer l’atténuation sur les appareils, sélectionnez Créer une action d’atténuation.

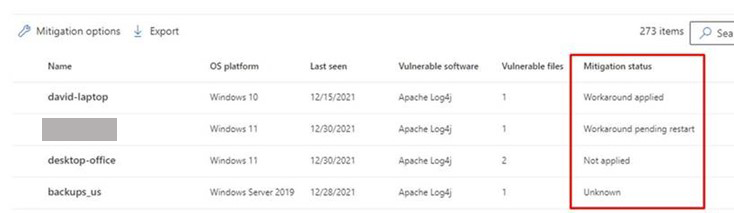

État de l’atténuation

L’état d’atténuation indique si l’atténuation de la solution de contournement pour désactiver les recherches JDNI a été appliquée à l’appareil. Vous pouvez afficher l’état d’atténuation de chaque appareil affecté dans les onglets Appareils exposés. Cela peut aider à hiérarchiser l’atténuation et/ou la mise à jour corrective des appareils en fonction de leur état d’atténuation.

Le tableau suivant répertorie les états d’atténuation potentiels :

| État de l’atténuation | Description |

|---|---|

| Solution de contournement appliquée |

Windows : la variable d’environnement LOG4J_FORMAT_MSG_NO_LOOKUPS a été observée avant le dernier redémarrage de l’appareil. Linux + macOS : tous les processus en cours d’exécution ont LOG4J_FORMAT_MSG_NO_LOOKUPS=true dans leurs variables d’environnement. |

| Solution de contournement en attente de redémarrage | La variable d’environnement LOG4J_FORMAT_MSG_NO_LOOKUPS est définie, mais aucun redémarrage suivant n’a été détecté. |

| Non appliqué |

Windows : la variable d’environnement LOG4J_FORMAT_MSG_NO_LOOKUPS n’a pas été observée. Linux + macOS : tous les processus en cours d’exécution n’ont pas LOG4J_FORMAT_MSG_NO_LOOKUPS=true dans leurs variables d’environnement, et l’action d’atténuation n’a pas été appliquée sur l’appareil. |

| Partiellement atténué | Linux + macOS : bien que l’action d’atténuation ait été appliquée sur l’appareil, tous les processus en cours d’exécution n’ont pas LOG4J_FORMAT_MSG_NO_LOOKUPS=true dans leurs variables d’environnement. |

| Non applicable | Appareils qui ont des fichiers vulnérables qui ne sont pas dans la plage de versions de l’atténuation. |

| Inconnu | L’état de l’atténuation n’a pas pu être déterminé pour l’instant. |

Remarque

L’état d’atténuation mis à jour d’un appareil peut prendre quelques heures.

Rétablissement des atténuations appliquées pour la vulnérabilité Log4Shell

Dans les cas où l’atténuation doit être rétablie, procédez comme suit :

Pour Windows :

Ouvrez une fenêtre PowerShell avec élévation de privilèges.

Exécutez la commande suivante :

[Environment]::SetEnvironmentVariable("LOG4J\_FORMAT\_MSG\_NO\_LOOKUPS", $null,[EnvironmentVariableTarget]::Machine)

La modification prend effet après le redémarrage de l’appareil.

Pour Linux :

Ouvrez le fichier /etc/environment et supprimez la ligne LOG4J_FORMAT_MSG_NO_LOOKUPS=true

Supprimez le fichier /etc/systemd/system.conf.d/log4j_disable_jndi_lookups.conf

Supprimer le fichier /etc/systemd/user.conf.d/log4j_disable_jndi_lookups.conf

La modification prend effet après le redémarrage de l’appareil.

Pour macOS :

Supprimez le fichier setenv. LOG4J_FORMAT_MSG_NO_LOOKUPS.plist à partir des dossiers suivants :

- /Library/LaunchDaemons/

- /Library/LaunchAgents/

- /Users/[username]/Library/LaunchAgents/ - pour tous les utilisateurs

La modification prend effet après le redémarrage de l’appareil.

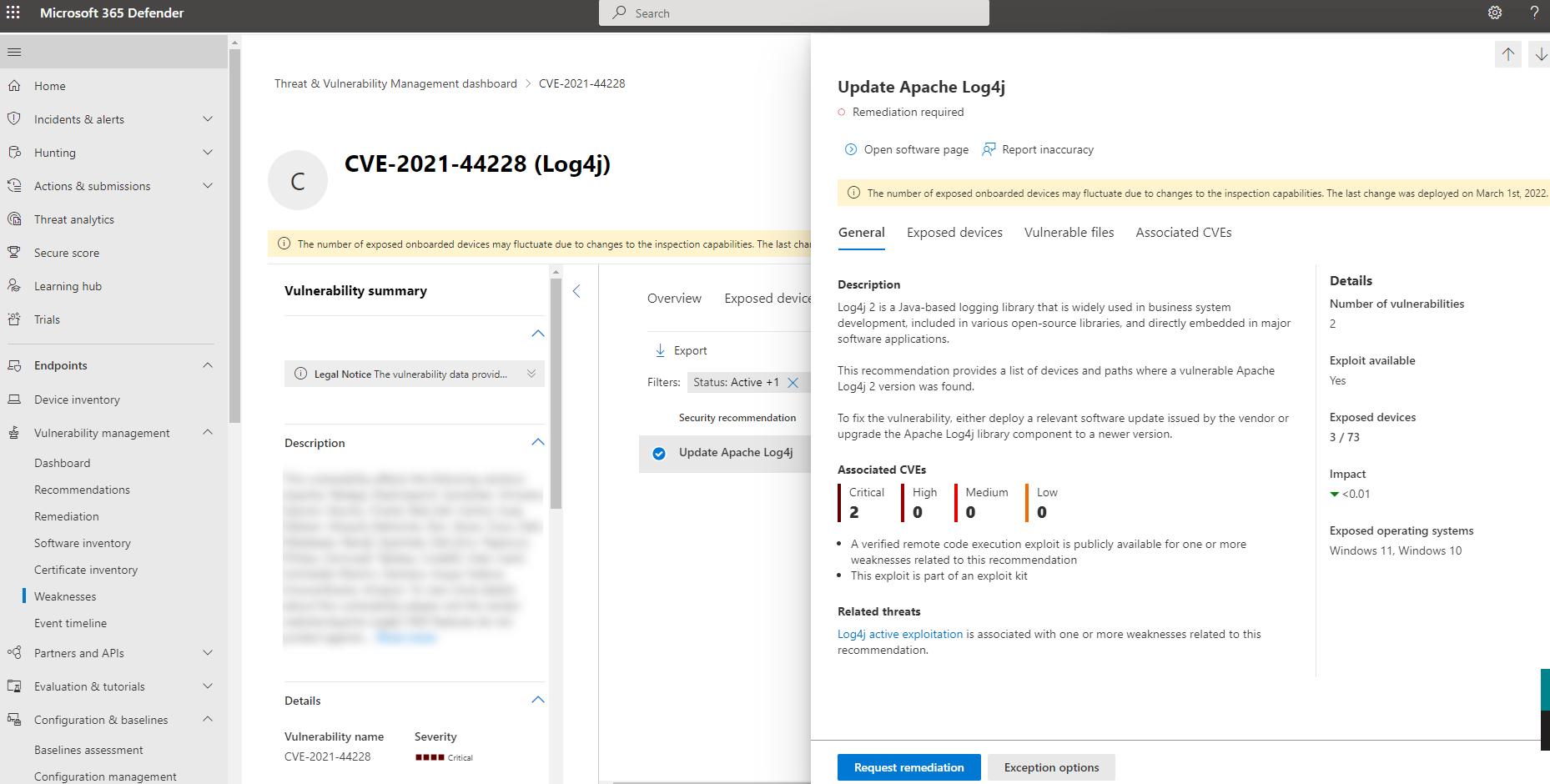

Recommandations de sécurité Apache Log4j

Pour afficher les recommandations de sécurité actives liées à Apache log4j, sélectionnez l’onglet Recommandations de sécurité dans la page des détails de la vulnérabilité. Dans cet exemple, si vous sélectionnez Mettre à jour Apache Log4j , vous voyez un autre menu volant avec plus d’informations :

Sélectionnez Demander la correction pour créer une demande de correction.

Explorer la vulnérabilité dans le portail Microsoft Defender

Une fois que les appareils, fichiers et logiciels exposés sont trouvés, les informations pertinentes sont transmises via les expériences suivantes dans le portail Microsoft Defender :

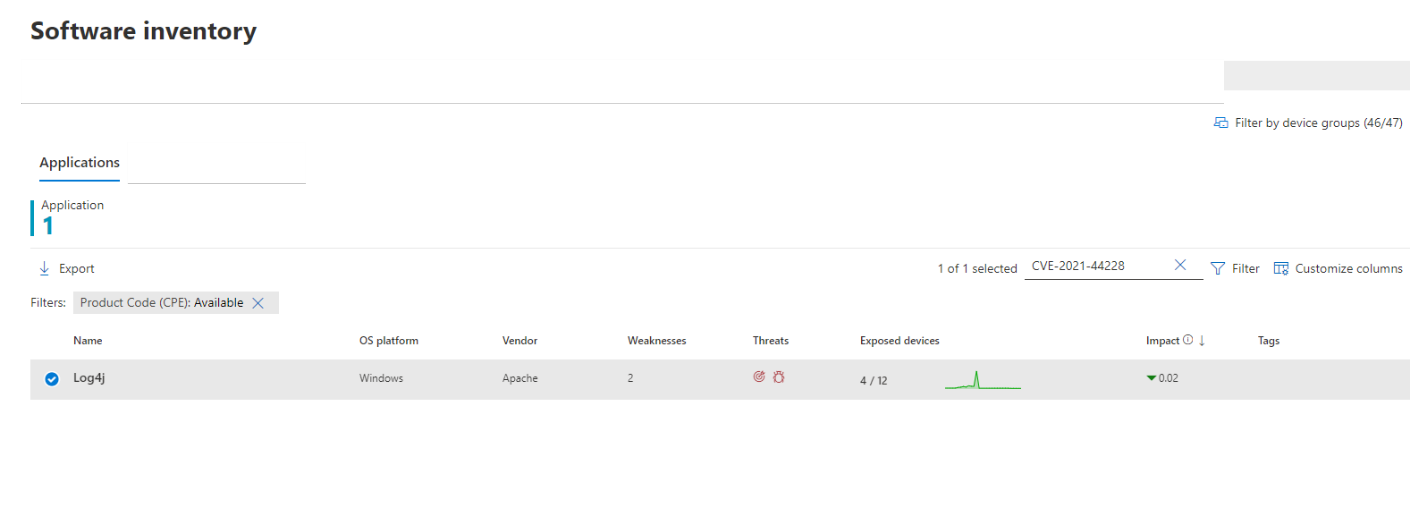

Inventaire de logiciels

Dans la page d’inventaire logiciel, recherchez CVE-2021-44228 pour afficher des détails sur les installations et l’exposition des logiciels Log4j :

Faiblesses

Dans la page des faiblesses, recherchez CVE-2021-44228 pour afficher des informations sur la vulnérabilité Log4Shell :

Utiliser la chasse avancée

Vous pouvez utiliser la requête de repérage avancée suivante pour identifier les vulnérabilités dans les logiciels installés sur les appareils :

DeviceTvmSoftwareVulnerabilities

| where CveId in ("CVE-2021-44228", "CVE-2021-45046")

Vous pouvez utiliser la requête de repérage avancée suivante pour identifier les vulnérabilités dans les logiciels installés sur les appareils pour exposer les résultats au niveau du fichier à partir du disque :

DeviceTvmSoftwareEvidenceBeta

| mv-expand DiskPaths

| where DiskPaths contains "log4j"

| project DeviceId, SoftwareName, SoftwareVendor, SoftwareVersion, DiskPaths

Articles connexes

Commentaires

Bientôt disponible : Tout au long de 2024, nous allons supprimer progressivement GitHub Issues comme mécanisme de commentaires pour le contenu et le remplacer par un nouveau système de commentaires. Pour plus d’informations, consultez https://aka.ms/ContentUserFeedback.

Envoyer et afficher des commentaires pour